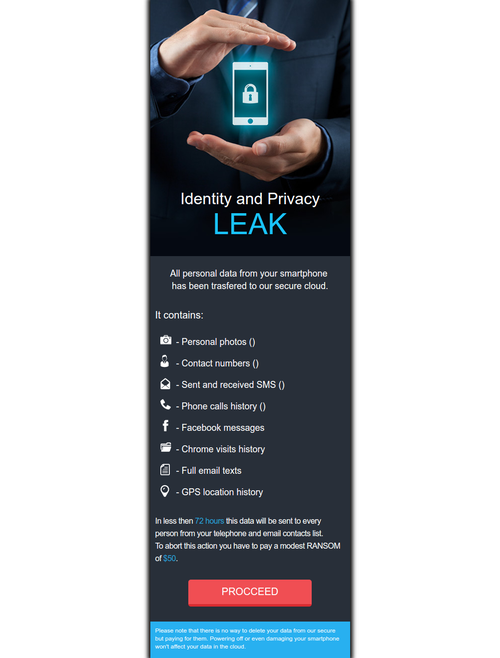

先日、Google Play上でファイルを暗号化しないモバイル ランサムウェアが発見されました。このマルウェアは、個人情報を拡散しないことと引き換えに、被害者に金銭の支払いを要求します。携帯電話に保存される個人情報のバックアップを不正に取得したとして、「ささやかな身代金」を支払わなければ電話帳の登録先に情報を漏洩させると脅すのです。

マカフィーのモバイル マルウェア リサーチ チームは、このランサムウェアがAndroid/Ransom.LeakerLocker.A!Pkgであることを突き止め、Googleにその旨を報告しました。Googleによれば、現在調査中とのことです。

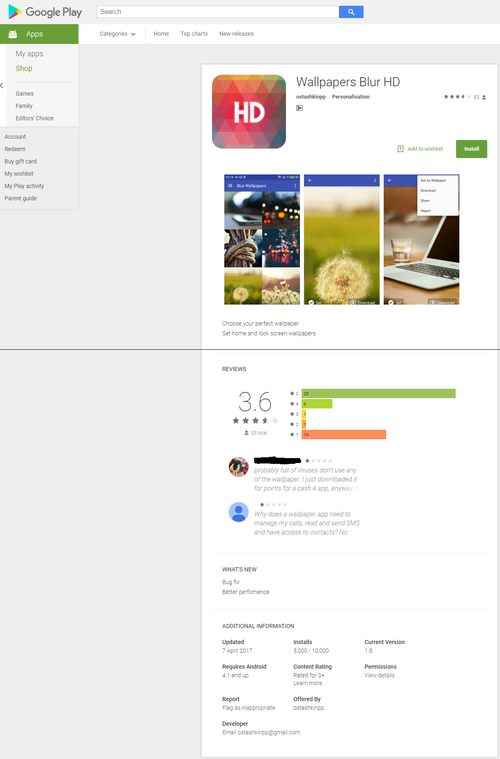

この脅威は、Google Play上の2つのアプリケーションに潜んでいます。1つ目は、ダウンロード数5,000~10,000の「Wallpapers Blur HD」アプリ(最終更新日: 4月7日)です。レビュー欄に、壁紙アプリが、電話発信や、SMSの読み取りと送信、電話帳へのアクセスなど、無関係の許可を要求してくる理由が分からないというユーザーの書き込みを確認できます。

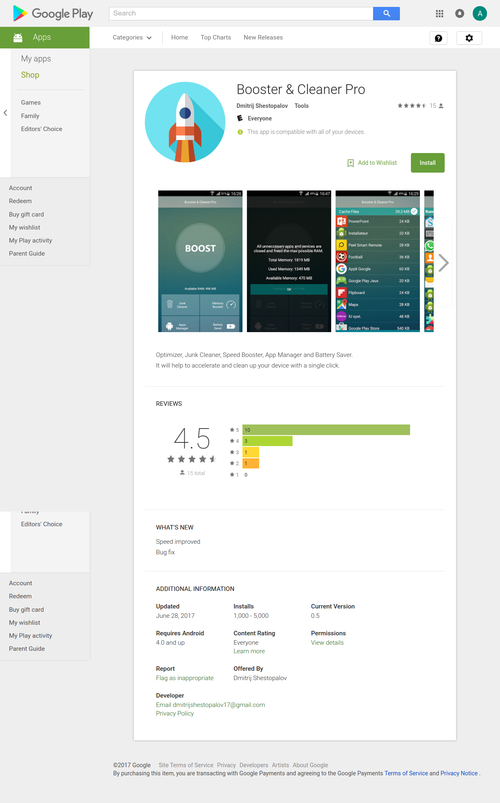

2つ目の悪意のあるアプリは、ダウンロード数1,000~5,000の「Booster & Cleaner Pro」アプリ(最終更新日: 6月28日)です。このアプリの評価は4.5で、Wallpaperアプリの3.6よりもはるかに高い評価が付けられています。しかしながら、詐欺アプリに偽のレビューが書かれることが多いので、この評価から安全性を測ることはできません。

これらのトロイの木馬は、一見普通の機能を提供しているように見えますが、悪意のあるペイロードを含んでいます。

「Booster & Cleaner Pro」アプリを例に、このペイロードの振る舞いを見てみましょう。

このマルウェアを実行すると、Androidブースターのような機能が表示されます。この種のアプリケーションの性質上、多くのユーザーが自らほぼすべての情報へのアクセス許可を与えてしまうかもしれません。

起動が完了すると、com.robocleansoft.boostvsclean.receivers.BoorReceiverというレシーバーがAlarmManagerを起動します。他の条件も揃うと、AlarmManagerがcom.robocleansoft.boostvsclean.AdActivityという不正動作を開始し、デバイスの画面をロックします。

LeakerLockerは、ホーム画面をロックした後、バックグラウンドで被害者がインストール時に許可した個人情報にアクセスします。エクスプロイトや低俗な手口は使われませんが、コントロール サーバーから.dexコードを遠隔で読み込めるため、予測不能な影響が広域に及ぶ可能性があり、また特定の環境下では動作を無効にして検知を逃れることも考えられます。

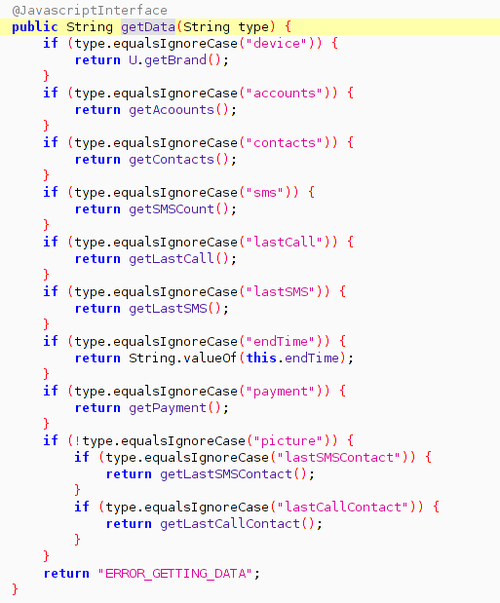

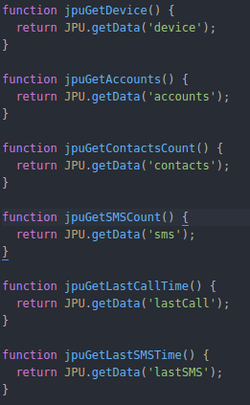

このマルウェアがアクセス可能とする個人データがすべて読み取られ、漏洩されるわけではありません。このランサムウェアは、被害者のeメール アドレス、ランダムな連絡先、Chromeの履歴、また一部のテキスト メッセージや発信履歴を読み取ること、カメラから写真を抜き出すこと、そして、一部のデバイス情報を読み取ることができます。以下のJavaScriptインターフェース関数をご覧ください。

JavaScriptでこれらの情報をランダムに表示(jpus.js形式)することで、被害者に大量のデータがコピーされたと信じ込ませます。デバイスがロックされると、WebViewが表示されます。

この時点では、まだアプリ内のコードによる情報漏洩は発生していませんが、コントロール サーバーから別の.dexファイルを取得すれば、情報が転送されてしまうかもしれません。

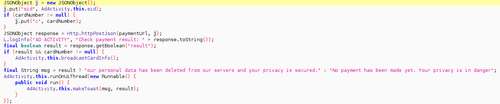

被害者がクレジットカード番号を入力し、「Pay」をクリックすると、カード番号をパラメーターとして、支払用URLにリクエストが送られます。支払いに成功すると、「our [sic] personal data has been deleted from our servers and your privacy is secured.」(個人データはサーバーから削除され、貴方のプライバシーは守られました。)というメッセージが表示されます。支払いに失敗すると、「No payment has been made yet. Your privacy is in danger.」(支払いは完了していません。貴方のプライバシーは危険にさらされています。)というメッセージが表示されます。支払用URLは、サーバーから送られます。つまり、攻撃者はサーバー上でカード番号に様々な支払先を設定できるのです。

デバイスがこのマルウェアに感染しても、身代金を支払わないでください。金銭が支払われることで、この不正ビジネスが蔓延し、攻撃数が増えることになります。また、データが実際に削除され、再び金銭を要求されない保証はどこにもありません。

※本ページの内容は 2017年7月7日更新のMcAfee Blog の抄訳です。

原文:LeakerLocker: Mobile Ransomware Acts Without Encryption

著者: Fernando Ruiz and ZePeng Chen

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)