Windowsの自動実行ファイル「autorun.inf」を感染手段として使用するマルウェアが、ここ数年増加しており、被害を拡大させています。この手口は、以前から自動実行ワームが悪用していました。しかし、現在では実行ファイルをクリックしないと感染できなかったはずの単純なバックドアやボット、パスワード不正取得プログラム、さらには寄生型ウイルスまで使用されるようになりました。自動実行機能はユーザーのクリック回数を減らせるため、便利な機能です。その一方で、人手を介して伝染する1980年代のマルウェア感染モデルを復活させてしまった、と言えるでしょう。

この感染手法を取り入れた寄生型ウイルスの主要なものとして、「W32/Sality」と「W32/Virut」の2種類があげられます。両ウイルスには、様々な亜種が存在しています。W32/Salityの感染は、リムーバブルメディア経由で広がります。ユーザーがW32/Salityに感染済みのパソコンにリムーバブルメディアを接続すると、パソコン内の「メモ帳(notepad.exe)」か「マインスイーパ(winmine.exe)」にW32/Salityが入り込み、これらファイルがリムーバブルメディアへコピーされます。W32/Sality入りnotepad.exeとwinmine.exeは、ランダムな文字列と「.pif」または「.scr」という拡張子を組み合わせた新たなファイル名に変更されます。さらに、難読化したautorun.infもペアで作成されます。以下にW32/Salityの一部コードとペアのautorun.infを掲載します。

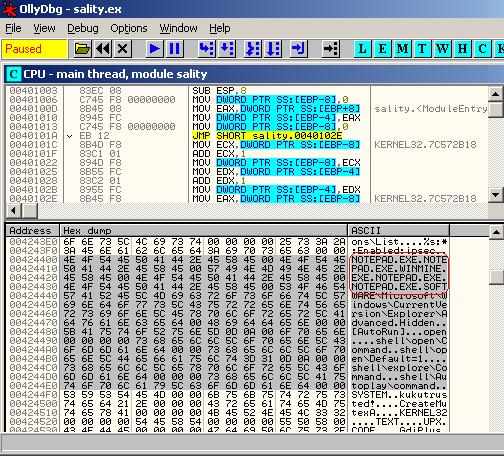

W32/Salityのコード

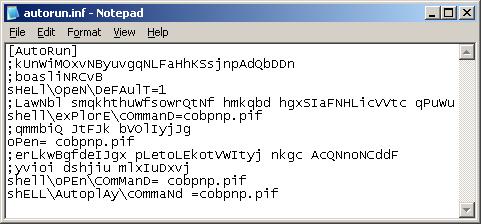

ペアで作成されたautorun.inf

リムーバブルメディアからウイルスを除去しても、新たなファイル名を与えられた実行ファイルは残ります。そのままの状態では実害はありませんが、ユーザーは元々どのようなファイルであったか混乱するでしょう。また拡張子は、MS-DOSアプリケーション用の.pifやスクリーンセーバー用の.scrを使用されています。 W32/Virutも、リムーバブルメディアに感染済みのメモ帳をコピーします。W32/Salityと同じく、ファイルはウイルス除去後もしつこく残ってしまいます。このように、マルウェアは自動実行機能を悪用することにより、除去されても効果的な感染能力を維持することが可能になります。

関連記事

- [2011/01/11] 頻発する個人情報流出事件と、広がるリムーバブルメディア管理のニーズ

※本ページの内容はMcAfee Blogの抄訳です。

原文:Renamed Notepad.exe Plagues Removable Drives

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)