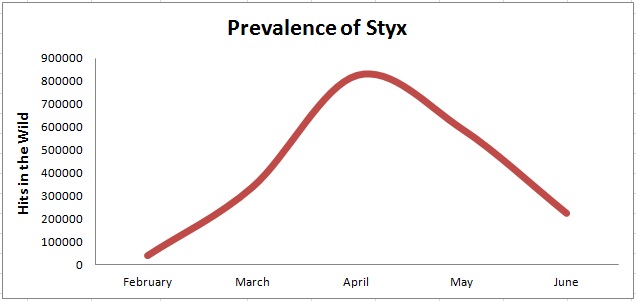

Webベースのマルウェアは、新しいエクスプロイトキットの急増を受けて、ここ数年増加しています。これらのキットは、人気のあるアプリケーションの脆弱性をターゲットにしており、サイバー犯罪者がマルウェアを配布する効果的な方法を提供しています。以前、一般的なエクスプロイトキットであるRed Kitについて説明しました。最近McAfee LabsはStyxエクスプロイトキットの拡大を確認しています。

以下のグラフは、このエクスプロイトキットの実環境での広がりを示しています。

攻撃の概要

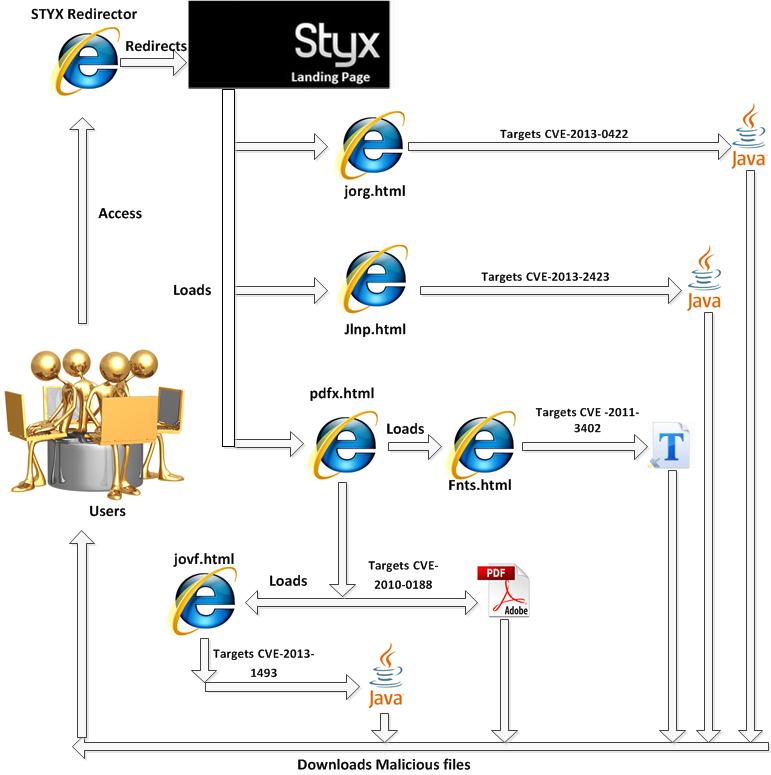

他のエクスプロイトキットと同様、Styxはひそかに、正規のWebサイトにアクセスしたユーザーを、さまざまな脆弱性をターゲットにしたエクスプロイトファイルを組み込まれている悪質なページにリダイレクトします。リダイレクターのリンクはスパムメールで届く場合があります。

リダイレクター

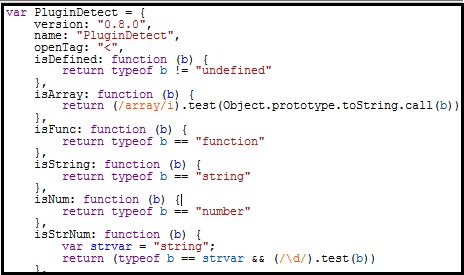

ユーザーが悪質なページにアクセスすると、マルウェアはシステムにインストールされている脆弱なアプリケーションを検索します。検索はブラウザのプラグイン検出コード(Plugin Detectバージョン0.8.0)を使って行われます。

Plugin Detectバージョン0.8.0

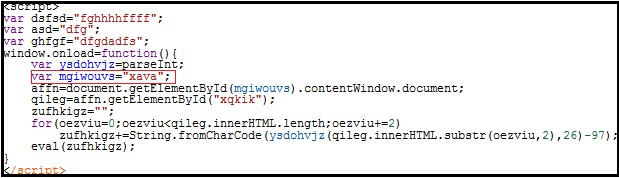

ページには、難読化されたコードを含む悪質なリンクが組み込まれたiframeが埋め込まれています。

悪質なiframe

悪質なページで使われているJavaScriptは、一意のIDを使ってiframeを参照し、悪質なコードを解読し、乗っ取ったサーバーにホストされている以下の悪質なWebページをロードします。

- Jorg.html

- Jlnp.html

- Pdfx.html

悪質なJavaScript

Jorg.htmlというページは、CVE-2013-0422の脆弱性をターゲットにしたJARファイルをダウンロードします。

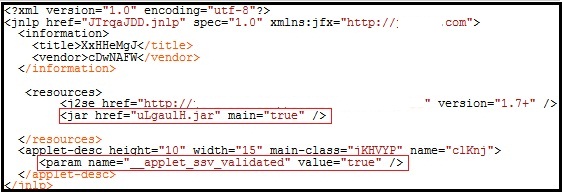

Jlnp.htmlは、Java Network Launch Protocolを利用して、CVE-2013-2423の脆弱性をターゲットにした悪質なJARファイルをユーザーにダウンロードさせることができます。攻撃者は、「__applet_ssv_validated」パラメーターの値をTrueに設定して、Javaセキュリティチェックを回避します。

Jlnp.html

Pdfx.htmlは、fnts.htmlとjovf.htmlの2つのWebページをロードします。これらはeot(Webベースのフォントファイル)とJARファイルをダウンロードします。ファイルはそれぞれ「CVE-2011-3402」、CVE-2013-1493の脆弱性をターゲットにしています。最後に、pdfx.htmlは、CVE-2010-0188の脆弱性をターゲットにしたPDFをダウンロードします。

ペイロード

このエクスプロイトキットの最後のペイロードは、リモートサーバーから追加のマルウェアを配信するダウンローダーです。攻撃者にもよりますが、ペイロードはカスタマイズされ、乗っ取ったマシンに配信されます。

URLのパターン

Styxエクスプロイトキットは、さまざまなURLパターンを悪質なページに使用します。

- hxxp://[ドメイン名]/6YcinO0Sseq0fDBV0T3aT0lJAg0EkbA04FxQ0n5Ql06rpn/

- hxxp:// [ドメイン名]/txjtJC07tCh0umHs0NZTL0OYgb0zOvl0JZ2V06bOd0xKmb/

- http:// [ドメイン名]/8iVsog0IrKi09gpk0lpTv0DPpd0vjHb0UHWZ0Rq2P13ZsU/

- hxxp:// [ドメイン名]/VgsHRk0dg8z0eREo0a8IG0DW9f04Ovg08zLs0VzuY0EqiG/

- hxxp:// [ドメイン名]/YONmPa0VeqA14XYe13zsL081Lc09i7W0e4gM/

また、このエクスプロイトキットでは、エクスプロイトファイルのダウンロードに、独自のURLパターンが使われています。

- hxxp://[ドメイン名]/[ランダムな文字と数字]/jorg.html

- hxxp://[ドメイン名]/[ランダムな文字と数字]/jlnp.html

- hxxp://[ドメイン名]/[ランダムな文字と数字]/pdfx.html

- hxxp://[ドメイン名]/[ランダムな文字と数字]/fnts.html

- hxxp://[ドメイン名]/[ランダムな文字と数字]/jovf.html

この攻撃を防ぐには

- 前述のようなURLパターンをブロックするのが、この攻撃を防止する効率的な方法のひとつです。しかし、悪質なページのURLパターンは常に変わり続けています。それでも、ペイロードのURLパターンは、私たちが調査したすべての有害なドメインにおいて共通のままでした。

- CVE2013-0422やCVE-2010-0188などの既知の脆弱性に対するパッチが公開されていますが、このエクスプロイトキットは今もなおこれらの脆弱性をターゲットにしています。マカフィーは、JavaとAdobe Readerに最新のパッチをインストールすることをお勧めします。

- 迷惑メールや知らないリンクを開くときには特に注意してください。

- マカフィー製品はこれらのエクスプロイトをJS/Exploit-Stykitとして検出します。

このブログ記事の作成でご支援いただいた同僚のBharath M. Narayanに感謝します。

関連記事

- [2013/02/08] 最新のエクスプロイトキット、Red Kit

※本ページの内容はMcAfee Blogの抄訳です。

原文:Styx Exploit Kit Takes Advantage of Vulnerabilities

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)