目次

BazarCallとは

Microsoft のこの記事で適切に定義されているように:

BazarCall キャンペーンは、メールを使い、メッセージ内の悪意のあるリンクや添付ファイルではなく、受信者が電話をかけるように仕向けます。これは、標的となる受信者が番号をダイヤルする必要がある部分を除き、潜在的な被害者が攻撃者によってコールドコールされるビッシング詐欺やテクニカル サポート詐欺を連想させる手法です。BazalCallでは、受信者は電話の向こう側にいる実際の人間とつながり、デバイスにマルウェアをインストールするための段階的な手順を提供されます。

BazarCall キャンペーンは 2020 年後半ごろから注目されるようになり、それ以来、Trellix ではこのキャンペーンに関連する攻撃が絶えず増加していることを確認しています。当初、ランサムウェアを配信するためのエントリーポイントとして使用されたBazaarLoader (バックドア) を配信していることが判明しました。BazaarLoader の詳細に関心がある方は、 「The DFIR Report」によるこの記事に、BazaarLoader の感染によって 32 時間以内に Conti ランサムウェアがインストールされた経緯についての包括的な説明が含まれています。BazarCall キャンペーンが拡大するにつれて、Trickbot、Gozi IFSB、IcedID などの他のマルウェアを配信していることが判明しました。

特に興味深いのは、BazarCall のソーシャル エンジニアリング戦術の進化です。サイバー攻撃の増加に伴い、攻撃者が使用する一般的な戦術に対する人々の意識が高まっています。認知度が向上するにつれて、BazarCall はそれに応じてソーシャル エンジニアリング戦術を絶え間なく適応させ、進化させてきました。

Palo Alto NetworksとBleeping Computerによるこれらのリンクされた記事は、一部の BazarCall キャンペーンの攻撃フローに関する情報を得るために有効です。

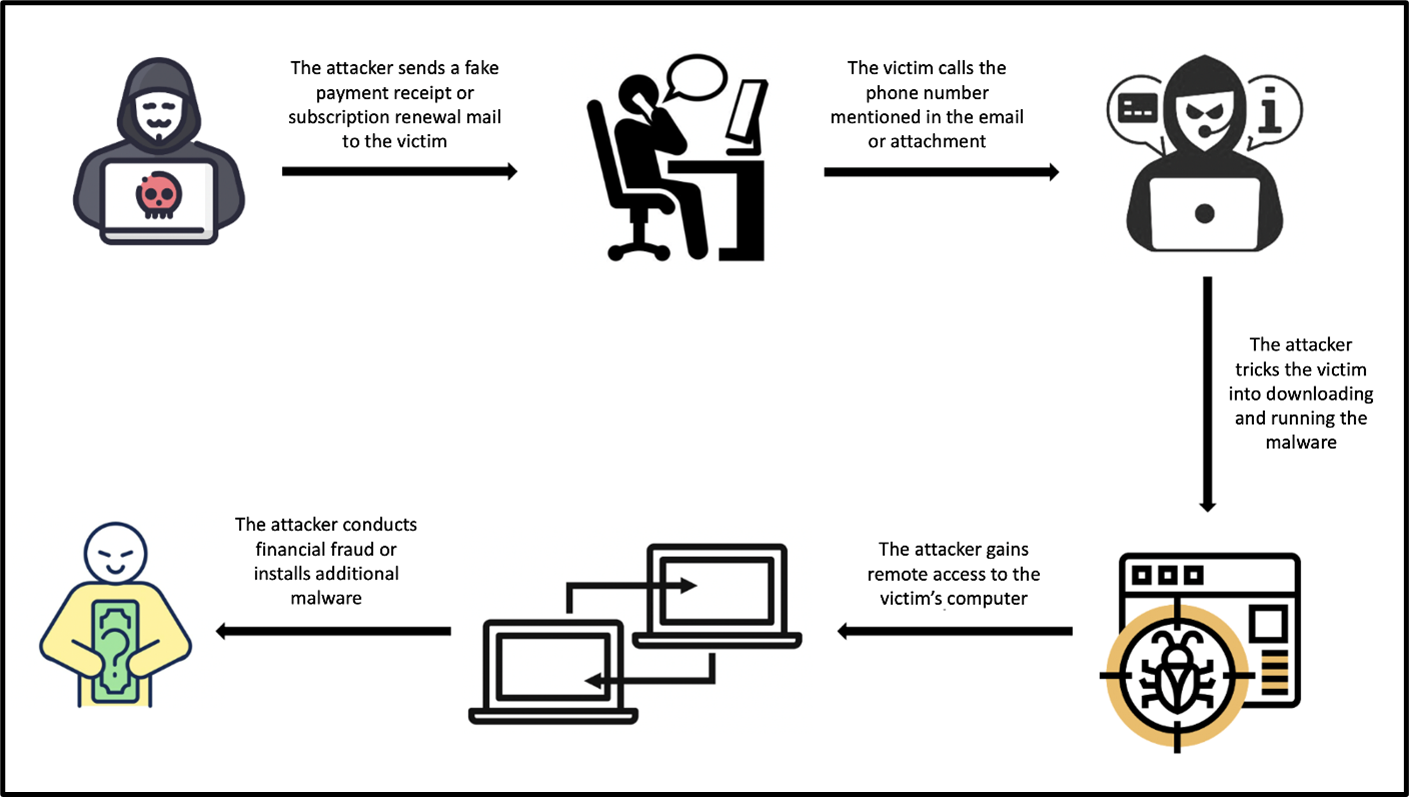

図1:アタックチェーン

進化の分析

Trellix Email Security によって取得された電子メールを使用して、当社の研究者はさまざまなコール センターに連絡を取り、攻撃者が利用するさまざまな手法や戦術について調べました。分析に基づいて、Trellix は BazarCall キャンペーンの攻撃フローを一般化し、同じものを 3 つのフェーズに分類することができました。この調査では、詐欺師が被害者をだましてマルウェアをシステムにダウンロードおよびインストールさせるために使用するコールセンタースクリプトで特に注目されたソーシャル エンジニアリング戦術の進化も明らかになりました。 .

さらに詳しく掘り下げて、攻撃のフェーズを見ていきましょう。

フェーズ 1 – 餌

配信経路は、製品/サブスクリプションの購入/更新のためにアカウントに課される料金について受信者に通知する偽の通知メールです。製品名、日付、モデルなどのすべての一般的な情報と、詐欺師が被害者を特定するために使用する一意の請求書番号が含まれています。さらに、電子メールには、被害者が電話番号に電話して問い合わせやキャンセルのリクエストを行うことができると記載されています。さまざまな亜種で、情報は電子メールの本文または PDF の添付ファイルとして存在することが判明しました。

このキャンペーンは、Geek Squad、Norton、McAfee、PayPal、Microsoft などの多くのブランドになりすましていることが確認されました (人気の順にリストされています)。

次のスクリーンショットは、実際に配布されている Trellix Email Security によって検出された電子メールと添付ファイルのサンプルです。

図2: サンプルメール

フェーズ 2 – 攻撃

受信者が詐欺のコールセンターに電話をかけると、攻撃の最も巧妙なフェーズが始まります。つまり、被害者を誘導してマルウェアをシステムにダウンロードさせ、実行させます。

BazarCall は、これを達成するためにさまざまな戦術を採用しています。次に、会話スクリプトのさまざまな例をご紹介します。

偽のコールセンターのオペレーター

この戦術は、詐欺師が被害者に請求書番号、電話番号、電子メール アドレスなどの基本的な詳細を尋ねることから始まります。その後、詐欺師は一旦保留し、自分のシステムをチェックして、被害者が共有した詳細に関連する請求書を確認するふりをします。そして請求書が見つからなかったと伝え、詐欺師は、被害者が受信した電子メールはスパムメールであり、無視する必要があると示唆します。

次に、詐欺師は被害者に問い合わせて、システムが遅いかどうか、またはその他の問題に直面しているかどうかを確認し、さらに詐欺師は、被害者のシステムがマルウェアの影響を受けている可能性があることを示唆し、それがスパム メールの受信を引き起こした可能性があると伝えます。さらに、担当者が被害者のシステムをスキャンしてチェックし、問題を解決できるように、コールバックする日程を提案します。

次の電話では、詐欺師が被害者が使用しているオペレーティングシステムを尋ねるところから始まります。回答に続いて、詐欺師は被害者に特定のURLを開くように求めます。このURLは、カスタマーサポートのWeb サイトに見せかけた悪意のある Webサイトです。次に、詐欺師は、ウイルス対策ソフトウェアであると主張するファイルをダウンロードするために、Web サイトでコードを入力するよう被害者に要求します。通話をより本物に聞こえるようにするための追加の戦術として、詐欺師は被害者に確認のためにコードをメモしておくように依頼します。最後に、詐欺師は被害者に、ダウンロードしたファイルを実行してシステムでスキャンを実行するように求めます。

決済アプリの不正利用の疑い

この戦術は、PayPal をテーマにした BazarCall キャンペーンで使用されていることが判明しました。詐欺師が被害者に請求書番号、引き落とし金額などの詳細を尋ねるところから始まります。次に、詐欺師は被害者が PayPal を使用しているかどうかを尋ね、「はい」と答えると、PayPal アカウントにリンクされている電子メール ID を尋ねます。 .

次に、詐欺師は、被害者の PayPal アカウントに関連する情報をチェックするふりをして、アカウントが 8 台 (または任意の数) のデバイスからアクセスされたと述べます。詐欺師は、これらすべてのデバイスが被害者のものであるかどうかを尋ねます。次に、詐欺師は被害者に現在の場所を尋ねます。詐欺師は、アカウントが疑わしい場所からアクセスされたことを被害者に通知した後、被害者の現在の場所から離れた任意の場所をランダムに指定します。

さて、私たちが大変興味深いと思ったのは、詐欺師が被害者に Google で「What’s my IP」を検索するように依頼し、結果に「your public IP address」というタイトルが付いている場合、それは接続が公開されているため安全ではないことを意味すると伝える点です。次に、詐欺師は、接続を保護するために、被害者が特定のWebサイトを開く必要があると示唆します。最後のステップは、上記のケースと同様に、詐欺師が被害者にファイルをダウンロードして実行するように求めます。

代金の引き落としの確認

他のカテゴリと同様に、この戦術も詐欺師が基本的な詳細を尋ね、システムをチェックするふりをすることから始まります. 次に詐欺師は、被害者のアカウントからセキュリティ (またはその他の) 製品の代金が差し引かれていることを確認します。次に、被害者にサブスクリプションをキャンセルするかどうかを尋ね、被害者が「はい」と答えた場合、詐欺師は被害者にセキュリティソフトウェアの重要性を説明し、被害者がまだキャンセルを続行するかどうかを尋ねます。

これは、発信者がセキュリティ製品のサブスクリプションを販売する動機を持っており、解約を切望しているわけではないことを被害者に納得させることで、通話が本物に聞こえるようにするための戦術として使用されます。次に、詐欺師は、キャンセルを完了して払い戻しを受けるには、被害者がサポートエージェントに接続する必要があると述べています。信頼を得るための追加の戦術として、詐欺師は被害者に機密情報を共有しないように繰り返し要求します。これは、通話が録音されており、会社のポリシーにより、顧客に機密情報を尋ねることは許可されていないためです。最後のステップは、上記のケースと同様に、詐欺師が被害者にファイルをダウンロードして実行するように求めます。

サブスクリプションの確認

この戦術は、「セキュリティ サブスクリプションの更新」をテーマにしたキャンペーンで使用されていることが判明しました。これはまた、詐欺師がいくつかの基本的な詳細を尋ね、それに関連する情報を見つけたふりをすることから始まります。 次に詐欺師は、ラップトップにプリインストールされていたセキュリティ製品の有効期限が切れ、デバイスのセキュリティ保護を継続するために自動的に更新されたため、アカウントに料金が課されたことを被害者に説明します。

次に詐欺師は、被害者にセキュリティ サブスクリプションを継続するかキャンセルするかを尋ねます。被害者がサブスクリプションのキャンセルを要求すると、詐欺師は、被害者のシステムに他のセキュリティ ソリューションが存在するかどうかを問い合わせます。これは、詐欺師が被害者のシステムのセキュリティに関心を持っているふりをして、信頼を得るための戦術でもあります。次に詐欺師は、キャンセル プロセスを完了して払い戻しを受けるには、被害者がキャンセル サーバーに接続する必要があると述べています。ここでも、最後のステップは他のケースと同様で、詐欺師は被害者にファイルをダウンロードして実行するように求めます。

請求書 ID の関連性

キャンペーンのすべての変種は、詐欺師が被害者に請求書 ID を要求することから始まったことに気付いたに違いありません。これは、各請求書 ID がすべての電子メールに対して一意に生成されるためです。被害者が詐欺師に請求書 ID を提供すると、詐欺師はデータベースで同じものを検索し、見つかった場合、詐欺師は請求書 ID に関連する詳細を使用して、名前、電子メール アドレス、金額などの被害者の詳細を既に持っているふりをすることができます。これにより、被害者に本物の印象を与え、マルウェアをダウンロードして実行するよう説得するのに役立ちます。

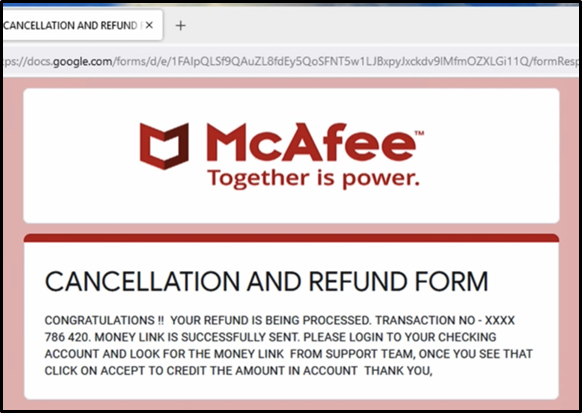

以下は、マルウェアを配信するために BazarCall キャンペーンで使用されている、Trellix Email Security によって検出された偽のサポート Web サイトの例です。

図3: サンプル サポート サイト

フェーズ 3 – キル

マルウェアが実行されると、攻撃の第 3 段階が開始され、マルウェアを使用して金融詐欺を実行したり、追加のマルウェアをシステムにプッシュしたりします。

Trellixのリサーチャーの分析によると、BazarCall キャンペーンの大部分は「support.Client.exe」のようなファイル名を使用しており、以下はリサーチャーが発見したそのようなファイルの例です。

| Name |

Support.Client.exe |

| Size |

85.70 KB |

| File-Type |

Win32 EXE |

| SHA 256 |

ead2b47848758a91466c91bed2378de1253d35db3505b5f725c289468d24645b |

| SHA 1 |

bc664ec8dff62f5793af24f6ca013e29498062f2 |

| MD5 |

1e88b21d4c7d51f312337b477167ed25 |

ターゲット選定

実行すると、ファイルは悪意のあるドメイン (この場合は healthcenter[.]cc) に接続し、拡張子が「.application」の ClickOnce Security and Deployment Application ファイルをダウンロードします。ClickOnce は、最小限のユーザー操作でインストールおよび実行できる、自己更新型の Windows ベースのアプリケーションを作成できる技術です。詳細については、こちらをご参照ください。

その後、マルウェアは、マルウェアの適切な実行に必要な複数のファイルを被害者のシステムにドロップします。ドロップされたファイルは、ConnectWiseによる正規のリモート コントロール ソフトウェアであるScreenConnect ソフトウェアのものであることが判明しました。しかし、攻撃者は、スパイウェアやランサムウェアなどを投下する攻撃チェーンの一部として、長年にわたって ScreenConnect を利用してきました。BazarCall キャンペーンも、1 年以上にわたって ScreenConnect の使用と一致しています。

マルウェアが依存関係のダウンロードを完了すると実行され、詐欺師は被害者のシステムへのリモート アクセスを取得します。攻撃者はまた、偽のロック画面を表示して、被害者がシステムにアクセスできないようにすることもできます。攻撃者は、被害者が気付かないうちにタスクを実行できます。4 ページ目は、ソースによって共有された実際の REvil バックエンド パネルでした。

Trellixが確認したそのようなケースの 1 つでは、詐欺師はロック画面の後ろに偽のキャンセル フォームを開き、名前、住所、電子メールなどの一般的な詳細を必要とするフォームに記入するよう被害者に求めます。フォームを送信すると、被害者は払い戻しが処理されていて、銀行口座にログインして払い戻しを受け入れる必要があるというメッセージを受け取ります。

図4: 偽のキャンセル フォーム

次に、詐欺師は被害者に銀行口座にログインして払い戻しプロセスを完了するように求めます。詐欺師は、被害者が金額を受け取っているように見せることで、被害者を操作して詐欺師に送金させます。これは、被害者の画面をロックして転送要求を開始し、トランザクションで OTP (ワンタイム パスワード) またはセカンダリ パスワードが必要なときに画面のロックを解除することによって実現されます。被害者には、偽の払い戻し成功ページも表示され、払い戻しを受けたと信じ込ませます。詐欺師は、被害者が詐欺を疑うことを防ぐための追加の戦術として、偽のお金を受け取ったというメッセージを含む SMS を被害者に送信することもあります。

上記の例は、攻撃が導く可能性のある多くの結果の一部を示しているにすぎません。攻撃者は、リモート アクセスを使用して被害者のシステムに追加のマルウェアをインストールし、被害者のシステムへの永続的なアクセスを取得して、活動をスパイしたり、データを盗んだり、資格情報を盗み、システムにランサムウェアをインストールしたりすることもできます。

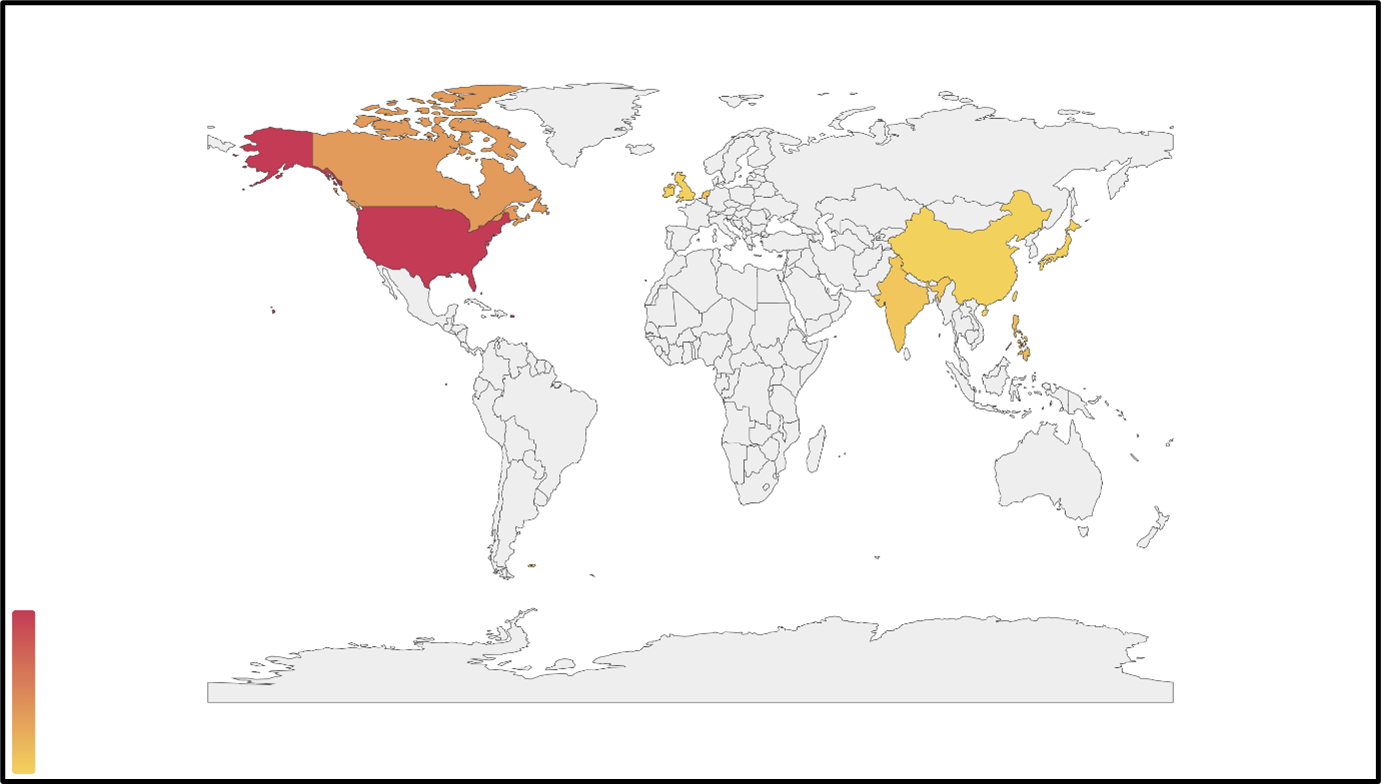

感染マップ

BazarCall キャンペーンは、米国とカナダで最も活発であることがわかりました。また、インドや中国などのアジア諸国も標的にしていました。

図 5: 感染マップ

Trellix による保護

Trellix Email Securityは、BazarCall キャンペーンからの信頼できる検出を提供し、そのような電子メールがシステムに到達するのを防ぎます。それに加えて、ネットワーク、URL、バイナリなどの他のレベルでもキャンペーンを検出して、お客様を保護します。

以下は、そのようなキャンペーンを検出するために私たちが作成した多くのルールの一部です。

- L_FRML_UNDIS_ORDER

- EL_GEEK_SQUAD_SCAM

- EL_VISHING_RCVD_FREEMAIL

- EL_GEN_SCAM_HUNT

- EL_VISHING_RCVD_ZERODAY

IoCs

こちらのリンク先に、 BazarCall キャンペーンで使用された悪意のあるホストの例が含まれています。

MITRE ATT<CKテクニック

このキャンペーンでは、次の MITRE ATT<CK テクニックを観察しました。

| T1106 | ネイティブAPI | 攻撃者は、ネイティブ OS のアプリケーション プログラミング インターフェイス (API) とやり取りして動作を実行する可能性があります。 |

| T1027.002 | ソフトウェアのパッキング | 攻撃者は、ソフトウェア パッキングまたは仮想マシン ソフトウェア保護を実行して、コードを隠す場合があります。 |

| T1553.002 | コード署名 | 攻撃者は、マルウェアやツールに署名するために、コード署名マテリアルを作成、取得、または盗む可能性があります。 |

| T1112 | レジストリの変更 | 攻撃者は Windows レジストリとやり取りして、レジストリ キー内の構成情報を隠したり、クリーンアップの一部として情報を削除したり、永続化と実行を支援するその他の手法の一部として情報を削除したりする可能性があります。 |

| T1056.004 | クルデンシャル APIフック | 攻撃者は、Windows アプリケーション プログラミング インターフェイス (API) 関数にフックして、ユーザーの資格情報を収集する可能性があります。 |

| T1012 | レジストリのクエリ | 攻撃者は、Windows レジストリとやり取りして、システム、構成、およびインストールされているソフトウェアに関する情報を収集する可能性があります。 |

| T1082 | システム情報の発見 | 攻撃者は、バージョン、パッチ、修正プログラム、サービス パック、アーキテクチャなど、オペレーティング システムとハードウェアに関する詳細情報を取得しようとする可能性があります |

| T1056.004 | クルデンシャルAPIフック | 攻撃者は、Windows アプリケーション プログラミング インターフェイス (API) 関数にフックして、ユーザーの資格情報を収集する可能性があります。 |

| T1573 | 暗号化されたチャネル | 敵対者は、通信プロトコルによって提供される固有の保護に依存するのではなく、既知の暗号化アルゴリズムを使用してコマンドおよび制御トラフィックを隠蔽する場合があります。 |

| 1113 | 画面キャプチャ | 攻撃者は、デスクトップのスクリーン キャプチャを取得して、操作中に情報を収集しようとする場合があります。 |

| T1563 | リモートサービスセッションの乗っとり | 敵対者は、リモート サービスとの既存のセッションを制御して、環境内を横方向に移動する可能性があります。 |

本記事およびここに含まれる情報は、啓蒙目的およびTrellixの顧客の利便性のみを目的としてコンピュータ セキュリティの研究について説明しています。Trellixは、脆弱性合理的開示ポリシーに基づいて調査を実施しています。記載されている活動の一部または全部を再現する試みについては、ユーザーの責任において行われるものとし、Trellixおよびその関連会社はいかなる責任も負わないものとします。

※本ページの内容は2022年10月6日(US時間)更新の以下のTrellix Storiesの内容です。

原文:Evolution of BazarCall Social Engineering Tactics

著者:Daksh Kapur