マカフィー株式会社で、サイバー戦略室 シニアセキュリティアドバイザーを務める佐々木弘志です。重要インフラセキュリティやIoT(Internet of Things)セキュリティを専門としています。

前回は、2016年末のウクライナの停電を引き起こした攻撃に使用されたというマルウェアについて、その脅威の特徴について詳しく紹介しました。今回は、このマルウェアの脅威を踏まえて、これまでの制御システムへの脅威の歴史を振り返った上で、制御システムへの脅威の未来について考えてみたいと思います。

~制御システムの脅威の歴史~

では、ここまで明らかになっている制御システムの脅威の歴史について、簡単に振り返ってみましょう。但し、あくまで制御システムを攻撃対象としたもので、さらに、攻撃に使用されたマルウェアの詳細が明らかになっているものに限ります。そうすると、以下の4つがその代表的なものといえるでしょう。

- Stuxnet(2010)*[1] -イランの核施設の遠心分離機が、マルウェアによって相当数が破壊

- Operation Dragonfly(2014)*[1] -欧州の電力会社を中心にOPCサーバーに関する情報が漏洩

- ウクライナ西部停電(2015)*[2] -ウクライナ西部の3つの配電会社が同時にサイバー攻撃に遭い、数時間停電が発生

- ウクライナ首都(キエフ)停電(2016)-ウクライナの首都キエフでサイバー攻撃による1時間停電が発生

それぞれがどのような攻撃だったかを、制御システムへの「攻撃手法」という観点で簡単に振り返ってみましょう。①の攻撃手法を要約すると、制御システム向けのプログラミングソフト(Step7/WinCC)をハッキングして、対象制御システムのプログラムを改ざんして遠心分離機のモーターの暴走を引き起こすというものでした。ここで行われた制御システム向けのソフトウェアのハッキングは、対象となったソフトウェアの非公開の設計情報などの深い知識を要するものであり、高度に標的化された高コストな攻撃だといえるでしょう。

ところが、4年の時を経て発見された②の攻撃手法は、①と比べるとあっけないほど簡単なものでした。その手法は、制御システム専用の通信プロトコル(OPC DA*[3])を使用するシステムに対して、特定の公開コマンドを用いて、制御装置を監視・コントロールするサーバー(OPCサーバー)に関する情報を窃取するというものです。制御装置を停止させるといった可用性を失うような攻撃は観測されなかったものの、①と比べると、公開されているコマンドを使用しているため、低コストで汎用的な攻撃であり、多数の電力会社を標的にしている点が特徴的です。

その翌年に発生した③の攻撃手法は、インターネット経由でコントロールセンターの電力監視システムの制御画面をリモートコントロールし、手動で変電所のブレーカーを落として停電を起こしたと言われています(動画[4])。この攻撃は、制御システムがインターネット接続していた場合には、リモートコントロールしてオペレータと同じ操作を行うことが最もコスト低い攻撃方法であることを示しました。但し、停電を引き起こした方法はシンプルでしたが、3つの異なる配電会社に同時に攻撃をしかけたり、復旧を遅らせる目的の追加攻撃を実施したりしているので、全体としては、同時多発的な軍事行動に近いものだったことには留意が必要です。

最後に、④の攻撃手法は、前回詳しく述べましたが、コントロールセンターの監視端末に感染したマルウェアが、特定の日時に起動して、インターネット接続なしに、配下の変電所のブレーカーを落とすコマンドを送信して停電を起こすというものでした。特筆すべきは、この攻撃は複数の制御用プロトコルに対応しており、それぞれがモジュール化されていたという点です。したがって、他の電力会社向けに、別の制御用プロトコルのモジュールを組み込むといったカスタマイズが可能となっています。加えて、特定のベンダーになるべく依存しない公開コマンドを使用している点もStuxnetとの違いといえるでしょう。このマルウェアは、②の攻撃対象となった制御プロトコルであるOPC DAにも対応していますが、②のときは、単にシステム情報を窃取するだけだったものが、ここでは、変電所のブレーカーを落とすところまで進化している点も興味深い点です。

~制御システムの脅威の未来~

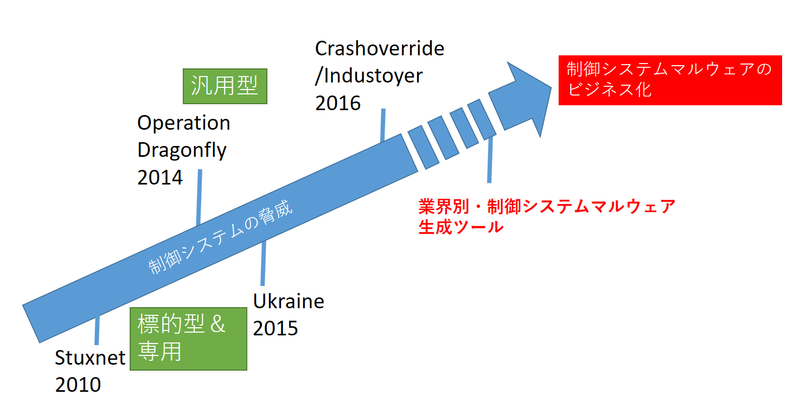

これら4つの攻撃に共通するのは、いずれも、モーター、ブレーカーといった末端の制御装置をコントロールする監視制御端末(パソコン/サーバー)を狙っているところです。そして、その端末を攻撃する手法として、標的化された高コストな専用マルウェアから、公開コマンドを使用した低コストな汎用マルウェアへと進化していることが見て取れると思います。これは、攻撃者側の制御システムへの理解が深まってきたことを反映しているといえるでしょう。

そして、このまま攻撃者の進化が進んだ場合に考えられる未来として、業界別の制御プロトコルに対応した制御システムマルウェア生成ツールの登場が考えられます。「業界(電力、ガス、化学、石油等)」、「その業界で使用される制御プロトコル(OPC_DA、IEC61850等、複数選択可)」、「攻撃内容(制御停止、暴走、ランサム化等)」、「オプション(時限装置化、復旧を遅らせる処理の有無)」を選択して、マルウェア生成を実行すると、指定した機能をもつ制御システム向けマルウェアが生成されるといった具合です。このようなマルウェア作成ツールは、ランサムウェア生成ツールのように、情報システム(IT)を標的としたマルウェアでは一般的なものとなっており、ツール開発者と、ツールを購入して使用する人の間で、ビジネス関係ができあがっています。制御システムのマルウェアも、結局のところの攻撃対象がパソコンやサーバーであることと、現状の進化の方向性を見るに、マルウェア作成のツール化が行われて、ITと同様のビジネス化が起こるのではないかと予想しています(図1)。

図1:制御システムの脅威の歴史と未来予想(マカフィー資料)

~最後に~

ここまで、制御システムの脅威の歴史を紹介しつつ、その未来について考えてきました。制御システムのマルウェアが、「専用」から「汎用」、そして「ビジネス化」へと進化して、ITシステムのマルウェアの現状に近づいていく流れは、制御システム(OT)のIT化が進む現状を考えると当然のことかもしれません。このIT化の流れは止められるものではなく、①~④のような脅威はこれからも増える一方ですが、逆にITのセキュリティ対策が、OTにも活用できるといった良い面もあります。ですので、制御システムの脅威を必要以上におそれず、OTのIT化を進めながらも、適切なセキュリティ対策を行うことで、目標とするビジネス価値を実現していただければと思います。

*1 制御システムを狙ったマルウェア「Stuxnet」って何? (1/3)

*2 電力システムに迫るセキュリティ脅威とは? (2/3)

*3 ウクライナのサイバー攻撃が示す本当の脅威

*4 OLE for Process Control Data Accessの略で、値、タイムスタンプ、品質情報等のデータ交換のためのOPC規格の仕様

*5 How An Entire Nation Became Russia’s Test Lab for Cyberwar/WIRED(2017/7/27)

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)