2020年12月13日にリリースされたブログ投稿で、FireEyeは、デジタル署名されたWindowsインストーラパッチの一部として提供されたSoalrWinds.Orion.Core.BusinessLayer.dllのトロイの木馬バージョンで、攻撃者がSolarWindsのOrion IT監視・管理ソフトウェアを侵害したことを明らかにしました。トロイの木馬化されたファイルは、FireEyeによりSUNBURST(およびMicrosoftによりSolorigate)と呼ばれるバックドアを配信します。これは、コマンドアンドコントロールおよび悪意のあるファイル転送のためにサードパーティのサーバーと通信し、攻撃者に昇格された特権を持つ影響を受けるシステムへの足掛かりを与えます。そこから、横方向の動きやデータの漏えいなど、目的に対する追加のアクションが可能です。FireEyeからの最初のブログのリリース以降、当社と業界各社によるその後の追加分析だけでなく、CISAによるアラートもあり、攻撃の規模、幅、複雑さが増しています。今後も、新しい詳細が明らかになった際にはこのような防御的な推奨についてブログを更新していきます。

初期アクセス技術(T1195.002)として侵害されたソフトウェアサプライチェーンを使用することは、攻撃が想定される信頼できるパスを使用するため、特に危険です。そのため、長期間検出されない可能性があります。この攻撃は、信頼できるソフトウェア、署名されたコード、ステルスな隠蔽通信などのいくつかの手法を利用して、攻撃者が強力な防御を回避し、検出されるまでの長い滞在を楽しむことを可能にしました。攻撃の洗練された性質は、Advanced Persistent Threat(APT)グループが絡んでいる可能性が高いことを示唆しています。実際、FireEyeはグループをUNC2452として追跡しており、最初のSUNBURSTバックドアを特定するための対策をリリースしています。マカフィーは、MVISION Insights内にインテリジェンスの概要も提供しており、初期エントリベクトルの緩和制御はKB93861で公開されています。その他の対応アクションについては、このブログシリーズのパート1をこちらからご参照ください。SolarWindsのソフトウェアを使用している場合は、こちらのガイダンスを参照して、脆弱なバージョンとパッチ情報を確認してください。

ただし、最初の侵入および封じ込めアクションを超えて、将来このタイプの攻撃にどのように備えるかを考える必要があります。これは洗練された攻撃者であり、スピアフィッシングなどの他の手法を使用してアクセスし、企業ネットワーク内を移動して、FireEyeの場合のように知的財産を盗む可能性があります。彼らはテクニックとツールを変えるでしょう。そのため、準備ができている必要があるのです。Advanced Threat Researchチームは700を超えるAPTおよびサイバー犯罪キャンペーンを追跡しており、別の脅威アクターが同様の攻撃を開始する可能性が高いと見ています。このブログでは、SolarWindsの侵害で使用されている手法を具体的に見て、マカフィーのソリューションが、レジリエンスのための適応可能なセキュリティ機能を使用して現在対応し、さらに将来このタイプの脅威に備えるのにどのように役立つかについてのガイダンスを提供します。

目次

攻撃チェーンの概要

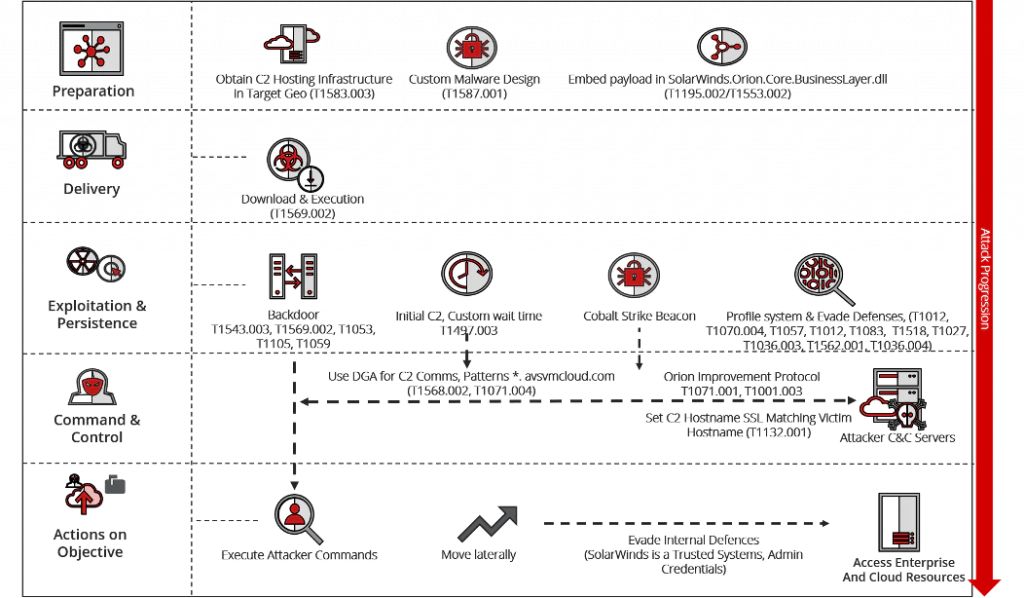

このシリーズの最初のブログでは、実行フェーズの早い段階で攻撃を中断するか、エンドポイントまたはプロキシログで侵入の痕跡を遡及的に調べるように設計された初期対応ガイダンスを提供しました。しかし、以下の攻撃のタイムラインでわかるように、それは意図的で詳細な準備からはるかに早く始まり、他の複数のステップが含まれています。いくつかのテクニックは、このキャンペーンに含まれる洗練と計画について多くを語っています。

まず、エントリベクトルの選択です。この場合の攻撃者は、IT管理ソフトウェアの主要ブランドであるSolarWindsのソフトウェアを武器にして、ソフトウェアサプライチェーンの一部を侵害しました。ソフトウェアのサプライチェーンの侵害は、JavaScriptに影響を与える最近の侵害のように新しいものではありませんが、通常は小規模であるか、より迅速に検出されます。より一般的な初期アクセス技術には、スピアフィッシングまたはRDPなどのオープンリモートサービスの利用が含まれます。どちらも計画と努力を要しますが、大手テクノロジー企業のソフトウェアを兵器化し、そのプロセスで検出されないようにするのは簡単なことではありません。次に、外部通信とカスタムドメイン生成アルゴリズム(DGA)の前に計算された待機時間は、攻撃者が多くの忍耐力とステルス能力を持っていることを示しています。これらの高度な手法の詳細な分析については、SUNBURST バックドアに関する記事を参照してください。

この攻撃には、通常の更新トラフィックを装ったコマンドアンドコントロール通信(T1001.003)、追加のペイロード転送(T1105)、システム検出、資格情報の収集、さらにはクラウドでホストされている他のシステムへの移動など、悪用後の多数のアクションも含まれます。インフラストラクチャシステム。もちろん、目標は、ブレイクアウトポイントの前、できればビジネスへの実際の影響の前に、攻撃のあらゆる段階を中断または検出することです。ブレークアウトポイントは、攻撃者が特権を取得し、ビジネス内で横方向に移動し始めたときです。その時点で、活動を中断または検出することは非常に困難になりますが、不可能ではありません。しかし、あなたは速く行動しなければなりません。攻撃の影響はさまざまです。ある場合には、それは知的財産の喪失である可能性がありますが、別の場合には、重要なシステムまたはデータの破壊が目標になる可能性があります。また、攻撃者がスピアフィッシング(T1566)、同様のバックドアを配信するには?そのアクティビティまたは次のアクションのいずれかを検出できますか?私たちのポイントは、エンドポイントを最新のDATで更新するだけでなく、自分自身を安全だと考えることです。防止機能と検出機能の両方を活用し、ビジネスへの影響を減らすために最終目標を念頭に置いて、攻撃チェーン全体で攻撃を中断または検出する他の方法を探します。また、どのように準備するかについても考えてください。この場合の攻撃者は、カスタムマルウェアとインフラストラクチャの作成準備に多くの時間を費やしました。あなたの組織はどうですか?組織を標的にしている可能性のある攻撃者を知っていますか?彼らの戦術とテクニックを知っていますか?

MVISION Insightsで先を行く

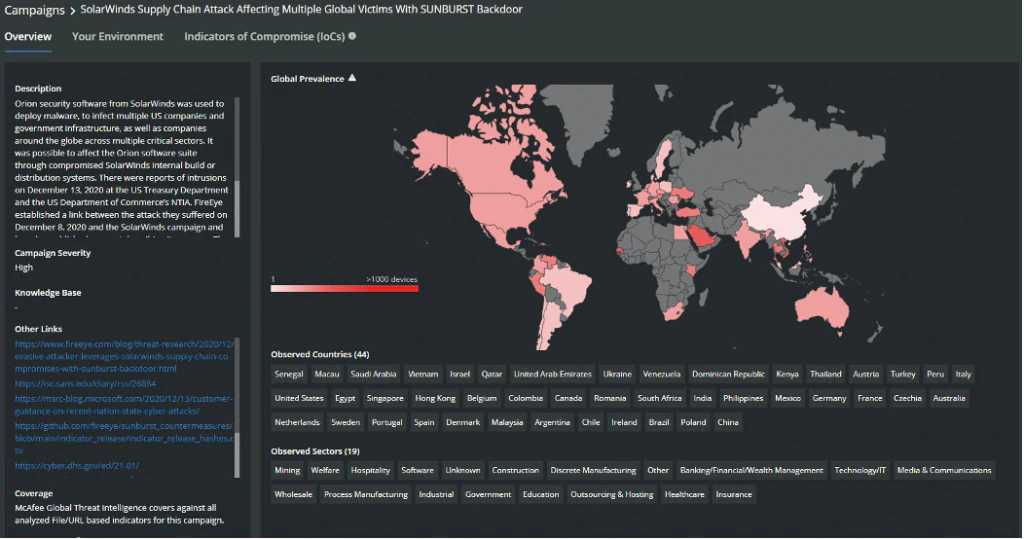

新しい脅威キャンペーンが判明して数時間のうちに、CIOまたはCISOが「SUNBURSTに当社はさらされているのか」と尋ねた場合、その質問に答えるのに貴社ではどのくらい時間がかかるでしょうか?それを確認する方法の1つが、MVISION Insightsです。MVISION Insightsは、マカフィーの脅威インテリジェンス調査とエンドポイントコントロールからのテレメトリを組み合わせて、新たな脅威に対する攻撃対象領域を削減します。MVISION Insightsは、最新のFireEye RedTeamツールリリースやSolarWinds Supply Chain Compromiseキャンペーンなど、マカフィーのATRチームが調査した700を超えるAPTおよびサイバー犯罪キャンペーンを追跡しています。

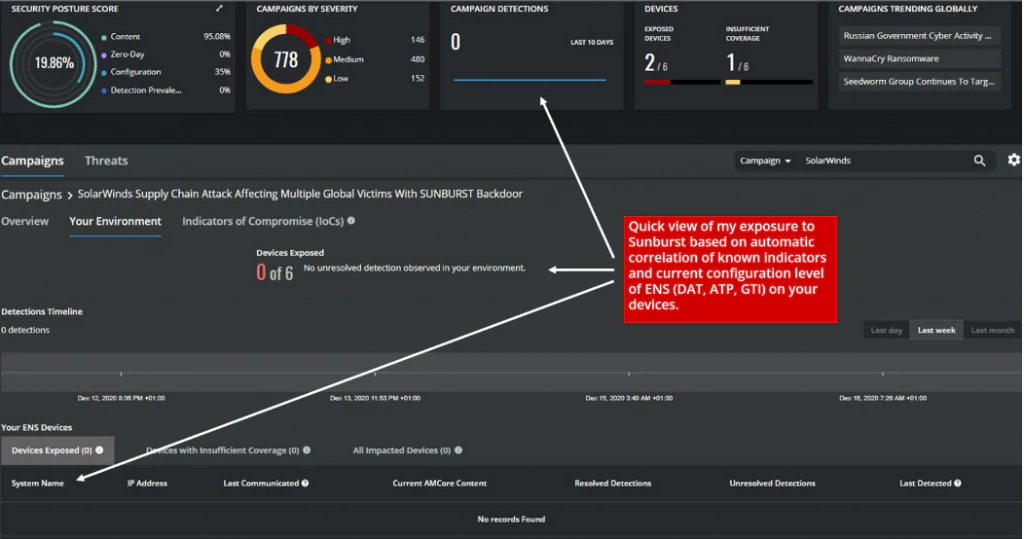

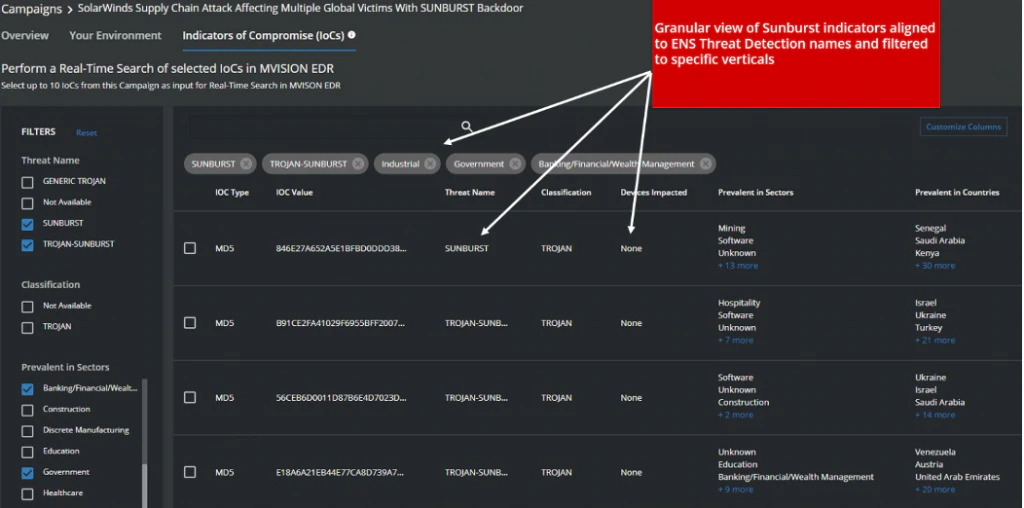

新しい脅威への対応の最初の数時間で、MVISION Insightsを使用して、脅威の概要をすばやく取得したり、外部リソースを表示したり、ファイル、URL、IPアドレスなどの既知のインジケーターのリストを表示したりできます。キャンペーンの概要により、複数のサイトを組み合わせたり、レポートをダウンロードしたり、全体像を構築したりするという時間のかかる作業から解放されます。MVISION Insightsは、重要な要素を1か所で提供するため、対応プロセスをより迅速に進めることができます。答える次の質問は、この新しい攻撃は私のビジネスにとってリスクですか?インサイトは、「あなたの環境」をクリックしたときにもその質問に答えるのに役立ちます。

Insightsは、侵入の痕跡をMcAfee ENSの脅威イベントと自動的に関連付け、差し迫った問題が発生したかどうかをすばやく評価できるようにします。検出された場合は、すぐにインシデント対応に進む必要があります。Insightsは、エンドポイントコントロールの構成を確認して、脅威を混乱させる可能性のある適切なコンテンツ更新が展開されているかどうかを評価します。この時点で、「私たちは暴露されていますか」というCIOの質問に答えることができます。Insightsは現在エンドポイント保護ビューのみを提供しており、リスクを完全に評価するには、実施している他のコントロールを確認する必要があるため、詳しく説明します。

Insightsはまた、他の高度な脅威手法に対してエンドポイントのセキュリティ体制を評価し、ソリューションの署名、インテリジェンス、および動作異常検出機能を活用して、ENSから最高の価値を得ているかどうかを確認します。攻撃者は新しいエントリ手法とツールを使用して戦術を変更するため、これは重要です。そのため、セキュリティ体制を継続的に適応させる必要があります。そして、これはたった1つのキャンペーンです。Insightsは、700のキャンペーンに対して、インテリジェンスを要約し、検出を表面化し、攻撃対象領域を継続的に削減しています。

防御アーキテクチャを確認

SUNBURSTおよび同様の高度なAPTキャンペーンによるリスクを軽減するには、攻撃チェーン全体にわたって多層防御と可視性を提供するセキュリティアーキテクチャが必要です。アーキテクチャを確認し、技術の可視性または保護機能のギャップを評価する必要があります。以下に、マカフィーとパートナーのソリューションを使用して、現在わかっていることに基づいて、SUNBURSTで使用されている攻撃手法の一部を中断または検出できる場所の概要を示します。

攻撃者は間違いなく巧妙でステルスですが、攻撃の多段階の側面は、攻撃が足場を築く前でさえ、複数のポイントで検出または停止する機会を提供します。次のセクションでは、McAfee EDRを使用して、SUNBURSTで使用されているいくつかの手法を検索または検出する方法について詳しく説明します。ただし、組織では見落とされている可能性があるものの検出と軽減の機会を得るには重要な、他のいくつかの重要なサイバー防御機能があります。以下のこのセクションでそれらを強調します。

攻撃者の準備段階を知る

上記でMVISION Insightsについてお伝えしましたので、ここでは追加のガイダンスについて説明します。この攻撃の準備段階で、攻撃者はターゲット地域内のインフラストラクチャを取得し、コマンドアンドコントロールサーバーをホストします。このフェーズでは、ターゲット組織のホスト名を模倣するようにC2サーバーのホスト名も設定します。外部IPブロックでドメイン名をスキャンすると、攻撃の形成が明らかになる可能性があります。Spiderfootなどのオープンソースツールは、そのようなタイプのデータを収集および分析するための多数のプラグインを提供します。異常なドメイン名と通信するホストの組み合わせを備えたパッシブDNSは、検出ウィンドウを表します。これにより、SIAパートナーのInfobloxなどの高度なDNS保護ソリューションが、マルウェアによる動作ベースのDGA使用を検出し、そのようなDNS解決要求を自動的にブロックできます。

DNSでの可視性

DNSクエリは、多くの場合、あらゆるタイプのC2通信およびデータ抽出に対する洞察の最初の層を提供します。理想的には、インフラストラクチャ全体からのトラフィックを確認できるアップストリームリゾルバでログの取得を有効にする必要があります。WindowsDNSサーバーとLinux Bind DNS サーバーの詳細についてはこちらをご覧ください。これは、DGAタイプのアクティビティを検出するための分析と相関のためにMcAfee ESM /その他のSIEMに転送できます。

NetFlowロギング

異常なフローを検出できることも、インシデント対応者にとって優先事項である必要があります。攻撃者によるVPSプロバイダーの使用をユーザーログインデータと組み合わせて「不可能な移動速度」を検出できるため、DNSクエリに加えて、UBAと組み合わせたNetFlowデータは優れた検出ソースを提供します。

MVISION EDRを使用したインジケーターのハンティング

防御アーキテクチャで説明されているように、MVISION EDRは、SUNBURSTバックドアに関連する指標の蔓延を探し、その後の侵害後の活動に重要な役割を果たします。MVISION EDRの役割は、脅威アクターが手動のOPSECを使用するため、さらに重要になります。最初の違反に続くものは、脅威アクターが組織をどのように標的にしているかによって決まります。

悪意あるファイルの存在を確認

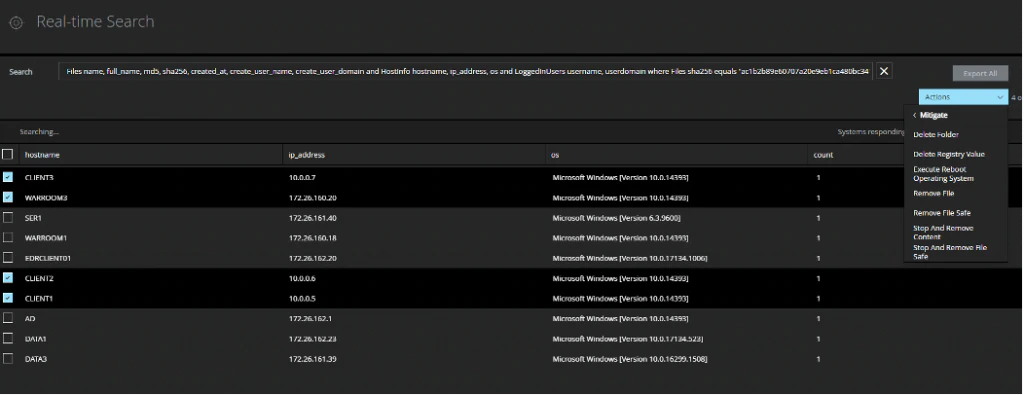

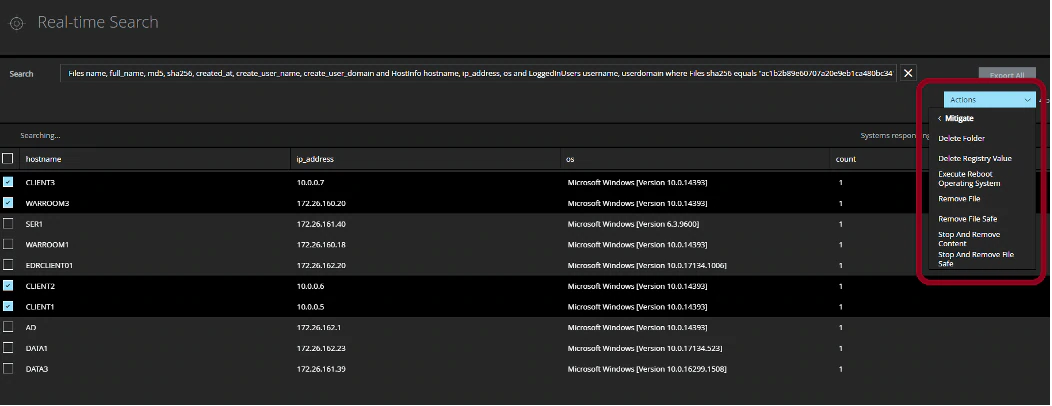

MVISION EDRまたはMARを使用して、MicrosoftおよびFireEyeが提供するSUNBURSTインジケーターのエンドポイントを検索できます。MVISION Insightsのライセンスを取得している場合は、MVISIONEDRに直接ピボットしてインジケーターを検索できます。MVISION EDRは、エンドポイント上のファイルの存在を探すためのリアルタイム検索をサポートし、不動産全体のスイープを可能にします。次のクエリは、事前に入力された悪意のあるファイルのハッシュリストで使用できます。システム上のファイルの存在自体は、それが成功したことを意味するものではなく、システム上の実際の悪意あるコードの実行をチェックするためのさらなるハンティングが必要です。以下の検索構文を参照してください。

Begin MVEDR Query Syntax…

Files name, full_name, md5, sha256, created_at, create_user_name, create_user_domain and HostInfo hostname, ip_address, os and LoggedInUsers username, userdomain where Files sha256 equals “ac1b2b89e60707a20e9eb1ca480bc3410ead40643b386d624c5d21b47c02917c” or Files sha256 equals “c09040d35630d75dfef0f804f320f8b3d16a481071076918e9b236a321c1ea77” or Files sha256 equals “eb6fab5a2964c5817fb239a7a5079cabca0a00464fb3e07155f28b0a57a2c0ed” or Files sha256 equals “dab758bf98d9b36fa057a66cd0284737abf89857b73ca89280267ee7caf62f3b” or Files sha256 equals “32519685c0b422e4656de6e6c41878e95fd95026267daab4215ee59c107d6c77” or Files sha256 equals “d0d626deb3f9484e649294a8dfa814c5568f846d5aa02d4cdad5d041a29d5600” or Files sha256 equals “53f8dfc65169ccda021b72a62e0c22a4db7c4077f002fa742717d41b3c40f2c7” or Files sha256 equals “019085a76ba7126fff22770d71bd901c325fc68ac55aa743327984e89f4b0134” or Files sha256 equals “ce77d116a074dab7a22a0fd4f2c1ab475f16eec42e1ded3c0b0aa8211fe858d6” or Files sha256 equals “32519b85c0b422e4656de6e6c41878e95fd95026267daab4215ee59c107d6c77” or Files sha256 equals “292327e5c94afa352cc5a02ca273df543f2020d0e76368ff96c84f4e90778712” or Files sha256 equals “c15abaf51e78ca56c0376522d699c978217bf041a3bd3c71d09193efa5717c71”

…End MVEDR Query Syntax

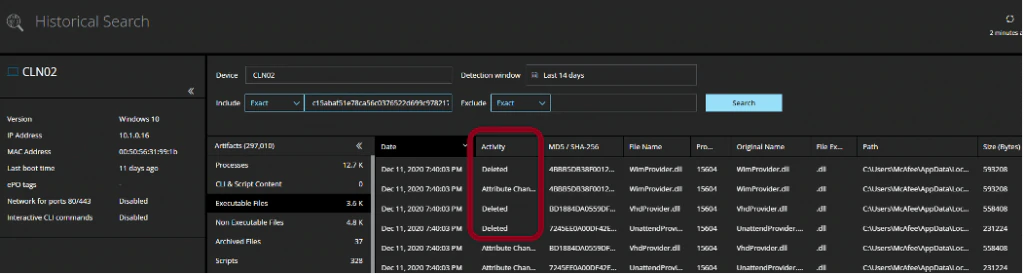

さらに、クラウドストレージで最大90日間遡って、履歴検索の作成と削除を行うことができます。

攻撃者は、システムユーティリティ/ファイルの名前を変更し、それらのトラックをクリーンアップすることが知られています。MVISION EDRは、ファイルシステムへの履歴変更を確認できます。これは、エンドポイントがこの攻撃の犠牲者であったかどうかを判断する上で重要です。柔軟な検索インターフェイスを使用して、攻撃者の目的の完了の進行状況をフィルタリングおよび追跡できます。たとえば、netsetupsvc.dllなどの感染したdllからトリガーされた変更を確認できます。

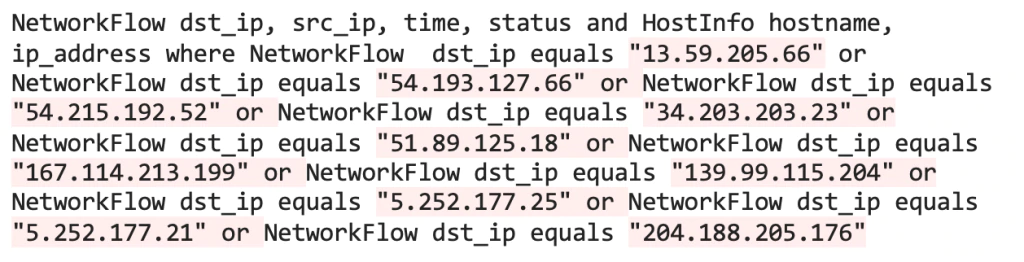

悪意のあるネットワーク接続のハンティング

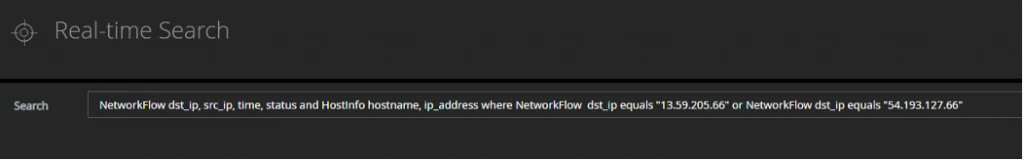

MVISION EDRは、リアルタイム検索機能を活用してアクティブなネットワーク接続のトレースを可能にします。

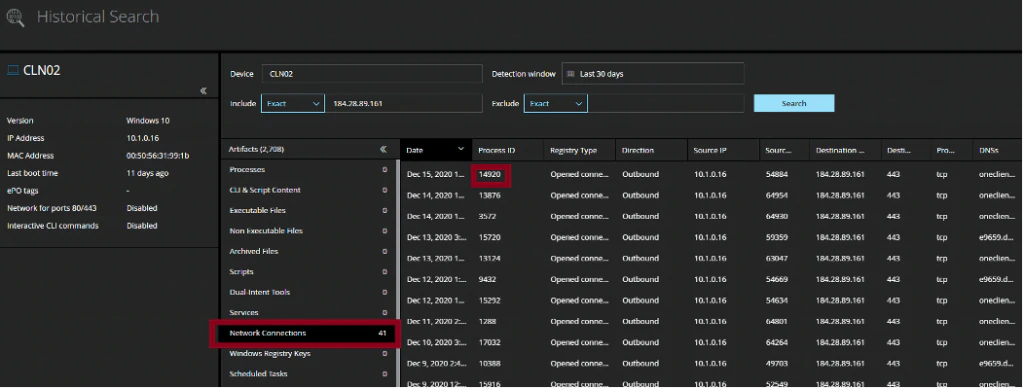

履歴検索機能を利用して、この脅威アクターのコマンドアンドコントロールアクティビティに関連する履歴接続を検索することもできます。プロセスIDと送信元/宛先IPによるフィルタリングにより、アナリストは悪意のある通信を追跡できます。

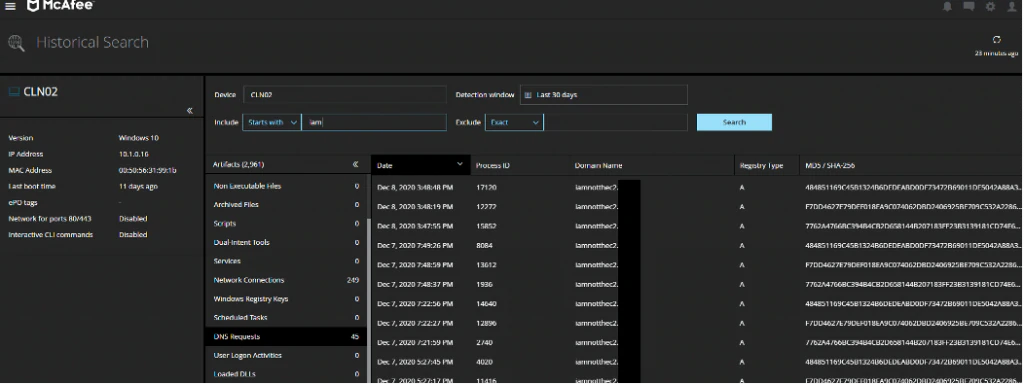

MVISION EDRを使用すると、アナリストは過去のDNSルックアップを確認できるため、悪意のあるDNSルックアップを探すことができます。多くの組織がDNSをログに記録しないか、実際の要求を行うエンドデバイスのログ記録を困難にするDNS階層を持っているため、これは製品の非常に重要な機能です。

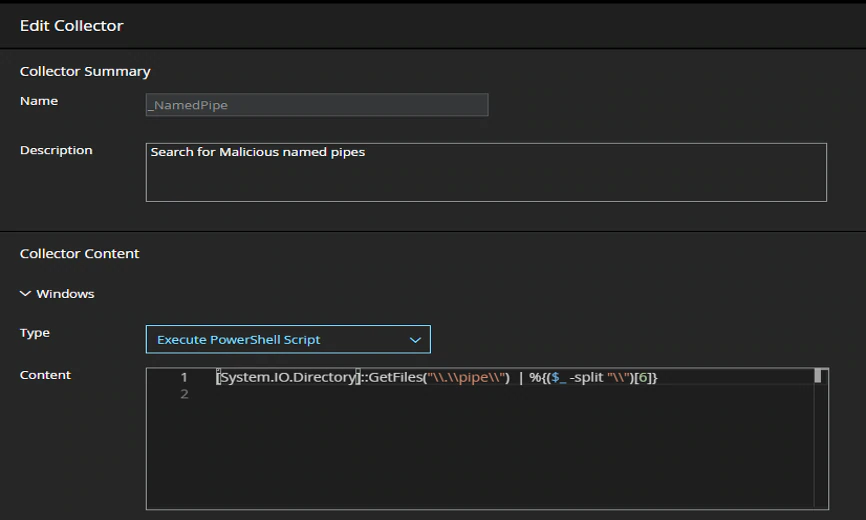

環境全体で悪意のある名前付きパイプを探す

MVISION EDRには、環境全体でカスタムコマンドを実行できるカスタムコレクター作成機能が含まれています。この場合、次のPowershellコマンドを実行することで、名前付きパイプの存在を探すことができます。

パイプ検出用のPowershellコマンド:

[System.IO.Directory]::GetFiles(“\\.\\pipe\\”) | %{($_ -split “\\”)[6]}

HostInfo hostname, ip_address, os where _NamedPipe pipename contains “583da945-62af-10e8-4902-a8f2 05c72b2e”

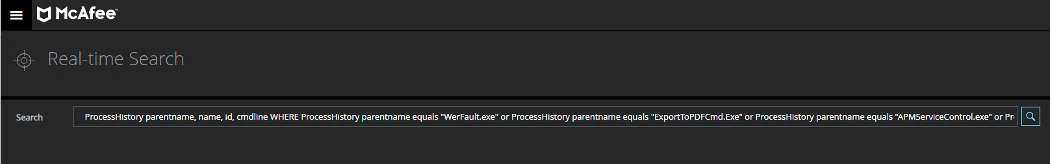

悪意のあるプロセスのハンティング

最終段階の攻撃者は、正当なSolarWindsプロセスを利用して目的を達成することが知られています。

\Windows\SysWOW64\WerFault.exe

\SolarWinds\Orion\ExportToPDFCmd.Exe

\SolarWinds\Orion\APM\APMServiceControl.exe

\SolarWinds.Credentials\SolarWinds.Credentials.Orion.WebApi.exe

\SolarWinds\Orion\Topology\SolarWinds.Orion.Topology.Calculator.exe

\SolarWinds\Orion\Database-Maint.exe

ProcessHistory parentname, name, id, cmdline WHERE ProcessHistory parentname equals “WerFault.exe” or ProcessHistory parentname equals “ExportToPDFCmd.Exe” or ProcessHistory parentname equals “APMServiceControl.exe” or ProcessHistory parentname equals “SolarWinds.Credentials.Orion.WebApi.exe” or ProcessHistory parentname equals “SolarWinds.Orion.Topology.Calculator.exe” or ProcessHistory parentname equals “\SolarWinds\Orion\Database-Maint.exe”

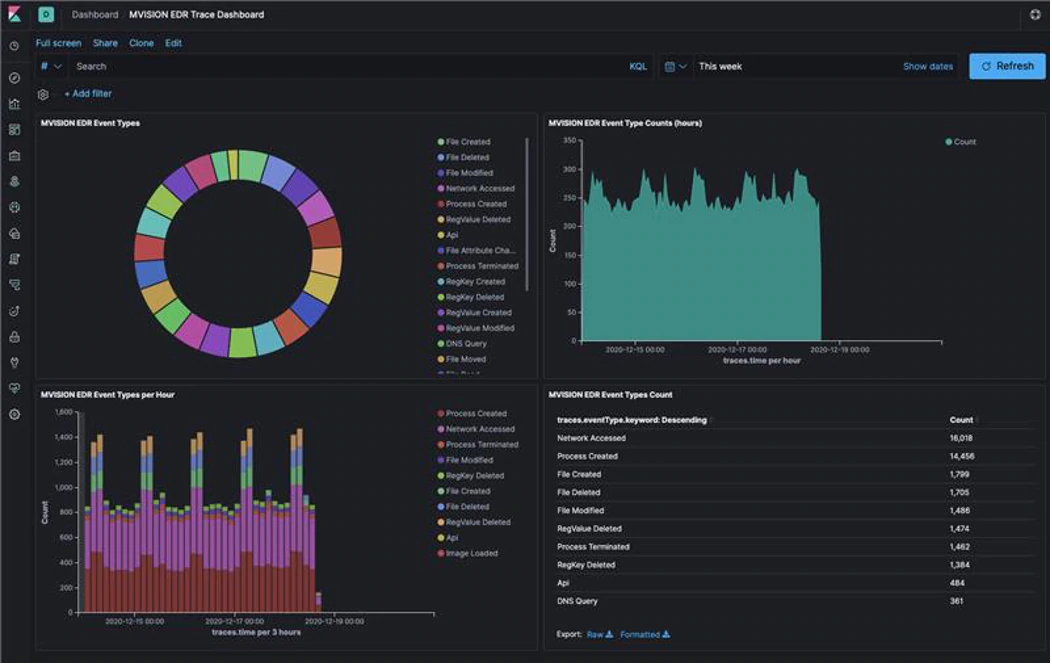

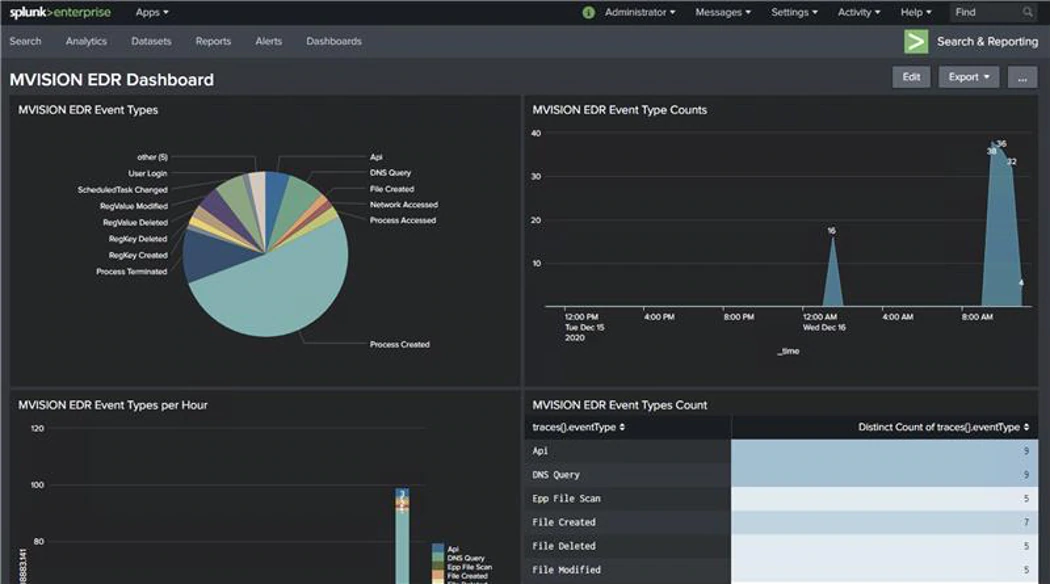

EDRトレースデータを使用し90日以上遡りハンティングバック

MVISION EDRのアーキテクチャは、データ交換レイヤーを活用してトレースデータをクラウドサービスにストリーミングし、そこで分析を適用して脅威を特定または調査します。トレースデータは、ファイルハッシュ、プロセス、通信などのエンドポイントからのアーティファクトであり、通常、エンドポイントの検出と検索に必要です。DXLアーキテクチャを使用すると、データをクラウドだけでなく、SIEMなどのローカルデータストアやElasticなどの他のログストレージにも同時にストリーミングできます。

マカフィーがクラウドに保存する最大90日よりも長いデータを保存できます。なぜこれが重要かというと、SUNBURSTの最近の分析によると、攻撃は2020年3月までさかのぼり、おそらくそれ以前にまでさかのぼります。このローカルストレージは、そのように構成されている場合、必要に応じてインジケーターをさらに探す機能を提供します。

可視性の評価

Mitre Att&ckの戦術とテクニックを検出するために必要なデータソースをどのように知っていますか?MVISIONEDRエンジニアリングのCarlosDiazは、そのプロセスを簡素化するためにMitre-Assistantと呼ばれる優れたツールを作成しました。そのツールはここからダウンロードできます。

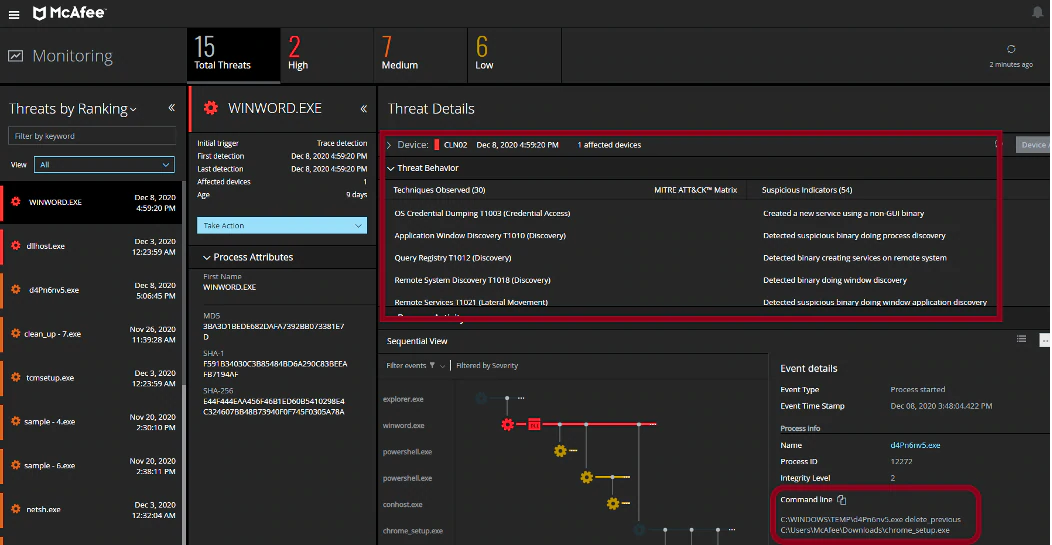

目的に対するアクションの検出

EDRでの最初のエクスプロイト脅威の検出と分析後

脅威ハンターとセキュリティアナリストが直面する重要な課題の1つは、攻撃が攻撃の第2フェーズに進むところです。そこでは、攻撃者がマルウェアをドロップして目的を実行し、完了したことがわかります。信頼できるプロセスからのマルウェアの高度な実行のこの使用法は、MVISION EDRによって検出され、MITRE ATT&CKフレームワークに自動的にマッピングされます。検出およびプロセストレースの一部として、EDRはエンドポイントで実行されたコマンドもキャプチャします。これは、攻撃の第2フェーズの手動OPSECの側面を追跡する場合に非常に役立ちます。

MVISION EDRは、脅威が評価された後、脅威に対応するための広範な機能を提供します。たとえば、実行されたリアルタイム検索により、アナリストは影響を受けるエンドポイントを迅速に調査できます。バルクオペレーションによる不動産。

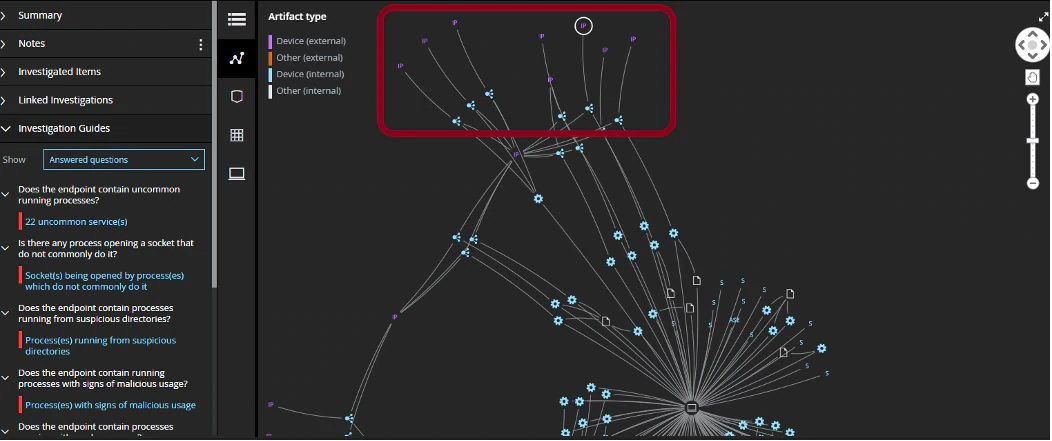

データの漏えい、横方向の移動および防止の検出

MVISION EDRは、悪意のあるアクティビティが検出されたエンドポイントのトポロジビューを確認することで、データの出力を簡単に視覚化する方法を提供します。ネットワークフローマップを観察することで、外れ値の接続を簡単に識別し、WHOIS、IPレピュテーション、パッシブDNSと関連付けることができます。 McAfeeGTIやVirustotalなどのプロバイダーからのデータ。確立されると、外部接続をブロックし、エンドポイントをEDRコンソールから隔離できます。EDRはまた、横方向の動きを示すために複数のエンドポイントにまたがって発生する一般的なプロセスを示し、識別および検出されるMITRE技術の一部としてタグ付けされています。

EDRとAttivoNetworksのような欺瞞技術を組み合わせると、攻撃的な検出の組み合わせがもたらされ、横方向の移動/特権の昇格を成功させるために必要な実際の資格情報を取得できなかったため、攻撃者を効果的にトラップできます。客観的な完了。

DLPへの統合されたアプローチは、エンドポイント全体の統一されたDLPポリシーなどの目的の完了に対する効果的な保護も提供でき、機密性の高い組織データの漏えいを探すWebゲートウェイも貴重な防御を提供できます。マカフィーのUCEプラットフォームは、このような統合データ保護機能を提供します。

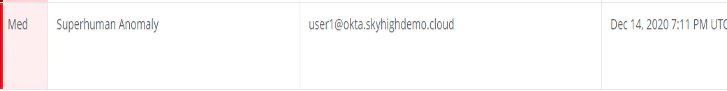

クラウドアカウントの侵害検出

最新の調査によると、攻撃者はAzure ADなどの顧客のクラウド環境への追加の足掛かりを確立したり、SAMLセッションを乗っ取って多要素認証をバイパスしたりすることを積極的に模索しています。McAfeeのMVISIONクラウドアクセス制御とユーザー異常検出により、クラウドサービスとインフラストラクチャへの疑わしいアクセスの試みを特定できます。

特に機密性の高いインフラストラクチャの特権アカウントでは、このようなアクティビティの監視と調査を増やすことをお勧めします

サプライチェーンと知的財産保護

アーキテクチャのレビューと指標の継続的な検索に加えて、IT、クラウドサービス、インフラストラクチャ、ハードウェアなどのサプライヤと協力して整合性を検証することをお勧めします。次に、特に知的財産に関連する、SOCおよびログでの制御、検出のユースケースを確認します。危機管理と違反通知手順をリハーサルするための卓上演習も推奨されます。

まとめと次のステップ

この攻撃の分析は世界中で進行中であり、イベントはまだ展開中であることに注意することが重要です。バックドアと影響を受けるソフトウェアの存在/検出は、多くのお客様にとってほんの始まりに過ぎません。MVISION EDRまたはその他の悪意のある名前付きパイプの存在とドメインのツール検出は、バックドアが実行されているかどうかを顧客に示すのに役立ちますが、収集されたシステム情報により、攻撃者は有効なアカウントを持ち、場合によってはADまたはクラウドシステムにアクセスできます。攻撃者は、トレースを消去するために情報/ログファイルをワイプしています。インシデント対応は、ビジネス全体の回復力の重要な部分であり、影響を受けた場合は、間違いなくこれらのタイプの質問を自問することになります。

- 脆弱なソフトウェアをいつインストールしましたか?

- 彼らはユーザーアカウントを危険にさらし、ADアクセス権を持っていましたか?

- 彼らは追加のバックドアをインストールしましたか?

- 影響を受けるシステムとアカウントはいくつありますか?

- クラウドまたはエンタープライズリソースにアクセスしましたか?

- 情報が盗まれましたか?もしそうなら、通知手続きはありますか?

- まだ発見されていない他のサプライチェーンの妥協点はありますか?

マカフィーは、攻撃の詳細を確認しながら、分析結果と防御ガイダンスを引き続き投稿します。McAfee Labsのこの投稿にあるように、Insightsプレビューダッシュボードで最新の脅威インテリジェンスを確認し、ナレッジセンターで最新の製品ガイダンスを継続的に確認いただくことをお勧めします。

※本ページの内容は2020年12月21日(US時間)更新の以下のMcAfee Blogの内容です。

原文:How A Device to Cloud Architecture Defends Against the SolarWinds Supply Chain Compromise

著者:Mo Cashman and Arnab Roy