目次

Cubaランサムウェアの概要

過去 1 年間で、ランサムウェアの攻撃者たちは、身代金を支払わないことを組織が選択した場合、または他の手段でデータを回復した組織への対応方法を変化させてきました。結局、ランサムウェアとの戦いは、悪者の収入の損失につながりました。しかし彼らは創造的な集団であるため、身代金が支払われない場合はデータの拡散で収益を得ています。これは、たとえ攻撃から復旧できたとしても、組織に重大な情報の流出の影響が及ぶ可能性があることを意味します。

このゲームの新参者ではない、Cubaランサムウェアが、最近この手法を導入しました。

このブログは、この種の攻撃に対する回復力を高めるために適応可能なセキュリティ アーキテクチャを構築する方法に焦点を当てており、具体的には、McAfee のポートフォリオがCubaランサムウェア キャンペーンで使用された戦術と手法を防止、検出、対応する機能を提供する方法に焦点を当てています。

Cubaランサムウェアに関するインテリジェンスの収集

いつものように、適応可能な防御アーキテクチャの構築はインテリジェンスから始まります。ほとんどの組織では、セキュリティ オペレーション チームが脅威インテリジェンス分析、および脅威とインシデントへの対応を担当しています。McAfee Insights ( https://www.mcafee.com/enterprise/en-us/lp/insights-dashboard1.html#) は、脅威インテリジェンス アナリストおよび脅威対応者にとって優れたツールです。Insights ダッシュボードは、世界中の新たな脅威の蔓延と重大度を特定します。これにより、セキュリティ オペレーション センター (SOC) は、脅威への対応アクションに優先順位を付け、その脅威 (この場合はCubaランサムウェア キャンペーン) に関連するサイバー脅威インテリジェンス (CTI) を収集できます。CTI は、MITRE ATT&CK フレームワークの戦術とテクニックと同様に、侵害の痕跡 (IOC) のテクニカル インジケーターの形式で提供されます。脅威インテリジェンスのアナリストまたはレスポンダーは、ドリルダウンして、流行や他の情報源へのリンクなど、Cuba ランサムウェアに関するより具体的な情報を収集できます。さらにドリルダウンして、MITRE ATT& に合わせた侵害の兆候や戦術/技術など、より具体的な実行可能なインテリジェンスを収集できます。

McAfee Advanced Threat Research (ATR)のもう一つの関連記事から、Cuba ランサムウェアが他の APT キャンペーンに共通の戦術と手法を利用していることがわかります。現在、初期アクセス 経路は不明です。それは、スピアフィッシング、悪用されたシステム ツールや署名されたバイナリ、またはその他の多くの一般的な方法である可能性が非常に高いと考えられます。

防御アーキテクチャの概要

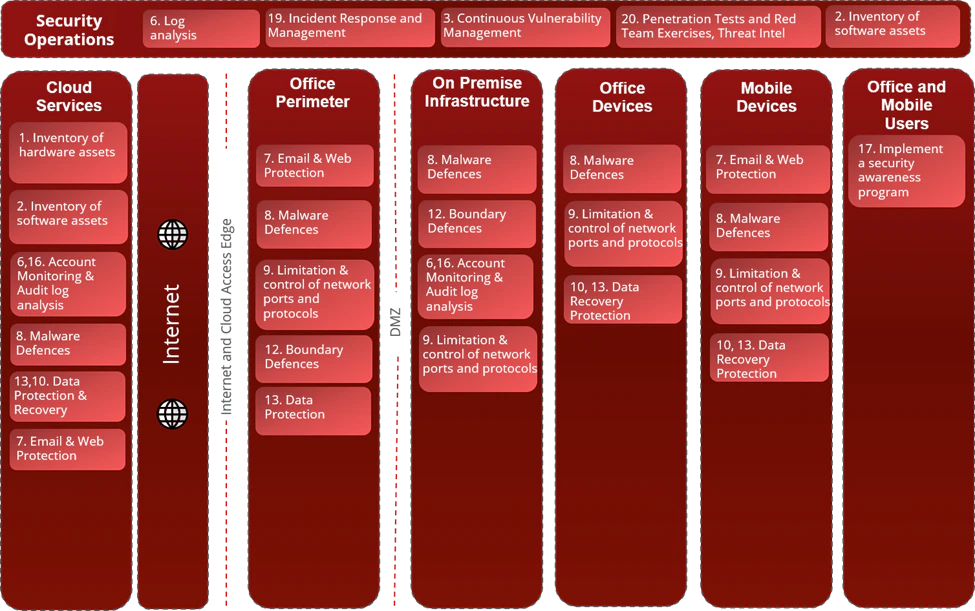

今日のデジタル化された法人のシステム環境は、オンプレミス システムとクラウド サービスのハイブリッド環境であり、Cuba ランサムウェアなどの攻撃に対する複数のエントリ ポイントがあります。組織がセキュリティ態勢を適応させ、リモート ワーカーのトレーニングを強化しなければ、COVID-19 によって強制された在宅勤務モデルは攻撃対象領域を拡大し、スピア フィッシング攻撃が成功するリスクを増大させるだけです。Cubaランサムウェアなどの攻撃のリスクを軽減するには、デバイス、ネットワーク、およびセキュリティ オペレーション (SecOps) で適切な制御を行うセキュリティ アーキテクチャが必要です。Center for Internet Security (CIS)トップ 20 のサイバー セキュリティ コントロールそのアーキテクチャを構築するための優れたガイドを提供します。前述のように、Cuba ランサムウェアが使用する正確な侵入経路は現在不明であるため、ここでは、企業を保護するためのより一般的な推奨事項を示します。

初期アクセス段階の防御の概要

Threat Intelligence and Research によると、Cuba ランサムウェアへの最初のアクセスは現在わかっていません。攻撃者は初期アクセスに多くの一般的な手法を利用できるため、防御のすべてのレイヤーでの有効性を検証することが最善です。これには、ユーザー認識トレーニングと対応手順、電子メール システム、Web プロキシおよびエンドポイント システムでのインテリジェンスと行動ベースのマルウェア防御、そして疑わしい電子メールの添付ファイルやその他のフィッシング技術に対する早期の検出と対応のための SecOps プレイブックが含まれます。次の表は、初期段階の手法に対して最も効果があると予想される制御と、該当する場合にそれらの制御を実装するための McAfee ソリューションをまとめたものです。

| MITRE Tactic | MITRE Techniques | CSC Controls | McAfee Capability |

| Initial Access | Spear Phishing Attachments (T1566.001) | CSC 7 – Email and Web Browser Protection

CSC 8 – Malware Defenses CSC 17 – User Awareness |

Endpoint Security Platform 10.7, Threat Prevention, Adaptive Threat Protection,

Web Gateway (MWG), Advanced Threat Defense, Web Gateway Cloud Service (WGCS) |

| Initial Access | Spear Phishing Link (T1566.002) | CSC 7 – Email and Web Browser Protection

CSC 8 – Malware Defenses CSC 17 – User Awareness |

Endpoint Security Platform 10.7, Threat Prevention, Adaptive Threat Protection,

Web Gateway (MWG), Advanced Threat Defense, Web Gateway Cloud Service (WGCS) |

| Initial Access | Spear Phishing (T1566.003) Service | CSC 7 – Email and Web Browser Protection

CSC 8 – Malware Defenses CSC 17 – User Awareness |

Endpoint Security Platform 10.7, Threat Prevention, Adaptive Threat Protection,

Web Gateway (MWG), Advanced Threat Defense, Web Gateway Cloud Service (WGCS) |

疑わしい電子メールの添付ファイルから保護する方法の詳細については、次の追加のブログ投稿を確認してください: https://www.mcafee.com/blogs/other-blogs/mcafee-labs/mcafee-protects-against-suspicious-email-attachments /

エクスプロイト ステージ ディフェンシブの概要

エクスプロイト ステージでは、攻撃者がターゲット システムにアクセスします。この段階でのCubaランサムウェアに対する保護は、エンド ユーザーのデバイスとサーバーの両方での適応可能なマルウェア対策、アプリケーション実行の制限、およびエンドポイント検出や応答センサーなどのセキュリティ運用ツールに大きく依存しています。

McAfee Endpoint Security 10.7 は、署名や脅威インテリジェンスを含む多層防御機能を提供し、既知の不良インジケーターやプログラムをカバーするとともに、機械学習と動作ベースの保護を提供して、Cubaランサムウェアに対する攻撃対象領域を減らし、新しいエクスプロイト攻撃手法を検出します。 . たとえば、最初のエントリ ベクトルがリモート サーバー上の外部テンプレート ファイルへのリンクを含む兵器化された Word ドキュメントである場合、McAfee Threat Prevention および Adaptive Threat Protection モジュールはこれらの手法から保護します。

次の表は、エクスプロイト ステージの手法に対して最も効果があると予想される重要なセキュリティ コントロールと、該当する場合にそれらのコントロールを実装するための McAfee ソリューションをまとめたものです。

| MITRE Tactic | MITRE Techniques | CSC Controls | McAfee Portfolio Mitigation |

| Execution | User Execution (T1204) | CSC 5 Secure Configuration

CSC 8 Malware Defenses CSC 17 Security Awareness |

Endpoint Security Platform 10.7, Threat Prevention, Adaptive Threat Protection, Application Control (MAC), Web Gateway and Network Security Platform |

| Execution | Command and Scripting Interpreter (T1059)

|

CSC 5 Secure Configuration

CSC 8 Malware Defenses |

Endpoint Security Platform 10.7, Threat Prevention, Adaptive Threat Protection, Application Control (MAC), MVISION EDR |

| Execution | Shared Modules (T1129) | CSC 5 Secure Configuration

CSC 8 Malware Defenses |

Endpoint Security Platform 10.7, Threat Prevention, Adaptive Threat Protection, Application Control (MAC) |

| Persistence | Boot or Autologon Execution (T1547) | CSC 5 Secure Configuration

CSC 8 Malware Defenses |

Endpoint Security Platform 10.7 Threat Prevention, MVISION EDR |

| Defensive Evasion | Template Injection (T1221) | CSC 5 Secure Configuration

CSC 8 Malware Defenses |

Endpoint Security Platform 10.7, Threat Prevention, Adaptive Threat Protection, MVISION EDR |

| Defensive Evasion | Signed Binary Proxy Execution (T1218) | CSC 4 Control Admin Privileges

CSC 5 Secure Configuration CSC 8 Malware Defenses |

Endpoint Security Platform 10.7, Threat Prevention, Adaptive Threat Protection, Application Control, MVISION EDR |

| Defensive Evasion | Deobfuscate/Decode Files or Information (T1027)

|

CSC 5 Secure Configuration

CSC 8 Malware Defenses |

Endpoint Security Platform 10.7, Threat Prevention, Adaptive Threat Protection, MVISION EDR |

McAfee Endpoint Security 10.7 が、Cuba ランサムウェアのエクスプロイト ステージで使用されるいくつかのテクニックを防止する方法の詳細については、次のブログの内容が追加の情報として有効です。

McAfee AMSI Integration Protects Against Malicious Scripts

インパクトステージの防御の概要

影響段階では、攻撃者が標的のシステムとデータを暗号化し、おそらくネットワーク上の他のシステムに横方向に移動します。この段階での保護は、エンド ユーザーのデバイスとサーバーの両方での適応可能なマルウェア対策、ネットワーク制御、および特権アクセスまたはネットワーク トラフィックの異常についてログを監視するセキュリティ運用の機能に大きく依存しています。次の表は、影響段階の手法に対して最も効果があると予想される制御と、該当する場合にそれらの制御を実装するための McAfee ソリューションをまとめたものです。

Cubaランサムウェアの公開リーク サイトは、TOR 経由で見つけることができます: http://cuba4mp6ximo2zlo[.]onion/

| MITRE Tactic | MITRE Techniques | CSC Controls | McAfee Portfolio Mitigation |

| Discovery | Account Discovery (T1087) | CSC 4 Control Use of Admin Privileges

CSC 5 Secure Configuration CSC 6 Log Analysis |

MVISION EDR, MVISION Cloud, Cloud Workload Protection |

| Discovery | System Information Discovery (T1082) | CSC 4 Control Use of Admin Privileges

CSC 5 Secure Configuration CSC 6 Log Analysis |

MVISION EDR, MVISION Cloud, Cloud Workload Protection |

| Discovery | System Owner/User Discovery (T1033) | CSC 4 Control Use of Admin Privileges

CSC 5 Secure Configuration CSC 6 Log Analysis |

MVISION EDR, MVISION Cloud, Cloud Workload Protection |

| Command and Control | Encrypted Channel (T1573) | CSC 8 Malware Defenses

CSC 12 Boundary Defenses |

Web Gateway, Network Security Platform |

Cubaランサムウェア インジケーターのハンティング

脅威インテリジェンス アナリストまたはハンターとして、Cubaランサムウェアについて受け取った兆候がないか、システムをすばやくスキャンすることをお勧めします。もちろん、インジケーターのリストをダウンロードし、利用可能なツールで検索することで、手動で行うことができます。ただし、MVISION EDR と Insights があれば、コンソールから直接実行できるため、貴重な時間を節約できます。攻撃者の狩りは数センチのゲームになる可能性があるため、1 秒が重要です。もちろん、感染したシステムや兆候のあるシステムが見つかった場合は、MVISION EDR コンソールからすぐにインシデント対応の調査を開始して、封じ込めるための措置を講じることができます。

これらの IOC に加えて、YARA ルールについては、Cubaランサムウェアのテクニカル分析(英語)で参照可能です。

IOC:

ファイル:

151.バット

151.ps1

Kurva.ps1

メールアドレス:

under_amur@protonmail[.]ch

helpadmin2@cock[.]li

helpadmin2@protonmail[.]com

iracomp2@protonmail[.]ch

fedelsupportagent@cock.li

admin@cuba-supp.com

cuba_support@exploit.im

ドメイン:

kurvalarva [.] com

横方向の移動と展開のスクリプト:

54627975c0befee0075d6da1a53af9403f047d9e367389e48ae0d25c2a7154bc

c385ef710cbdd8ba7759e084051f5742b6fa8a6b65340a9795f48d0a425fec61

40101fb3629cdb7d53c3af19dea2b6245a8d8aa9f28febd052bb9d792cfbefa6

Cuba Ransomware:

c4b1f4e1ac9a28cc9e50195b29dde8bd54527abc7f4d16899f9f8315c852afd4

944ee8789cc929d2efda5790669e5266fe80910cabf1050cbb3e57dc62de2040

78ce13d09d828fc8b06cf55f8247bac07379d0c8b8c8b1a6996c29163fa4b659

33352a38454cfc247bc7465bf177f5f97d7fd0bd220103d4422c8ec45b4d3d0e

672fb249e520f4496e72021f887f8bb86fec5604317d8af3f0800d49aa157be1

e942a8bcb3d4a6f6df6a6522e4d5c58d25cdbe369ecda1356a66dacbd3945d30

907f42a79192a016154f11927fbb1e6f661f679d68947bddc714f5acc4aa66eb

28140885cf794ffef27f5673ca64bd680fc0b8a469453d0310aea439f7e04e64

271ef3c1d022829f0b15f2471d05a28d4786abafd0a9e1e742bde3f6b36872ad

6396ea2ef48aa3d3a61fb2e1ca50ac3711c376ec2b67dbaf64eeba49f5dfa9df

bda4bddcbd140e4012bab453e28a4fba86f16ac8983d7db391043eab627e9fa1

7a17f344d916f7f0272b9480336fb05d33147b8be2e71c3261ea30a32d73fecb

c206593d626e1f8b9c5d15b9b5ec16a298890e8bae61a232c2104cbac8d51bdd

9882c2f5a95d7680626470f6c0d3609c7590eb552065f81ab41ffe074ea74e82

c385ef710cbdd8ba7759e084051f5742b6fa8a6b65340a9795f48d0a425fec61

54627975c0befee0075d6da1a53af9403f047d9e367389e48ae0d25c2a7154bc

1f825ef9ff3e0bb80b7076ef19b837e927efea9db123d3b2b8ec15c8510da647

40101fb3629cdb7d53c3af19dea2b6245a8d8aa9f28febd052bb9d792cfbefa6

00ddbe28a31cc91bd7b1989a9bebd43c4b5565aa0a9ed4e0ca2a5cfb290475ed

729950ce621a4bc6579957eabb3d1668498c805738ee5e83b74d5edaf2f4cb9e

MITRE ATT&CK Techniques:

| Tactic | Technique | Observable | IOCs |

| Execution | Command and Scripting Interpreter: PowerShell (T1059.001) | Cuba team is using PowerShell payload to drop Cuba ransomware | f739977004981fbe4a54bc68be18ea79

68a99624f98b8cd956108fedcc44e07c bdeb5acc7b569c783f81499f400b2745

|

| Execution | System Services: Service Execution (T1569.002) |

|

|

| Execution | Shared Modules (T1129) | Cuba ransomware links function at runtime | Functions:

“GetModuleHandle” “GetProcAddress” “GetModuleHandleEx” |

| Execution | Command and Scripting Interpreter (T1059) | Cuba ransomware accepts command line arguments | Functions:

“GetCommandLine” |

| Persistence | Create or Modify System Process: Windows Service (T1543.003) | Cuba ransomware can modify services | Functions:

“OpenService” “ChangeServiceConfig” |

| Privilege Escalation | Access Token Manipulation (T1134) | Cuba ransomware can adjust access privileges | Functions:

“SeDebugPrivilege” “AdjustTokenPrivileges” “LookupPrivilegeValue” |

| Defense Evasion | File and Directory Permissions Modification (T1222) | Cuba ransomware will set file attributes | Functions:

“SetFileAttributes” |

| Defense Evasion | Obfuscated files or Information (T1027) | Cuba ransomware is using xor algorithm to encode data | |

| Defense Evasion | Virtualization/Sandbox Evasion: System Checks | Cuba ransomware executes anti-vm instructions | |

| Discovery | File and Directory Discovery (T1083) | Cuba ransomware enumerates files | Functions:

“FindFirstFile” “FindNextFile” “FindClose” “FindFirstFileEx” “FindNextFileEx” “GetFileSizeEx” |

| Discovery | Process Discovery (T1057) | Cuba ransomware enumerates process modules | Functions:

“K32EnumProcesses” |

| Discovery | System Information Discovery (T1082) | Cuba ransomware can get keyboard layout, enumerates disks, etc | Functions:

“GetKeyboardLayoutList” “FindFirstVolume” “FindNextVolume” “GetVolumePathNamesForVolumeName” “GetDriveType” “GetLogicalDriveStrings” “GetDiskFreeSpaceEx” |

| Discovery | System Service Discovery (T1007) | Cuba ransomware can query service status | Functions:

“QueryServiceStatusEx” |

| Collection | Input Capture: Keylogging (T1056.001) | Cuba ransomware logs keystrokes via polling | Functions:

“GetKeyState” “VkKeyScan” |

| Impact | Service Stop (T1489) | Cuba ransomware can stop services | |

| Impact | Data encrypted for Impact (T1486) | Cuba ransomware encrypts data |

Cubaランサムウェアをプロアクティブに検出

この攻撃のエクスプロイトステージテクニックの多くは、正規の Windows プロセスおよびアプリケーションを使用して、エクスプロイトまたは検出を回避する可能性があります。Endpoint Protection Platform が兵器化されたドキュメントをどのように妨害できるかについて前述のとおり説明しましたが、MVISION EDR を使用することで、より多くの可視性を得ることができます。 この攻撃の初期アクセスは不明であるため、セキュリティ アナリストとして、初期アクセスによって使用される疑わしい手法に注目したいと考えています。

Cubaランサムウェア イベントの監視または報告

McAfee Endpoint Protection および McAfee MVISION EDR からのイベントは、Cubaランサムウェアのインシデントと脅威への対応において重要な役割を果たします。McAfee ePO は、すべての管理対象エンドポイント システムからのイベント収集を一元化します。脅威対応者として、Cubaランサムウェア関連の脅威イベントのダッシュボードを作成して、現在のエクスポージャを理解することをお勧めします。

まとめ

標的型脅威キャンペーンを打ち負かすには、防御者は社内外で協力して適応型セキュリティ アーキテクチャを構築する必要があります。これにより、攻撃者が成功し、ビジネスに回復力を構築することが難しくなります。このブログでは、マカフィーのセキュリティ ソリューションを使用して、同様の手法を使用してCubaランサムウェアと攻撃者を防止、検出、対応する方法に焦点を当てています。

McAfee ATR はこのキャンペーンを積極的に監視しており、McAfee Insights とそのソーシャル ネットワーキング チャネルを新しい情報と最新の情報で更新し続けます。攻撃者たちに先行して検出や防御をプロアクティブに行うことで、被害を回避することが可能になります。ぜひ、McAfee Insightsをご確認ください。

※本ページの内容は2021年4月6日(US時間)更新の以下のMcAfee Blogの内容です。

原文:McAfee Defender’s Blog: Cuba Ransomware Campaign

著者:Colby Burkett