オペレーションDianxunの概要

最近のレポートで、McAfee Advanced Threat Research(ATR)戦略的インテリジェンスチームは、オペレーション Diànxùnという名称の通信会社を対象としたスパイキャンペーンについて開示しました。

攻撃で使用された戦術、技術、手順(TTP)は、脅威アクターであるRedDeltaとMustang Pandaによるとされる以前のキャンペーンで観察されたものと同様です。おそらくこの脅威は、電気通信業界で働く人々を標的にしており、スパイ目的で機密データにアクセスしたり、5Gテクノロジーに関連する企業をスパイしたりするために使用されています。

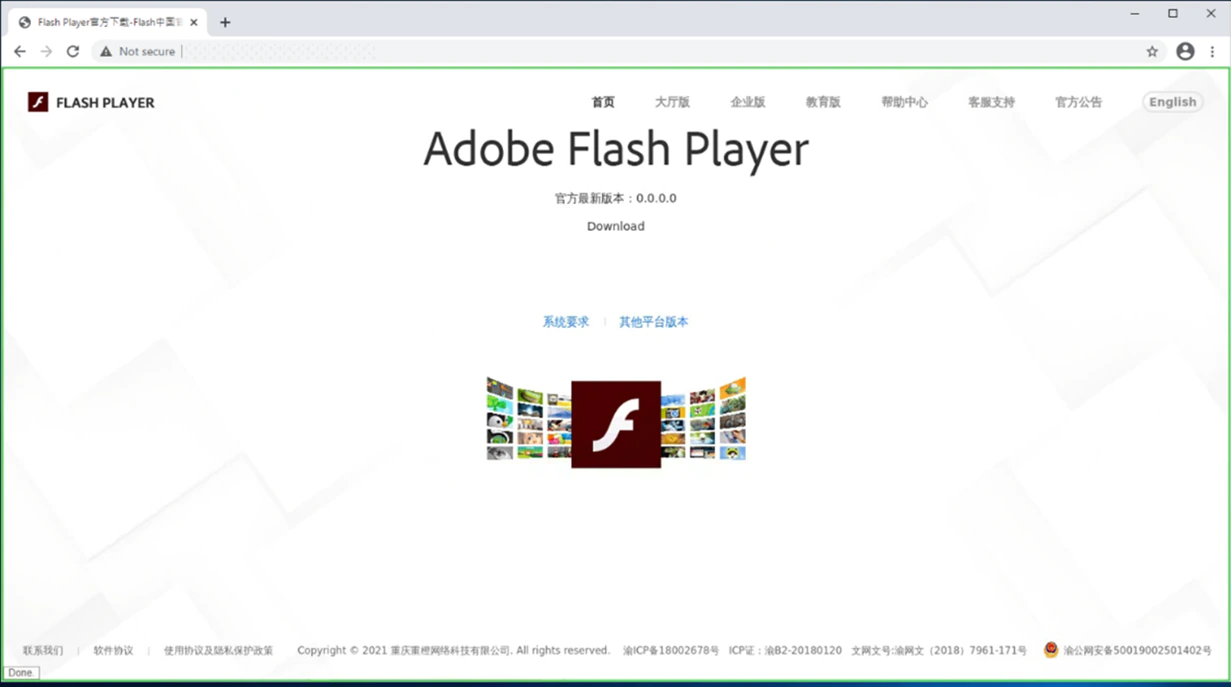

感染の最初のベクトルは完全には明らかではありませんが、McAfee ATRチームは、被害者が攻撃者の制御下にあるドメインに誘い込まれ、そこから攻撃者が悪用したマルウェアに感染したと中程度の自信を持って信じています。追加の検出とデータ収集を実行します。攻撃者は、Huawei社のキャリアページを装ったフィッシングWebサイトを使用したと考えられます。

防御アーキテクチャの概要

では、さまざまな手法や戦術、潜在的な影響を伴うこのタイプの攻撃から、組織を可能な限り効果的に防御するにはどうすればよいでしょうか。この質問に答えるには、多層的なアプローチを取り、さまざまなステップを分析し、統合されたセキュリティアーキテクチャを使用してそれらに1つずつ対処するための最良の方法を理解する必要があると考えています。以下は、マカフィーのセキュリティアーキテクチャがDianxun作戦で使用される戦術と技術からの保護にどのように役立つかをまとめたものです。

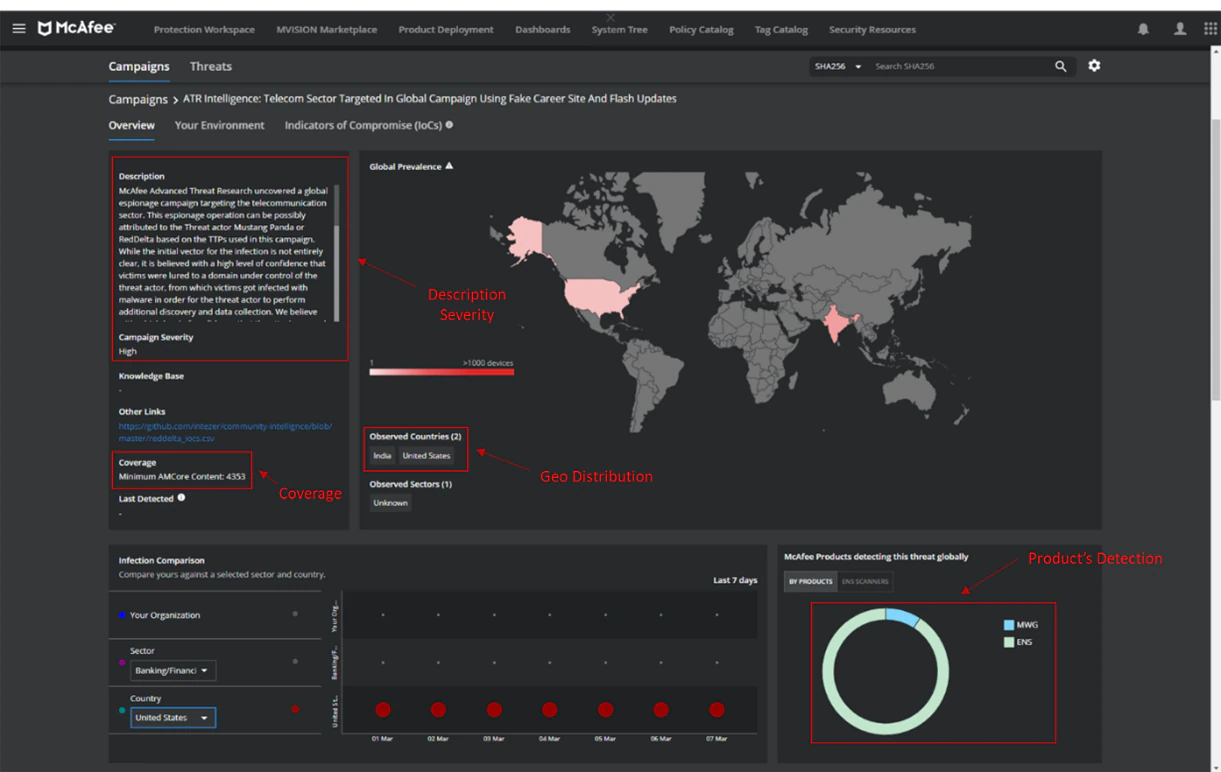

目標は、キルチェーン内でできるだけ早く左にシフトして脅威をブロックまたは特定し、それ以上のダメージを制限することです。左にシフトすることは、脅威に関するインテリジェンスをプロアクティブに収集し、侵入の痕跡と攻撃で使用されるMITRE技術の詳細を提供するMVISION Insightsから始まります。MVISION Insightsは、マカフィーの脅威インテリジェンス調査とエンドポイントコントロールからのテレメトリを組み合わせて、新たな脅威に対する攻撃対象領域を削減します。MVISION Insightsは、Operation Dianxunを含むMcAfeeのATRチームが調査した、800以上の高度な持続的脅威およびサイバー犯罪キャンペーンを追跡し、脅威の概要を共有し、外部リソースを提供し、ファイル、URL、IPなどの既知の指標のリストを提供します。アドレス。

脅威インテリジェンスのアナリストまたはレスポンダーとして、MVISION Insightsインターフェイスにドリルダウンして、Operation Dianxunキャンペーンに関するより具体的な情報を収集し、関連する重大度を確認し、地理的な普及率と他の情報源へのリンクを確認できます。さらに、MVISION Insightsは、マカフィー製品のカバレッジなどの有用な情報と、AMCoreの最小バージョンの詳細を提供します。この種の情報は、企業内の実際の防御機能を検証するのに便利であり、カバレッジが弱い場合にリスクの重大度を高める可能性があります。

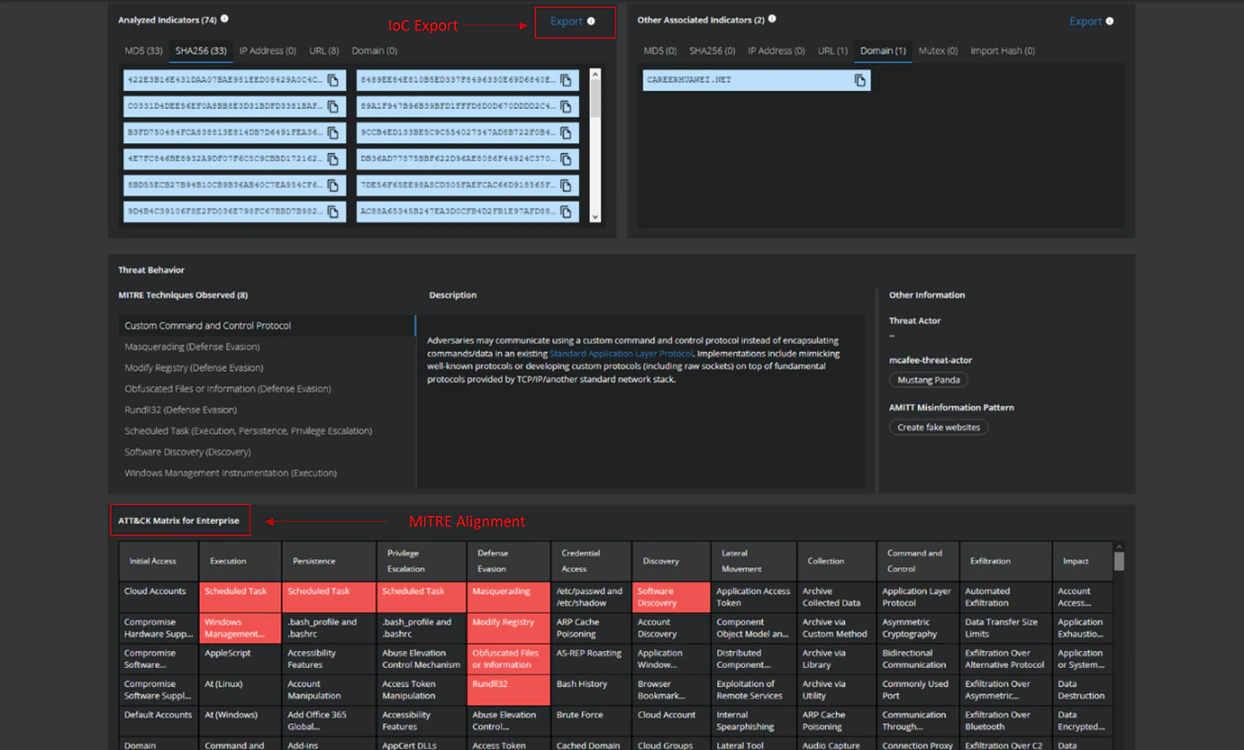

キャンペーンに関連するIoCとMITREテクニックをさらに調査するための追加情報が利用可能です。IoCはSTIX2形式でエクスポートして、応答を自動化したり防御を更新したりするための他のツールに取り込むこともできます。

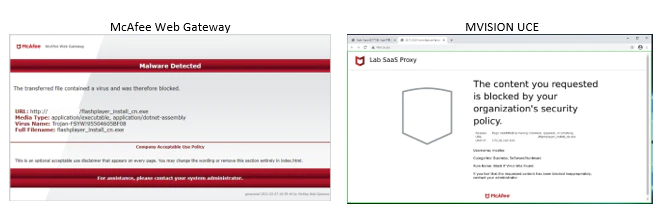

識別の前の最初のステップは、アーキテクチャが初期アクセスベクトルの脅威を停止または識別できるようにすることです。この場合、最初の配信ベクトルはフィッシング攻撃であるため、感染の初期段階ではWebチャネルが基本となります。McAfee WebGatewayとMVISIONUCEは、危険なアクティブなWebコンテンツを分析するために、URLレピュテーションチェック、SSL復号化、およびマルウェアエミュレーション機能を備えた多層Webベクトル保護を提供します。

MVISION UCEには、リモートブラウザ分離(RBI)の機能も含まれています。これは、Webブラウジング中に100%の保護を提供できる唯一のソリューションです。Remote Browser Isolationは確かに革新的な新技術であり、Webサイトに隠されている可能性のあるマルウェアや悪意のあるコードからユーザーを保護するために、分離されたクラウド環境内でWebブラウジングアクティビティを含みます。RBIテクノロジーは、利用可能な最も強力な形式のWeb脅威保護を提供し、悪意のあるコードがエンドユーザーのデバイスにさえ触れる機会を排除します。

ページの周りの緑色の四角は、WebコンテンツがRBIによって分離され、感染のリスクなしに完全なブラウジング体験を提供するレンダリングされた動的ビジュアルストリームを通じて安全に提供されることを意味します。

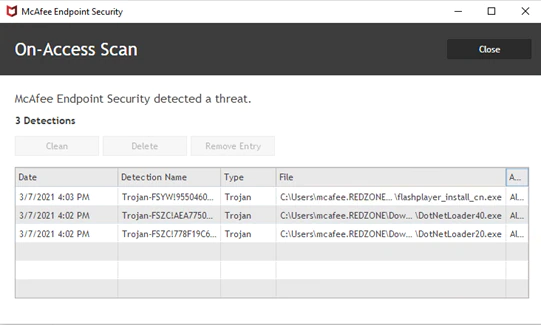

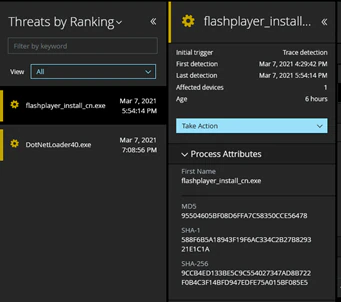

悪用と永続化の第2フェーズは、Flashベースのアーティファクトマルウェアの被害者エンドポイントでの実行と、その後のDotNetペイロードから生じます。ターゲットエンドポイントで実行されているMcAfee Endpoint Securityは、一連の防止および検出技術を使用して、Dianxun操作から保護します。ENS脅威防止とATPは、脅威をプロアクティブに検出するシグニチャと動作分析の両方の機能を提供します。ENSは、既知のIoCで更新されるグローバル脅威インテリジェンスも活用します。DATベースの検出の場合、ファミリはTrojan-Cobalt、Trojan-FSYW、Trojan-FSYX、Trojan-FSZC、およびCobaltStr-FDWEとして報告されます。

最初の偽のFlashインストーラーの実行は主にダウンローダーのように機能しますが、DotNetペイロードにはいくつかの機能が含まれており、マシンをさらに危険にさらすユーティリティとして機能します。これは、バックドアを管理してマシンにダウンロードし、永続性を構成するためのツールです。したがって、McAfee Endpoint Securityの適応型脅威保護機械学習エンジンは、動作ベースの分析で検出をトリガーし、実行をブロックします。

攻撃の最後のフェーズでは、コマンドアンドコントロールサーバーとコバルトストライクビーコンを介して被害者をリモートコントロールするためのバックドアを作成します。この場合、McAfee Endpoint Securityレベルに存在する検出機能に加えて、McAfee NSPなどの次世代侵入防止システムソリューションでアクティブ化できる検出およびブロック機能が重要です。NSPにはコールバック検出エンジンが含まれており、C2サーバーとの通信信号の異常を検出してブロックすることができます。

MVISION EDRを使用した調査と脅威ハンティング

上記では、十分に防御されたアーキテクチャが、各単一フェーズでこのような攻撃を阻止および打ち消す方法を示しました。McAfee WebGatewayとMVISON Unified Cloud Edgeは初期の侵入経路を停止でき、McAfee Endpoint Protection Platformはドロッパーの実行をブロックしたり、次の悪意のあるアクティビティを妨害したりできますが、MVISION EDRを使用することによってのみ、キルチェーン全体を広範囲に可視化できます。

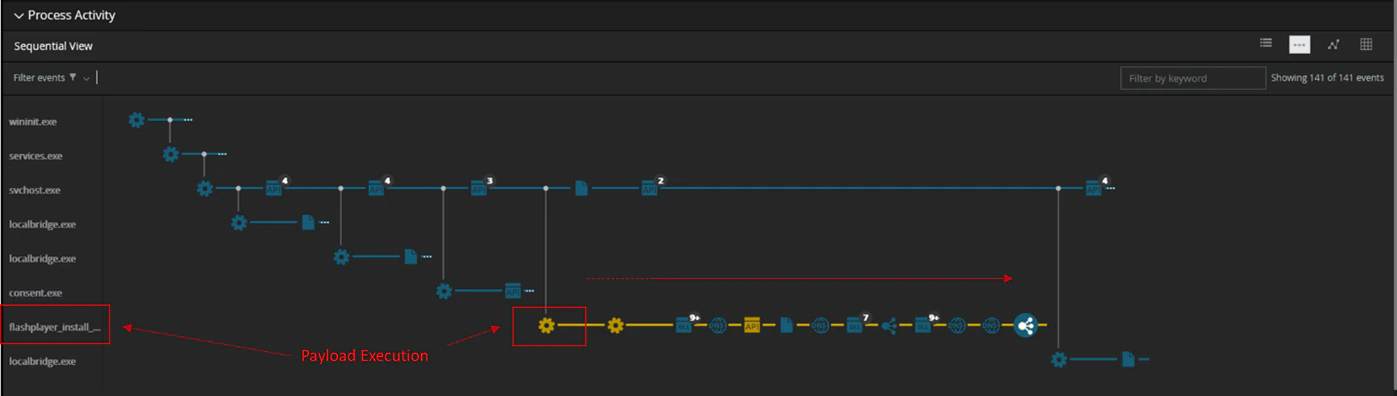

MVISION EDRでは、攻撃の2つの異なる段階とプロセスの監視ダッシュボードに脅威検出があります。

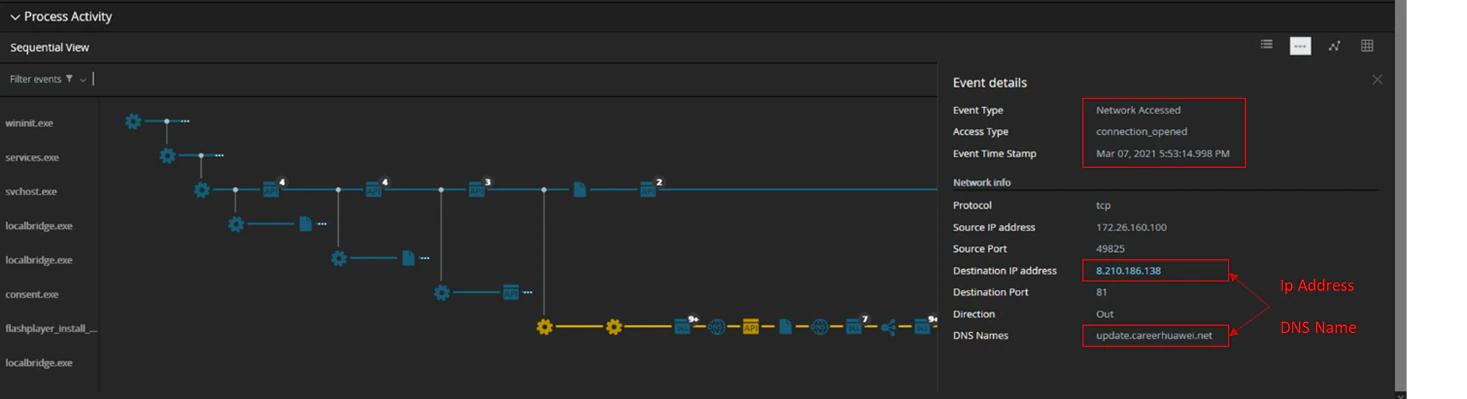

警告を受けると、セキュリティアナリストはプロセスアクティビティを掘り下げて、次のような状況に関連する動作と指標を理解できます。

最初のダウンローダーペイロードflashplayer_install_cn.exeは、ユーザーによって直接実行され、svchost.exeによって生成されます。

最初に、c2に登録しているhxxp://update.flach.cnに接続し直し、Windows / tempフォルダーに新しい実行可能ファイルflash.exeを作成します。

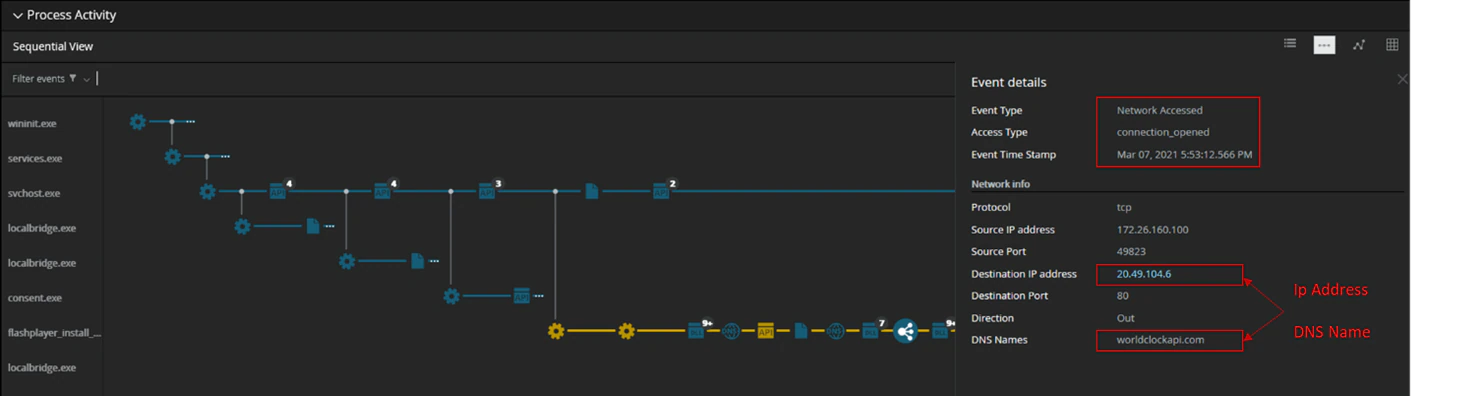

次に、サンプルはhttp://worldclockapi.comへのリクエストを介して、感染したマシンの時間と地理的位置を確認します。

次に、最初のフィッシング攻撃に使用された偽のHuawei Webサイト「hxxp:\\ update.careerhuawei.net」に接続し直します。

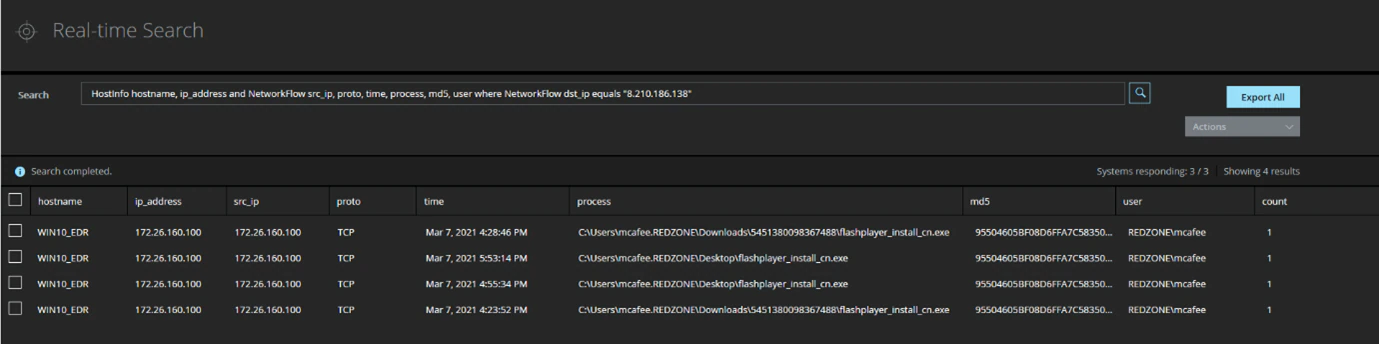

最後に、さらに完了するために、MVISION EDRを使用して、エンタープライズシステム全体でリアルタイムまたは履歴(最大90日)で侵入の痕跡を検索することもできます。

偽のHuawei Webサイトへの接続の証拠がある他のシステムを探しています:

HostInfo hostname, ip_address and NetworkFlow src_ip, proto, time, process, md5, user where NetworkFlow dst_ip equals “8.210.186.138”

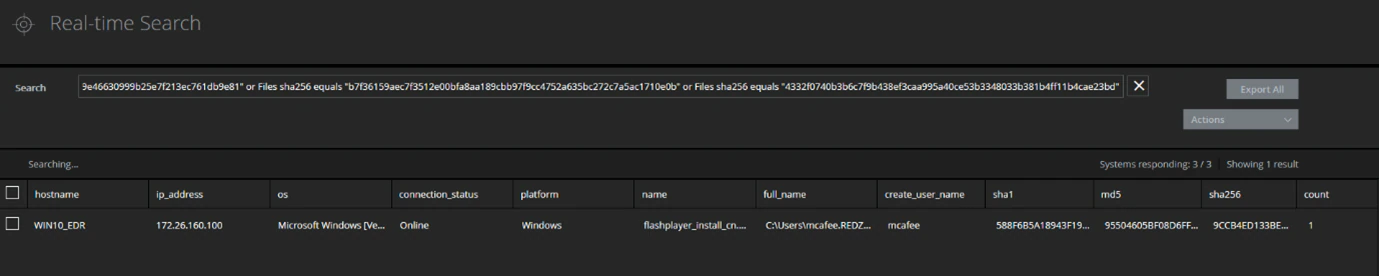

このキャンペーンにリンクされている最初のダウンローダーペイロードのインジケーターを探しています。

HostInfo and Files name, full_name, create_user_name, sha1, md5, sha256 where Files sha256 equals

“422e3b16e431daa07bae951eed08429a0c4ccf8e37746c733be512f1a5a160a3” or Files sha256 equals

“8489ee84e810b5ed337f8496330e69d6840e7c8e228b245f6e28ac6905c19f4a ” or Files sha256 equals

“c0331d4dee56ef0a8bb8e3d31bdfd3381bafc6ee80b85b338cee4001f7fb3d8c” or Files sha256 equals

“89a1f947b96b39bfd1fffd8d0d670dddd2c4d96f9fdae96f435f2363a483c0e1” or Files sha256 equals

“b3fd750484fca838813e814db7d6491fea36abe889787fb7cf3fb29d9d9f5429” or Files sha256 equals

“9ccb4ed133be5c9c554027347ad8b722f0b4c3f14bfd947edfe75a015bf085e5” or Files sha256 equals

“4e7fc846be8932a9df07f6c5c9cbbd1721620a85c6363f51fa52d8feac68ff47” or Files sha256 equals

“0f2e16690fb2ef2b5b4c58b343314fc32603364a312a6b230ab7b4b963160382” or Files sha256 equals

“db36ad77875bbf622d96ae8086f44924c37034dd95e9eb6d6369cc6accd2a40d” or Files sha256 equals

“8bd55ecb27b94b10cb9b36ab40c7ea954cf602761202546f9b9e163de1dde8eb” or Files sha256 equals

“7de56f65ee98a8cd305faefcac66d918565f596405020178aee47a3bd9abd63c” or Files sha256 equals

“9d4b4c39106f8e2fd036e798fc67bbd7b98284121724c0f845bca0a6d2ae3999” or Files sha256 equals

“ac88a65345b247ea3d0cfb4d2fb1e97afd88460463a4fc5ac25d3569aea42597” or Files sha256 equals

“37643f752302a8a3d6bb6cc31f67b8107e6bbbb0e1a725b7cebed2b79812941f” or Files sha256 equals

“d0dd9c624bb2b33de96c29b0ccb5aa5b43ce83a54e2842f1643247811487f8d9” or Files sha256 equals

“260ebbf392498d00d767a5c5ba695e1a124057c1c01fff2ae76db7853fe4255b” or Files sha256 equals

“e784e95fb5b0188f0c7c82add9a3c89c5bc379eaf356a4d3876d9493a986e343” or Files sha256 equals

“a95909413a9a72f69d3c102448d37a17659e46630999b25e7f213ec761db9e81” or Files sha256 equals

“b7f36159aec7f3512e00bfa8aa189cbb97f9cc4752a635bc272c7a5ac1710e0b” or Files sha256 equals

“4332f0740b3b6c7f9b438ef3caa995a40ce53b3348033b381b4ff11b4cae23bd”

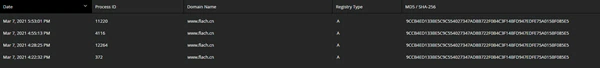

ドメイン名の解決と関連するインジケーターへのネットワーク接続を過去に振り返ります。

サマリー

オペレーションDianxunのような標的型脅威キャンペーンを打ち負かすには、防御側は適応型の統合セキュリティアーキテクチャを構築する必要があります。これにより、脅威アクターの成功が困難になり、ビジネスの回復力が高まります。このブログでは、マカフィーのセキュリティソリューションを使用して、同様の手法を使用してDianxun作戦と攻撃者を防止、検出、対応する方法に焦点を当てています。

McAfee ATRはこのキャンペーンを積極的に監視しており、McAfee Insightsとそのソーシャルネットワーキングチャネルを新しい最新の情報で更新し続けます。また、McAfee Insightsをぜひ一度ご確認ください。

※本ページの内容は2021年3月16日(US時間)更新の以下のMcAfee Blogの内容です。

原文:McAfee Defender’s Blog: Operation Dianxun

著者:Andrea Rossini