インテル セキュリティとカスペルスキー ラボの共同プロジェクト「NoMoreRansom」(英文)から、Wildfire亜種のランサムウェア被害者のための解読ツール(英文)を発表します。オランダ警察と欧州サイバー犯罪センター(英文)の協力の結果、皆さまにこのツールをご利用いただけるようになりました。強力な官民連携で、犯罪インフラの掌握と解読ツールの開発に成功したのです。

Wildfire亜種のランサムウェアに感染すると以下のメッセージが表示され、被害者はこの亜種に感染したことに気づきます。

ランサムウェアからのメッセージ

Wildfireの被害者は、オランダとベルギーに集中しています。メッセージは1.5 BTC(ビットコイン)の身代金を要求していますが、実際に大半の被害者が支払った金額は0.5~0.6BTCです。つまり、攻撃者が交渉を受け入れる場合もあるようです。

Wildfireは、主に運送会社からのオランダ語のスパムメールを介し、オランダ語話者を標的として広がりました。被害者は、「不在」配達通知や再配達依頼方法メールから、添付されている「特別フォーム」に記入することで被害に遭いました。実際には、このフォームは被害者をランサムウェアに感染させる難読化されたドロッパーだったのです。典型的なスパムメールは以下のスクリーンショットのような内容です。

オランダ語話者を標的としたスパムメール。

上記のメールで使われているtransportbedrijfpeters.nlというドメインは、5月17日、アラブ首長国連邦の私書箱会社で初めて確認されました。スパムメールの発信日は5月18日でした。ここに違法性はありませんが、多くの疑惑が浮かび上がります。

弊社が調査したすべてのWildfireスパムメールで使用されているドメインは、Wildfire攻撃が最も集中していた今年5月末から8月の間に登録されていました。また、オランダに実在する企業の住所が記載されているということも、このスパムメールで特筆すべき点です。

Wildfireの攻撃者が、信頼性が高く非常に具体的なスパムメールを多大な労力を注いで作っていることは明らかです。このような点から、オランダ語話者集団の関与が疑われます。

Wildfireに感染すると、先ほどの身代金要求メッセージが表示されます。支払いを行うには、.RUまたは.SUのドメインに接続しなければなりません。これらのドメインがプロキシの役目を果たし、被害者はダークウェブでホストされるコントロールサーバーに接続されるのです。攻撃者は、検索ボットの検知を逃れて、このサイトを一般的な検索エンジンのように見せ、可能な限り秘密裏に自分たちのサーバーにアクセスさせるためにこのような処置を取っていました。

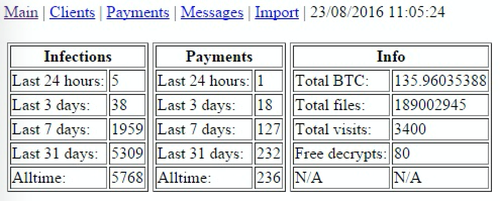

官民連携によって、Wildfireのコントロールサーバーパネルを見ることができました。メイン パネルには、以下のようなキャンペーン詳細が記載されています。

Wildfireキャンペーンの概要

この概要から、過去31日間で、この攻撃は5,309台のシステムをWildfireに感染させ、約136BTC(70,332ユーロ)の総収入を得ていることが分かりました。ひと月の「儲け」としては悪くありません。

「クライアント」ページでは、暗号化されたファイルの数、攻撃者のBTCアドレス、暗号化されたファイル、国などの詳細を確認できます。

|

ID |

UID |

国 |

BTCアドレス |

BTC額 |

ファイル数 |

支払ステータス |

|

1 |

a5***** |

BE |

1J*************** |

0.6 |

11673 |

0 |

|

2 |

aa***** |

NL |

1F*************** |

0.5 |

1469031280 |

0 |

|

3 |

fd***** |

BE |

1H*************** |

0.6 |

68595 |

0 |

|

4 |

08***** |

NL |

ZC*************** |

0.5 |

1469079732 |

0 |

|

5 |

05**** |

NL |

GH************** |

0.5 |

1469605876 |

0 |

被害者のファイルデータの概要

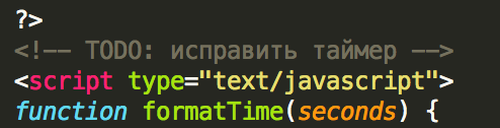

コントロールサーバーのソースコードを詳しく調査した結果、Wildfireがアフィリエイトベースのサービスとしてのランサムウェア(Ransomeware as a Service)である根拠をいくつか確認しました。サーバーのindex.phpページには、ロシア語のコメントが含まれています。

コントロールサーバー上のロシア語コメント。

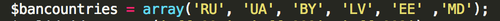

「исправить таймер」というキリル文字は「修正タイマー」を意味し、ランサムウェアのタイマー機能を指しています。また、ソースコードの設定ファイルに除外国リストが含まれていることもその根拠の1つです。特定国では、Wildfireは被害者を暗号化しないのです。

東ヨーロッパの除外国

このリストは、我々の敵が東ヨーロッパの集団であると考える大きな根拠です。特に驚くべきことではなく、CryptoWallなど、他の多くのランサムウェアの亜種でも同様の挙動を確認しています。

Wildfireが本当にRaaSであったとしても驚きません。このマルウェアは、Zyklonという亜種のランサムウェアにとてもよく似ています。また、コントロールサーバー上で見つかったソースコードで使われる言語とは異なり、スパムメールによる感染の標的はオランダとベルギーに大きく限定されているということも疑惑の根拠になるかもしれません。同じ攻撃者集団から送られてくるにしては、言語があまりにも違います。極めて多くの犯罪者が簡単に使えるランサムウェアで大規模な恐喝行為が発生しているというのは気にかかります。

しかし、この先、Wildfireの被害者が犯罪者にお金を支払うかデータを犠牲にするという難しい選択を迫られることはなくなりました。 この解読ツール(英文)を使えるようになったことで、被害者はお金を支払うことなくデータを取り戻せるようになりました。初回ツールには、1,600個のWildfireキーが含まれています。将来的には、さらに多くのキーが追加されます。これもNoMoreRansom官民連携の成果なのです。

※本ページの内容は 2016年8月23日更新のMcAfee Blog の抄訳です。

原文 : ‘Wildfire’ Ransomware Extinguished by Tool From NoMoreRansom; Unlock Files for Free

著者 : Christiaan Beek and Raj Samani(VP, CTO for EMEA)

【関連情報】

・ランサムウェア関連情報 まとめ

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)