日本時間の昨晩 (2017年6月27日) から、Petyaランサムウェアの亜種が、ヨーロッパやアメリカの多数の企業・端末に影響を与えていることが確認されました。日本での被害について現在までに、マカフィーへの報告はございません。

マカフィーでは、今回発見された亜種は、これまでに解析した検体において、WannaCryが使用した ETERNALBLUE (MSの脆弱性:CVE-2017-0145を突いて感染を広げるツール) に加えて、Windows端末のリモートからの管理に使用される管理共有と WMIC (Windows Management Instrumentation Command-line) の仕組みを利用してマルウェアの実行を試みるように感染機能が強化されていることが確認できており、既に対応しています。

弊社製品に関する対応について以下お送りしますので、対策を取り感染拡大を防ぐようお願いします。

Petya ランサムウェアとは

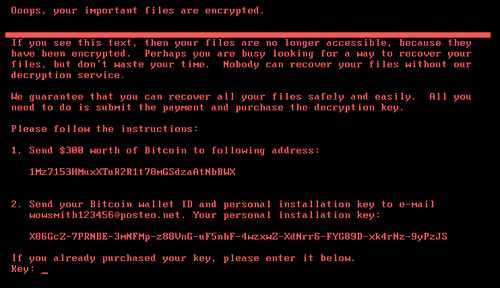

元々は、2016年3月頃に出現したランサムウェアです。今回出現した亜種に感染するとファイルの暗号化だけではなく、端末のOSが起動する前のファイル MBR(Master Boot Record)にも影響を与えて端末に再起動を要求し、起動後には身代金を要求する以下の画面が表示されて、Keyを入力しないとマシンの起動自体が出来なくなります。

弊社 エンドポイント製品 (ENS,VSE) を利用されているお客様

直近の対応として、ExtraDat を既にリリース済みです。早急な適用を推奨します。

McAfeeにレポート/発見された検体を Global Threat Intelligence (GTI) に随時追加しており、これまでに確認されている既知検体についてはGTIで検知可能です。

Petyaに効果的な VSE/ENS アクセス保護ルールを設定することが可能です。

上記の直近の対応についての詳細・最新情報については KB89540 を参照ください。(最新情報に随時アップデートされます)

弊社 McAfee Network Security (NSP) を利用されているお客様

NSPの以下シグネチャにおいて、Petyaの感染活動を検知出来ることを確認済みです。これらのシグネチャをBlockモードにして、端末到達前にネットワークレベルでブロックすることを推奨します。

- 0x43c0b800- NETBIOS-SS: Windows SMBv1 identical MID and FID type confusion vulnerability (CVE-2017-0143)

- 0x43c0b400- NETBIOS-SS: Windows SMB Remote Code Execution Vulnerability (CVE-2017-0144)

- 0x43c0b500- NETBIOS-SS: Windows SMB Remote Code Execution Vulnerability (CVE-2017-0145)

- 0x43c0b300- NETBIOS-SS: Microsoft Windows SMB Out of bound Write Vulnerability (CVE-2017-0146)

- 0x43c0b900- NETBIOS-SS: Windows SMBv1 information disclosure vulnerability (CVE-2017-0147)

- 0x451e3300- HTTP: Microsoft Office OLE Arbitrary Code Execution Vulnerability (CVE-2017-0199)

弊社製品を利用されていないお客様

一般的ですが、以下のような基本的な対策をとられることを推奨します。

- ご利用のアンチウイルスの更新ファイルを最新の状態にすること

- OSやアプリケーションを最新の状態にアップデートすること

- スパムやフィッシングメールに要注意: メールの添付ファイルを開いたり、URLリンクに要注意

- 端末本体ではないデバイス (リムーバブルHDD等) での、PCの完全なバックアップをとること

弊社各種製品による対応方法の詳細・最新情報については KB89540 が、最新情報に随時アップデートされます。

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)