4月27日の朝、攻撃者が数十万件の偽の請求書を送信し始めた頃、皆さんは起きたばかりだったかもしれません。太平洋時間の午前5時45分から11時の間に、このローラー作戦の第1段階が開始しました。偽の.rtf添付ファイル付きで送信された請求書は、まったくの偽物だったのです。

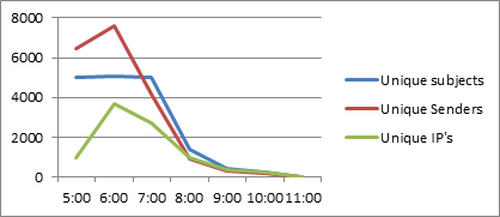

McAfee Messaging Securityでは、スパムコンテンツ自体に加え、攻撃の量と送信元-送信先のメタデータを測定することができます。この攻撃のポリモーフィック属性により、たった数時間で以下のような大規模な影響が発生しました。

- 18万件以上のメッセージ

- 17,193種類の件名

- 19,649種類の送信元

- 6,595の送信元IP

時間を追ってこの攻撃を見てみると、攻撃者が大量のIPアドレスから送信を開始し、時間の経過と共にその数が減少していることがわかります(以下のグラフを参照)。これらIPをさらに詳しく調査すると、それぞれ1つのIPから、同一ドメインの少数のFromアドレスからであったことが判明しました。つまり、感染したアカウントのアイデンティティを使用して、各コンピュータの特定の送信メッセージ用転送エージェントを経由して送信していたのです。送信元のサーバーはSMTP通信のHELOフェーズ中は、正規のなホスト名を使用していました。

この攻撃では「Firstname Lastname」などの件名を使用して、一見.rtfのような、実は.docxファイルを各種の添付ファイル名で送信していました。送信元は多数のトリックを用いていました。ファイル名のサンプル:

- 00066_9101–u.rtf

- 000-741w…rtf

- 0007-45869cgoowc.rtf

- 0007696812…m.rtf

- 00079735g-.rtf

- 0008-29583_p-k.rtf

- 00087.54940-w_c.rtf

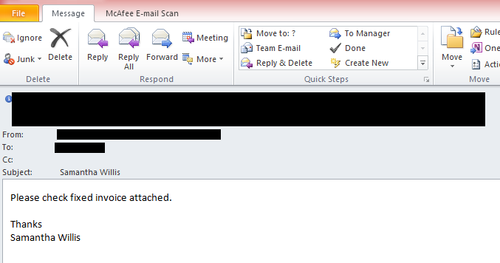

送信者は被害者に、これが本物の請求書と簡単なメッセージであると思い込ませようとしました。新しい手口の簡潔なスパムです。情報量が多くなれば、疑問が生じやすくなります。請求書に会社名を追加するだけで、請求書を担当する部門の慎重な人ですら、そのメッセージを信用してしまいがちです。

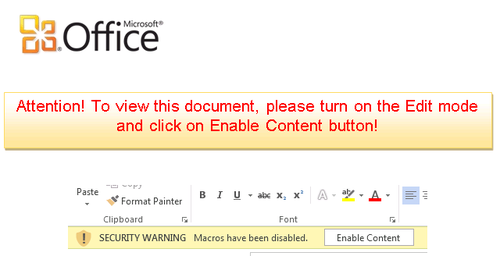

添付ファイルを開くと、ユーザーはマクロを実行するように促されます。

マクロを有効化すると、ファイルがVBScriptファイルをドロップして実行し、自らのコピー %appdata%\Roaming\<4-5 digit filename>.vbsをappdataディレクトリに作成します。このファイルは接続先のWebサイトからファイルをダウンロードし、実行しようとします。ここで、Cerberランサムウェアに関連する、暗号化されたマルウェアペイロードが待機しています。

このような攻撃が4月末から5月にかけて発生しました。3つの異なる攻撃で重複するIPアドレスを分析したところ、送信元の50%近く(合計3,327)が、以下の3日間共通で再利用されていました。

特定日に使用された個別のIP:

- 4月27日: 6,656

- 5月3日: 7,311

- 5月4日: 8,035

この種の攻撃は主として米国内の受信者をターゲットにしており、スパムの大半は.comドメイン宛てでした。

インテル セキュリティの顧客トラフィックでは、.rtfの添付ファイルが電子メールで送信されることは非常にまれです。この種のファイルを受信する必要があるのかどうか、それぞれの環境で確認する必要があります。その必要がまったくない場合は、デフォルトでこの種の添付ファイルを許可することはセキュリティリスクになります。電子メールゲートウェイで、不要なファイル拡張子をブロックすることができます。この攻撃はポリモーフィックなので、特定のルールを作成しても、件名や添付パターンが変更されるまで、せいぜい1週間程度しか効果が持続しないでしょう。

この攻撃は5月5日にファイル名拡張子を.dotに変更しました。この種のファイルについても同様で、これが不要な環境では、許可することがセキュリティリスクになります。

ランサムウェアはヘルスケア組織(英文)と金融業界(英文)への攻撃でメディアの注目を集めています。こういった攻撃が成功することで、今後しばらくは攻撃が続くことになります。ランサムウェアに関する概要は、弊社のBruce Snellによるこの記事をお読みください。インテル セキュリティは変化するこの種の脅威に迅速に対応します。

本書での分析をサポートしてくれた、弊社のArmando Rodriguez, Jr.とMark Oleaに感謝します。

※本ページの内容は2016年5月9日更新のMcAfee Blog の抄訳です。

原文: Current Campaign Delivers Hundreds of Thousands of Polymorphic Ransomware

著者: Michael Ables

【関連情報】

- ランサムウェア関連情報まとめ

- 身近な脅威となったランサムウェア

- 第4回:今だから学ぶ! セキュリティの頻出用語 : ランサムウェアとは?

- Healthcare Organizations Must Consider The Financial Impact Of Ransomware Attacks(英文)

- Targeted Ransomware No Longer a Future Threat(英文)

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)