本ブログではセキュリティ運用の効率化例としてSIEMと他ソリューションとの連携による検知、調査、対応の運用効率化例を紹介します。連携を活用すると自動化も促進しやすくなり対応スピードが向上し被害の最小化だけでなく、運用負担の軽減との両立も期待できます。SIEM単体でも検知や調査の運用効率化ができますが、今回は他ソリューションとの連携による運用の効率化例をマカフィーのSIEM(McAfee Enterprise Security Manager、以降SIEMと記述)を例に紹介します。

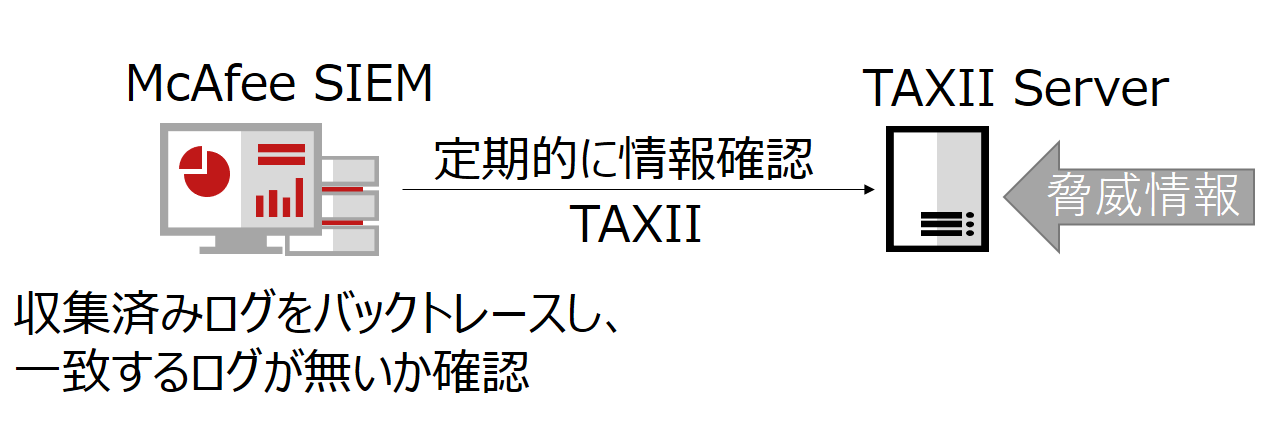

1. 脅威情報を活用して検知や調査の効率化(TAXII連携)

IoC(Indicator of Compromise)などの情報を活用してSIEM内に保存している過去のログ調査(バックトレース)を行えば、既に侵害されている、もしくは侵害が始まっている脅威に対して、早い段階で初動を開始でき、被害を小さくできる可能性が高まります。セキュリティコミュニティに参加していて情報交換している場合、IoC等をメールで入手し、過去ログの検索を行っている場合もあると思います。

手動操作で脅威情報を入力し過去ログを検索することもできますが、ついおろそかになったり、タイミング良く実行できない場合もあります。より新しい脅威情報を使用してタイムリーにバックトレースを実行するならTAXIIを活用した脅威情報の取り込みを検討する価値があります。設定により定期的に脅威情報を確認し、指定した期間の過去のログに一致するものがないかチェックを自動化できます。

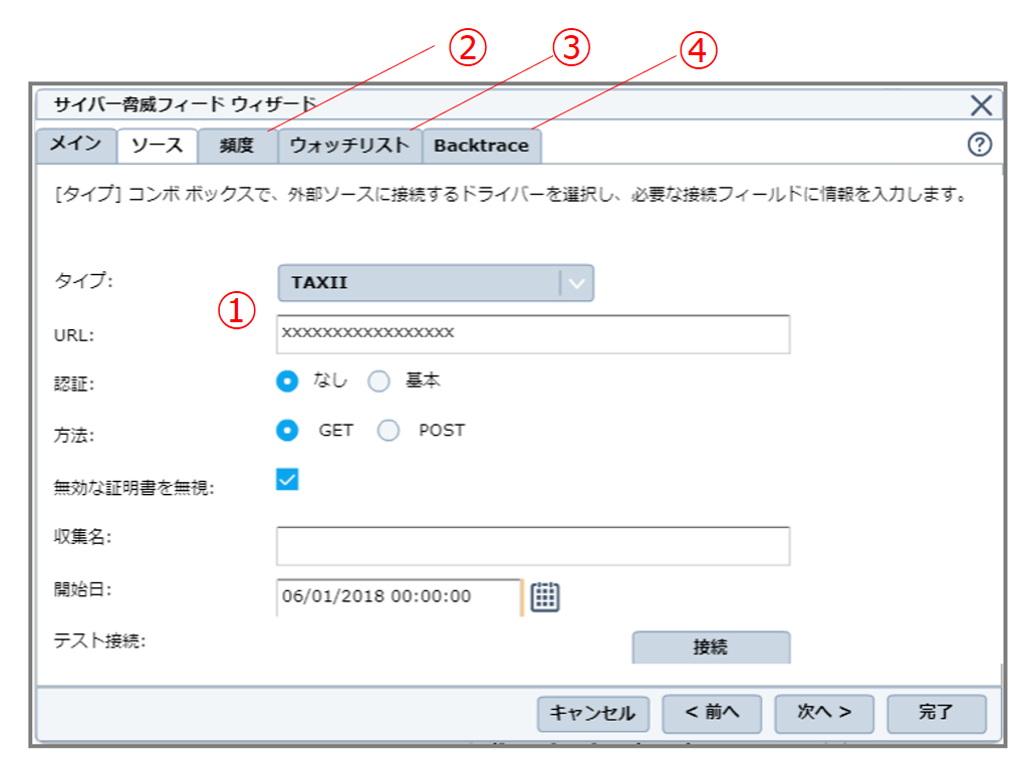

以下はマカフィーのSIEMでサイバー脅威フィードをTAXII連携で取得しバックトレースの実行を設定する手順です。

① サイバー脅威情報の取得形式(TAXII)と取得先の指定

② 取得先への参照頻度の指定

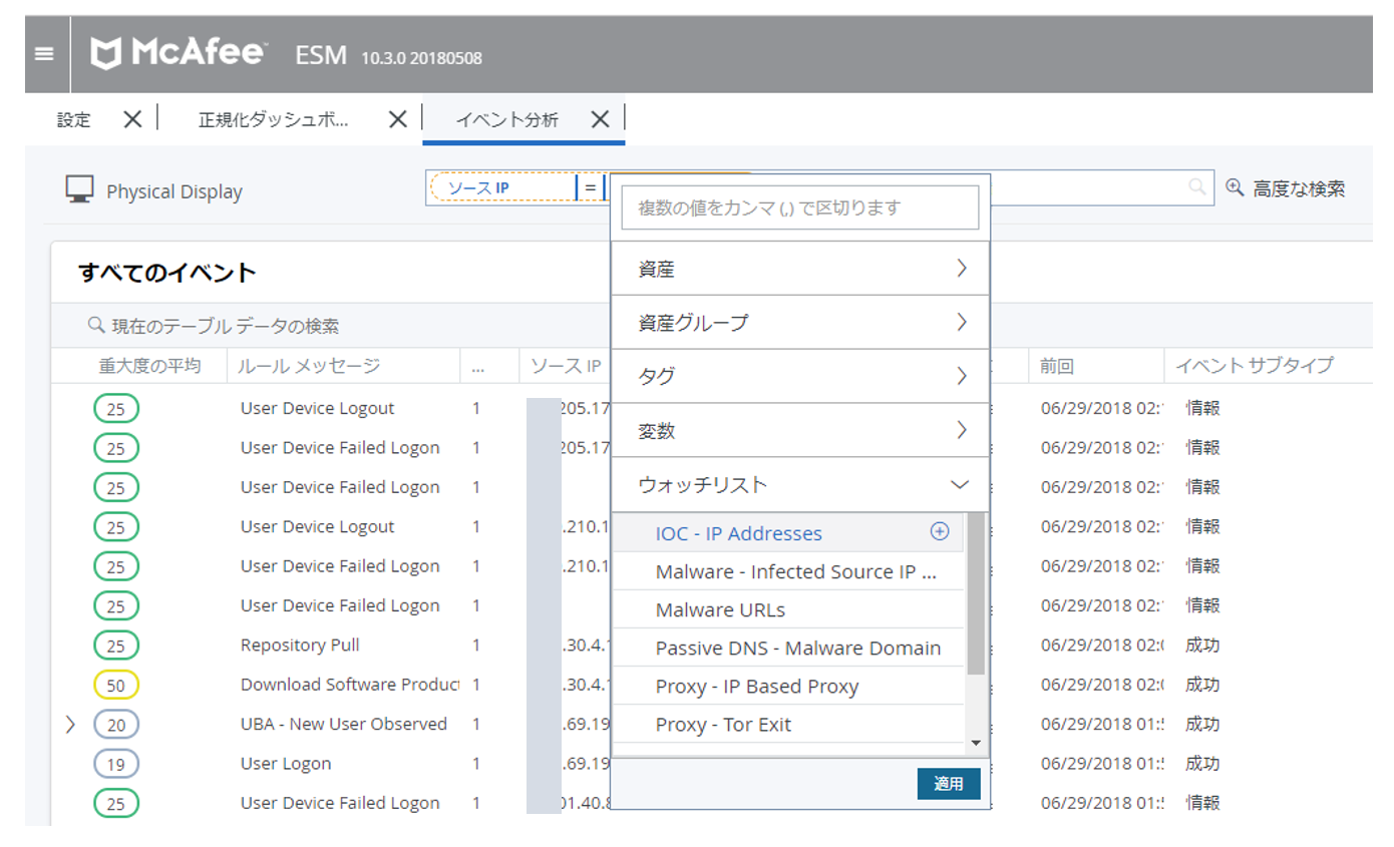

③ ウォッチリスト(ログ表示時のフィルタ条件)に使用する項目の選択(下記の図参照)

④ バックトレースを行う対象期間の設定

上記の③でウォッチリストの設定をするとイベント表示時の絞り込みや、相関ルール等に使用できます。

2. 他ソリューションとの連携で迅速な一次対応の例

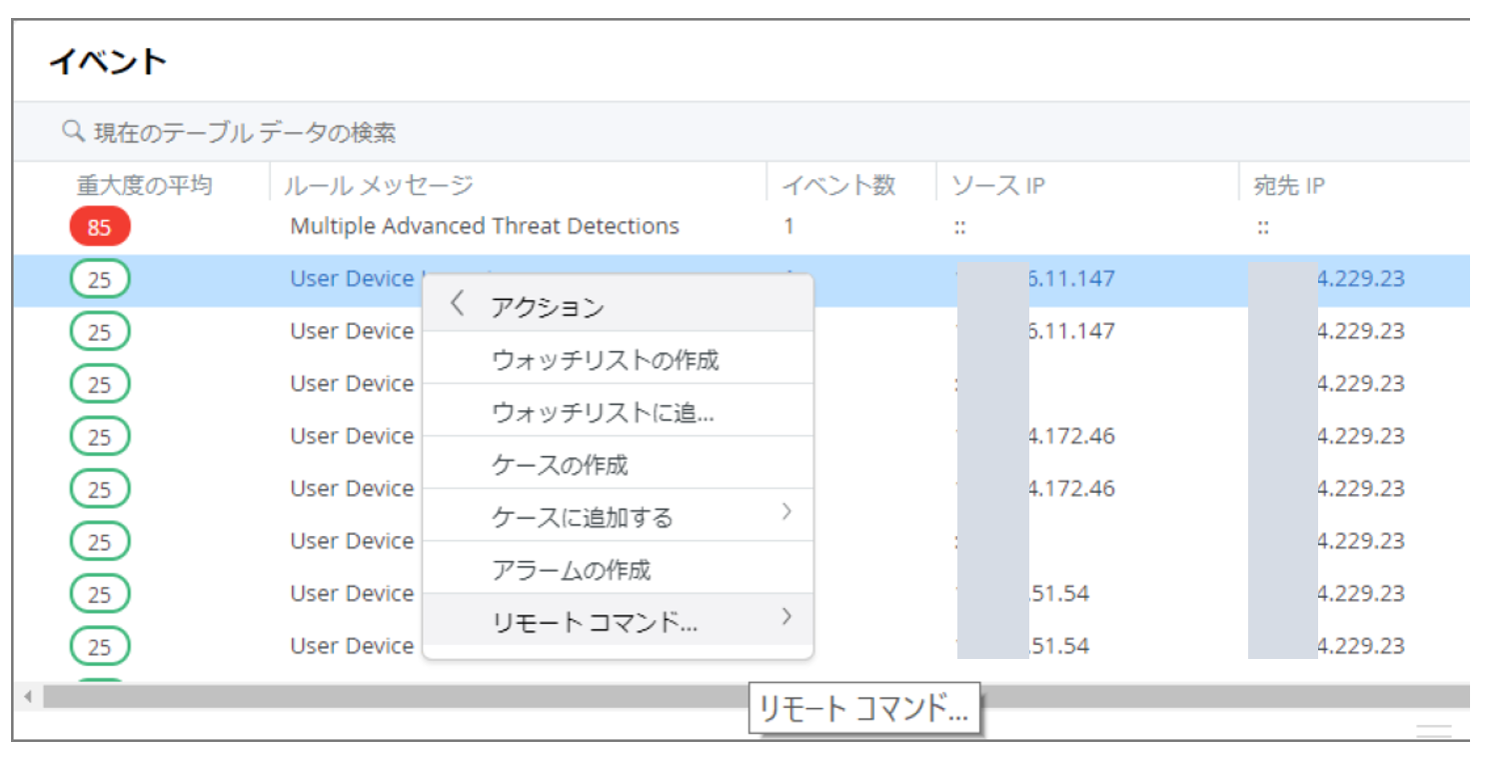

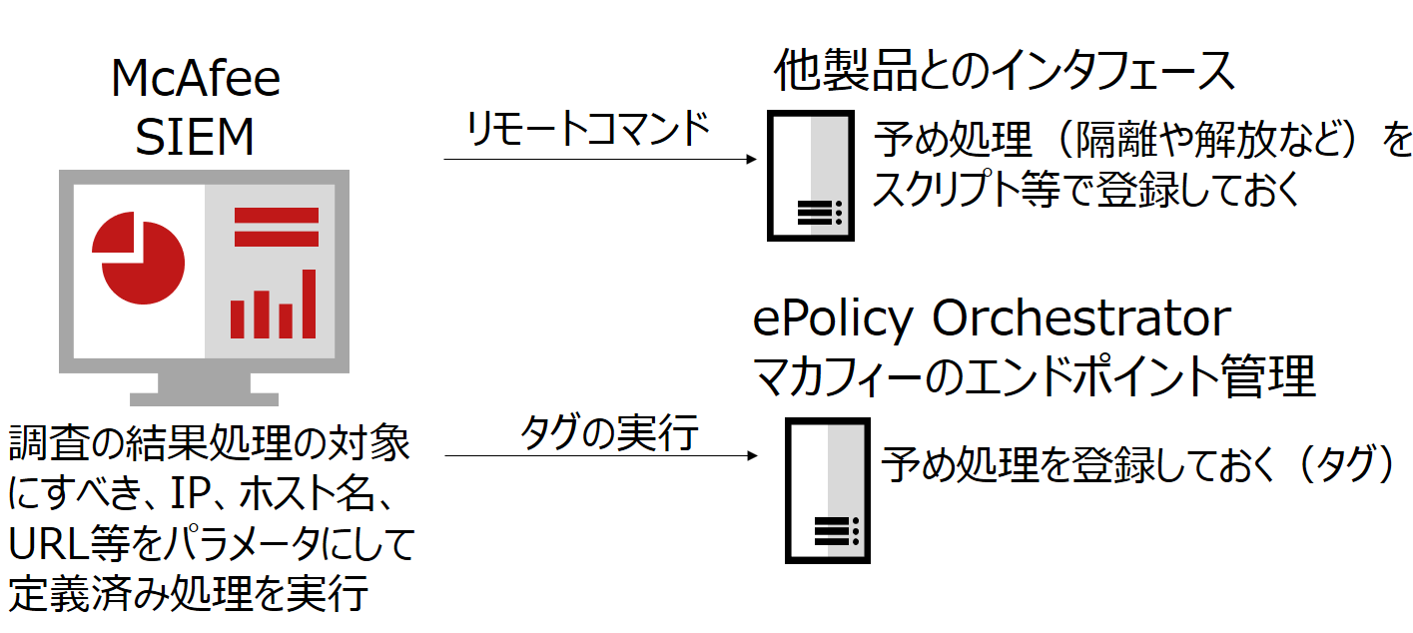

SIEMでイベントを検知し対応が必要かログを確認し、必要な場合は速やかな一次対応が理想です。被害を広げないためのアクションに、調査結果で得た情報を用いて迅速にアクションしたいところです。調査して得た情報をメモ(コピー)して、他の製品のコンソールを起動して。。。という操作も必要なケースもありますが、ある程度定型化できる対応処理は簡単に実行できるようにしておくと、スピードの向上、操作ミスの低減、属人化からの脱却が期待できます。

SIEMを使用して調査すると、ログの中に対象エンドポイントのIPやホスト名なども得られるので、これらをパラメーターにして、連携ソリューションに対して処理の実行ができます。

SIEMを使用して調査すると、ログの中に対象エンドポイントのIPやホスト名なども得られるので、これらをパラメーターにして、連携ソリューションに対して処理の実行ができます。

エンドポイントがマカフィーのエンドポイント管理製品であるePolicy Orchestrator(ePO)を使用している場合は、ePO側で処理(デスクトップファイアウォール機能を使用して隔離とか)を定義(ePOのタグ)しておき、対象エンドポイントの情報を渡して定義済みの処理を実行させることができます。

3. ネットワークソリューションと連携した対応例

ここではAruba ClearPassとの連携によるエンドポイント隔離や解放の例を紹介します。ClearPassとの連携の良さは、隔離対象になるエンドポイントが管理対象外(エンドポイントにエージェントが入っていない)デバイスでもネットワークのアクセス制御により隔離等ができる事です。

例えば、ある重大なイベントが発生した場合(SIEMで検知した場合)は、そのイベントに連動してSIEMから自動的にリモートコマンドを実行し、対象のエンドポイントを自動で隔離することもできます。また、隔離したエンドポイントを開放しなければならない場合に備えて、SIEMに表示されている該当エンドポイントのイベントを右クリックしてメニューから解放するためのリモートコマンドを実行することもできます。この場合の連携に必要な準備は以下のようになります。

① ClearPassとネットワーク装置で、ポシリーベースのアクセス制御可能なネットワークを構成

② SIEMでClearPassのログ(認証結果、ポリシー変更等)収集の構成

※マカフィー提供のArubaコンテンツパックを使用すると手間を省けます

③ ClearPassのAPIを使用したエンドポイントのポリシーを制御するためのスクリプトと

その実行環境を中間サーバーに準備(SIEMからの実行が可能なように、IP, MACアドレス、命令する処理内容などをパラメータとする)

④ SIEMのリモートコマンド設定(プロファイル管理内)に準備した中間サーバーのスクリプトを登録

4. まとめ

セキュリティ対策において運用性を考慮し連携性の高い積極的なテクノロジー活用を指向した運用プラットフォームの整備も注目されています。脅威の巧妙化などによりセキュリティ運用負荷が高まる傾向に対応するためにも、自動化や対応スピードの向上による被害の最小化と、運用負荷軽減の両立が欠かせなくなります。今回は、脅威情報の活用による検知や調査の効率化例、ネットワークソリューションと連携して非管理エンドポイントの隔離例を紹介しました。

最後にテクノロジー的な連携促進の際に考慮すべき注意点として、対応プロセスについて関連部門間や経営層とのリスクシナリオと対応のコンセンサスを事前に確立することの大切さも触れておきたいと思います。事前のコンセンサスがない場合は対応実行の判断が難しく、自動化促進の障害になり得るからです。計画段階から他部門との協業を進めると、より有効な対応や効率化を実現することができます。

著者:マカフィー株式会社 マーケティング本部