特定の組織が持つ重要情報を狙う標的型攻撃。その手口は巧妙化・複雑化が増しているうえ、執拗に繰り返されます。高度に仕掛けられた攻撃は攻撃されていることに気づくことも難しい点が特徴です。毎年IPA(独立行政法人 情報処理推進機構)が発表する情報セキュリティ10大脅威においても、組織における脅威として3年連続で一位に挙げられ、組織のセキュリティ対策において優先度を上げて対策を検討したい攻撃手法です。ここでは、標的型攻撃とは何か、その手法や特徴、対策について紹介します。

目次

1:標的型攻撃とは

1-1 標的型攻撃の概要

標的型攻撃とは、文字通りに「標的を限定したサイバー攻撃」のことを指し、特定の企業や組織のみを狙います。他のサイバー攻撃と異なり、ソーシャルエンジニアリングの手法やゼロデイ脆弱性、新種のマルウェアなど様々な手段を活用し、じっくりと時間をかけて標的が持つ重要な情報を盗み出します。

標的型攻撃を行っているのは、非常に高い技術力を持つサイバー犯罪者グループとみられ、潤沢な資金を持ち、高度に組織化されているとも言われています。また、標的の組織に長期間にわたって潜伏し、情報を収集するケースもあり、「攻撃されていることに気づきにくい」ことも特徴となっています。

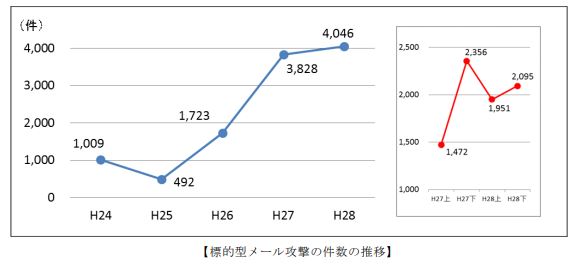

下記グラフは警察庁が発表している統計データですが、標的型攻撃の代表的な手法である標的型メールは増加傾向にあり、対策上、より注意が必要な攻撃と言えます。

出展:平成28年中におけるサイバー空間をめぐる脅威の情勢等について(PDF)

なお、標的型攻撃の一種に分類される攻撃としてAPT(Advanced Persistent Threat)があります。用語としては、2006年頃に登場しましたが、知名度が高まったのは2010年に、イランの核施設を標的にしたとされるStuxnetワームが発見されてからです。Advanced(高度)で、Persistent(継続的)な、Threat(脅威)を持った攻撃ということになります。APTも特定の個人や部門、企業などを明確にターゲットにすることが大きな特徴です。

1-2 標的型攻撃の目的

標的型攻撃の多くはカード情報などの金銭に関わる情報、企業での特許などの知的財産や製品開発情報などの特定の情報を不正に取得するというような目的を持って実行されます。

2:標的型攻撃のステップ

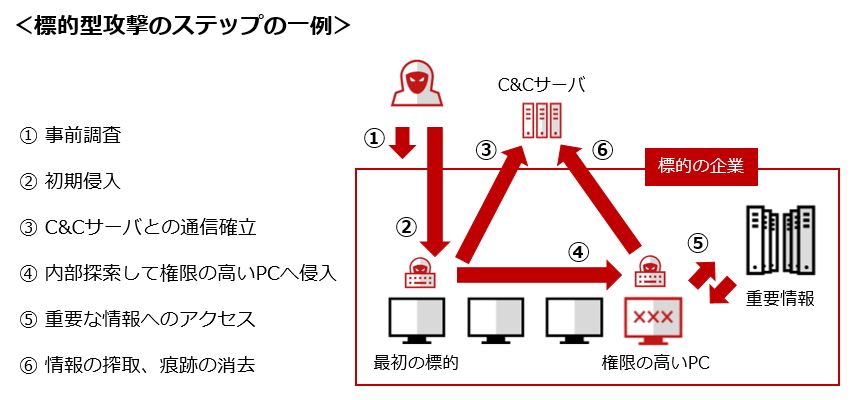

標的型攻撃は、その目的を達成するまでに、いくつかのステップを踏みますが、ステップの捉え方はさまざまです。ここでは、すべてに共通するものではありませんが、ステップを理解するための例として、「事前調査」「初期侵入」「C&Cサーバとの通信確立」「内部探索して権限の高いPCへ侵入」「重要な情報へのアクセス」「情報の搾取、痕跡の消去」の6つのステップに分けて解説します。

2-1 事前調査

標的の企業や組織に対し、入念な調査を行います。その企業の業務はもちろん、主な取引先や内部で使用しているソフトなど、詳細に調べます。特に内部の人間関係について詳しく調べる傾向があり、その際にはFacebookやTwitter、LinkedInなどのSNSを活用します。ソーシャルエンジニアリングの手法などを使って接近し、内部の人間の交友関係や上下関係などを把握し、さらに標的型攻撃メールを開いてしまいそうな人間を特定していきます。

2-2 初期侵入

標的型攻撃の実質的な第一歩となるもので、多くの場合メールが使われます。そのメールは、上司や友人、取引先など標的となった人物に合わせた差出人をかたり、添付ファイルを開かせたり、メールの本文にあるリンクをクリックさせようとします。いわゆる「スピアフィッシング」の手法です。添付ファイルやリンク先でダウンロードされるファイルは、その標的のためだけに新たに作成された新種のマルウェアのケースもあります。

既存のマルウェアではないので、ウイルス対策ソフトがパターンファイルのみに依存していた場合、検知できずすり抜けてしまいます。さらに、標的の企業が使用しているソフトやそのバージョンも把握し、脆弱性を悪用して感染させようとします。一般に情報が公開されていない「ゼロデイ脆弱性」を悪用するケースもあります。

2-3 C&Cサーバとの通信の確立

攻撃の第一歩となるマルウェアを侵入させたら、そのマルウェアにバックドアを開かせ、攻撃者が持つ「C&Cサーバ」との通信を確立します。C&Cとは「コマンド&コントロール」の略で、サイバー犯罪者がC&Cサーバを介してマルウェアに追加のコマンドを送ったり、別のマルウェアを送ったりします。また、入手した重要な情報を外部に盗み出すときにもC&Cサーバを利用します。

2-4 内部を探索し高い権限を持つPCに侵入

企業などに侵入したマルウェアは、内部を探索していきます。これは、より高い権限を持つ人間のPCに侵入することが目的です。

重要な情報にアクセスできるような高い権限を持つPCを発見したら、そのPCへのアクセスを試みます。標的型攻撃の多くはじっくりと時間をかけるので、サイバー犯罪者も焦らず、キーロガーなどのツールを使ってIDとパスワードが入力されるのを待ち、これらを盗み出します。

2-5 重要な情報へのアクセス

重要な情報にアクセスできる状況になっても、サイバー犯罪者は慎重にタイミングを計り、そのPCのユーザが情報にアクセスするタイミングに合わせ、少しずつ情報を盗み出していきます。そして、盗み出した情報を一箇所に集めます。

2-6 情報の搾取、痕跡の消去

集めた情報をC&Cサーバ経由で外部に送信します。必要な情報をすべて盗み出すと、サイバー犯罪者は“引き揚げ”にかかります。使用したマルウェアやツールを消去し、ログ情報を改ざんして痕跡を消していきます。調べても痕跡がないため、被害を受けていないと考えている企業などでも、実は気づかないうちに情報を盗まれているケースもあり得るわけです。一方で、新情報を追いかけるために、さらに長期間にわたり潜伏を続けるケースもあります。

攻撃の進み方はケースバイケースですが、標的型攻撃はこのように標的を明確に定めて、入念に準備をしたうえで実行に移されます。

3:標的型攻撃の特徴・傾向

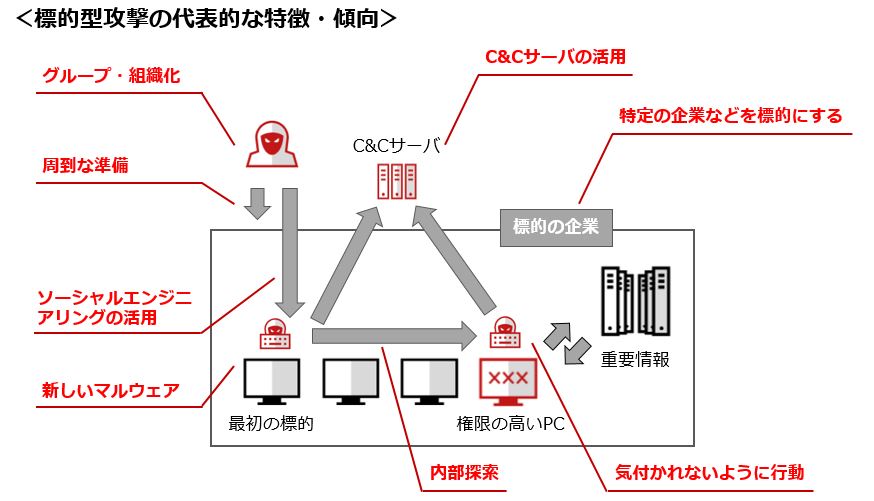

・特定の企業などを標的にする

標的型攻撃はその名の通り、不特定多数を狙うのではなく、特定の企業や組織を狙います。これは、その企業だけが持つ情報を狙うということであり、ピンポイントで重要な情報を狙います。そのため、攻撃手法はその標的のためにカスタマイズされたものとなるのです。

・周到な準備を行う

攻撃を行う前に、標的となる企業などについて詳細な調査を行い、情報を集めます。企業などのWebサイトでも多くの情報を入手できますが、サイバー犯罪者はさらに、従業員などのSNSを見つけ出し、人間関係や内部事情を把握します。必要があれば、宅配業者などのふりをして社内に潜入することもあります。

・犯罪者グループにより行われる

標的型攻撃は、依頼を受けてプロジェクトとして行われることもあり、アンダーグラウンドの市場で人材を集め、複数のサイバー犯罪者が分担して作業するグループを作ります。グループには、情報収集、マルウェア作成、C&Cサーバなどの担当者がいて、全体をディレクションする者もいると言われています。

・新種のマルウェアを使用する

標的型攻撃では、標的のためだけに新種のマルウェアを作成することもあります。そのマルウェアは非常に巧妙で、例えば、PDFファイルの体裁を持ち、開けば普通のPDFファイルとして内容が表示されますが、その裏で脆弱性を悪用する不正なスクリプトが実行され、ユーザに気づかれないようにマルウェアをダウンロードするような仕組みもあります。

・ソーシャルエンジニアリングの手法を活用する

標的型攻撃メールは、巧妙な添付ファイルも特徴ですが、件名や差出人なども工夫されており、受信した人物がうっかり開いてしまうように仕向けます。例えば、上司からのメールのふりをして「いいレポートがあったので、目を通しておくように」などと記載したり、経理部に請求書を送付したり、人事部に履歴書を送るなどのケースがあります。

・内部を探索する

標的型攻撃では、侵入後に企業などのネットワーク内を探索していきます。これは、より高い権限を持つPCを見つけ出すためですが、こうした挙動は他のサイバー攻撃ではあまり例を見ないことです。

・C&Cサーバを活用する

標的の内部への侵入に成功すると、まずサイバー犯罪者の管理するC&Cサーバとの通信を確立します。サイバー犯罪者はC&Cサーバを介してマルウェアに指示を送ったり、別のマルウェアやツールを追加で送ったり、盗み出した情報を受け取ります。最近では、ランサムウェアなどでもC&Cサーバが活用されることがあります。

・気づかれないように行動する

標的型攻撃では、なるべく気づかれないように行動します。また、自身の痕跡を消去することも特徴となっています。

4:標的型攻撃の侵入経路

標的型攻撃において、標的に侵入する手段は複数あります。圧倒的に多いのはメールですが、標的を熟知して攻撃を行うので、サイバー犯罪者は特定の手段にこだわらず、最適な手段で最初の攻撃を仕掛けます。ここでは代表的な侵入手段を記載します。

4-1 メール

標的型攻撃で最も多く使用される手段はメールで、確実にメールを開かせるために、上司や同僚、友人などをかたって、思わず開いてしまうような件名を設定します。また、最初の侵入に使用するマルウェアはメールに添付したり、メールの本文にリンクを用意し、悪意のあるWebサイトに誘導してダウンロードさせます。

4-2 サイト閲覧

メールに次いで使用される手段が、Webサイトの閲覧です。こうしたWebサイトの多くは、正規のWebサイトを改ざんしており、改ざんといっても一見しただけではわからず、閲覧しただけでマルウェアをダウンロードしてしまうこともあります。改ざんするサイトは、事前調査によって把握しているほか、標的の企業の業界でよく利用されるサイトなどが選ばれます。

4-3 USBメモリ

物理的に侵入してマルウェアを仕込んだUSBメモリをパソコンなどに差し込んだり、その近くに落としておきます。それを見つけた従業員が、誰のものかを確認するために自分のパソコンに差し込めば、そのパソコンを感染させることができます。

4-4 バックドアの設置

標的型攻撃の特徴として、最初に攻撃の足場となるマルウェアを侵入させます。その手段はほとんどがメール、あるいはWebサイトを介しますが、脆弱性の悪用などによりトロイの木馬を侵入させ、バックドアを開く手段も考えられます。

5:代表的な被害事例

標的型攻撃は、国内外を問わず大きな被害を発生させています。その被害も、重要な情報の盗難によるものだけでなく、工場機械の破壊など、物理的な被害を発生させるものもあります。

・大手小売業

米国の大手小売業が標的型攻撃を受け、大量のクレジットカード情報が流出し話題になりました。このケースでは、空調システムをきっかけに内部に侵入したと報道されています。このケースでも基本的な標的型攻撃のステップを踏んで行われましたが、特徴的だったのは、同社はかなり高いレベルのセキュリティ対策を行っていたことです。実際に、セキュリティ機器がマルウェアとC&Cサーバの通信を検知し、アラートを発していましたが、アラートが見落とされていたと言われています。

・大手製鋼所

イランの核施設を狙った標的型攻撃は有名ですが、ドイツの大手製鋼所でも標的型攻撃の被害を受けています。所内の個人を狙って標的型メールが送られ、プラントの制御システムに感染するマルウェアを侵入させました。どのように制御機器を感染させたのかは明らかになっていませんが、このマルウェアにより一基の溶鉱炉に大きな被害が発生しました。

6:標的型攻撃の対策

標的型攻撃は巧妙に仕組まれ、攻撃がターゲットに合わせて個別にカスタマイズされていることも防御を難しくしています。100%侵入を防御するという発想から、侵入される前提で持ち出しを防御する、標的型攻撃のステップを、そのどこかで検知し対処し次のステップへの移行を阻止するという発想も必要です。

企業などに侵入しようとする時点で検知し、対応する入口対策だけではなく、企業などの内部ネットワークを監視し、怪しい挙動をあぶり出すための内部対策、そして内部に侵入され、重要なデータにアクセスされても、それが外部に持ち出されないようにする出口対策といった多層防御が標的型攻撃の対策には必要です。

また、侵入の入口は個々の従業員となることも多く、技術的な対策以外にも社員のセキュリティ研修といった人的な対策も必須と言えます。

7:まとめ

標的型攻撃は、サイバー攻撃の中でも非常に高度な技術を駆使した攻撃です。対策もサイバー犯罪者との“イタチごっこ”となっており、次々に新たな手法が編み出されています。時間の経過とともに高度化・巧妙化は増していくと思われ、新たな攻撃手法に関する情報もアップデートして対策をし続ける必要があります。

著者:マカフィー株式会社 マーケティング本部

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)