ようこそ、バグレポートへ。冷たい飲み物で、まずは落ち着いてください。また、今月も帰ってきましたね。猛暑が続き、汗だくでイライラしていますが、Software-Definedに関連する、不幸な事案(他人事なら、ぞくぞくする心躍る事案)を紹介したいと思います。では、7月の脆弱性を見てみましょう。

幸いなことに、多くの場合において、報告された脆弱性のほとんどは悪用されても大事に至ることはありません。しかし今月は、CVE-2022-2107という、とっておきの脆弱性をご紹介します。この脆弱性以外にも、対処しなければならない厄介な脆弱性が2件あります。

CVE-2022-2294

「幸せはお金では買えない」という有名なことわざを、誰もが耳にしたことがあるでしょう。(もっとも、ラスベガスにいるなら話は別です。)今月の初め、世界で有数のお金持ち企業が、またもや身をもって経験することになりました。深刻なブラウザの脆弱性を前にして、免罪符をお金で手に入れることは叶いませんでした。米国が独立記念日のお祝い気分で、とりあえず嫌なことは忘れて考えないようにしている間、Googleは WebRTC における深刻なヒープベースのバッファーオーバーフロー(CWE-122)でパッチの提供に追われていました。

「WebRTC」とは何なのか、技術文書で繰り返し目にしていて、調べるまでもないという方も多いとは思いますが説明しておきましょう。WebRTCは Web Real-Time Communication の略です。多くの主要なブラウザで、使用されています。おなじみの、Google Chromeにも使われています。プラグインやサードパーティ製品をインストールせずに、ブラウザ間でビデオやオーディオのストリーミングが可能です。Chromeでは、デフォルトで有効です。

対象

この記事を読んでいるということは、今、webブラウザを使っていますね。当ててみましょう。Chromeで読んでいますね。statcounterによれば、3回に2回くらいは当たるはずです。参照されている既存のPOC (proof of concept) は、Windows ホストで実行されている Chrome に合わせて調整されていますが、WebRTC を利用するすべてのブラウザーが同様に脆弱で悪用される可能性があります。

ブラウザ市場においてChromeが圧勝していますが、続くSafariとEdgeも、このリストに含まれています。さらに、この脆弱性はデスクトップ用アプリケーションだけでなく、Android デバイスにも影響を与えます。実際のところ、攻撃者がCVE-2022-2294を利用して攻撃チェーンによって深刻なダメージを与えるためには、緻密で念入りな準備が必要であることは間違いありません。そうはいっても、「それなら心配無用だな」と言えますか。

対処法

責任を伴う開示はギブ アンド テイクの性質を持つため、CVE-2022-2294 として追跡された脆弱性の正確な性質については、多くの情報は公開されていません。しかし、Avast のセキュリティ研究者による緻密なフォレンジック調査によって、この脆弱性は、中東のある特定の組織に対して既知のアクターが展開した大規模な標的型攻撃チェーンの一部であることがわかっています。そして、すでに相当の回数、悪用されているということです。

おそらく、この情報セキュリティに与える潜在的なインパクトを理解するには、最初にAvastがGoogleに脆弱性をレポートするきっかけになった出来事について知ることが近道になるでしょう。攻撃者は、レバノンのニュース企業の保護されたネットワークにXSS (cross-site scripting) 経由でイニシャルアクセスを成功させました。悪意のあるJavaScriptは、アクセス可能なホスト群をスキャンして、CVE-2022-2294の脆弱性を指標にして正確にエクスプロイトを実行しました。

WebRTC経由で実行されたシェルコードは、「DevilsTongue」として知られるグラフィカルで洗練されたスパイウェアを送り込み、被害者のカーネルに挿入され個人情報を不正に吸い上げました。Avastの善良な人々は、CVE-2022-2294 の発見とその悪用の詳細について、ブログでさらに詳しく説明しています。

幸いなことに、Googleのエンジニアはいたずらに火遊びすることは好まず、最初の情報公開から数日でパッチをリリースしました。Microsoftは翌日(7月5日)にEdgeにパッチを適用しました。Appleはたっぷり好きなだけ時間をかけた後で、20日にSafariにパッチを適用しました。ブラウザの自動アップデートを有効にしている場合は(おそらくそうしていると思いますが)、このようにふざけたことがあったとしても影響を受ける心配はありません。手動更新がよいという方は、バージョン103.0.5060.114 以降のChromeであることを確認してください。

CVE-2022-2107

ハッカーが出てくる映画を観ていると、正直な話、頭にきます。マスターパスワードを入力しただけで侵入できたの?冗談でしょ。と言いたいところですが、実はハリウッド映画も当たらずとはいえども遠からずといった感じです。プロ用 GPS トラッカーを販売する会社である MiCODUS のAPI サーバーのハードコードキーに関する脆弱性がCVE-2022-2107です。このCVEはAPIサーバのハードコードキーかもしれませんが、しかし、攻撃者は認証されていないままwebサーバのログにアクセスできて、ユーザーに成りすましてMiCODUSMV720デバイスのGPSトラッカーに直接コマンドを送信できます。攻撃者は、ログインしてキーを取得するのではなく、APIエンドポイントにアクセスする際に、ハードコードされたキーを使用できます。CVE-2022-2107は、攻撃者に『インデペンデンス・デイ』のJeff Goldblumのような力を与えます。ハッカーはインターネット機能を持つどんなデバイスからでも、艦隊全体をダウンさせることができます。ハードコードされたキーを使用することで、攻撃者は車両への燃料供給停止、アラームの有効化・無効化、車両のGPS位置のリアルタイム追跡を行うことができます。このキーによって、攻撃者はルートやジオフェンスなど、他のすべてのデータにアクセスし、変更できます。脆弱性をそうそう都合よく悪用できるだろうか、きっと何か特別な条件下で発動するはずだ、そうお考えでしょう。その通りです。攻撃者がGPSトラッカーを標的にするには、デバイスのIDが必要です。しかし、残念なことに、これは逐次生成されます。

『AIRPLANE!』のTed Strikerのように、すでに冷や汗をかいていますか。このCVEを報告したBitSightは、デバイスの使用状況や脆弱な攻撃対象に関する情報など、他にも いくつかの脆弱性 を報告しています。トラッカーに直接コマンドを送信する手段(CVE-2022-2141)も、この脆弱性に含まれています。攻撃者はデバイスのパスワードを持っていれば、コマンドを実行できます。また、BitSightはデバイスがユーザーにパスワードの変更を促さないため、ほとんどのデバイス(サンプルの94.5%)が、デフォルトのパスワード「123456」を使用していることがわかっています。

対象

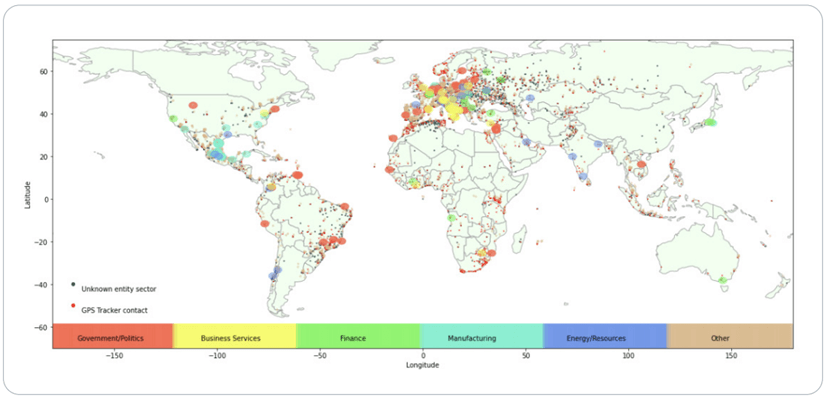

エネルギー・石油・ガス関連のFortune 50社にお勤めですか?それとも国営企業や法執行機関でしょうか?製造業のコングロマリット勤務ですか?違いますか?だから、この脆弱性は自分には無関係だとお考えでしょうか?そうはいきません。この脆弱性は、攻撃者が自動車を停止させることでサプライチェーン全体を停止させる可能性があるだけでなく、自動車を停止させることで道路上での事故を引き起こし、負傷者が出る可能性があります。BitSightは、数ヶ月間にわたってデータを収集しています。下の図に示すように、世界中でMiCODUSデバイスの使用状況に違いがあることがわかりました。

このレポートでBitSight社は、報告された各脆弱性に対してAPIサーバのハードコードされたキーとともに、PoCを公開しています。BitSightは2021年9月9日にMiCODUSに初めてコンタクトしましたが、悪意のあるアクターにとって幸運なことに、MiCODUSはパッチを当てることになると、まるで議会手続きをするかのように遅くなりました。このブログを書いている時点では、ハードコードされたキーは、デバイスIDで差止された任意のAPIエンドポイントにアクセスするためにまだ使用することができます。デバイスIDは、72011XXXXという形式に基づいて順次生成されるため、ブルートフォースで容易に推測できます。

Geographical differences in sector usages found by BitSight

Geographical differences in sector usages found by BitSight

対処法

過去にこのバグレポートシリーズを読まれたことのある方は、私たちのアドバイスは大概の場合、「パッチ、パッチ、パッチ!」であることをご存知でしょう。しかし、このCVEに関しては、一般ユーザーはデバイスを無効にする以外にできることはありません。CVE-2022-2107では、脆弱性はMiCODUSのサーバー内に存在しており、同社のみがパッチを適用できます。独自のAPIサーバーをホストしているユーザと組織においては、APIエンドポイントでの認証が適切に実行されているかどうか確認してください。

CVE-2022-2107に対しては、デバイスを無効化する以外に一般ユーザーができることはありませんが、BitSightが申請した他のCVEに対しては、やるべきことがあります。最も重要なことは、パスワードを更新することです。BitSightによると、サンプリングしたデバイスの94.5%がデフォルトのパスワードを変更せずに使用していたため、他の脆弱性を必要とせずとも制御できたということです。

CVE-2022-20857

技術的な情報をグラフィカルに抽象化して楽しむのは、ビジネス専攻の学生だけではありません。私たちコマンドライン担当者も、ネットワークデバイスの概要をインタラクティブに把握することが大好きです。もちろん、このダッシュボードがCisco Nexus Dashboardのような脆弱性をはらんでいないことが前提ですが。最近行われた Cisco 製品群の内部監査で、ASIG (Cisco’s Advanced Security Initiatives Group) は Nexus Dashboard の全バージョンに影響を与える深刻な脆弱性を3 つ発見しました。その中で最も重大なものはCVE-2022-20857です。

この脆弱性は、認証のない単一のAPIエンドポイント(CWE-306) により、悪意のあるエージェントがHTTP経由でrootとしてリモートコード実行を行うことができる攻撃ベクトルを露呈しています。この脆弱性の範囲をより完全に理解するためには、Nexus Dashboardがどのように構成されているか、初歩的な理解が必要です。論理的に言えば、ダッシュボードは、その多くの利用可能な機能をサポートするいくつかのサービスのクラスターで構成されています。このクラスタは、2つの異なるネットワークインターフェイスに公開されています。

-

管理ネットワーク:クラスタと Dashboard GUI の間で情報交換します。ファームウェアのアップロードや SSH、DNS などのコアサービスが含まれます。

- データネットワーク:クラスタと接続されている他のCiscoインフラストラクチャ間のすべてのトラフィックと、クラスタ内の通信を処理します。

データネットワーク内に脆弱なAPIエンドポイントが存在するため、CVE-2022-20857を悪用すると、攻撃者は侵害されたデバイスから任意のホストにピボットできると推測できます。

対象

Nexus Dashboard を使っているなら、この脆弱性と Cisco’s security advisory に記載されている他の脆弱性には最大の注意を払ってください。内部のコアなルーティングサービスとホスティング・サービスにアクセス可能なホストが侵害されることによって、情報セキュリティ上、最悪の事態を招く可能性があります。

対処法

Ciscoは、5月8日にリリースした Nexus Dashboard (2.2.1e)で、これらの脆弱性にパッチを適用しています。もし、現在どのバージョンを使っているかわからない場合は、SSH経由でDashboardのコマンドラインインターフェースにログインし、`acs version` を実行すれば、簡単に確認が可能です。2.2.1e 以前のすべてのバージョンに脆弱性があるため、ネットワーク管理者はこのバージョン、もしくは6 月 6 日時点で利用可能な後続のバージョン 2.2.1h に更新する必要があります。推奨する手段は、Dashboard cluster全体をまとめてアップグレードする 、もしくは、必要に応じてクラスタ内の個々のノードを手動でアップグレード することです。

※本ページの内容は2022年8月3日(US時間)更新の以下のTrellix Storiesの内容です。

原文: The Bug Report – July 2022 Edition

著者: Jesse Chick and Kasimir Schulz