目次

Trellixエンドポイントセキュリティの有効性

Trellixでは、わたしたちのエンドポイントセキュリティプラットフォームの素晴らしい業界評価と受賞歴をここに紹介できることを誇りに思っています。これらは信頼に値するものです。お客様独自の検証を行いたい場合、特にお客様固有の設定や構成について、侵害と攻撃のシミュレーションを行うことで、最新の脅威に対するセキュリティ態勢を継続的に評価することができます。

侵害と攻撃のシミュレーション

Gartner® Hype Cycle™ for Security Operation 2021によると、BAS(Breach and Attack simulation)はPeak of Inflatedの分野で、市場浸透率は対象者の5%~20%となっています*。

BASソリューションの主なユースケースは以下の2つです。

- セキュリティ制御の検証

- セキュリティポスチャーの評価

基本的に、セキュリティ・オペレーションはBASレポートを確認することで、セキュリティ・ポスチャーの微調整が可能です。

その他の主なユースケースは以下の通りです。

- セキュリティ運用プロセスおよびプレイブックの評価と実践

- 複数ベンダーのソリューション評価

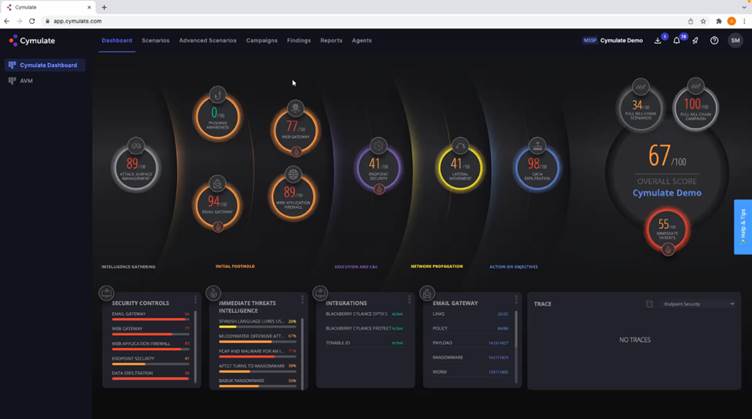

図 1: Cymulate Dashboard from the joined EMEA Webinar on January 27, 2022.

Trellixのエンドポイントセキュリティの有効性を、侵害と攻撃のシミュレーションで継続的に検証する

2022年1月、TrellixのDoron Rosenbergは、McAfee ENS (Endpoint Security) 10.7の2つの構成で、490のCymulate Endpoint Securityシナリオに対してテストを実施しました。

まず、しばしば発生する以下のような設定ミスがあるENS環境をテストしました。

-

GTI (Global Threat Intelligence) のレピュテーションルックアップの無効化

-

ATP (Adaptive Threat Protection) または DAC (Dynamic Application Containment) を観察モードに設定

-

リアルプロテクト(機械学習)を低く設定する

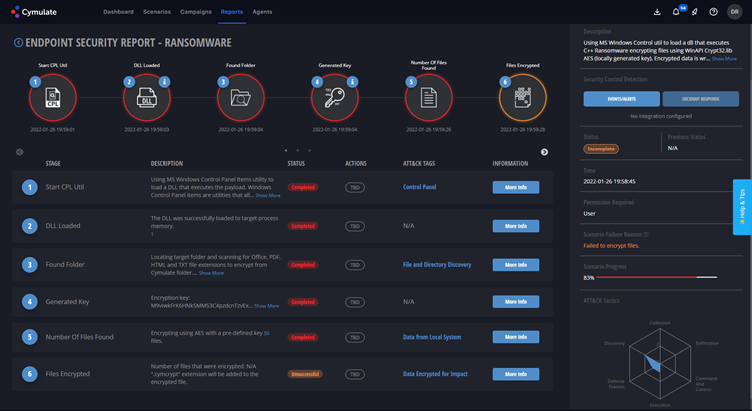

この誤った設定のENSに対する結果は、図2に示すように、17%の侵入率で、いくつかの攻撃はほぼ完全に達成されました。

図 2: Cymulate’s ransomware scenario report with McAfee ENS 10.7 misconfigured configuration.

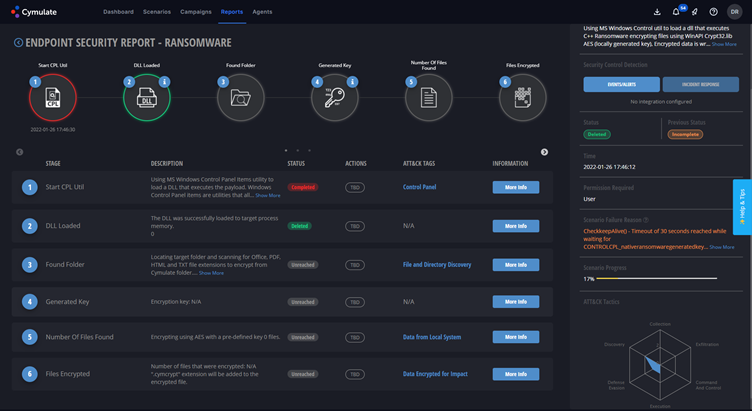

そこでDoronは、ENSのデフォルト設定でENS環境をテストしました。その結果、以下の図2に示すように、多くの攻撃を攻撃ライフサイクルの初期段階で停止させることができ、侵入率は1%でした。

図 3: Cymulate’s ransomware scenario report with McAfee ENS 10.7 default configuration

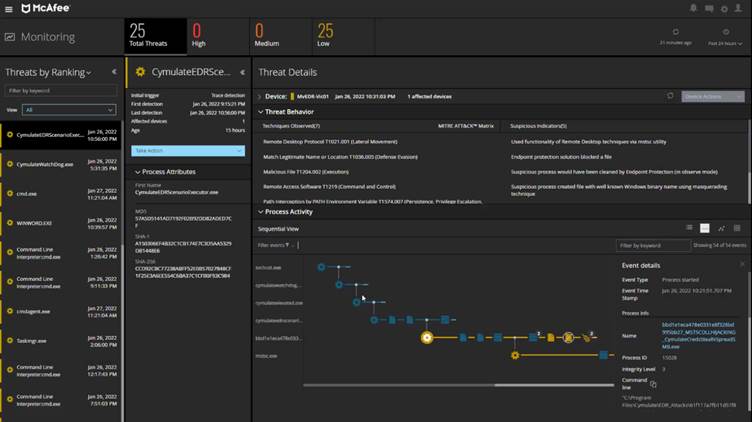

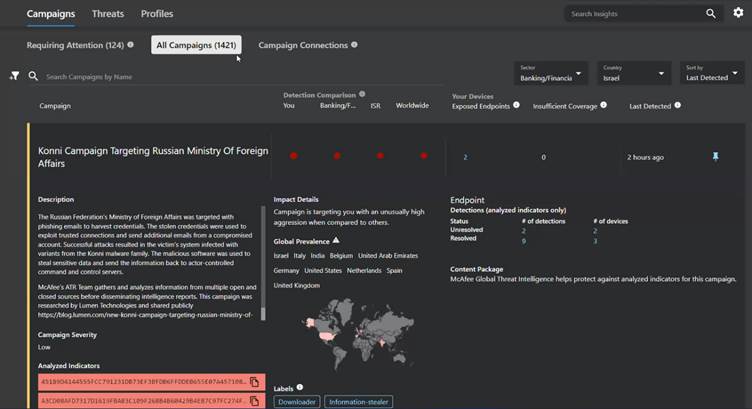

図 4: MVISION EDR monitoring dashboard after the Breach and Attack Simulations from Cymulate

図 5: MVISION Insights campaign’s preview after the Breach and Attack Simulations from Cymulate

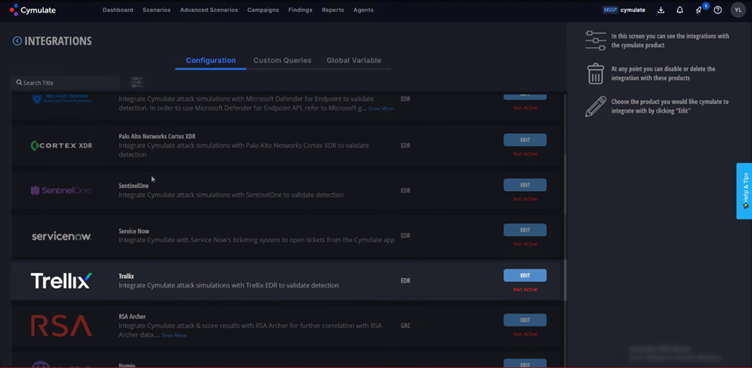

2022年2月7日、Trellix MVISION EDRとCymulateとの連携をリリースし、図6に示すように検出を検証しています。

図 6: Official integration of MVISION EDR with Cymulate

まとめ

Cymulateは、既知のTTPをフルに活用したこれらの多段階シミュレーション攻撃により、デバイスへの足がかりを得ることが可能です。Trellix Endpoint Security Platformによって攻撃をいち早く検知し、阻止することができれば、侵入の成功、資産の損害、重要情報の流出などのリスクを低減することができます。ビルトインの「McAfee Default」ベストプラクティスポリシーを使用することで、お客様は脅威が環境に足場を築く前に、シフトレフトし、より効果的に防御できます。

このトピックについてもっと知りたい、ライブデモを見たいという方は、 欧州で開催したこちらのWebinarでリプレイをご覧いただけます。

*Gartner, “Hype Cycle for Security Operations 2021”, Pete Shoard, Shilpi Handa, 23 July 2021. GARTNERおよびHYPE CYCLEは、米国および海外におけるガートナー社および/またはその関連会社の登録商標およびサービスマークであり、本書では許可を得た上で使用しています。

※本ページの内容は2022年3月4日(US時間)更新の以下のTrellix Storiesの内容です。

原文: Security controls continuously with Breach and Attack Simulations

著者: Nicolas Stricher, Trellix XDR solution Architect, EMEA and Doron Rosenberg Trellix Senior Sales Engineer, Israel