ウイルスと似たような意味合いで使われる言葉に「ワーム」があります。しかし厳密には、ウイルスとワームは異なるもので、ワームは単独で活動を行ったり、非常に強い感染力を持つなどウイルスとは異なる特徴があります。また、ワームには悪性のものが多く、過去に企業が大きなダメージを受けたケースもあります。

最近は対策が進み、ワームの被害も減少していましたが、2017年に発生したランサムウェア「WannaCry」がワーム的な手法によって拡散したこともあり、特にネットワーク経由で拡散するワームが再び世間を騒がせました。ここではワームについて紹介します。

目次

1:ワームとは

ワーム (worm) は、英語で(細長く足のない)虫のことを意味します。セキュリティにおいては、ワームはマルウェアの一種で、広義のウイルスには含まれますが、狭義のウイルスとは異なります。その特徴は、自身を複製できること、単独で活動し、感染拡大機能を持つことが挙げられます。このような特徴を持っていれば、ワームに区別されます。

2:ワームの2つの特徴

ワームには、大きく「自身を複製できること」「単独で活動できること」という2つの特徴があります。

2-1:自己増殖する

ワームには自己増殖機能があります。これは、感染したPC上にワーム自身のコピーを作成する機能です。

2-2:単独で活動し、感染を拡大する

ワームは宿主を必要とせず単体で活動し、大量に複製したワーム自身をPC外に送って感染をさらに広げる機能もあります。よく知られているのは、感染したPCにあるOutlookの連絡先に、自身のコピーを添付したメールを送信する手法です。

過去この手法により、またたく間に大規模感染が発生しました。また、複数の感染経路で自動実行が可能なことも特徴です。

3:ワームの自動実行による被害例

自動実行機能を持つように設計されたものが多く、人の手を介さずに自動的に動作を開始します。Windowsの自動再生機能などユーザーにとって便利な機能が悪用されるケースが多くありました。

3-1:サムネイル画像の表示を悪用

2001年に登場し、多くの被害をもたらしたワーム「Nimda」は、マイクロソフトのIIS(Internet Information Services)の脆弱性を悪用したほか、マイクロソフトの自動実行機能を悪用して感染を広げました。

例えば、Windowsに付属するメールソフト「Outlook」には当時、受信したメールに添付ファイルがあるとき、そのサムネイルを表示するという機能がありました。この機能によって、例えば画像が添付されているときに、その画像ファイルを開くことなく、小さい画面でどのような画像なのかを知ることができました。

しかし、Outlookのサムネイル表示機能は、添付ファイルを実行することで実現していました。このため、不正なプログラムを添付されていた場合でも、それを実行してしまい、これによりワームが自動実行されたのです。

3-2:Autorunの機能を悪用

また、CDなどで提供されるソフトウェアのインストールを自動化する「Autorun」という機能も悪用されました。これは、CDなどの外部ドライブがパソコンに接続されたとき、その中に実行ファイル(.exeの拡張子を持つファイル)があると、それを自動実行する機能です。そこでサイバー攻撃者は、ワームが感染したときの動作のひとつに「外部ドライブに自身を複製する」機能を加えました。

これによりワームは、メールだけでなくUSBメモリやCD-Rなどの外部ドライブ経由でも感染を広げたのです。こうした便利な機能を逆手に取る手法は多く確認されています。

なお、脆弱性を悪用する場合は、脆弱性によりシステムを乗っ取り、ワームを実行させるという一連の流れを、自動的に行うようにプログラミングされていました。

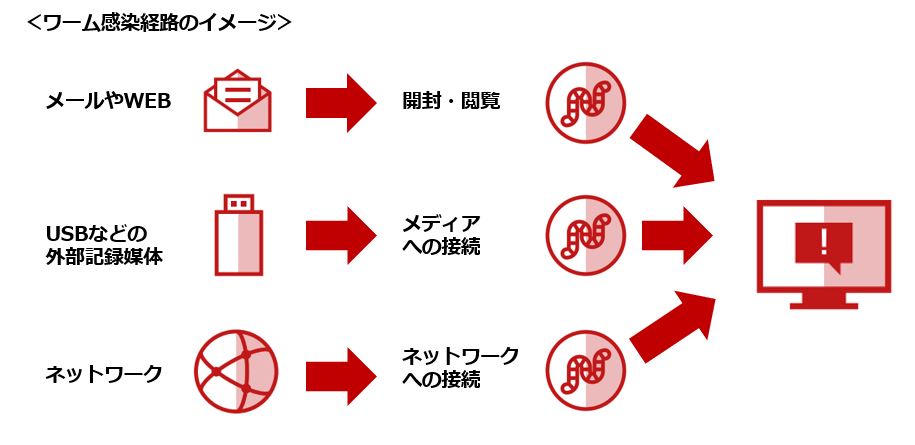

4:ワームの主な感染経路

4-1:メール・WEB経由

ワームはウイルスと同様に、メールに添付されるケースやWebサイトに埋め込まれているケースが多く確認されています。メールを開いたりマルウェアが仕掛けられたWEBページに訪問して感染することがあります。

4-2:外部記録媒体経由

USBメモリやCD、DVDといった外部記録メディアを経由して感染します。Windowsの自動実行機能を使用してパソコン本体にメディアが接続されたときに自動実行されるケースもあります。

4-3:ネットワーク経由

ネットワークを経由して感染するケースもあります。この場合は、インターネットからパケットとして飛んでくるものと、ファイル共有など専用のプロトコルを利用するものがあります。「WannaCry」は後者のパターンで、SMB(Server Message Block)というプロトコルで拡散、実行されました。

5:過去に発生したワーム

5-1:大規模な被害をもたらしたワーム

5-1-1 Morris Worm

最初に確認されたワームは、1988年11月に発生した「Morris Worm」とされています。このワームは自己増殖をくり返すもので、インターネットの前身である「ARPANET」を経由して感染を拡大しました。

最終的にはARPANETに接続されているホストの10%近くが感染しました。システムのリソースが大幅に消費されたため、ホストが事実上、停止しました。

5-1-2 LOVELETTER

2000年には、メールで感染を広げる「LOVELETTER」が猛威を振るいました。このワームは「I Love you」という件名のメールで拡散し、添付ファイルがワームになっていました。

添付ファイルを開くと感染し、Outlookの連絡先にある宛先に自己複製したワームを添付したメールを送信しました。つまり、受信者は知り合いからのメールだと思い、添付ファイルを開いてしまったわけです。

5-1-3 Code Red

2001年7月には「Code Red」が登場しました。このワームは、マイクロソフトのIIS(Internet Information Services)の脆弱性を悪用しましたが、この脆弱性を解消するパッチは1カ月前に公開されていました。

感染すると、画面に「Hacked By Chinese!」と表示し、さらに感染を拡大しようとしました。このウイルスによりインターネットのトラフィックが急増、世界的にインターネットがつながりにくくなりました。発生した当日だけで、約35万9千台のホストが感染しました。

5-1-4 Nimda

9月には「Nimda」が登場し、わずか22分で世界中に拡散しました。NimdaもIISの脆弱性を悪用しており、メール、Webサイト、ファイル共有、IIS脆弱性、以前のワームが残したバックドアなど複数の感染経路で拡散しました。9月の時点で約220万台が感染したといわれています。

5-2:マスメーリングワームの大流行

2003年から2004年にかけて流行した「Sobig」「Mydoom」「NetSky」「Bagle」などは、Outlookの連絡先に自身のコピーを添付したメールを一斉送信する「マスメーリングワーム」と呼ばれます。

これらのワームは互いに感染数を競い合い、次々に亜種を作成しました。コードを分析すると、他のマスメーリングワームの作者を罵倒する記述も見られ、攻撃者が個人であったことがうかがえます。

その後も多くのワームが登場しましたが、セキュリティ対策が進んだことで感染するケースが減少し、次第にワームも沈静化していきました。サイバー攻撃者も組織化され、より高度で複合的な攻撃が行われるようになりました。

5-3:WannaCryの登場で再び話題になるワーム

しかし、2017年5月に世界で同時発生したランサムウェア「WannaCry」は、ワーム的な手法であるとして話題になりました。

WannaCryが感染の拡大に使用したSMBプロトコルは、ファイル共有のためのプロトコルで、2017年3月に対応パッチが提供された脆弱性がありました。WannaCryはこの脆弱性を悪用し、自身をサービスとして拡散させました。脆弱性のあるSMBを使っているシステムでは、WannaCryが共有され、サービスとして実行され一気に流行しました。

6:ワームの被害・影響

近年では、ワームも高度化し、ウイルスの特徴である他のファイルに感染する機能を持ったワームも開発されています。そのため、今では、厳密にワームとウイルスを区別することは難しくなってきていますが、ここではワームの代表的な被害を挙げてみます。

・情報を盗まれる(オンラインバンキングの情報などを盗まれるリスクもあります)

・パソコンのリソースを占拠されてしまう(パソコンの挙動が重くなることがあります)

・連絡帳にあるアドレスにウイルスメールを送られる(加害者になってしまうこともあります)

・バックドアを開かれてしまう(端末を遠隔操作されるリスクもあります)

・マルウェアをダウンロードされてしまう(ワーム以外のマルウェア被害を含む様々な種類の被害を受ける可能性があります)

7:ワームの対策

7-1:まずはセキュリティ対策ソフトの活用

ワームはファイルとして拡散するため、そのほとんどはセキュリティ対策ソフトで検知、削除できます。

また、ワームに限らずサイバー攻撃者は次々に新しい感染手法を取り入れてきますが、セキュリティ対策ベンダーも素早く対応しているので、セキュリティ対策ソフトでかなりの脅威を防止できます。まずはセキュリティ対策ソフトを導入することが大切です。

主要なウイルス対策ソフトを下記に記載します。対策ソフトを利用していない場合はすぐに導入しましょう。

| 製品 | 製品詳細 |

| マカフィーリブセーフ | 公式サイト |

| ノートンセキュリティ | 公式サイト |

| ESETセキュリティ | 公式サイト |

| ウイルスバスター | 公式サイト |

| ZEROスーパーセキュリティ | 公式サイト |

| カスペルスキーセキュリティ | 公式サイト |

7-2:ソフトウェアは最新版に保つ

ソフトウェアは新たな脆弱性などが見つかった場合、そこから起こる不具合やセキュリティ上のリスクを解決するためにプログラムの更新を行います。このセキュリティパッチを適用することでソフトウェアを最新の状態に更新して安全に利用することができますので、常に最新版に保つようにしましょう。

7-3:不審なメール、リンク、ファイルは開かない

そして、たとえ知り合いからのメールであっても、メールの添付ファイルを開くときには慎重になりましょう。件名や本文などにおかしい点がないかをよく確認するとよいでしょう。

またWEBサイトにアクセスするだけで感染することもありますので、不審なリンクはクリックしないようにしましょう。

8:まとめ

ワームはマルウェアの中でも悪質なものが多いので、気をつけなければなりません。過去に大規模感染を引き起こしたようなワームは、ほぼ完全に対策されていますが、WannaCryのように新たな感染経路を使用することも考えられます。

セキュリティ対策ソフトは常に最新の状態にするとともに、OSやソフトウェアのアップデートが公開されたときには、なるべく早く適用しましょう。多くの場合、アップデートによって脆弱性が解消されるからです。

そして、依然としてメールは脅威の入口になっていますので、少しでも不審な点や違和感があるときには、メール以外の手段で相手に確認することも有効です。

著者:マカフィー株式会社 マーケティング本部