ソーシャルエンジニアリングを使用して受信者の注意を引き付け、マルウェアを仕込むのは、小説の中だけのことではありません。人気セレブの話題や災害など、注目度の高いニュースを巧みに使用するのが、現在のマルウェア拡散方法における主流の手口です。このような脅威は、マルウェアを呼び込むメールや有害な検索エンジンの結果として届けられます。2009年は、マイケル・ジャクソン(Michael Jackson)の死去やベナジル・ブット(Benazir Bhutto)パキスタン元首相の暗殺のような出来事が、マルウェア拡散の際のトピックとして使用されました。最近では、注目度の高いさまざまなユーザーに対する標的型攻撃用のOLEファイルの数が増えていることが分かっています。今回はその一例として、パワーポイントを使用した標的型攻撃を紹介しましょう。

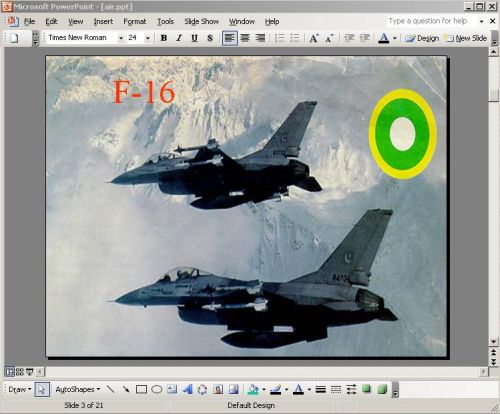

このソーシャルエンジニアリングを使用した手口では、まずメールがユーザーに届きます。メールは、パキスタン空軍に関する情報を含むと書かれており、パワーポイントが添付されて送られていきます。脆弱なバージョンのパワーポイントを使用しているユーザーがこの添付文書を開くと、脆弱性が利用され、悪意のあるペイロードが実行されます。

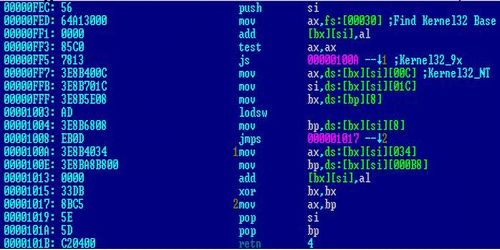

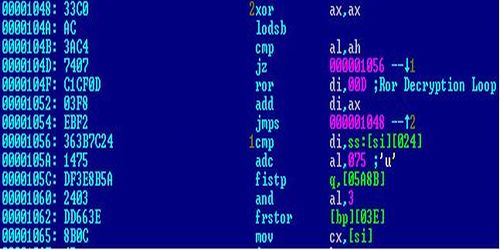

この脆弱性は、パワーポイント内の不正な形式の記録とともに存在し、これが利用されると悪性コードを実行する可能性があります。シェルコードは、PEB(プロセス環境ブロック)アプローチを利用して、下記のスクリーンショットのようにkernel32.dllベースのアドレスを決定します。

パワーポイントの脆弱なバージョンでファイルを実行すると、シェルコードそのものが解読され、悪意のあるバイナリが実行されます。

悪意のあるPPTファイルは、ms06-028セキュリティ情報でマイクロソフト社がパッチを公開した古い脆弱性を悪用します。現在のウイルス定義ファイルで、この攻撃はExploit-PPT.hとして検出され、作成された悪意のある実行ファイルは、BackDoor-EFBとして検出されます。怪しいメールに添付されているファイルはできる限り開かないように気を付けて戴くと同時に、パッチの適用状況について必ずご確認ください。

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)