PCウイルスを筆頭としたマルウェアといえば、大半の人はインターネットと結び付けるでしょう。ただ、すべてがこの図式に当てはまるわけではありません。PCの脅威が最初に登場したのは、フロッピーディスクやリムーバブルメディアの時代です。それがインターネットの出現により、ハッカーがメールやネットワーク経由で悪質なコードを蔓延させるようになり、リムーバブルメディアを利用した攻撃は目立たなくなったという経緯があります。

年月の経過とともに、フロッピーディスクはサムドライブ(USBドライブ)、携帯型ハードディスク(HDD)、フラッシュカードなどを始めとするリムーバブルデータストレージに置き換わりました。これらリムーバブルデバイスの記憶容量は、往年のフロッピーディスクに比べ1万倍以上の容量を有しています。たくさんのデータを記録するだけでなく、ソフトウェアを持ち運んで実行したり、OSそのものを起動したりできるなど、すぐれた機能を備えています。

リムーバブルストレージメディアの人気が出たことで、ウイルスの作者は即座に同メディアを媒介とする攻撃に出ました。これらの攻撃を大きく後押しした機能が、OSの「Autorun」と呼ばれる便利な機能です。この機能により、ユーザーが操作しなくともリムーバブルディスク上のコンテンツは自動実行されます。

McAfee Labsの監視によると、Autorunを介したマルウェアは驚異的に増えています。Autorunの自動実行を利用した従来型ワームのほか、純粋にバックドアとして機能するものやパスワードを搾取するもの、一般的なトロイの木馬、システム感染に実行可能ファイルのダブルクリックが必要な寄生型ウイルスまでもが、自動実行を感染手段として取り入れています。

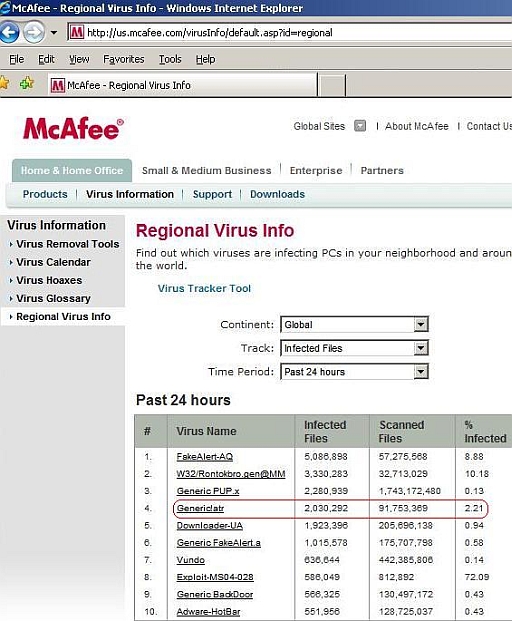

自動実行機能を悪用したマルウェアが実際にどのくらい蔓延しているかを表す例として、マカフィーのウイルス感染統計マップを以下に示します。同マップは、全世界におけるマカフィーユーザーの感染数を追跡したものです。

マカフィーのウイルス感染統計マップ

このマップに掲載されている「Generic!atr」は、マカフィーのウイルス対策ソフトが設定ファイル(autorun.inf)として検出します。同ファイルには、自動実行を必要とするマルウェアの実行可能ファイルを指すパスが指定されています。過去には200万個を超えるファイルが検出されており、このシグネチャがマカフィーのウイルス定義ファイル(DAT)に追加されて以来、全世界の感染数ランキングで常にワースト5以内に入っています。この感染数は、マカフィーのウイルス対策ソフトがインストールされたPCで検出することができます。しかもユーザーが報告したケースしか集計していません。インターネット上には無数のPCが存在しており、他のセキュリティベンダーに検出された同様の自動実行関係の脅威を考えると、今回の問題がいかに重要か分かります。

特にWindows OSを搭載したマシンで、自動実行機能を媒介した感染がこれほどまでに蔓延しているのはなぜでしょうか。Windows OSは、同OSのすべてのバージョンで同機能が最初から有効となっています。感染したWindowsマシンにリムーバブルディスクを差し込むだけで、特にユーザーが何もしなくても、マルウェアは自分自身を自動的に複製し、リムーバルディスクに感染します。またこの自動複製は1回限りではなく、感染したリムーバルディスクが新しいマシンに挿入されるたびに続きます。

では、ユーザーはどうすればこのマルウェアから身を守れるのでしょうか。自動実行機能はWindowsグループポリシーエディタで簡単に無効化することができます。みなさんがシステム管理者ならば、アクティブディレクトリで同機能を無効化し、このポリシーを社内全体に適用するのがよいでしょう。USBディスクやUSBドライブを一斉に禁止するよりも、予防策を打っておく方が効果があるといえるでしょう。

※本ページの内容はMcAfee Blogの抄訳です。

原文:The Rise in Autorun-Based Malware

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)