怪しいWebサイトにアクセスしたり、出所不明のメールに添付されていたファイルを開いたりすると、マルウェアがパソコンに入り込み、ユーザーはパスワード不正取得やバックドア設置といった被害に遭うことがあります。このようなPCベースの事例は珍しくはありませんが、銀行のATMに直接マルウェアが仕掛けられることは非常にまれです。トロイの木馬などをATMに入れるためには、物理的にATMの機器にアクセスする必要があるためです。また盗んだデータを収集したり、マルウェアを削除したりするためには、何度もアクセスしなければなりません。つまりAMT用マルウェアによる攻撃は、銀行関係者の深い「関与」が不可欠だと言えでしょう。今回はその珍しい事例として、ロシアで起きた不正引き出し事件を取り上げます。

ATMを狙ったこの種の攻撃は,1年以上前にロシアで初めて起きました。ディーボルド社がWindowsベースのATM「Opteva」用にセキュリティ修正パッチをリリースしたことにより、事件が表面化しました。同社はその際、数人の容疑者が逮捕されたと述べていました。ところが犯行グループは、崩壊せずに生き残ったらしく、東欧にあるATMでまた新たな怪しいファイルが見つかりました。問題の新しいファイルは、更に改良されており、今までになかった窃盗機能を搭載していたとのことです。

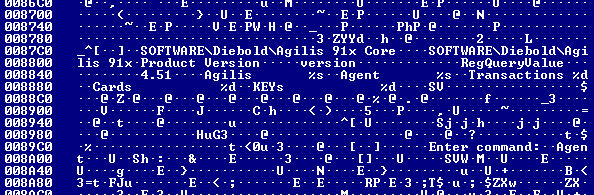

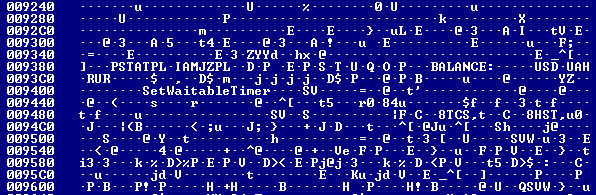

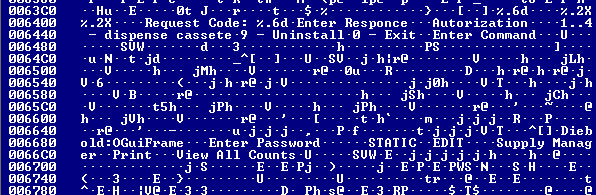

この新たに見つかったファイルはトロイの木馬であり、起動するとATMで処理される取引データを盗聴してログファイルに記録します。犯人は特殊なクレジットカードを使用することで、感染済みATMを制御し、様々な管理機能を操作します。例えばATMの画面とボタンを使用し、各種データ(取引やカード、暗証番号に関する情報)の表示や集めたデータの印刷、マルウェア用ファイルの削除、内部にある現金全額の強制払い戻し、ATMの再起動などが実行可能になります。そして、この攻撃を受けたのは、以前の攻撃の際と同じ「Diebold Agilis 91x」というソフトウエェアを搭載した脆弱なATMでした。犯人がこのATMの登録情報を調べると、バージョンと各種データを表示することができます。

攻撃対象となった通貨は、米国のドル(USD)、ロシアのルーブル(RUR)、ウクライナのグリブナ(UAH)でした。

更に犯人は、パスワード保護ルーチンをすり抜けることにより、ATMの払い戻し機能の操作にも成功しました。

同様の攻撃が東欧以外で起きているかどうかは分かりません。ただ、金融機関は管理下にあるATMが改竄されていないことを、念入りに確認することが必要です。

※本ページの内容はMcAfee Blogの抄訳です。

原文:ATM Malware Makes Withdrawals in Russia

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)