最近、韓国の複数のWebサイトに対する分散型サービス拒否(DDoS)攻撃が話題になっています。大統領府、国家情報院、外務省、国防省、国会を含む約40のサイトがターゲットになり、韓国時間2011年3月4日午前10時頃から週末にかけて29のサイトが実施に攻撃を受けました。これらの攻撃は、2009年に韓国や米国のサイトに対して仕掛けられた攻撃に似ており、現時点でこれらの攻撃を結びつける直接の証拠はありませんが、いくつかの類似点が判明しています。

DDoS攻撃の頻度は増していますが、この攻撃を際立たせている特徴のひとつは、破壊的なペイロードを使用しているということです。攻撃で使用されたたコードを分析した結果、マルウェアが特定の時間帯を認識すると、感染コンピューターのマスターブートレコードを破壊することが判明しました。この方法は、コンピューターのすべてのデータを破壊し、使用できないようにするのに非常に有効な手段です。

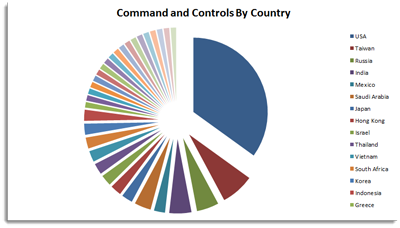

韓国における攻撃のマルウェアには、通常と異なるコマンド&コントロール(C&C) 構造が使用されています。C&Cサーバーから直接コマンドを受信する代わりに、サーバーの2つの層にアクセスします。C&Cサーバーの最初の層は構成ファイルにコード化されており、ボットの所有者が自由に更新することができます。これらのC&Cサーバーは2番目の層にあるサーバーのリストを提供するだけで、2層目のサーバーがさらなる指示を行います。1層目のC&Cサーバーの分布を見てみると、マルウェアが世界各地に広がっていることがわかります。多くの国に分散しているため、仮に攻撃体制を崩されたとしても、比較的早く立て直すことができます。

[ クリックすると拡大します ]

1層目のサーバーのリストがいつでも更新できるという点も、このことを裏付けています。

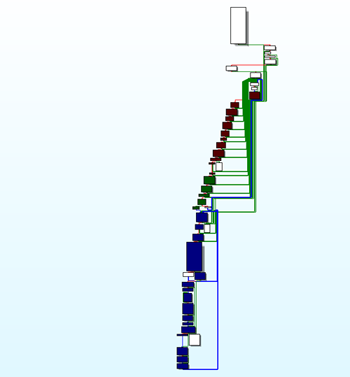

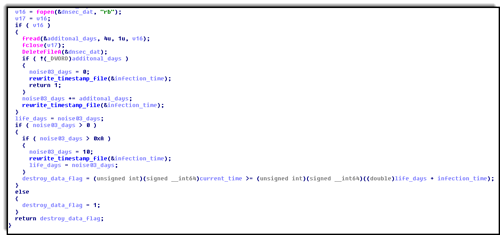

[ クリックすると拡大します ]

赤のコードブロックは1層目のC&Cサーバーとのやりとりを処理し、緑のコードブロックは2層目のサーバーのリストを検索し、青のコードブロックは2層目のサーバーからのファイルのダウンロードを処理します。

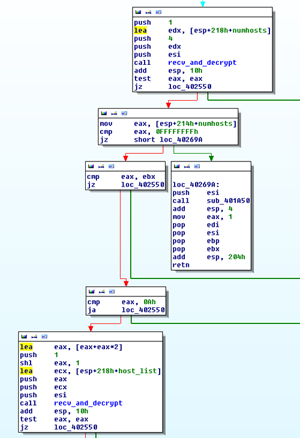

[ クリックすると拡大します ]

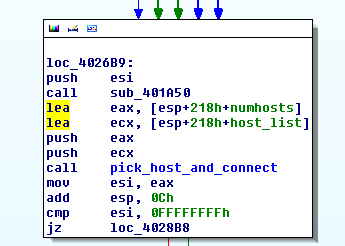

[ クリックすると拡大します ]

通常、感染コンピューターのボットネットはコマンドを直接受信し、管理者の悪意を実行に移します。しかし今回のケースでは、C&Cアプリケーションの動作はダウンローダーに似ており、コマンドを直接解釈する代わりに、ファイルをローカルのハードディスクにダウンロードします。次に、独自にメインサービスを実行するマルウェアのコンポーネントがこれらのファイルを見つけ、内容を評価して攻撃を仕掛けます。

2層構造であるため、ひとつのマルウェアバイナリのコードの流れのみを辿るだけでは不十分で、より多くのコンポーネントを把握しなければならないことから、マルウェアの分析は比較的難しいのですが、感染したコンピュータで作成されるタスクファイルを検視により特定できるため、フォレンジックは比較的容易に行うことができました。

その結果、今回のマルウェアには2つの主なペイロードが組み込まれていることが判明しました。

- 特定のサーバーへのDDoS攻撃

- 感染したコンピューターのデータ破壊

DDoSのペイロードについてはすでに報道されていますが、データ破壊のペイロードは明確に公表されておらず、非常に急を要する問題になっています。

新しいコンピューターにインストールされたマルウェアは、現在のタイムスタンプをnoise03.datファイルに記録します。noise03.datファイルには、コンピューターが破壊されるまでの日数が格納されており、この時間を経過すると、マルウェアは以下のことを行います。

- すべての物理ドライブの最初のセクターをゼロで上書きする

- ハードディスクドライブのすべてのファイルを列挙し、特定の拡張子を持つファイルをゼロで上書きする

攻撃された際、コンピューターが破壊されるまでの時間を延長できるタスクファイルがチェックされるため、ボットマスターは必要なだけ、ボットネットを生かし続けることができます。しかし、日数は10日に制限されているため、どんなに長くても感染から10日でコンピュータが起動できなくなり、データは破壊されてしまいます。また、改ざんされないよう、システム時間が感染日よりも前に設定されると、すべてのデータを破壊する仕組みになっています。

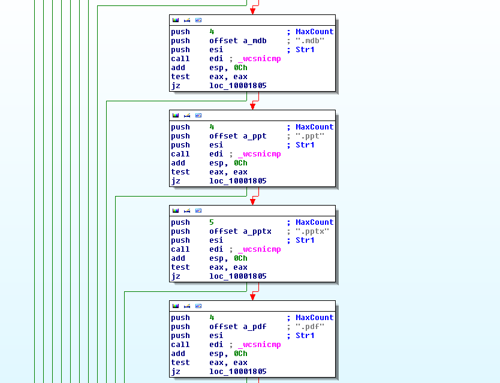

[ クリックすると拡大します ]

上書きされるファイルの拡張子は特に興味深く、一般的な文書データが含まれています。

- doc、docx、docm

- xls、xlsx

- pdf、eml(Outlookのメール)

[ クリックすると拡大します ]

また、c、cpp、h、javaといったプログラミング言語のファイル拡張子も、上書きされる拡張子に含まれていました。犯罪者は、攻撃先のコンピュータにどのようなデータがあるのか、事前に知っていた可能性も考えられます。

確かなのは、今回の攻撃で使用されたマルウェアそのものが、深刻な影響をもたらすものであるということです。構造面では攻撃体制が崩されても立て直す技法が使用されているだけではなく、データを破壊する能力がペイロードには組み込まれています。2011年は早くも、インターネットの最前線で深刻なサイバー攻撃が仕掛けられ、拡大しつつあります。

関連記事

- [2011/07/11] 2011年3月、韓国政府を狙ったDDoS攻撃の舞台裏

- [2010/12/24] DDoS攻撃への対応 – 第2回

- [2010/12/21] DDoS攻撃への対応 – 第1回

※本ページの内容はMcAfee Blogの抄訳です。

原文:Malware in Recent Korean DDoS Attacks Destroys Systems

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)