2009年の米国独立記念日である7月4日に韓国や米国のサイトに対して攻撃が仕掛けられてから、ちょうど20カ月後の2011年3月4日、韓国国外を拠点とするボットネットにより、韓国政府、軍部、民間の主要インフラ、在韓米軍、韓国群山にある米国空軍基地に関連する40のwebサイトに対して、分散型サービス拒否(DDoS)攻撃が仕掛けられました。

14のターゲットは2009年の攻撃と同じでしたが、ホワイトハウス、国務省、FAA(連邦航空局)、FTC(連邦取引委員会)など、米国を拠点とするターゲットのほとんどが、今回ターゲットリストから外されました。攻撃の手口は2009年の時と全く同じで、2011年の攻撃も通常のボットネット攻撃にはない破壊力がありました。韓国を拠点とするボットネットが新しいマルウェアバイナリにより動的に更新され、約10日間、継続的にDDoS攻撃を仕掛けました。攻撃者は配備されていたマシンにゼロが上書きされ、ソースファイル、文書などの主要データファイルを削除したあげく、マスターブートレコード(MBR)を初期化することでマシンを起動できないようにして、最終的に破壊しました。この方法は、マシンの全てのデータを破壊し、使用できないようにするのに非常に有効な手段です。

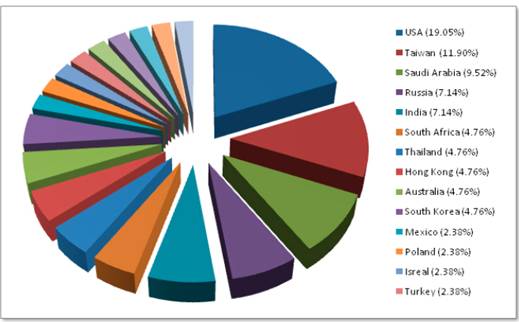

今回の攻撃の大きな特徴として、DDoS攻撃のような単純な攻撃にしては、巧妙さが飛躍的に向上している点があげられます。具体的には、分析を遅らせるため、AES、RC4、RSAなど、複数の暗号化アルゴリズムを使用することで、攻撃コンポーネントのコードと構成の様々な部分の難読化が行われました。また、世界中の40以上の重層的なコマンド&コントロールサーバーを使用し、マルウェアとその設定を動的に更新することで、攻撃が削除されにくく設定されていました。なお、攻撃に使用されたコマンド&コントロールサーバーのうち、米国、台湾、サウジアラビア、ロシア、インドが全体の半数以上を占めていました。サーバーを多くの国に分散させることで、攻撃体制を崩された場合でも、体制を早期に立て直すことが可能になります。他に、機密に連携していたかどうかは不明ですが、複数の個人が様々な部分の開発を担っていたこともコードの分析から明らかになりました。

コマンド&コントロールサーバーの世界分布

では、今回の攻撃の目的は何だったのでしょうのか。今回の攻撃には、95%の確率で2009年7月4日の攻撃と同じ人物が関わっていたと推測されています。攻撃者は、反韓、反米の政治的な目的を持っていることは明白であり、マルウェアのあらゆるレベルでの暗号化と難読化、配布方法、その後のデータやマシンのすばやい破壊から、韓国当局による迅速な分析、修復を回避することが、攻撃の主目的の一つであったといえるでしょう。また韓国情報局は断言していますが、今回の攻撃は、韓国政府のサイバー攻撃に対する防衛力と、組織化、難読化された攻撃に対する韓国政府や民間ネットワークの反応時間を試すために北朝鮮軍部が仕掛けた、ある種の「サイバー攻撃演習」だった可能性もあります。

もはや、サイバー空間は、地上、空、海、宇宙に続く5番目の「戦場空間」になっているといえるでしょう。

関連記事

- [2011/03/10] 韓国のDDoS攻撃に関する追加情報:データを破壊するペイロードを確認

- [2011/05/20] 進化するDDoSボットネット 第1回:BlackEnergyボット

- [2011/05/27] 進化するDDoSボットネット 第2回:Darknessボット

- [2010/12/21] DDoS攻撃への対応 – 第1回

- [2010/12/24] DDoS攻撃への対応 – 第2回

※本ページの内容はMcAfee Blogの抄訳です。

原文:10 Days of Rain in Korea

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)