このたび、Stuxnetに非常に似たソースコードである「Duqu(デュークー)」と呼ばれるマルウェアが発見されました。McAfee LabではおそらくStuxnetを作成、もしくは密接に関係する人間によるものと確認し、現在、調査を続けています。

Stuxnetは高度なマルウェアとして主に産業用システムを狙ったものでしたが、今回のDuquは標的型攻撃の一種です。

現時点でマカフィーの調査により判明している事実は以下の通りです。

Duquのコードの攻撃対象はこれまで、ごく僅かなサイトに限られています。コードには、StuxnetのようなPLC機能はありませんが、その代わり、脆弱性を利用して配布されるこのコードは原型のStuxnetコードに非常に似た機能をもつドライバーや暗号化されたDLLをインストールします。事実、インジェクション攻撃に使用される新しいドライバーのコードは、Stuxnetに非常に似ています。いくつかの暗号化キーやテクニックがStuxnetで使われたものだからです。

- 実行可能な日数が予め決まっており、それ以降は実行しません。

- 暗号化された拡張構成ファイルで制御されます。

- 通信先は、インドにあるコマンドサーバーです。このIPアドレスはISPのブラックリストに載っているため、もはや機能しません。

しかしDuquは、主要な標的に対して高度な攻撃を実行するために特別に作られており、標的に新しいコードをインストールするためのリモートコントロール機能を備えています。プロセス実行、ウィンドウメッセージなど、システムのあらゆるアクションを監視できるキーロガーが含まれています。さらに、このキーロガーコンポーネントには、ユーザーモードルートキットを用いてファイルを隠す機能も盛り込まれています。

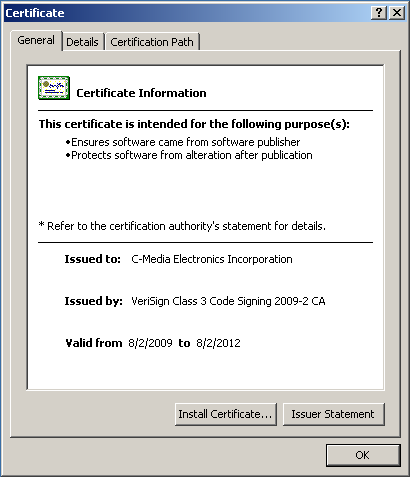

SYSドライバーのファイル名は、「cmi4432.sys」と「jminet7.sys」です。これらは、類似の機能を持つ2つのファイルグループに関連しています。3番目のファイルは、キーロギング機能を実行します。(マカフィーは、このパッケージをPWS-Duqu、PWS-Duqu.dr、PWS-Duqu!rootkitという名で検出します)どちらのSYSファイルもコードはほぼ同じですが、一方がC-Media Electronicsによるデジタル認証を受けているのに対し、もう一方のファイルは受けていません。McAfee Labsが調査を進めていた今回の関連コードは、台北の企業C-Media社が所有する、もう1つのキーで署名されたものでした。

下の画像は、C-Media社のものと思われる証明書の例です。

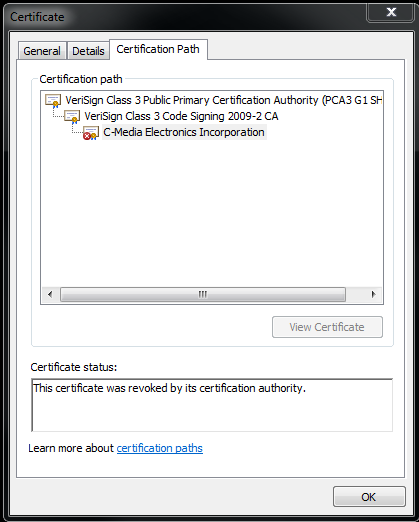

下の画像で分かるように、このマルウェアが発見されて以来、上の証明書はベリサインに破棄されました。

ベリサインに破棄された証明書

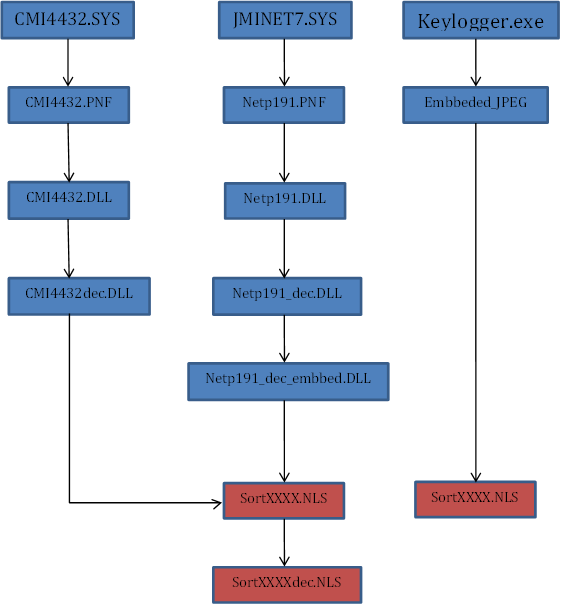

このSYSファイルの目的は、主要ペイロードDLLの暗号を解読して実行することだけのようです。各SYSファイルは、異なるファイルセットで動作し、その結果、異なるDLLを生成します。下のグラフは、これまでの検体の間で判明した関係を表しています。

PWS-Duquのファイル関連性

前述から分かるとおり、両方のSYSファイルが使う手法は非常に似ています。PNFファイルは暗号化されたDLLで、解読されて任意のシステムプロセスにインジェクトされます。そしてまた、このDLLは、メモリー内のマルウェアの存在を隠すために使用される悪性コードを含む、別のDLLの暗号を解読します。

上記の両グループも、赤で示されている「sortXXXX.nls(XXXXは16進法の任意の文字)」という別のモジュールを含んでいます。それが、コマンドや制御通信といったマルウェアの不正な行為に関与しているようです。キーロガーモジュールの動作はSYSファイルと少し違いますが、これもまた、他のコンポーネントと同名のモジュールを使用します。このファイルは、他のモジュールと同じ手法を使って姿を隠します。ファイルは違っても、いずれのルートキットも多かれ少なかれ同じように動作します。キーロガーとその他2つのモジュールの間には、それぞれがデータセクションに保存されている文字列に同じ暗号解読キーを使うというさらなる関連性があります。この文字列は、これらのモジュールが、特定のウイルス対策製品を標的にしてセキュリティツールを無効化する機能を持っていることを示すものです。

McAfee Labsも、このブログ記事を発表する時点でこの攻撃の亜種と見られるものを特定しました。 引き続きアップデートがあればお知らせいたします。

関連記事

- [2012/06/05] 「Flame」:Stuxnet、Duquにつぐ新たなサイバー攻撃

- [2010/09/30] Stuxnetワームの拡大で考えるAPT攻撃対策

- [2010/09/29] Stuxnetワームの最新情報

- [2010/07/29] Stuxnet攻撃がエネルギー業界にもたらした意味

※本ページの内容はMcAfee Blogの抄訳です。

原文:The Day of the Golden Jackal – The Next Tale in the Stuxnet Files: Duqu

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)