Macを攻撃するトロイの木馬、Flashbackがニュースになっています。今年4月4日頃には、50万件を超える感染が報告されました。さらに最近では新しい亜種が拡散中であることがわかりました。マルウェアによる攻撃が成功すれば、そのコピーや亜種が複数発生するのは当然のことです。

Flashbackはウイルスと異なるトロイの木馬であるため、自己複製しません。多くの場合、有益なファイルと見せかけたり、ユーザーが入手するよう誘導したりして、手動で実行させて繁殖します。最も一般的なインストール方法は、システムやセキュリティを悪用してユーザーを騙し、手動で未知のプログラムを実行させることです。メール、悪質なWebサイト、IRC(インターネットリレーチャット)、ピアツーピアネットワークなどを通じて配布されます。現時点では、CVE-2012-0507の脆弱性に関連する脆弱なJavaプラグインをターゲットにしていました。ユーザーが乗っ取ったページにアクセスすると、iframeタグを使って、ユーザーを別の悪質なページにリダイレクトし、悪質なJavaアプレットにより、実際のエクスプロイトが動作します。

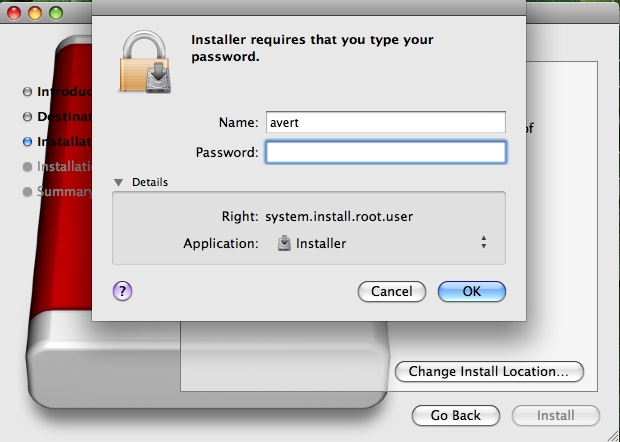

OSX/Flashfake(正式な検出名)はCVE-2012-0507を利用する悪質なJavaアプレットによってドロップ(作成)され、実行されると、ユーザーに管理者パスワードの入力を求めます。ユーザーがパスワードを入力してもしなくても、Flashbackはシステムに感染しようとします。パスワードを入力すると、感染方法が変わるだけです。

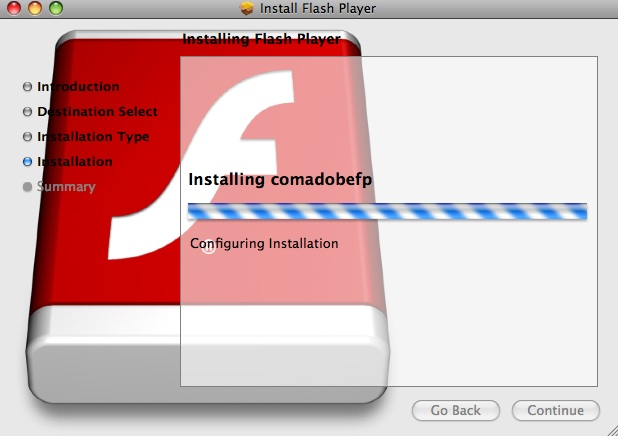

Flashbackはcomadobefp.pkgという名前のPKGファイルとして届き、Flash Playerのインストーラーを装っています。

ユーザーに管理者権限で実行するよう求めます。

インストールに成功すると、リモートサイトにアクセスし、必要な構成ファイルをダウンロードしようとします。

また、Flashbackには、ファイアウォールがターゲットシステムにインストールされているかどうか確認するという特性があり、ファイアウォールが見つかると、アンインストールします。(Flashbackの中には、シンクホールを利用して配布されるものもあります。)

感染したユーザーは気付かないうちにfake-AVの亜種をダウンロードします。これを回避するには、最新のシステムで最新のセキュリティソフトウェアを実行し、ブラウザプラグインを使ってスクリプトやiframeが実行されないようにし、不審なWebサイトへのアクセスを防ぐセーフブラウジング機能を使用してください。

関連記事

- [2011/07/07] 急増するMacマルウェアへの注意喚起

- [2011/05/16] 狙われるMac OS: クロスプラットフォームなJavaボットネットが拡散中

- [2011/05/24] Macユーザーを狙う最新の脅威:偽セキュリティソフト「Mac Protector」

- [2011/03/09] Mac OS Xを蝕むトロイの木馬BlackHole RAT

※本ページの内容はMcAfee Blogの抄訳です。

原文:http://blogs.mcafee.com/mcafee-labs/variant-of-mac-flashback-malware-making-the-rounds

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)