Ramnitワームが登場したのは2010年のことです。1年もしないうちに世界中で800万台以上のPCがこのワームに感染しました。当初、このマルウェアは、リムーバブルドライブによって拡散するファイル感染型ウイルスに過ぎませんでしたが、その後、銀行やゲームユーザーを標的として、ブラウザインジェクションを介してユーザーデータを盗むことで良く知られるようになりました。

最近このマルウェアを調査したところ、アクティブなドメインを持つ新たなサンプルを発見しました。

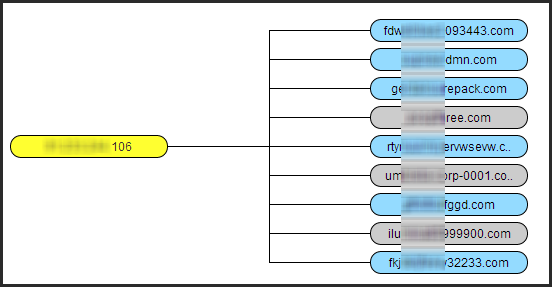

Ramnitは、今でもなお普及しており、古いドメインが定期的にアップデートされています。こうしたドメインの一部は、他のセキュリティ研究者らによって、既に「シンクホール化」(不正なサーバーではなく、制御されたサーバーのみと通信するようにリダイレクト)されています。

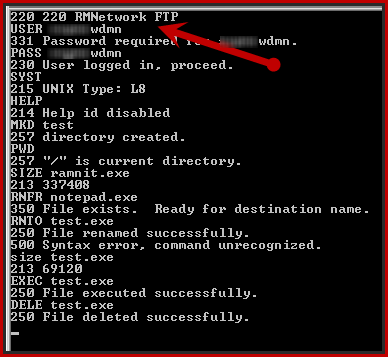

.exe/htmlファイルに感染し、Internet Explorerのプロセスをフックするという一般的なマルウェアの特徴に加えて、Ramnitは被害者のマシン上でFTPサーバーを構成します。このFTPサーバーは、RMNetwork FTPの一部となります。

このFTPサーバーは、以下のコマンドをサポートしています。

USER、PASS、CWD、CDUP、QUIT、PORT、PASV、TYPE、MODE、RETR、STOR、APPE、REST、RNFR、RNTO、ABOR、DELE、RMD、MKD、LIST、NLST、SYST、STAT、HELP、NOOP、SIZE、EXEC、PWD。

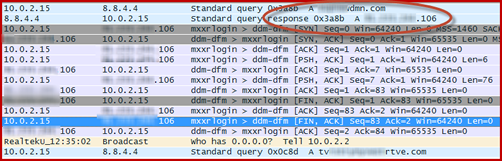

攻撃者は、これらのコマンドを使用することで、被害者のマシンをリモートで制御し、機密ファイルを盗み、悪意のあるファイルを実行することが可能となります。ファイアウォールやネットワークアドレス変換が設定されている感染マシンは、RMNetwork FTPへの「参加」はできませんが、カスタム暗号化有りのTCPポート443また447を使用して、このコントロールサーバーとの通信が可能になります。

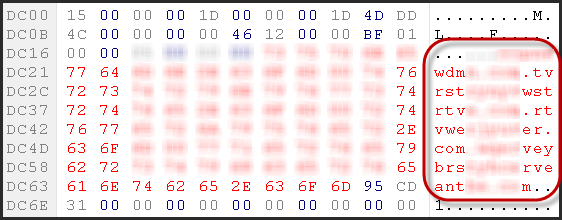

このマルウェアのドメイン名を調べると、ドメイン名はドメイン生成アルゴリズムで作成されているように見えます。ただし、こうしたアクティブなドメインは、バイナリ内でハードコード化されています。これは、このマルウェアのビルダーツールによって新しいバイナリが作成されて、他のマルウェアやフィッシング詐欺によって拡散することを意味します。こうしたドメインは、サンプルごとに異なる鍵を使用するXORアルゴリズムを用いて暗号化されています。

マカフィー製品を使用しているお客様は、この脅威から既に保護されています。

※本ページの内容はMcAfee Blogの抄訳です。

原文:Ramnit Malware Creates FTP Network From Victims’ Computers

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)