2016年も早くも半分が過ぎました。この半年を振り返ると、対策の必要性が一層認識されるようになった一方で、情報漏えいをはじめとするセキュリティインシデントは減るどころか、ますます深刻化しているようです。そこで今回は、2016年上半期のセキュリティ事情を振り返り、あらためて対策のポイントを整理してみたいと思います。

●標的型攻撃による被害、再び

日本の組織や企業をターゲットにした「標的型攻撃」は、残念ながらいまだに横行しています。マカフィー セールスエンジニアリング本部 副本部長(本部長代行) の櫻井秀光は「標的型攻撃は年中起こっています。違いはニュースになるかならないかだけで、実際にはさまざまなところで攻撃が起こっているのです」と指摘します。

事実2016年6月には国内の大手旅行代理店が標的型攻撃を受け、約793万8,000件という大量の個人情報が漏えいし、中にはパスポート情報が含まれていた恐れがあることが明らかになりました。

ただ、さまざまな報道で明らかにされた経過を見ると、今回の攻撃の手口は過去に発生した標的型攻撃のそれとほとんど変わりません。初めに電子メール経由でマルウェアを含むファイルを送りつけ、それを開いてしまった担当者の端末にマルウェアが感染し、攻撃者はそれを糸口にして内部ネットワークを探索し、最終的には個人情報の流出につながってしまったのです。

ここで気になるのは、最初に外部サーバーへの不審な通信を確認してから遮断措置が完了するまで、また攻撃者によってファイルが作成・削除されてからその存在を把握するまでに、それぞれ1週間程度の時間を要していたことです。たとえ、未知のマルウェアに感染してしまったとしても「早い段階で不審な挙動を検知し、迅速にレスポンスを取ることができていれば被害はもっと抑えられたかもしれません」と櫻井は述べています。

このケースからも、脅威の侵入を防ぐために壁を高め厚くするという「防御」の強化だけでは被害を食い止めることが難しいのは明らかです。もちろん防御(Protect)は大事ですが、標的型攻撃においては、攻撃者は守る側の状況に合わせてさまざまな手口を使い侵入を試みます。その上一度きりであきらめることは少なく目的達成のために繰り返し攻撃を行うことも珍しくありません。

そこで重要になるのが、侵入はあり得るという前提に立っての対策です。たとえマルウェアが防御の網をすり抜けたとしても、攻撃者の遠隔操作に寄る不審な兆候をすばやく「検知」(Detect)し、自動的に「復旧」(Correct)させる仕組みづくりにもバランスよく取り組む必要があります。

インテル セキュリティでも「脅威対策ライフサイクル」(PDCA)を提唱し、防御の網をすり抜けた脅威の検知を支援する「SIEM」や「McAfee Network Security Platform」(NSP)、速やかな解析を行う「McAfee Active Response」といった製品を提供しています。櫻井はさらに「防御→検知→復旧のライフサイクル全体にまたがって対策を自動化できていれば、脅威に対処するまでの時間を短縮できるでしょう」と述べています。

同時に、防御のレベルそのものを上げていくことも必要でしょう。シグネチャに基づいて既知の脅威だけを検出するのではなく、例えば振るまい検知などを活用し、未知のマルウェアを検知する能力を上げていく努力も欠かせません。最初の検知でふるい落とせる脅威が多ければ多いほど、後の検知や修復も効率よく行えるはずです。「McAfee Endpoint Security」には、そのための新たな振る舞い検知エンジンなどを追加し、引き続き機能強化を続けていきます。

●やまないランサムウェアの被害

2016年、インテル セキュリティで多くのお問い合わせや相談を受けたのが「ランサムウェア」に関するものでした。ご存じの通りランサムウェアはPC内のデータや、それがつながるネットワークドライブ内のデータを暗号化するといった形で「人質」に取り、元に戻してほしければ金銭を支払えと要求するマルウェアの一種です。

その上最近では、ブログでもお知らせした「ポリモーフィック型ランサムウェア」のように、シグネチャに基づく検知をかいくぐる細工を施したものや、IoTデバイスや医療機器などをターゲットにしたランサムウェアも報告されています。

こうしたランサムウェアには標的型攻撃とはまた異なる対策が求められます。「ランサムウェアの場合、実行した時点で即座にデータが人質に取られてしまいます。検知が有効な標的型攻撃とは異なり、クリックした時点で手遅れです」(櫻井)。そこで、リアルタイムブロック機能を有する製品を選定し且つブロックしきれなかった場合に備えて重要データのバックアップを取っておくことが重要になるでしょう。

●あらためてサイバーセキュリティ対策を経営リスクとしてとらえよう

先の標的型攻撃事件では、ITセキュリティをそこまで大きな経営課題として捉えていなかったことが原因の一つにあったと述べられています。「事故を前提とした多層防御」と口にするのは簡単ですが、それを実現するには経営者の関与と相応の投資が必要ですし、組織として取り組む体制やプロセスが整っていてこそ迅速なレスポンスが可能になります。あらためて、経営者がリーダーシップをとり、企業全体の問題としてセキュリティに取り組むことに必要性が浮き彫りにされたと言っていいでしょう。

またセキュリティに取り組む大前提として、自社のリソースを洗い出し、「何が重要なのか」「何を守りたいのか」を特定する作業も不可欠です。そして、守りたいものを取り巻くリスクに応じた対策を講じるとともに、何事も100%ということはあり得ませんから、バックアップ(できればその手順や戻し方も確認しつつ)を取ったり、データの暗号化やDLPといった手段を講じて万一に備えておくことも必要になるでしょう。

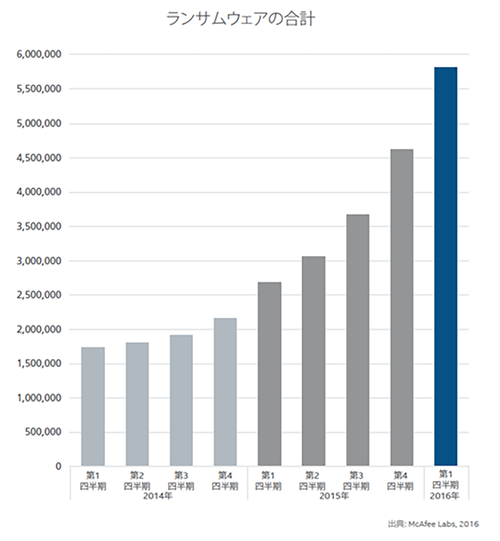

インテル セキュリティではブログや定期的なレポートを通じて、ランサムウェアに対する注意喚起を行ってきました。残念ながらランサムウェアは2015年末から増加傾向にあり、それまでこの種の脅威とは無縁と思われてきた日本国内でも多く検出されています。その背景として、ランサムウェア作成をサービスとして行ったり、ツールキットが出回ったり、技術力がそれほどない犯罪者でも簡単にオリジナルのランサムウェアを作成・配布できてしまう状況が挙げられます。

【関連情報】

- ランサムウェア関連情報まとめ

- 数十万件のポリモーフィック型ランサムウェアを散布するサイバー攻撃が進行中

- 第4回:今だから学ぶ! セキュリティの頻出用語 : ランサムウェアとは?

- 第5回:今だから学ぶ! セキュリティの頻出用語 : マルウェアとは?

- 脅威対策ライフサイクル(PDCA)

【関連製品】

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)