UEBA(User and Entity Behavior Analytics)がセキュリティ運用の効率化ソリューションとして注目されています。リスクの高い不審な活動を、高度なAIや機械学習のような技術を用いて可視化します。このブログではUEBAの基本からセキュリティ運用における活用について紹介します。

目次

1. UEBA概要

1-1 UEBAが可視化するリスクの高い活動

UEBA(User and Entity Behavior Analytics)はユーザーに加えてエンドポイントなどの活動にみられる振る舞いを継続的に学習し分析します。分析結果として不審な活動のリスクスコアや、リスクが高いと分析した要因を可視化しセキュリティ運用を支援します。

分析結果として可視化される不審な活動の例は以下のようなものです。

可視化されるリスクの高い活動の例

・アカウントの不正使用

・侵害されたアカウントやホスト

・データ/情報の漏洩

・内部での偵察(Recon)

・通常から逸脱した活動

1-2 可視化のイメージ

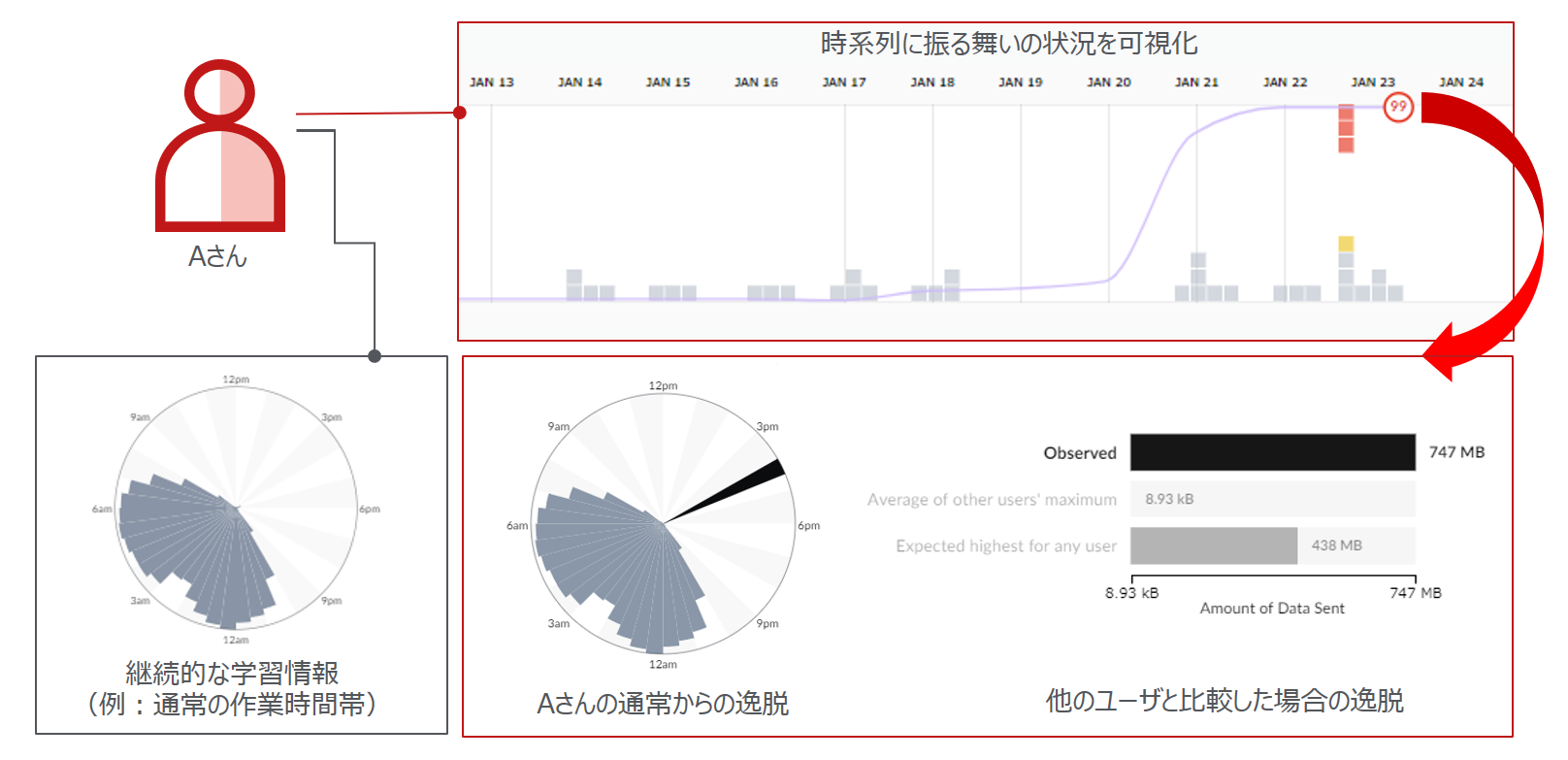

ここでは不審な活動がどのように可視化されるか例を紹介します。

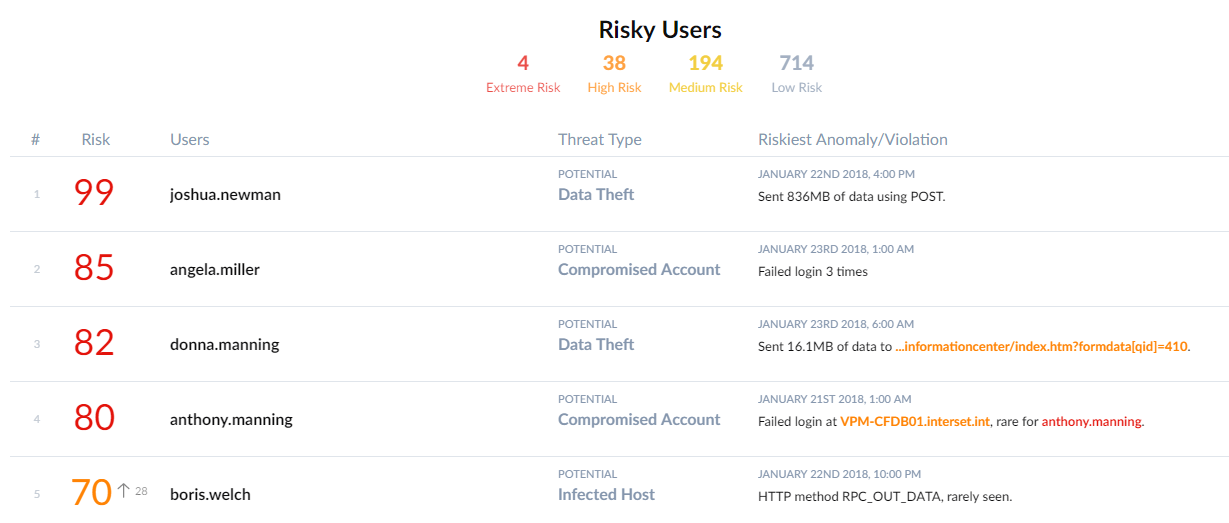

・リスクの高いユーザ一覧(リスト表示例)

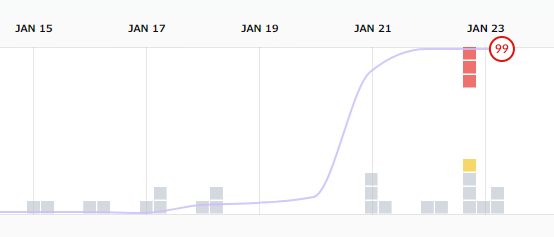

・活動状況(時系列の行動とリスクレベルの表示例)

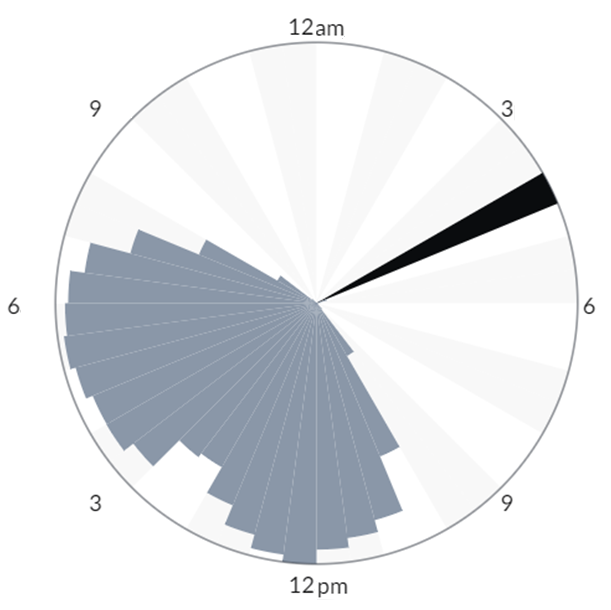

・リスクが高い判断された時の状況の可視化例

該当ユーザーの普段と比較した例

通常の業務時間(左下の部分)からの逸脱(通常と異なる時間:右上の濃いグレー)

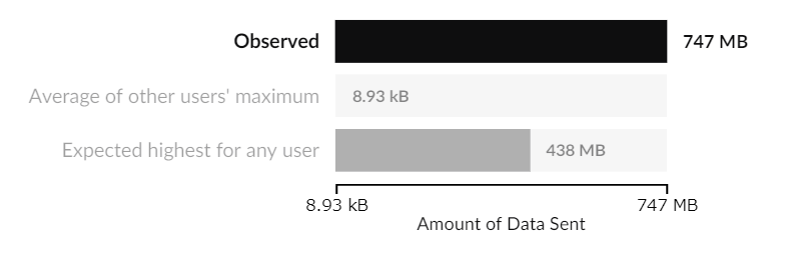

・他の人との比較からの逸脱

アップロード量が他のユーザーの平均(8.93Kb)と比較して大きく逸脱した(747MB)

これらの情報は、サマリー情報から詳細情報を確認するためにドリルダウンできたり、継続的に学習している統計情報や、不審と判断した時の情報の確認などが効率よく行えます。セキュリティ運用者が状況把握しやすいように工夫されています。

2. UEBAが注目される背景と仕組み

2-1 UEBAが注目される背景

情報漏洩、組織内にマルウェアが侵入した後の拡散や外部へのデータの送信などは、組織に与える損失が大きい。そのため、被害を最小化するために早期の検出が重要になります。一方で内部犯行や最近の洗練された攻撃は、多くのユーザーを想定した一般的なルールや、セキュリティ製品等のブラックリストの仕組みでは検知が難しい場合もあります。

また、検知率を良くするには設定やルール等のメンテナンスなどの作業が増え、運用負荷が増大することもあります。UEBAはより詳細な単位(例:設置されている組織ごとや、より詳細な人ごと)で継続的に組織内の状況を学習し、リスクの高い行動の検出するように動作します。テクノロジーの活用により運用負担を軽減しつつ、セキュリティ運用における分析、検知の向上に対する貢献が期待されています。

2-2 UEBAの分析の仕組み

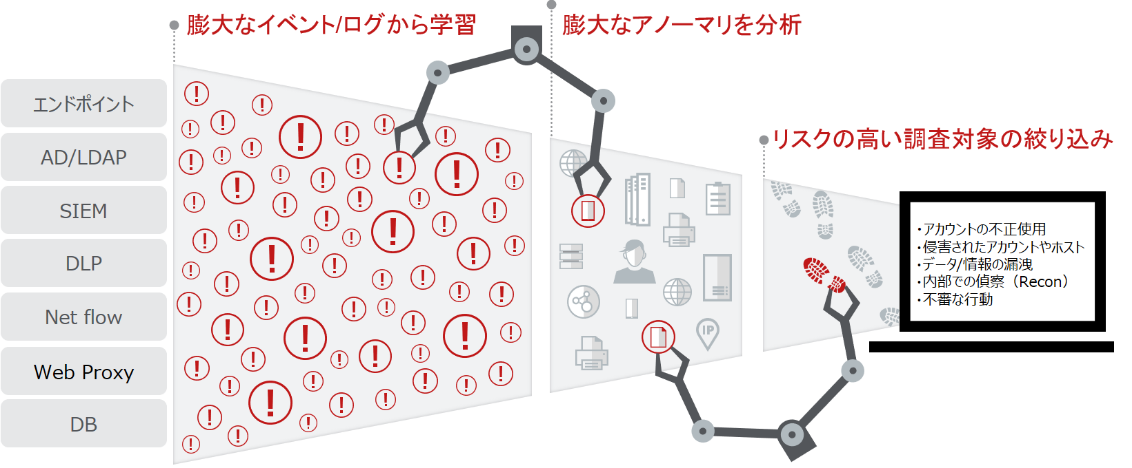

UEBAを使うためには分析対象のデータが必要になります。分析対象として使われるデータの例としては以下のようなものがあります。

・エンドポイントやネットワークのセキュリティデバイスのログ

・Active Directory等の認証系のログ

・Webプロキシのログ

・Net Flowなどのネットワークのトラフィック状況のログ

・データベースのログ

これらのデータを分析対象とし、不審な行動を可視化します。複数のログの組み合わせでの分析や、高度なテクノロジー(AI、機械学習など)を活用して、設定やメンテナンスの負担を軽減しながらより多くのデータを対象にして分析する製品もあります。

逆に手作業で検知のルールを設定し、ネットワーク環境、ユーザー等の変化に対応しながらメンテナンスしつづけるのは大きな作業負担となったり、使用するルールにより誤検知や過検知が運用負担になる可能性があります。

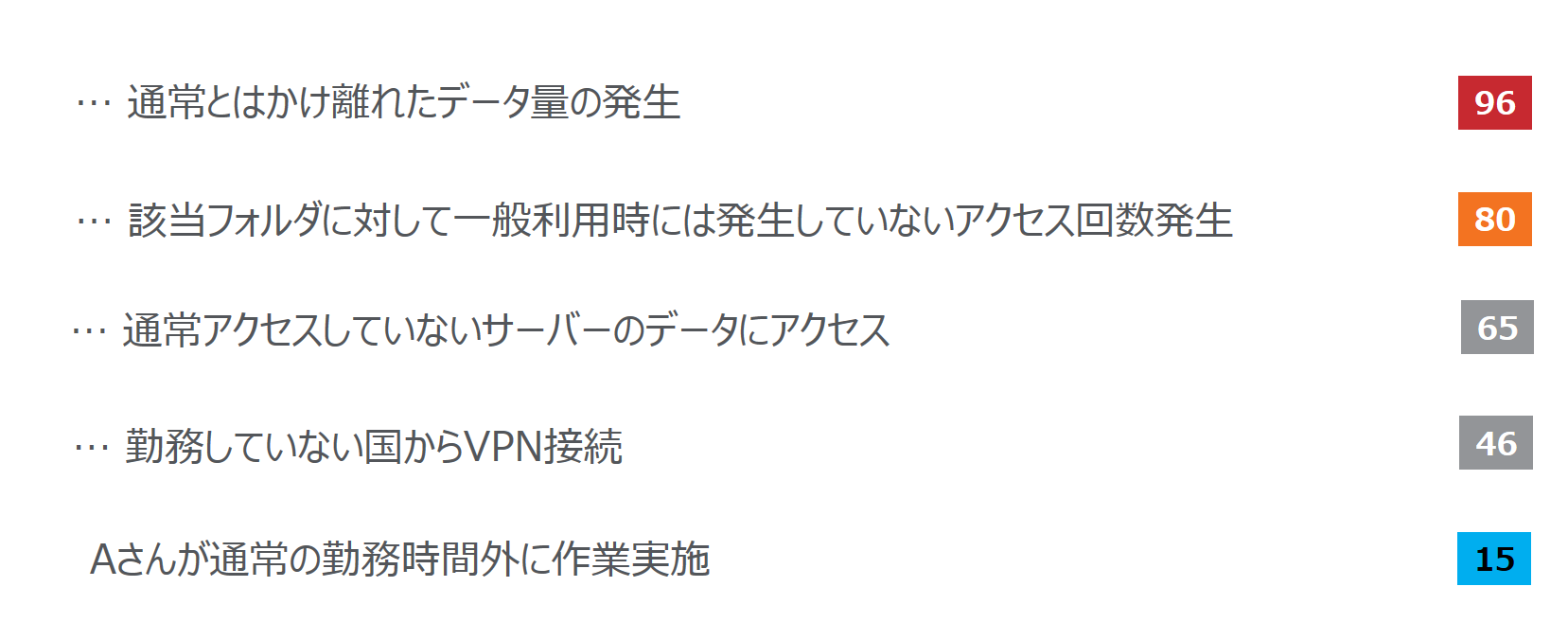

UEBAは高度な分析をしますが、分析イメージの例は以下のようなものです。

Aさんの行動の積み重ね(下から上)によりリスクスコアが高くなるリスク値の算出方法の一例です。これらを一つ一つ、分析に使用するログデータの種類や、ユーザーや組織の特性に合わせて設定するのは手間のかかる作業になる場合があることが想像できると思います。UEBAは継続的な学習とチューニング済みの分析モデルを活用することで、運用者の設定や設定のメンテナンス負担を軽減して、不審な活動を可視化します。

3. UEBAとSIEMの活用

3-1 UEBAとSIEMの違い

SIEM(Security Information and Event Management)は幅広いログを分析対象にして脅威を可視化しセキュリティ運用の効率化に貢献します。不審な活動以外にも、様々なセキュリティデバイスのログを組み合わせて分析することでより重要なセキュリティイベントを運用者に提示します。不審な活動の分析という点では、多くのSIEMも不審な行動を可視化する機能を備えていますが、UEBAは以下の点が工夫される傾向にあります。

・ユーザーやデバイスの不審な行動の可視化に特化した分析

より複雑な分析ロジックを用いて大量のデータを分析することを前提に設計されています。不審な行動の分析ロジックがシンプルだったり明確に定義できる場合は(例:業務時間を定義し、その時間以外の行動/活動)、SIEMで相関ルールを作成することも難しくありませんが、より広い対象の不審な活動を分析するのであれば、ユーザー毎やエンドポイントごとに継続的な学習と分析をすることに優位性があります。

・運用者の負担軽減を軽減する

導入時の設定、運用時の操作、運用継続のためのメンテナンスの負担軽減するための工夫がされています。AIや機械学習を用いて高度な分析をするために必要な学習のモデリングやチューニングはデータサイエンティストが担いますが、不審な活動を分析するためのモデリングやチューニングがUEBA製品では実装されています。

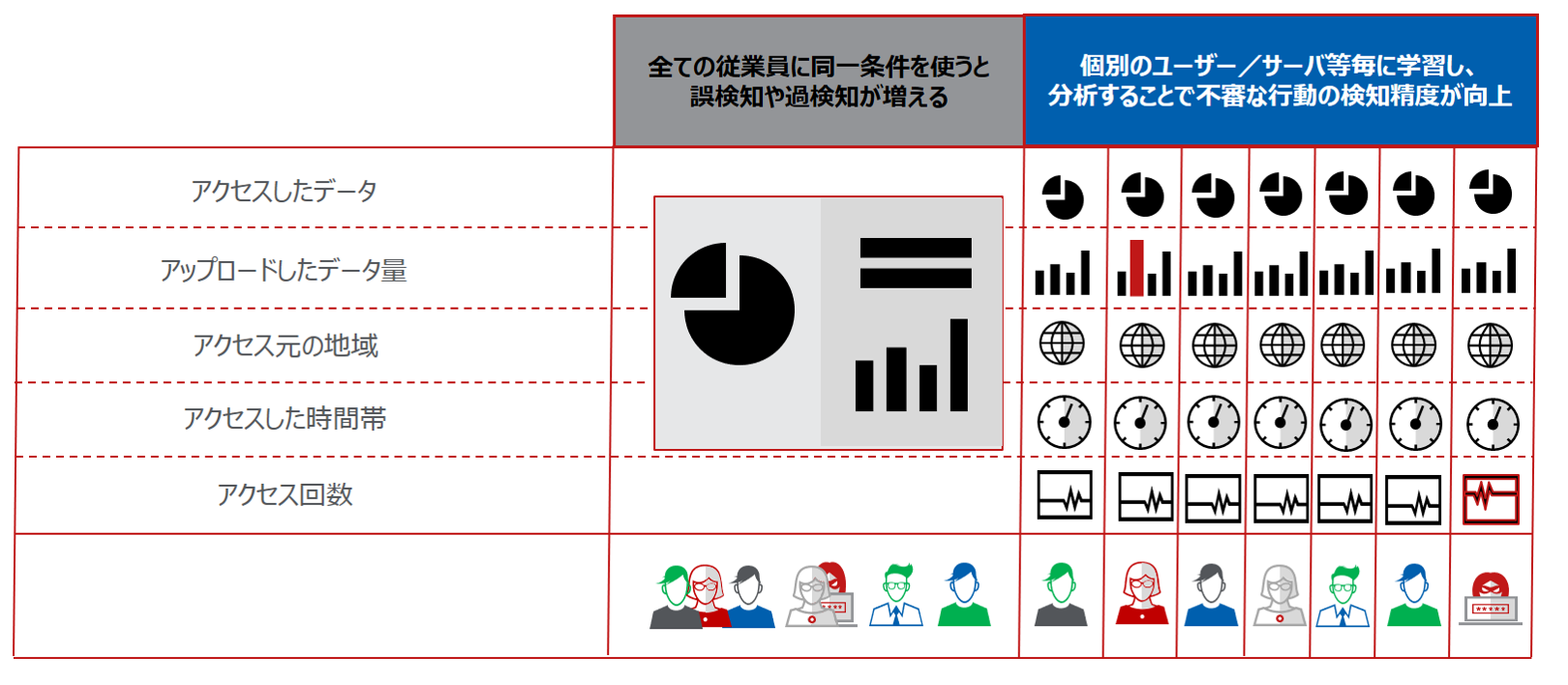

不審な活動をより正確に検知するために、より細かい単位で分析する必要があります。同じ分析ルールを全社員に一様に適用すると誤検知や過検知が発生しがちです。UEBAは個々のユーザーやサーバー等の細かい単位で継続的に活動状況を学習し逸脱を見つけることができます。

3-2 セキュリティ運用におけるUEBAとSIEMの位置づけ

セキュリティ運用をシンプルに、未然に防ぐ(コントロールや防御)、被害を拡大させない(検知と一次対応)、対応と改善(被害の原因/範囲の特定し対処+コントロール/防御/検知に反映)の3ステップに分けるとUEBAは特に不審な行動の検知と調査のための情報提供の役割を担います。

SIEM(Security Information and Event Management)は、不審な振る舞い以外も対象にセキュリティ運用監視や対応支援を対象範囲にします。特にセキュリティデバイスで検知した脅威に対して高い優先度のインシデントに効率よく素早く対応するためにアラートの集約や、必要に応じてログの迅速な確認、セキュリティデバイスやネットワーク機器と連携して迅速な一次対応など運用基盤の役割を果たします。

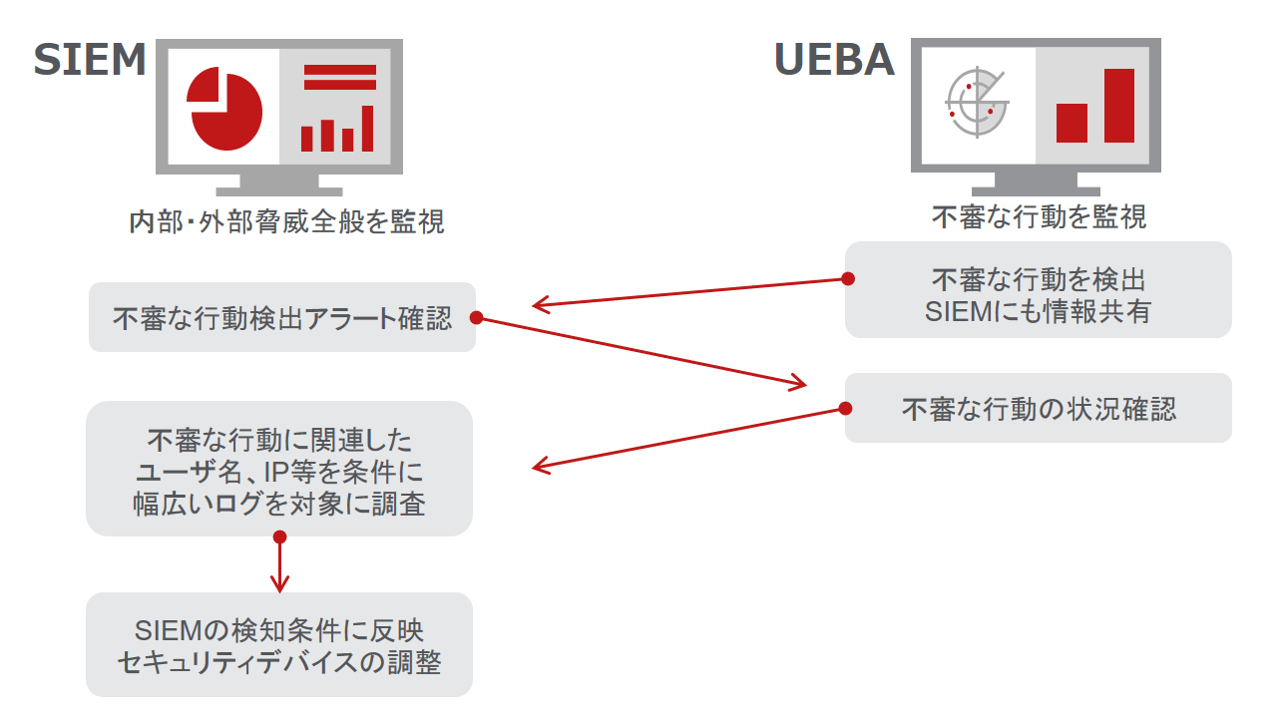

UEBAとSIEMを使用して不審な行動に対して効果的な運用を想定すると以下のようなイメージになります。

4. まとめ

セキュリティ運用のカギは、運用を担当し実際に作業を担う人です。しかし、昨今の攻撃の巧妙化、セキュリティ人材不足、簡単に人数を増やせない事情などから運用の効率化が常に求められます。運用担当者がより重要な作業に時間を割くためには、作業プロセスの連携性を高めて効率化したり、手作業主体の作業の自動化を促進したりするアプローチがあります。

今回紹介したUEBAは不審な活動の分析作業や検知の自動化し、効率の良い調査を支援します。SIEMは分散しているログを統合して一元的に集約して分析したり、作業の連携性を高め運用部門に発生しがちなサイロ化の課題解決に貢献します。この二つは、特に大きな組織を対象にしたセキュリティ運用において運用負担の軽減と効率化を促進して、早期検知、早期対応を実現するのに役立つツールです。

著者:マカフィー株式会社 マーケティング本部