IIのパートI

目次

状況

2020年12月13日(日本時間12月14日)にリリースされたブログ投稿で、FireEyeは、攻撃者がSoalrWinds.Orion.Core.BusinessLayer.dllのトロイの木馬バージョンでSolarWindsのOrion IT監視・管理ソフトウェアを侵害したことを明らかにしました。トロイの木馬化されたファイルは、デジタル署名されたWindowsインストーラパッチの一部として、バックドアを介してSUNBURSTマルウェアを配信します。侵害されたソフトウェアサプライチェーン(T1195.002)を初期アクセス手法として使用することは長期間検出されない可能性があり、特に深刻です。FireEyeは、SUNBURSTマルウェアを識別できる対策をリリースしました。

SolarWindsのソフトウェアを使用している場合は、こちらのガイダンスを参照して、脆弱なバージョンとパッチ情報を確認してください。マカフィーは公開されている対策を評価しており、今後も攻撃の指標を分析していきます。これは非常に高度な攻撃であり、APT脅威を防止、検出、または対応するために、全体的なセキュリティアーキテクチャ機能を評価することをお勧めします。この攻撃は、今日のデジタル企業では、サプライチェーンに、重要な機器とハードウェア、クラウドソフトウェアとサービスプロバイダーとしてのインフラストラクチャ、重要なITソフトウェアなど、さまざまな要素が含まれていることを思い出させます。各社の知的財産保護とサプライチェーンの完全性戦略の両方を評価することをお勧めします。このブログシリーズのパート1では、マカフィーの最初の防御ガイダンスと対応アクションについて詳しく説明しています。

保護の概要

マカフィーの最新情報については、KB93861を参照し、また登録してアップデートを受信してください。以下は、既知のバックドアインジケータのこれまでの保護の概要です。

- GTIクラウドと最新のDATは、バックドアの既知のインジケーターとC2ドメインをカバーしています

- McAfee Web Gatewayは、既知のC2ドメインをブロックできます

- マカフィーは、RealProtectやEndpointDetection and Responseなど、他の検出アプローチのレビューを続けています。

- McAfee Advanced Threat Researchersは、新しい指標を探し続けています。インテリジェンスの更新は、MVISIONInsightsで利用可能になります

- ネットワークセキュリティプラットフォームで署名を使用して、ネットワークの侵入の痕跡を検出できます

McAfee Labsは、この攻撃に関連する既知の指標の分析を継続し、それに応じて製品保護を更新します。さらに、キャンペーンの行動要素を分析し、製品の有効性が署名などの静的な手段を超えた保護を考慮していることを確認するための分析が進行中です。

脅威インテリジェンスの概要

MVISION Insightsは、SolarWinds Supply Chain Attack Affecting Multiple Global Victims with SUNBURST Backdoorとしてキャンペーンを追跡しています。MVISION Insightsのプレビュー画面を表示し、最新の攻撃の詳細、普及率、使用されている手法、および侵入の痕跡を確認いただけますので、ご覧ください。

Insightsは、SUNBURSTで使用されるインジケーターを提供します。指標は、自動収集と人間の分析に基づいて更新され続けます。インジケータを使用して、ネットワークをハンティングできます。注:これは、新しいインジケーターが検証されると更新されます。

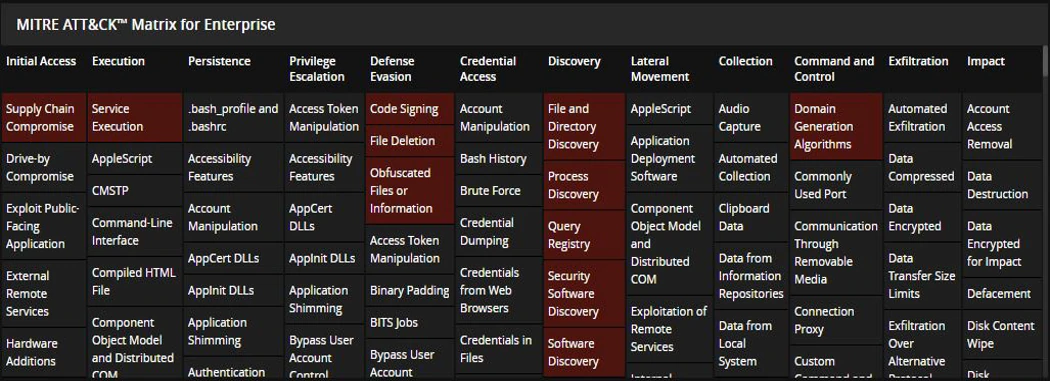

Insightsは、SUNBURSTで使用されているMITRE Att&ckテクニックの概要を説明しています。MITER Att&ckフレームワークを使用して、セキュリティアーキテクチャ全体の防御機能を評価できます。

最初の初期対応アクションの1つは、攻撃の既知の指標を探すことです。MVISION EDRまたはMARを使用して、MicrosoftおよびFireEyeが提供するSUNBURSTバックドアインジケーターのエンドポイントを検索できます。以下の検索構文を参照してください。MVISION Insightsのライセンスを取得している場合、このクエリは自動的に実行されます。追加の防御ガイダンスは、今後のブログで公開されます。

Begin MVEDR Query Syntax…

Files name, full_name, md5, sha256, created_at, create_user_name, create_user_domain and HostInfo hostname, ip_address, os and LoggedInUsers username, userdomain where Files sha256 equals “ac1b2b89e60707a20e9eb1ca480bc3410ead40643b386d624c5d21b47c02917c” or Files sha256 equals “c09040d35630d75dfef0f804f320f8b3d16a481071076918e9b236a321c1ea77” or Files sha256 equals “eb6fab5a2964c5817fb239a7a5079cabca0a00464fb3e07155f28b0a57a2c0ed” or Files sha256 equals “dab758bf98d9b36fa057a66cd0284737abf89857b73ca89280267ee7caf62f3b” or Files sha256 equals “32519685c0b422e4656de6e6c41878e95fd95026267daab4215ee59c107d6c77” or Files sha256 equals “d0d626deb3f9484e649294a8dfa814c5568f846d5aa02d4cdad5d041a29d5600” or Files sha256 equals “53f8dfc65169ccda021b72a62e0c22a4db7c4077f002fa742717d41b3c40f2c7” or Files sha256 equals “019085a76ba7126fff22770d71bd901c325fc68ac55aa743327984e89f4b0134” or Files sha256 equals “ce77d116a074dab7a22a0fd4f2c1ab475f16eec42e1ded3c0b0aa8211fe858d6” or Files sha256 equals “32519b85c0b422e4656de6e6c41878e95fd95026267daab4215ee59c107d6c77” or Files sha256 equals “292327e5c94afa352cc5a02ca273df543f2020d0e76368ff96c84f4e90778712” or Files sha256 equals “c15abaf51e78ca56c0376522d699c978217bf041a3bd3c71d09193efa5717c71”

…End MVEDR Query Syntax

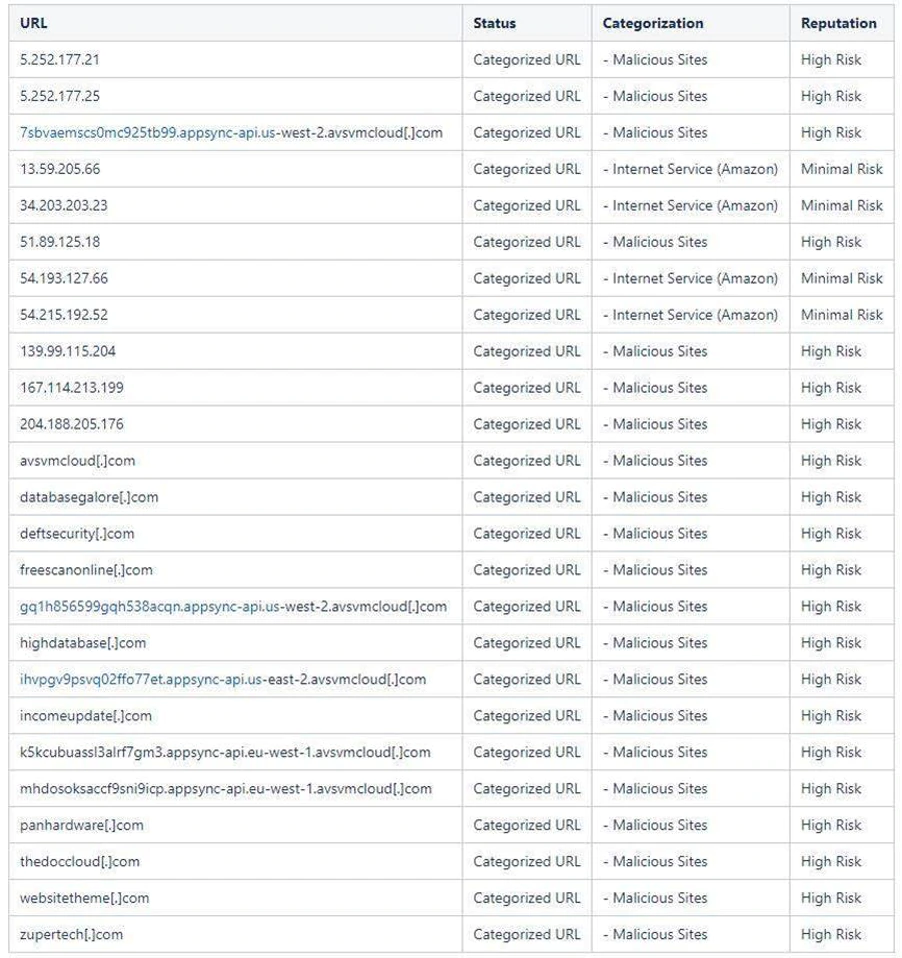

また、McAfee Web Gatewayログ(または他のネットワークおよびSIEMログ)で、コマンドおよび制御ドメインまたはIPアドレス、特に以下の「悪意のあるサイト」に分類されるものとの通信を検索する必要があります。新しいドメインとURLについては、引き続きMVISION Insightsを確認してください。

今後について

攻撃者がどのように適応し、どのような追加の緩和策が必要かを理解するには、継続的な分析が重要であることに注意することが重要です。これは継続的なプロセスであり、KB93861に複数の更新を追加する予定です。さらに、お客様はMcAfee Labsの投稿をフォローし、Insights Public Dashboardで最新の脅威インテリジェンスを確認し、ナレッジセンターで最新の製品ガイダンスを継続的に確認する必要があります。このブログのパート2では、防御機能と制御についてさらに詳しく説明します。

その他のMcAfee 脅威インテリジェンス リソース

インサイトトレンドキャンペーン

Insights Previewは毎週、ATRオペレーショナルインテリジェンスの収集と分析に基づいて、新たに出現した脅威とキャンペーンに焦点を当てています。

アトラスダッシュボード

公開されているアトラスダッシュボードで最新のCOVID脅威統計に従ってください。お客様がAPGのAtlasand Intelligence as a Serviceを利用する方法の詳細については、McAfeeアカウントマネージャーに問い合わせいただき、脅威インテリジェンスブリーフィングとワークショップをご利用ください。

脅威調査

McAfeeLabsとAdvanced Threat Researchチームは、最新の脅威インテリジェンス統計と傾向を含む定期的な調査レポートを作成します。レポートをご参照いただき、共有をお願いします。

マカフィー脅威インテリジェンスブログ

新たな脅威と攻撃キャンペーンに関するより詳細なマルウェア分析と説明を特徴とする外部ブログを確認して共有します。

※本ページの内容は2020年12月16日(US時間)更新の以下のMcAfee Blogの内容です。

原文:Think Beyond the Edge: Why SASE is Incomplete Without Endpoint DLSUNBURST Malware and SolarWinds Supply Chain CompromiseP

著者:Mo Cashman