2021年は、サイバーセキュリティの話題の中でランサムウェア攻撃が多くを占めることになりました。そのため、先日の当社の2021年6月の脅威レポートが主にこのトピックに焦点を当てていることに誰も驚くことはなかったと思います。

この記事では、MVISION Insightsの背後にあるマカフィーのデータレイクを使用した幅広い統計を提供します。これには、トップ MITRE ATT&CKテクニックが含まれ、次のMITREテクニックに焦点を当てています。

- Spear phishing links (Initial Access)

- Exploit public-facing applications (Initial Access)

- Windows Command Shell (Execution)

- User execution (Execution)

- Process Injection (Privilege escalation)

- Credentials from Web Browsers (Credential Access)

- Exfiltration to Cloud Storage (Exfiltration)

また、攻撃ライフサイクルの最後にすべてのランサムウェア攻撃に共通している1つの明らかな手法を強調したいと思います。 - Data encrypted for impact (Impact)

マルウェア対策シグネチャと既知の悪意のあるドメインおよびIPアドレスに対するWeb保護に基づく従来の防御は、これらの手法から保護するには不十分な場合があります。したがって、この記事の残りの部分では、ランサムウェアとの戦いに大きな違いをもたらす可能性のある最近のマカフィーのイノベーションについてもいくつか取り上げたいと思います。

目次

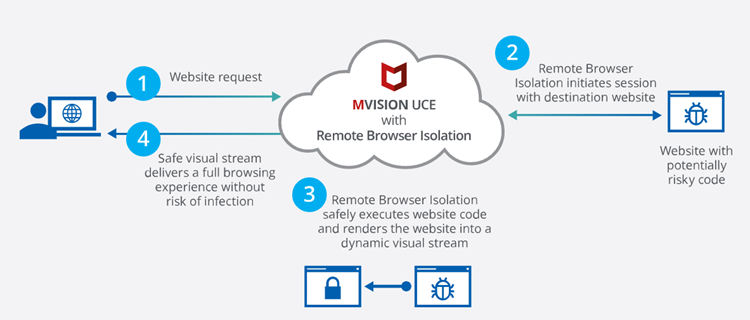

リモートブラウザ分離を備えたUnified Cloud Edge

次の3つのランサムウェア手法は、Webアクセスにリンクされています。

– Spear phishing links

– User execution

– Exfiltration to Cloud Storage

さらに、ほとんどのランサムウェア攻撃は、完全に機能するためにC&Cサーバーへの何らかの形のアクセスを必要とします。

McAfee Remote Browser Isolation (RBI)は、未知の危険なWebサイトへのすべてのブラウジングアクティビティをリモート仮想環境に分離することにより、悪意のあるWebコンテンツがエンタープライズエンドポイントのWebブラウザに到達することさえないようにします。 スピアフィッシングリンクを使用すると、RBIはWebブラウザでメールクライアントを実行するときに最適に機能します。 Webコードまたはファイルを実行できない場合、ユーザーシステムが危険にさらされることはなく、RBIは利用可能なWeb脅威保護の最も強力な形式になります。 RBIは、ほとんどのMcAfee United Cloud Edge(UCE)ライセンスに追加費用なしで含まれています。

McAfee Client Proxy (MCP)は、MEGAsyncやRcloneなどのツールによってWebブラウザなしで開始されたランサムウェアWebトラフィックを含む、すべてのWebトラフィックを制御します。 MCPは、McAfee United Cloud Edge(UCE)の一部です。

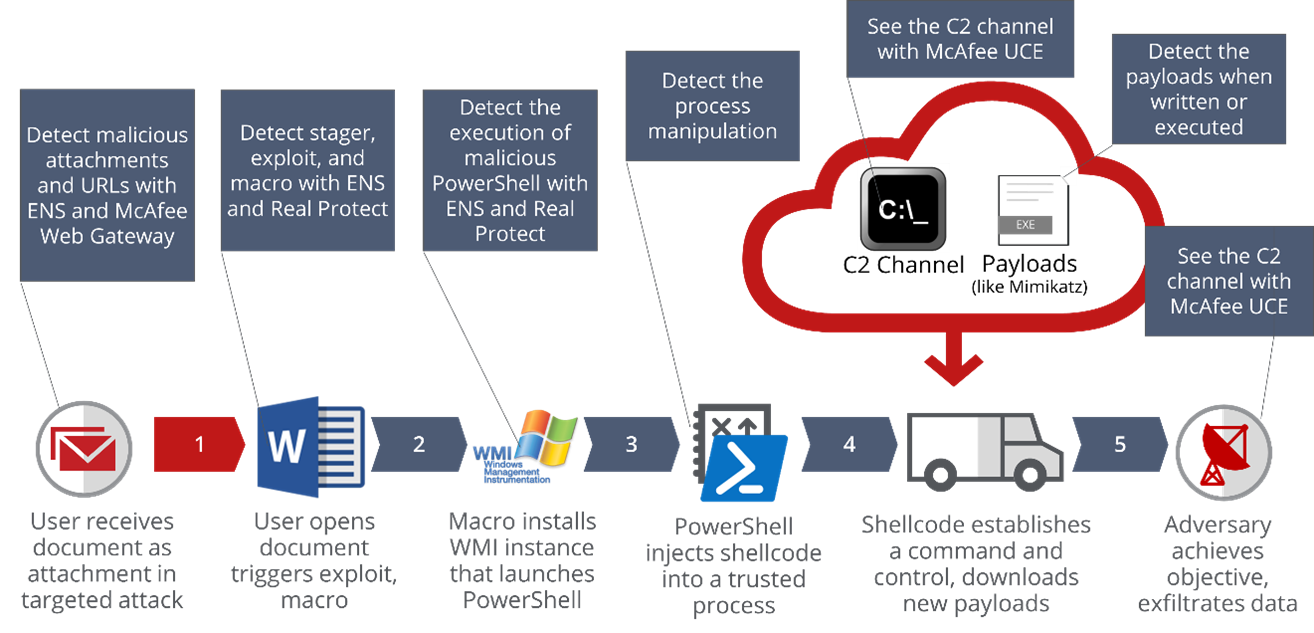

ファイルレス攻撃に対する保護

次のランサムウェア手法は、ファイルレス攻撃に関連しています。

– Windows Command Shell (Execution)

– Process Injection (Privilege escalation)

– User Execution (Execution)

多くのランサムウェア攻撃もPowerShellを使用しています。

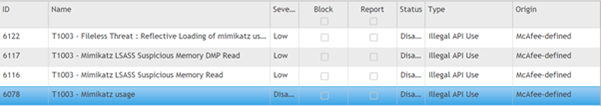

マカフィーは、McAfee ENS (Endpoint Security) Exploit preventionやMcAfee ENS (Endpoint Security) Exploit preventionなど、ファイルレス攻撃方法から保護するさまざまなテクノロジーを提供しています。 エクスプロイト防止とATPルールの例をいくつか示します。

- Exploit 6113-6114-6115-6121 Fileless threat: self-injection

- Exploit 6116-6117-6122: Mimikatz suspicious activity

- ATP 316: Prevent PDF readers from starting cmd.exe

- ATP 502: Prevent new services from being created via sc.exe or powershell.exe

上記の例でのMimikatzでの使用に関して、新しいMcAfee ENS 10.7 ATP Credential Theft Protection は、Windows LSASSに対する攻撃を阻止するように設計されているため、Mimikatzの検出に依存する必要はありません。

ENS 10.7 ATPは、追加費用なしでほとんどのMcAfee EndpointSecurityライセンスに含まれるようになりました。

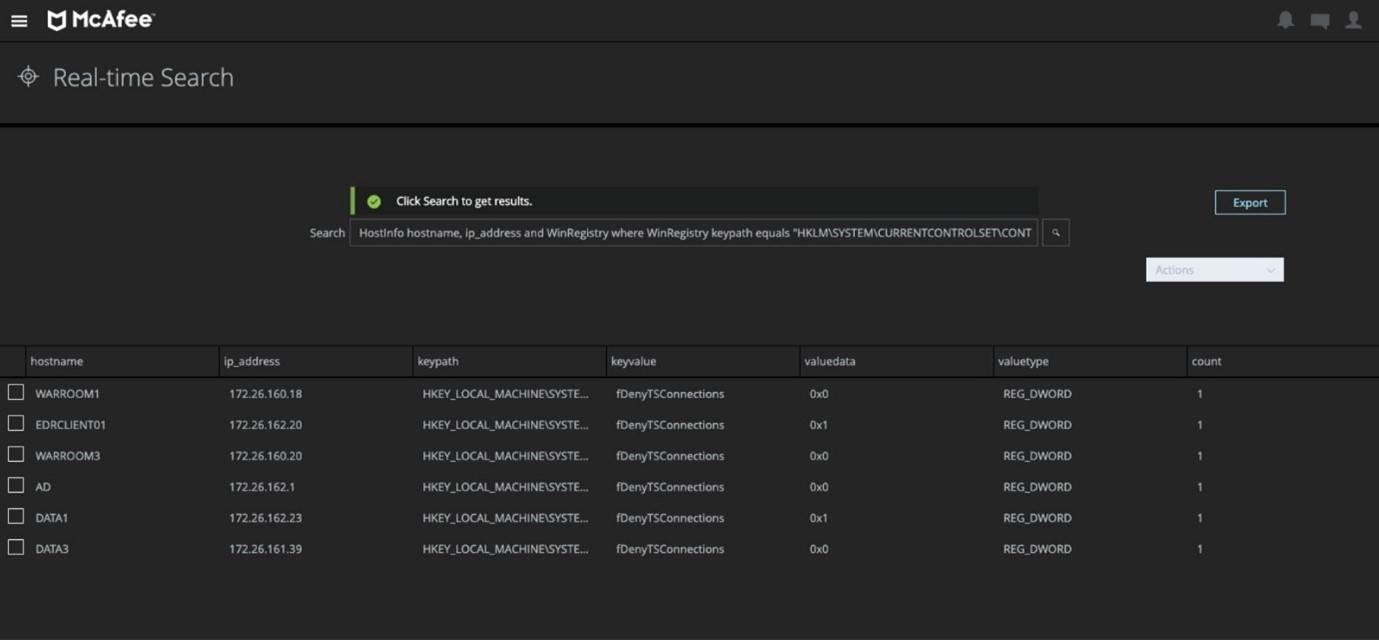

MVISION EDRによるプロアクティブな監視とハンティング

初期アクセスを防ぐには、次の手法に関連するリスクを軽減する必要もあります。

– Exploit public facing applications (Initial Access)

たとえば、RDP(Windowsリモートデスクトッププロトコル)は、ランサムウェア攻撃で使用される一般的な初期アクセスです。 RDPをすでに禁止または制限しているポリシーがあるかもしれませんが、それがすべてのエンドポイントに適用されていることを確認しているでしょうか。

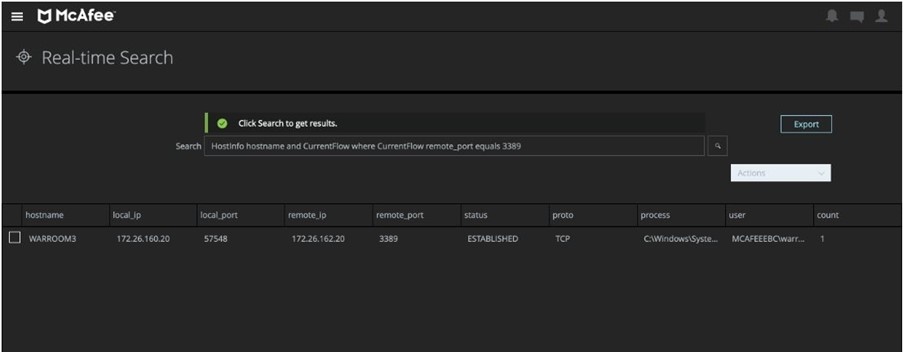

MVISION EDR (Endpoint Detection and Response)を使用すると、すべての管理対象システムでリアルタイム検索を実行して、現在何が起こっているかを確認できます。

MVISION EDRは、クライアントからのインバウンドおよびアウトバウンドのネットワーク接続の履歴を保持します。 ネットワークトラフィックの履歴検索を実行すると、ポート3389で不正なアドレスとアクティブに通信しているシステムを特定でき、悪用の試みを検出できる可能性があります。

MVISION EDRは、セキュリティアナリストによるプロアクティブな監視も可能にします。 監視ダッシュボードは、SOCのアナリストが疑わしい動作を迅速に優先順位付けするのに役立ちます。

ランサムウェアに関連するその他のEDRユースケースについては、このブログ記事を参照してください。

実用的な脅威インテリジェンス

MVISION Insightsを使用すると、最新のランサムウェアキャンペーンと脅威プロファイルについて最新のMcAfee Threat Reportが通知されるのを待つ必要はありません。 MVISION Insightsを使用すると、次のユースケースに簡単に対応できます。

組織のランサムウェアへの露出を積極的に評価し、攻撃対象領域を減らす方法を規定:

- 既知のランサムウェアキャンペーンに見舞われたかどうかを検出

- 時間と専門知識が不足しているにもかかわらず、サイバー脅威インテリジェンスプログラムを実行

- 最も関連性の高い指標を使用して脅威ハンティングに優先順位付け

これらのユースケースは、How to fight Ransomware with the latest McAfee innovations(最新のMcAfeeイノベーションでランサムウェアと戦う方法)というウェビナーで説明されています。

McAfee 2021年6月の脅威レポートからの次の手法について:

– Credentials from Web Browsers (Credential Access)

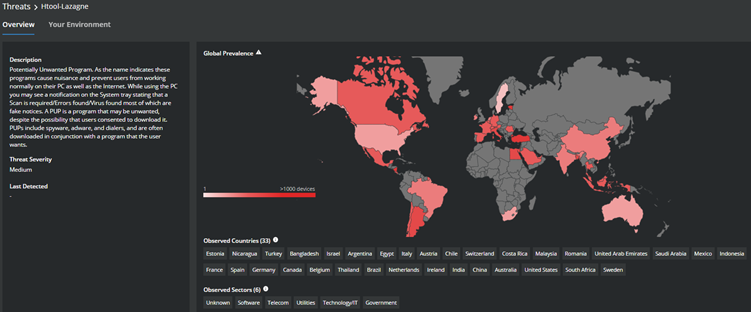

MVISION Insightsは、環境内の検出と有病率の統計を表示することが可能です。

MVISION Insightsは、いくつかのEndpoint Securityライセンスに含まれています。

ランサムウェア暗号化のロールバック

最後の攻撃ライフサイクルのテクニックについてです。

– Data encrypted for impact (Impact)

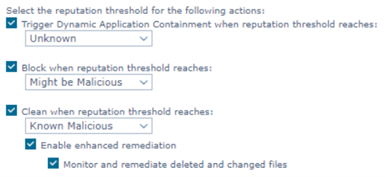

McAfee ENS 10.7 Adaptive Threat Protectionは、疑わしいプロセスの動的なアプリケーション封じ込めと、ランサムウェア暗号化の自動ロールバックによる強化された修復を提供します。

このビデオでは、ランサムウェアの影響を受けたファイルを拡張修復によって復元する方法を確認できます。動的アプリケーション封じ込めルールの調整に関するその他のベストプラクティスについては、こちらのナレッジベースの記事を確認してください。

ランサムウェアに対する追加の保護

昨年、マカフィーは、ランサムウェアに対するマカフィーエンドポイントセキュリティ(ENS)、エンドポイント検出および対応(EDR)、および管理コンソール(ePO)の以下の追加機能をカバーする上述のブログ記事「ENS 10.7がランサムウェアの被害を無かったことに」をリリースしていますのでご参照ください。

– ENS Exploit prevention

– ENS Firewall

– ENS Web control

– ENS Self protection

– ENS Story Graph

– ePO Protection workspace

– ランサムウェアに対する追加のEDRユースケース

サマリー

調査から得られた主なハイライトは以下のとおりです。

- マルウェア対策のシグネチャや、既知の悪意あるドメインやIPアドレスに対するWebプロテクションなどの従来の防御法では、従来のマルウェアでさえも保護が不十分な可能性が

- MITRE ATT&CKサイクル(侵入から検知まで)でプロファイリングされた悪意ある活動を抑制する戦術を組織が採用することを推奨

- リスクを低減するために組織が採用すべき3つの戦術

1. スピアフィッシングのリンク、ユーザの実行、クラウドストレージの流出によって、悪意あるウェブコンテンツが企業のエンドポイントのウェブブラウザに到達するのを防止

2. Windowsコマンドシェル、プロセスインジェクション、ユーザー実行による悪用を防止

3. 管理されているすべてのシステムをリアルタイムで検索し、今何が起きているかを確認することで、公開アプリケーションの悪用を軽減

これらのランサムウェアに対する保護を強化するためには、次のソリューションの使用が必要になります。

- ENS 10.7 Adaptive Threat Protection

- Unified Cloud Edge with Remote Browser Isolation and McAfee Client Proxy

- MVISION Insights

- MVISION EDR

導入済の場合はできるだけ早く前述のように活用を、まだの場合はぜひ一度お問い合わせください。

※本ページの内容は2021年7月20日(ET)更新の以下のMcAfee Blogの内容です。

原文:Fighting new Ransomware Techniques with McAfee’s Latest Innovations

著者:Vishnu Varadaraj