最近、分散型サービス拒否(DDoS)攻撃が報告書や論文などでよく取り上げられています。ただし、攻撃手法を説明する文書が多い一方で、インターネットサービスプロバイダー(ISP)向けにユーザー保護策を解説したものは限られています。McAfee Labs Blogでは、これから2回に分けてDDoS攻撃への対応方法を説明したいと思います。

DDoS攻撃の実行手段には、SYNフラッドやUDPフラッド、ティアドロップ攻撃、Ping of Death、スマーフィング、メール爆弾など様々な手法が存在しています。攻撃対象マシンで動いているソフトウェアの脆弱性を突くケースもあれば、対象システムに処理できないほど大量のトラフィックを送りつけるケースもあります。攻撃の対象としては、(ネットワーク層、ネットワーク・リンク、終端ホストなどの)ITリソースそのものや、リソースの通信経路などが狙われています。また攻撃の際にボットネットを使うことが多く、オンラインギャンブルサイトから金を脅し取る目的でよく行われています。昨年、「Sportingbet Australia」および「Sports Alive」というスポーツ系ギャンブルサイトがDDoS攻撃を受けました。その結果、Sports Aliveは、ほぼ2009年8月いっぱいサービスを停止しなければなりませんでした。

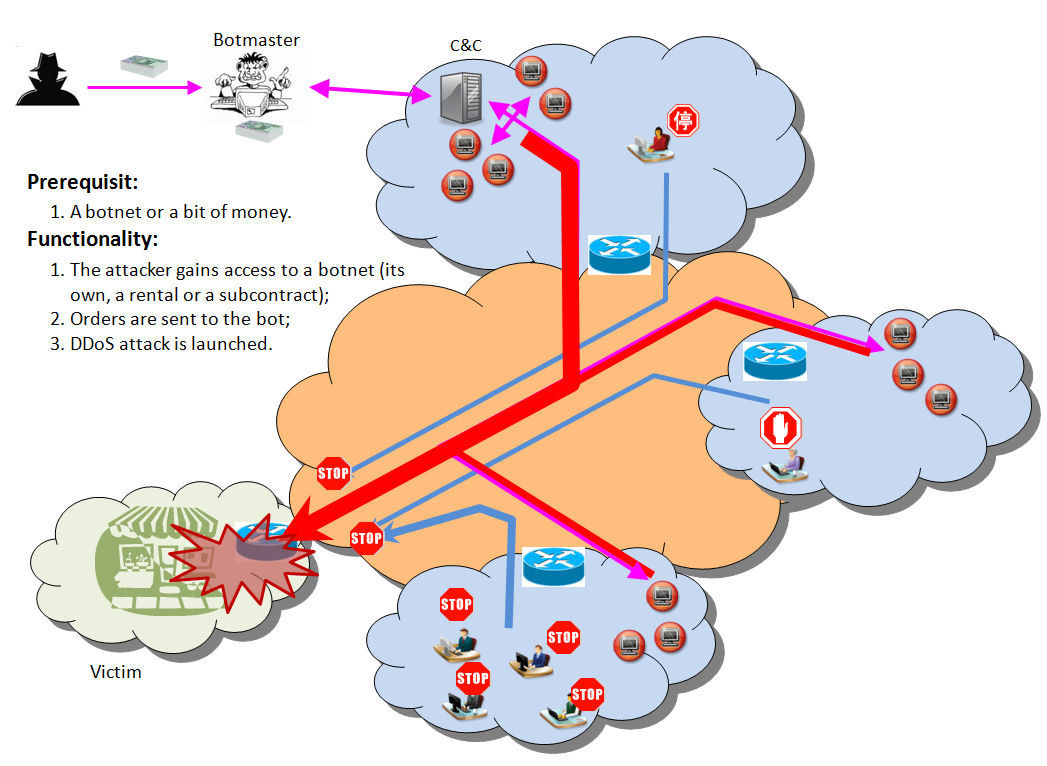

以下に、典型的なDDoS攻撃の実行方法を図に示します。

ボットマスターはボット制御用(C&C:command-and-control)サーバーを介してボットにコマンドを送り、DoS攻撃を始めます。ボットはターゲットのシステムのサービスを妨害すべく、一斉にフェイクのトラフィックを送ります。狙われたシステムは、ボットから送られてきたパケットやリクエストを処理しようとしてリソースを使い果たし、ラッシュしたり、応答できなくなったりします。

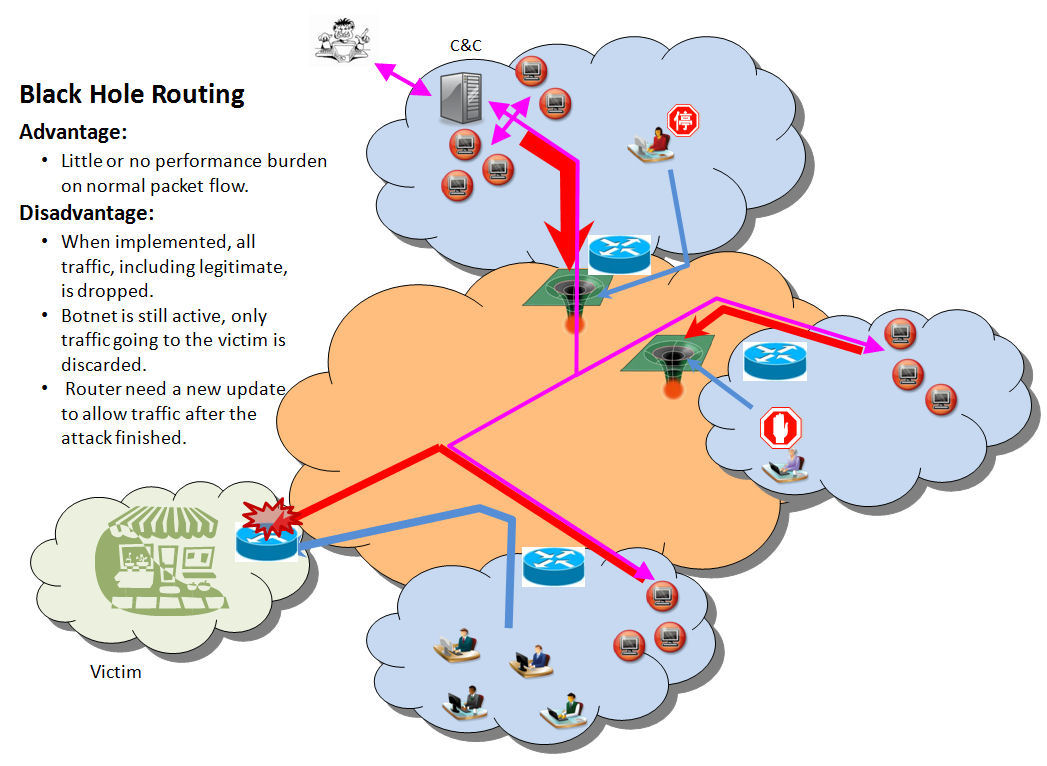

攻撃の緩和策としてISPが講じることの可能な手段の一つに、リダイレクションあるいはブラックホールルーティングがあげられます。

この緩和策を導入することで、攻撃対象アドレス宛てのトラフィックはすべて「ごみ捨て場」に送られます。緩和策を実施するよう設定されたルーターは、攻撃対象に送られてきたトラフィックを、良いものも悪いものもまとめて全部捨ててしまいます。国内のユーザーを主な顧客としている通信販売サイトなら、海外との接続地点にブラックホールを設けて全トラフィックを廃棄すれば、通信帯域を解放してリソースを確保する暫定的な対策とすることもできます。しかし、ボットネットそのものは無傷のままで残るため、国内にあるボットは機能し続けることになります。ただこの場合、残っているボットネットは攻撃対象に大した影響を与えることは難しいと思われます。

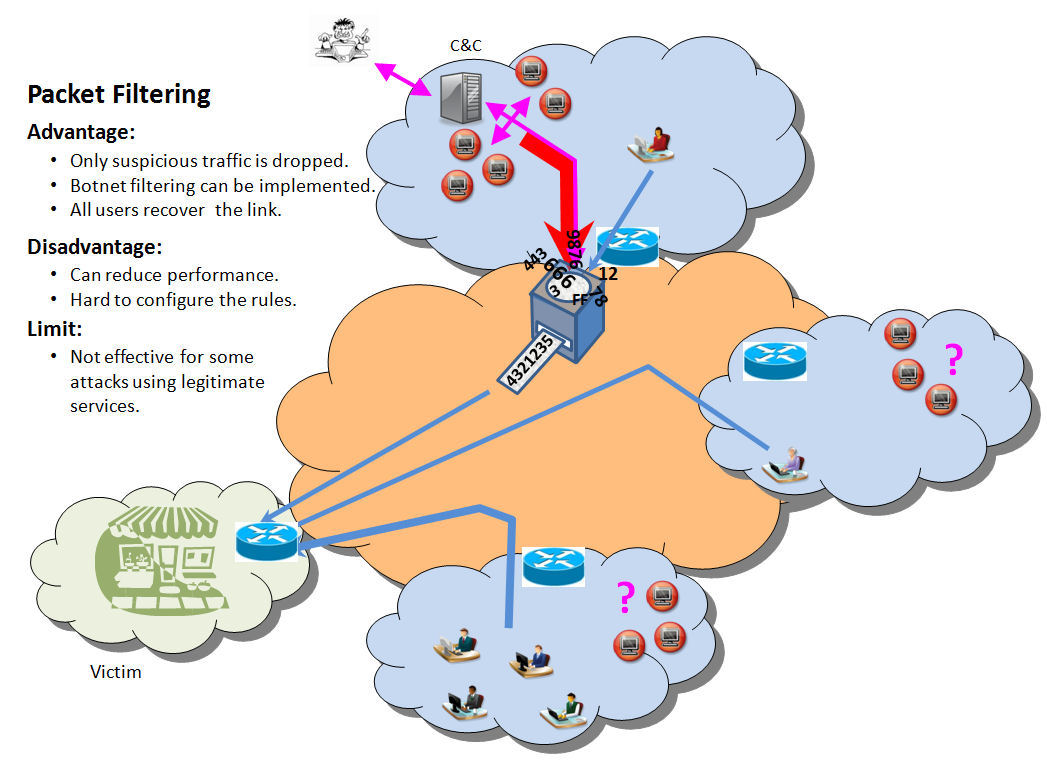

リダイレクションやブラックホールルーティングより効果の高い緩和策としては、フィルタリングがあげられます。

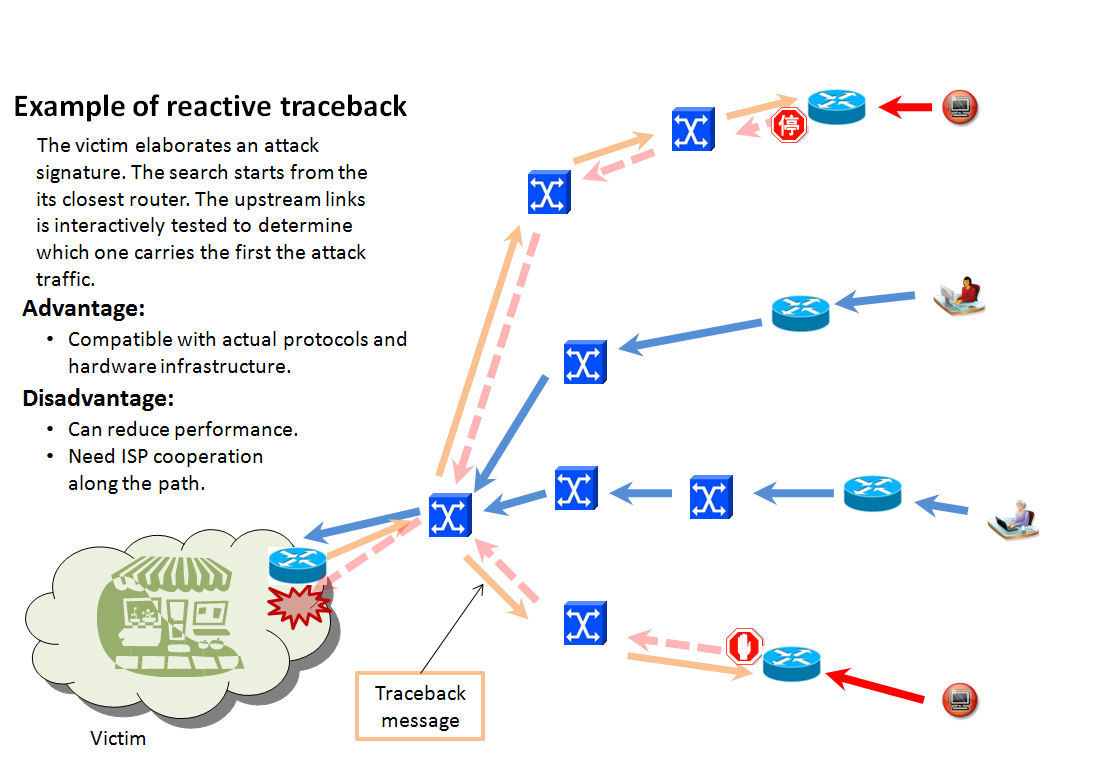

具体的には、パケットをフィルタリングして良性か悪性かを見分け、宛先を良性パケットだけに絞り、トラフィックを届けます。ただし、従来のパケットフィルタリング技術は、動的もしくは不定期に構成を変えるある種のボットネット対策としては不十分なことがあります。事実、悪事と無関係なサーバーを使うフラッド攻撃は、フィルタリングしても防ぎきれないことが多いのが実状です。IPというプロトコルとパケット転送という通信の仕組みも、ISPによるパケット発信元の特定を難しくする要素の一つです。また、DDoS攻撃の実行犯はIPアドレスを偽ることも可能です。このようなフィルタリングの弱点をカバーする第3の対策が、次に説明するトレースバックです。

IPトレースバックを使用すると、本当の攻撃源を見つけることができます。DDoS攻撃の実行地点や大体の攻撃源を特定することで、最も近い場所で通信を遮断することが可能です。

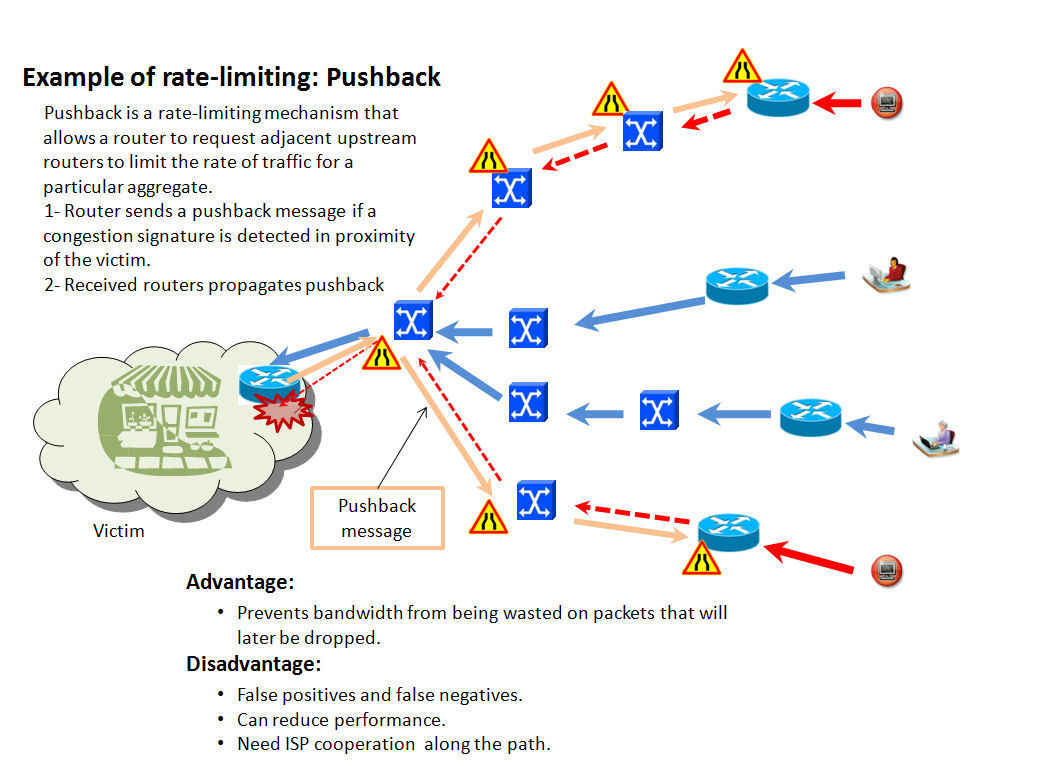

通信帯域の制限も効果的な対策です。具体的には、悪質と判断した大量の流入トラフィックについて、通信速度の上限を設定し、トラフィックの流入を防ぎます。

なお、悪性パケットだけでなく良性パケットも上限設定の対象となる可能性があります。良性パケットを、誤って悪性パケットと判断する可能性もあります。次回は、他の対策に加え、対策の実施タイミングや目的について解説する予定です。

関連記事

- [2011/07/11] 2011年3月、韓国政府を狙ったDDoS攻撃の舞台裏

- [2011/03/10] 韓国のDDoS攻撃に関する追加情報:データを破壊するペイロードを確認

- [2010/12/24] DDoS攻撃への対応 – 第2回

※本ページの内容はMcAfee Blogの抄訳です。

原文:DDoS Response: Part 1

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)