メールの受信時やソフトのインストール時などに、セキュリティ対策ソフトがウイルスを検知しアラートを表示することがあります。ウイルスの種類に「トロイの木馬」と表示されることもありますが、トロイの木馬も広い意味ではウイルスの一種で、利用者に気づかれないように様々な動作を行います。ここでは、トロイの木馬についてウイルスとの違い、特徴、感染した場合の影響、対策について紹介します。

目次

1:トロイの木馬とは

トロイの木馬は、正規のソフトウェアのふりをして端末に侵入し、悪意のある活動を行う不正プログラムです。

語源はギリシャ神話に登場するトロイの木馬で、トロイア戦争と呼ばれる戦いの際に、ギリシャ軍はトロイア軍の城の近くに巨大な木馬を置いていきます。トロイア軍はギリシャ軍の降伏の印と考え、城内に引き入れますが、この木馬の中にはギリシャ軍の兵士が潜んでおり、城の内部から攻撃を仕掛けてトロイア軍を破りました。

これと同様に、コンピュータウイルスにおけるトロイの木馬も、ユーザーを欺いて内部に侵入し、攻撃を仕掛けるような挙動をとるものを指します。

2:トロイの木馬とウイルスの違い

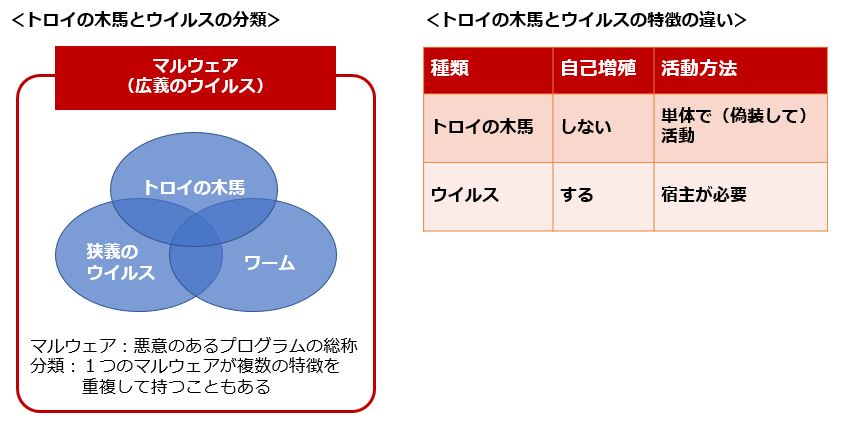

トロイの木馬とウイルスについて違いを概観すると以下のようになります。広い意味でいうとトロイの木馬やワームもウイルスの一種として表現されることがあります。

そもそも、ウイルスは利用者を欺いて感染させるケースが多く、トロイの木馬も、Web上のコンテンツを表示するためのソフトや、便利なソフトなどと表示して不正なプログラムのダウンロードをうながします。 しかし、ウイルスと異なるトロイの木馬の大きな特徴として、「自己増殖の有無」と「侵入後の動作」があります。

そもそも、ウイルスは利用者を欺いて感染させるケースが多く、トロイの木馬も、Web上のコンテンツを表示するためのソフトや、便利なソフトなどと表示して不正なプログラムのダウンロードをうながします。 しかし、ウイルスと異なるトロイの木馬の大きな特徴として、「自己増殖の有無」と「侵入後の動作」があります。

2-1 自己増殖の有無

ウイルスの多くはネットワークなどを利用して他のコンピュータにコピー(自己増殖)されていく性質を持ちます。しかし、トロイの木馬は増殖活動を行いません。複数の機能を持ち合わせる特殊なものも存在しますが、基本的には感染した端末から別の端末に感染が広がることがない点が、ウイルスと異なるトロイの木馬の特徴と言えます。

2-2 侵入後の動作

ウイルスは単体で活動することはできず、他のプログラム(宿主)に寄生することで初めて実行可能になります。一方、トロイの木馬は宿主を必要とせず、単体で活動します。基本的には正規のソフトウェアのふりをしたマルウェア(悪意のあるソフトウェア)で、それと知らずにユーザーがインストールしてしまうことで感染し、利用者に気づかせることなく動作を行い、場合によっては端末を遠隔操作するなど様々な悪事を働きます。

3:感染した場合の影響

それでは具体的にトロイの木馬がどのような挙動をするのか見ていきましょう。トロイの木馬には、情報を盗み出すものや、別のウイルスをダウンロードさせるもの、端末をボット化させるものなど、様々な種類があります。代表的な種類とその影響を紹介します。

3-1 バックドアを開く

バックドアを開くトロイの木馬は、数多く確認されています。バックドアとは、パソコンなどのコンピュータの通信経路のうち正規の経路を経ずに侵入するために設けられた「裏口」を指します。バックドアはサイバー攻撃者がパソコンに侵入したり、トロイの木馬などに命令を送る際に使用されたりします。

例えば標的型攻撃では、最初にメールなどで送られたウイルスがトロイの木馬として動作し、バックドアを開いてサイバー攻撃者が指令のために設置したC&Cサーバと通信できるようにします。これによりサイバー攻撃者は、C&Cサーバを介してウイルスを追加したり、内部で入手した情報を盗み出すことができます。最近では、こうした手法がランサムウェアや仮想通貨のマイニングウイルスなどにも使用されることもあります。

3-2 ウイルスのダウンロードを行う

トロイの木馬には、特定のウイルスをダウンロードする機能を持つものもあります。ダウンロードするウイルスは様々ですが、その指示はあらかじめトロイの木馬に設定されています。ダウンロードされるウイルスには、情報を盗み出すためのものや、後述するキーロガー、パソコンの画面を撮影するものなどもあります。

3-3 利用者のキー操作を盗む

キーロガーと呼ばれる不正プログラムもトロイの木馬の一種で、かなり以前から存在しています。キーロガー(キーを記録する)という名前の通り、ユーザーがキーボードで入力したキーを記録します。また、画面を記録(キャプチャ)するものもあり、サイバー攻撃者はこれらの情報を組み合わせることで、パスワードなどの重要な情報を把握しようとします。

3-4 勝手にボタンをクリックされる

パソコンの設定を変更したり、画面上の特定の場所をクリックするタイプのトロイの木馬は、クリッカーと呼ばれます。あらかじめ設定した場所をクリックするので、他の不正プログラムと連携させ、例えばWebブラウザのホームページ設定を、高価なサービスを提供する不正なWebサイトに変更され、そのサービスを購入してしまうといった被害を受ける可能性があります。

3-5 重要な情報を盗まれてしまう

侵入した端末の内部を調べ、重要な情報を盗み出すトロイの木馬はパスワード窃盗型などと呼ばれます。パスワードが保存されているフォルダにアクセスしてパスワードを盗み出したり、アドレス帳の情報やマイドキュメントなどにあるファイルにアクセスされることもあります。

3-6 PCを遠隔操作されてしまう

トロイの木馬の中でも危険度が高いのが、RAT(Remote Access Tool)やボットです。RATは遠隔操作ウイルスとも呼ばれ、端末を乗っ取ってサイバー攻撃者に自由に操作されてしまいます。情報を盗み出すことはもちろん、別の攻撃の踏み台にされてしまうこともあり、この場合は端末の持ち主が犯罪者になってしまう可能性もあります。ボットは、サイバー攻撃者による命令を実行する不正プログラムで、サイバー攻撃者は数百台、数千台のボット感染パソコンを持ち、DDoS攻撃などに利用することもあります。

4:感染しないためには

4-1 総合セキュリティ対策ソフトを導入する

まず、端末へのウイルス対策ソフトの導入は必須の対策です。トロイの木馬は、ウイルス対策ソフトの検出・表示により気づくことがあります。トロイの木馬を検知したというアラートが表示された場合、ウイルス対策ソフトが駆除や隔離を行います。 また、定義ファイルによるパターンマッチングだけでなく、ふるまい検知など複数の検知の仕組みを持ち、IPフィルタリングなどの機能も搭載する総合セキュリティ対策ソフトをお勧めします。最近ではトロイの木馬も亜種(特定のマルウェアに似ているが、微妙に異なる特徴を持つもの)が増え、高度化も著しくなっており、企業ではエンドポイントだけでなく、ゲートウェイでの対策も検討しましょう。

4-2 メールやWebを注意して利用する

トロイの木馬の多くは、メールやWeb経由で侵入します。特に、巧妙なウイルスメールによる感染が多いため、スパムメールやフィッシングメール、さらには標的型攻撃メールにも注意しましょう。また、Webブラウジングの際に、コンテンツの閲覧のためにソフトウェアのダウンロード、インストールが必要などと表示された場合には、ウイルスの可能性を疑ってかかるくらいの注意深さが必要です。さらに、USBメモリなどの外部記憶装置やDVDなどのメディアを経由して感染することもあるので、これらを扱う際にも注意を怠らないようにしましょう。

5:まとめ

ウイルスは巧妙化、複雑化が進み、感染した場合の被害も深刻になっています。とりわけ、トロイの木馬は利用者が気づきにくい上に、情報を盗まれたり別の攻撃の踏み台にされるなど影響も大きいので、対策ソフトの導入などの技術的な対策に加えて、感染経路になりやすいメールやWEBを利用する個人個人が注意しておくことも重要です。

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)