Trellixは、”Follina “と呼ばれるMicrosoft Officeのゼロデイ脆弱性 (CVE-2022-30190)に関する脅威活動を継続的に監視しています。国家の関与が疑われるアクターが、このゼロデイ脆弱性を活発に悪用して、リモートで悪質なコードを実行します。Follinaの脆弱性は、Office 2013、2016、2019、2021、Office ProPlus、Office 365に影響を及ぼします。

Microsoft Windows Support Diagnostic Tool (MSDT) Remote Code Execution Vulnerability

これらの攻撃は、MSDT (Microsoft Diagnostic Tool、Microsoft サポート診断ツール)を介してPowerShellコマンドを実行する悪意のあるWord文書を使用して行われます。Follina」ゼロデイの特徴は、昇格した特権がなくても動作し、バイナリやスクリプトを実行するためにマクロを有効にする必要がなく、Windows Defenderの検出を回避できるリモートコード実行が可能であることです。エクスプローラでMicrosoft Word文書をプレビューモードで開くことも、悪意のあるコードを発動させる方法の一つで、Microsoftが攻撃を防ぐと報告している、保護されたビューの外で悪用のためのベクトルを提供します。さらに、署名されたバイナリであるため、コードがWindowsの検証制御を回避することができます。Follinaの脆弱性は、Office 2013、2016、2019、2021、Office ProPlus、Office 365に影響を及ぼします。

目次

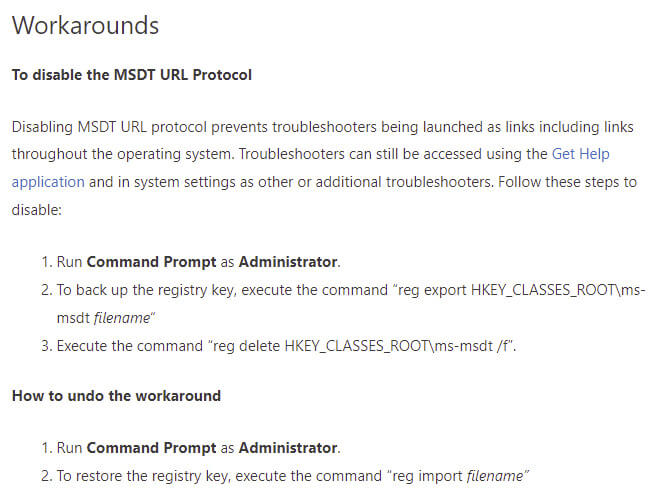

Microsoftが推奨するMSDTの回避策

Microsoftは、MSDT(Microsoft Diagnostic Tool, Microsoft サポート診断ツール) のURLプロトコルを無効にするためのガイダンスを公開しました。MSDT は、Microsoft サポートに送信する情報を収集するために設計されたツールです。

CISA: Microsoft Releases Workaround Guidance for MSDT “Follina” Vulnerability

図1. Microsoftが提供する脆弱性回避策

Trellix製品でFollina脆弱性に対策を講じる

Trellixでは、IOC(Indicators of Compromises)や巧妙な手口が発見された場合、脅威フィードやコンテンツを更新することで、製品に保護機能を継続的に追加しています。また、ゼロデイ脆弱性「Follina」を狙った攻撃から、環境をさらに保護するための対応策があります。

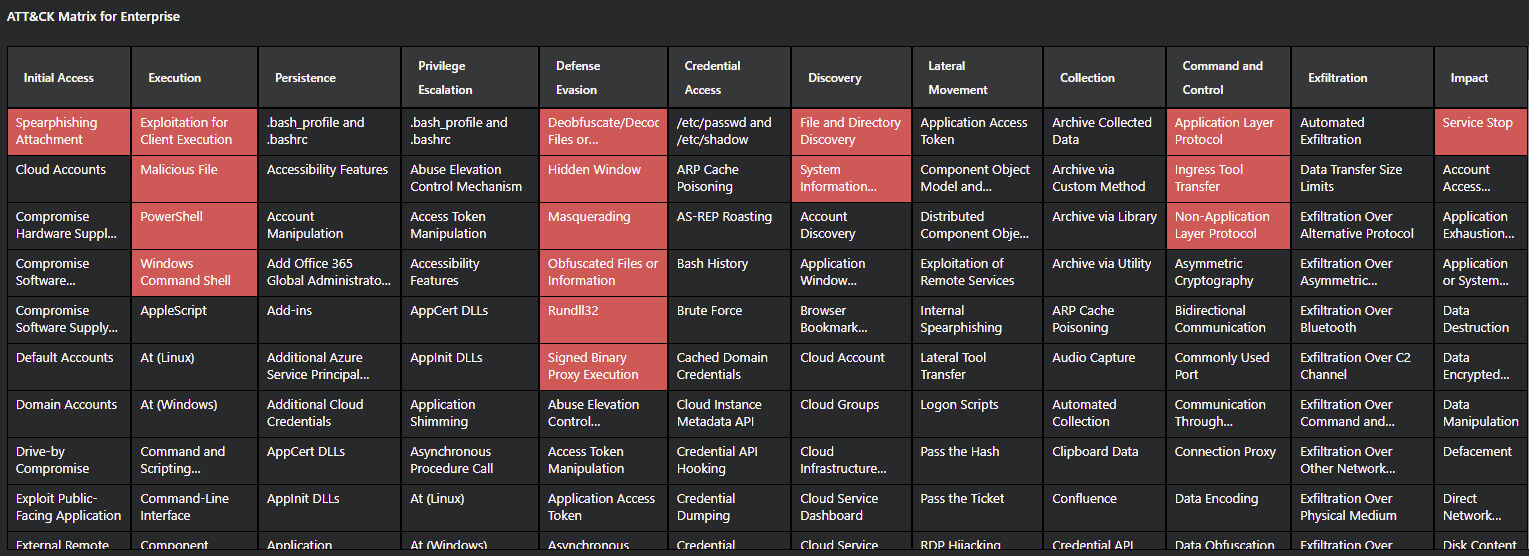

図2. Follina脆弱性悪用のためのMITRE ATT&CKマトリクス。出典:MVISION Insights MVISION Insights

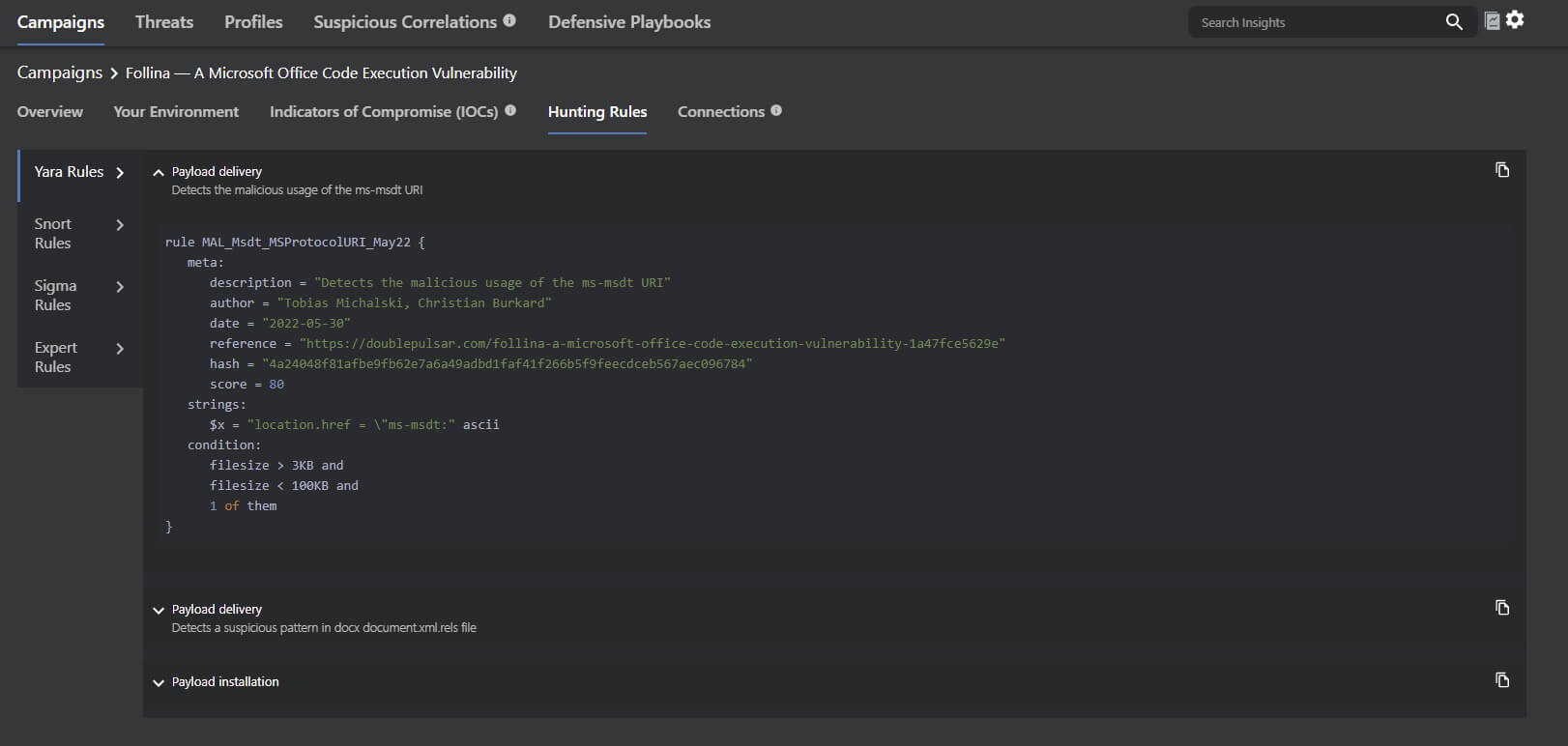

Follinaゼロデイ脅威インテリジェンスとハンティングルール

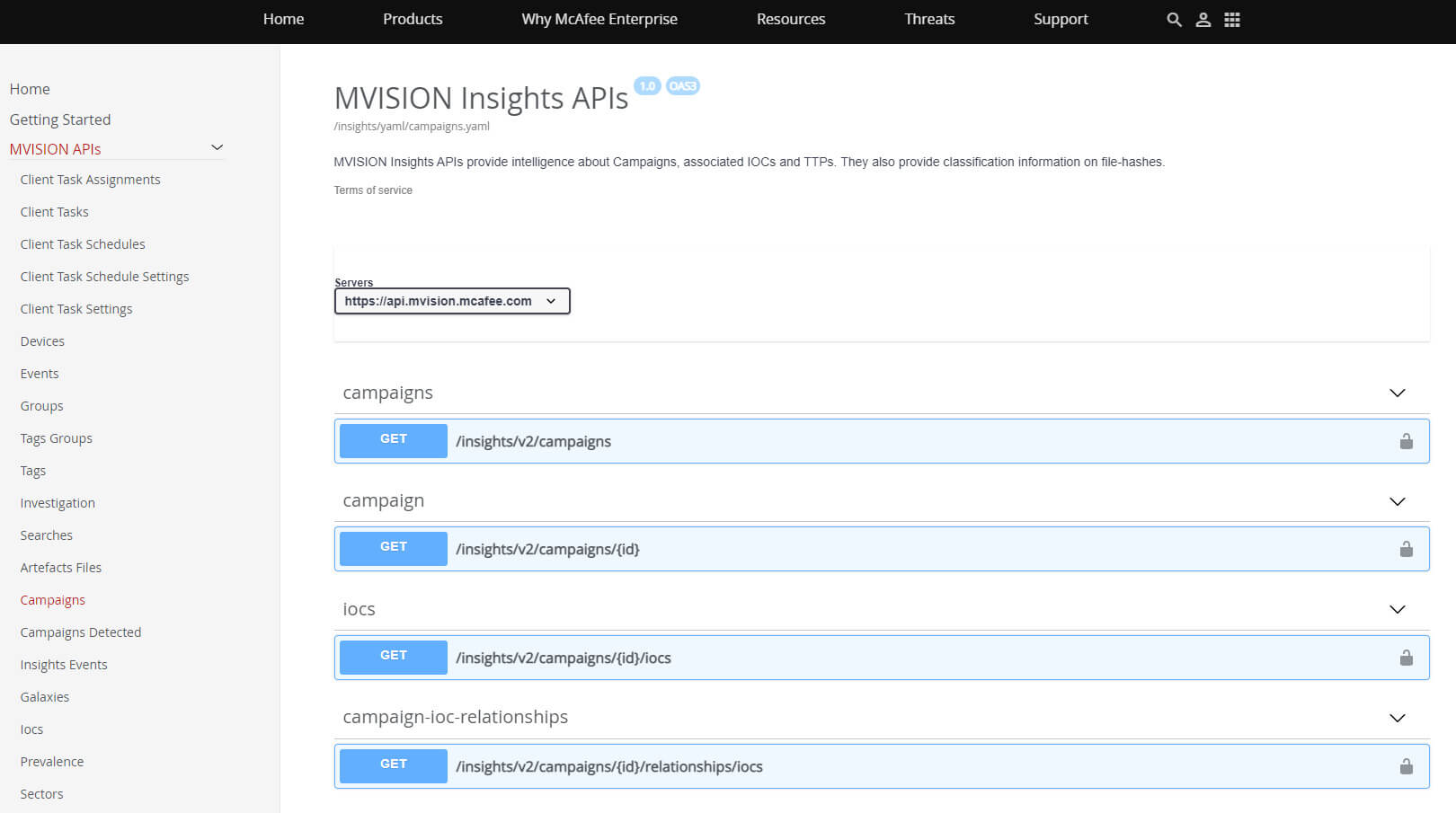

MVISION Insightsは、Microsoftのゼロデイ脆弱性に関連する最新の脅威インテリジェンスと、既知のインジケータを継続的に更新しています。さらに、Follinaに関連するTTP(Tactics, Techniques, and Procedures)を早期に検知・特定するためには、セキュリティスタック全体にハンティングルールと脅威インテリジェンスを適用することが重要です。

MVISION Insights キャンペーン名 – Follina – Microsoft Officeのコード実行の脆弱性

図3. Follina 脆弱性に特有の YARA、Snort、Sigma Hunting Rules 出典:MVISION Insights: MVISION Insights

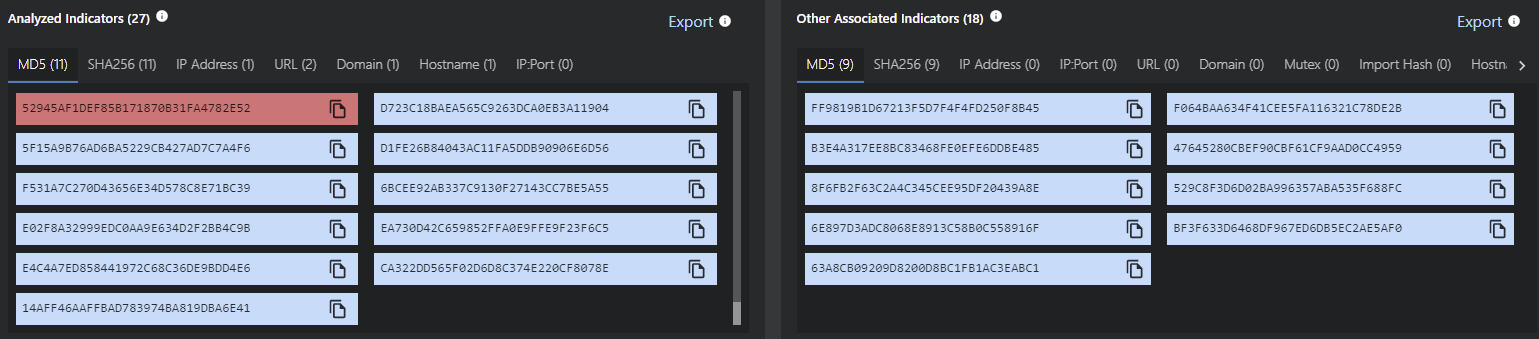

図4. Follinaのキャンペーン概要と検出数 フォリナのキャンペーン概要と検出数。出典:MVISION Insights MVISION Insights

図5. Follina のIndicators of Compromise(IOC)とエンドポイント検出数。出典:MVISION Insights MVISION Insights

図6. MVISION Insights APIを使用してCampaign Threat Intelligenceをプルし、データイベント間の相関をさらに高める。

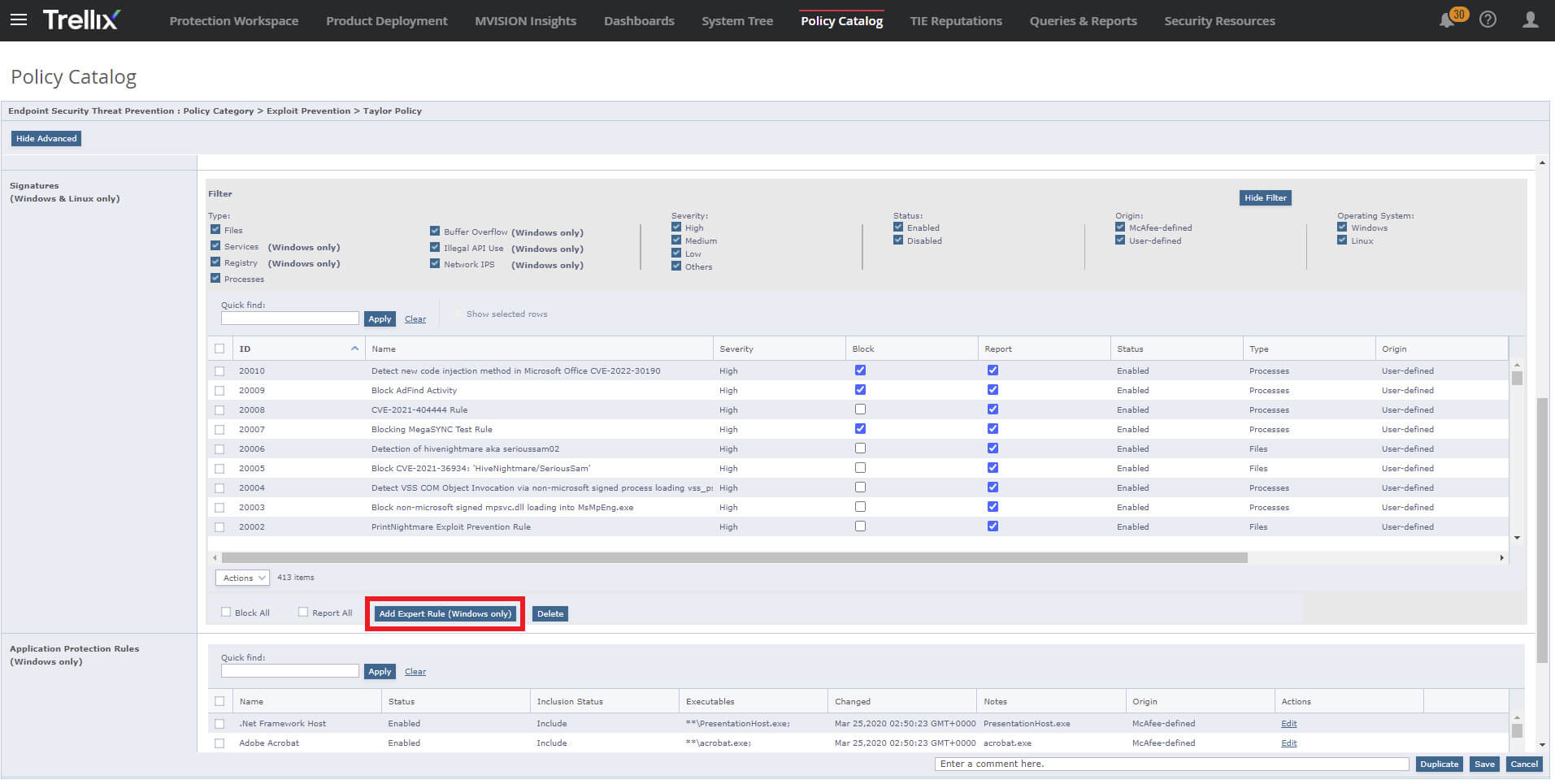

Trellixエンドポイントセキュリティ ━ エキスパートルールとビヘイビアルールの活用

Trellix ENS Threat PreventionとATP (Adaptive Threat Protection) は、Microsoft Wordプロセスの活動を監視しており、ENS ATPによって子コマンドラインプロセスの開始を検出してブロックします(設定が必要です)。Trellix ENSは、Microsoft Officeアプリケーションによってcmd.exeのような一般的なプロセスが疑わしい挙動をしないよう、ブロックすることも可能です。エクスプロイト技術に関連するふるまいの観察・ブロックのために、Trellix ENS Exploit Prevention ATP ( Adaptive Threat Protection )の、以下のルールを推奨します。

Exploit Prevention Signature 6113: T1055 – Fileless Threat: Reflective Self Injection

Exploit Prevention Signature 6127: Suspicious LSASS Access from PowerShell

Exploit Prevention Signature 6143: T1003 – Attempt to Dump Password Hash from SAM Database

Exploit Prevention Signature 8004: Fileless Threat: Malicious PowerShell Behavior Detected

ATP Rule 239: Identify suspicious command parameter execution

ATP Rule 263: Detect processes accessing suspicious URLs

ATP Rule 301: Blocks cmd.exe from being spawned by office applications

ATP Rule 332: Prevent certutil.exe from downloading or decoding files with suspect extensions

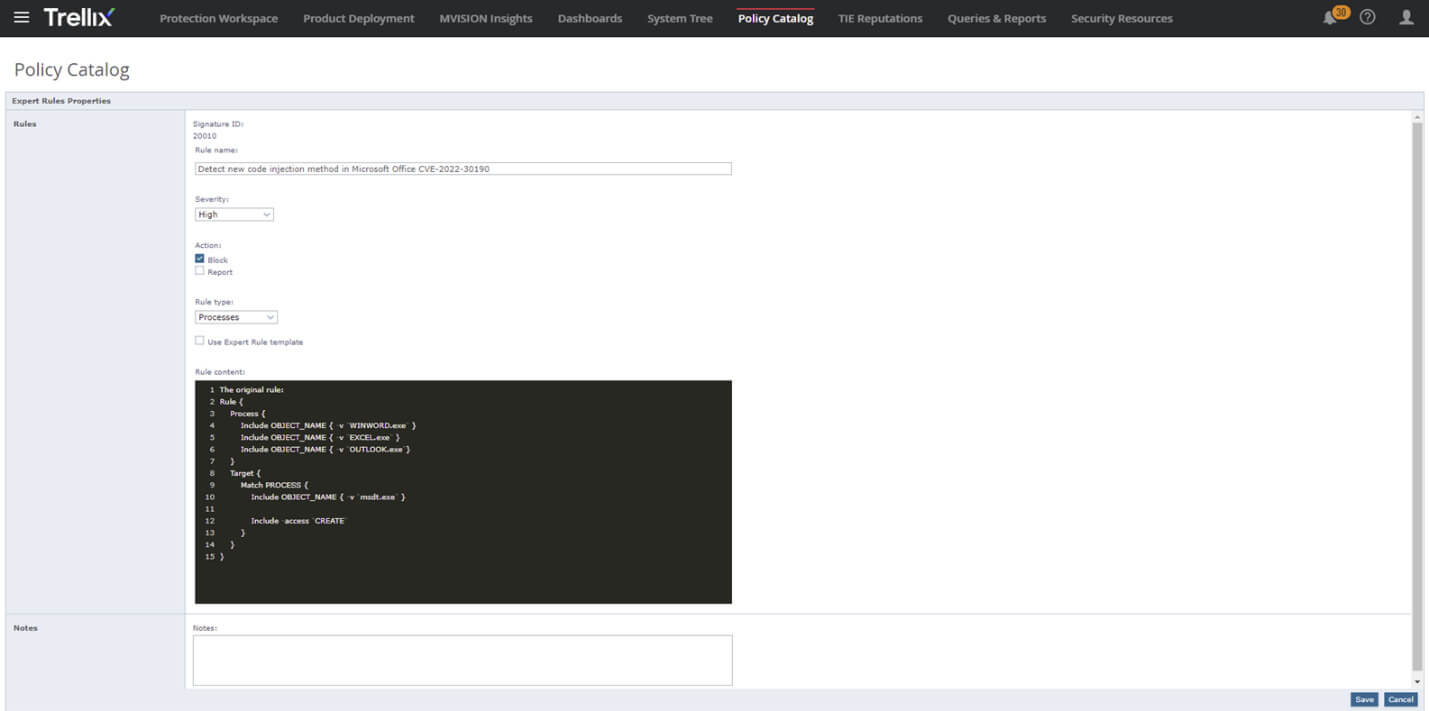

Trellix Advanced Threat Research (ATR) チームは、エクスプロイトに関連するテクニックからの保護策として、以下のENS Expert Ruleを作成しました。Trellix ENSでこのエキスパートルールを作成する方法については、以下のスクリーンショットをご覧ください。標準的な方法として、ブロックモードに移行する前にReport Onlyでこのルールをテストすることをお勧めします。

Detect new code injection method in Microsoft Office CVE-2022-30190

How to Use Expert Rules in ENS to Prevent Malicious Exploits

図7.TrellixENSエクスプロイト防止ポリシーでのエキスパートルールの作成

図8.TrellixENSでのMicrosoftOffice(CVE-2022-30190)の特定のエキスパートルールの作成

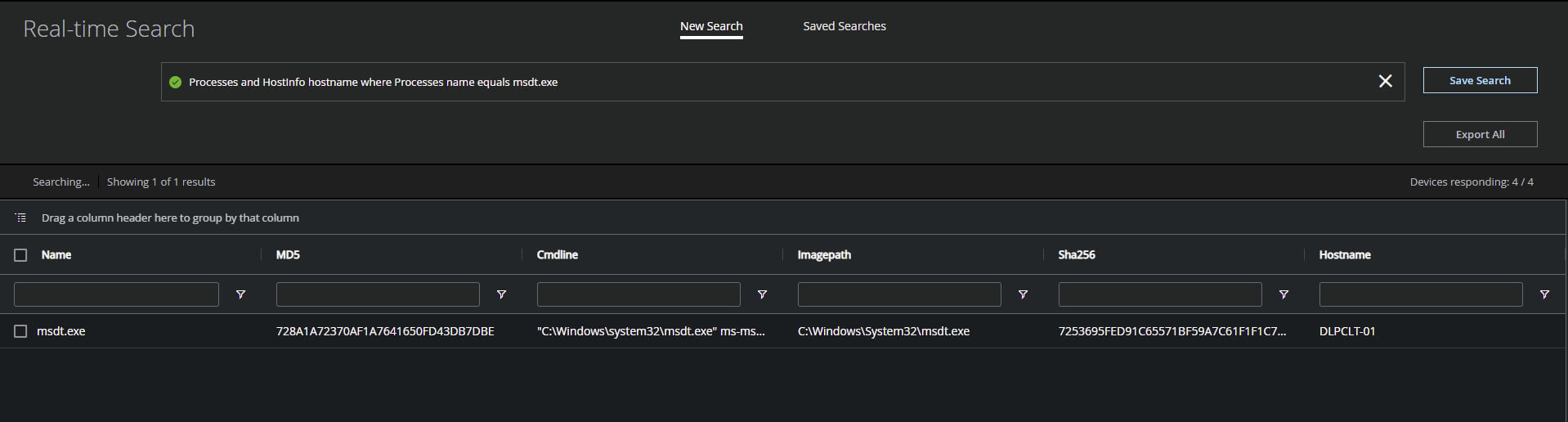

MVISION EDRで不審な動作をハンティング

MVISION EDRは、エンドポイント上の履歴データおよびリアルタイムデータを検索し、エクスプロイトやMSDTプロセスに関連する特定のアクティビティを識別する機能を備えています。MSDT(Microsoft Diagnostic Tool)プロセスのアクティビティとCMDおよびPowerShellとのインタラクションを分析するため、履歴検索とリアルタイム検索を使用するいくつかの例と、クエリは以下の通りです。

Processes and HostInfo hostname where Processes name equals msdt.exe – Real-time search query to locate activity specific to the Microsoft Diagnostic Tool (MSDT) process

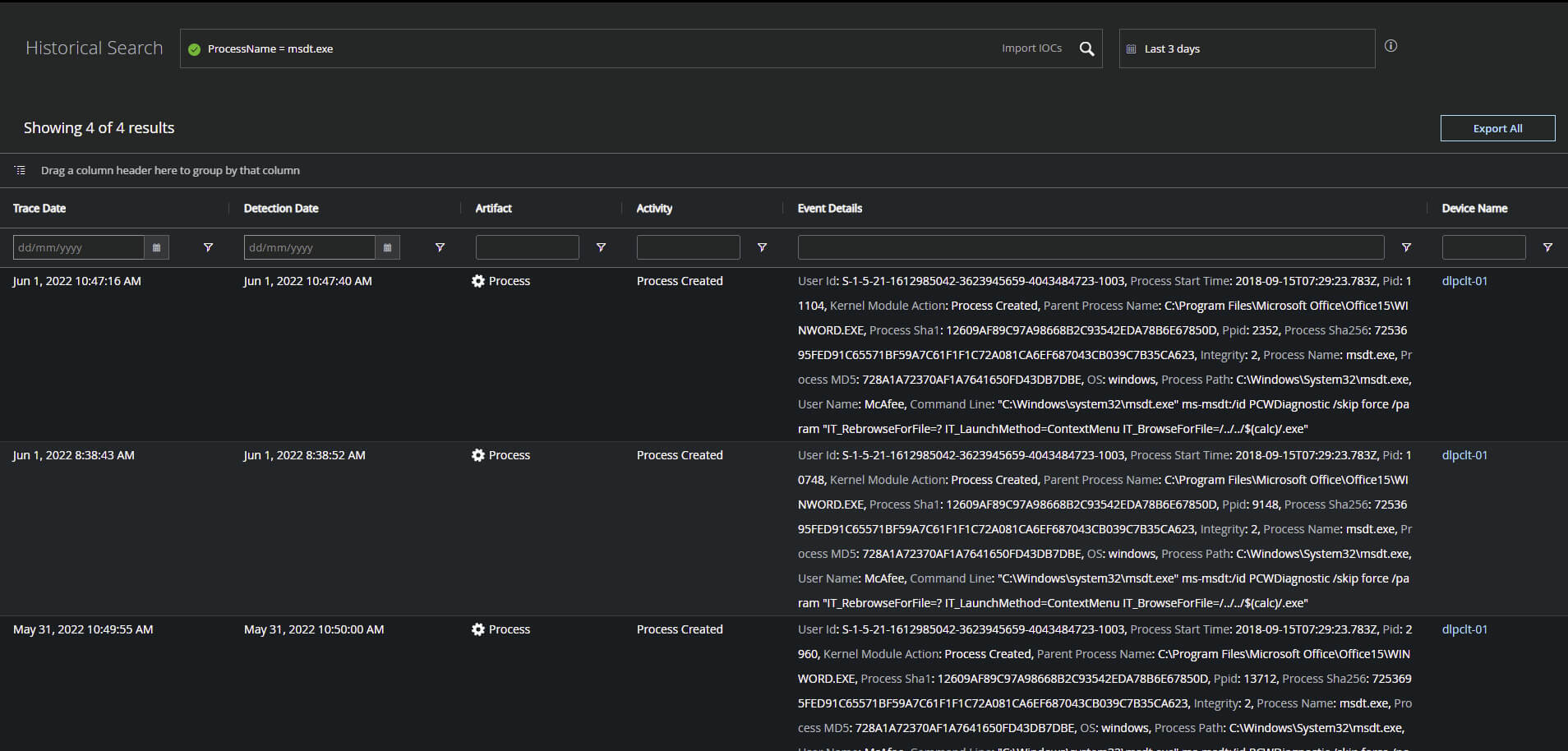

ProcessName = msdt.exe – Historical search string to locate prior activity from MSDT.exe across your endpoints even if they are currently offline.

図9.進行中のMSDT.exeアクティビティを見つけるためのMVISIONEDRリアルタイム検索

図10.以前のMSDT.exeプロセスアクティビティを見つけるための、オンラインまたはオフラインのすべてのエンドポイントにわたるMVISIONEDR履歴検索クエリ

Trellix network security platform signature release

Trellixはこのセキュリティ勧告に対する即時の解決策を提供するために、NSP (Network Security Platform)用のUDS (User-Defined Signature)をリリースしました。Trellixは、迅速なターンアラウンドを目的として、これらのシグネチャを作成してテストしています。

関連情報:

Microsoft: Guidance for CVE-2022-30190 Microsoft Support Diagnostic Tool Vulnerability

Huntress: Rapid Response: Microsoft Office RCE – “Follina” MSDT Attack

Bleeping Computer: Windows MSDT zero-day now exploited by Chinese APT hackers

※本ページの内容は2022年6月3日(US時間)更新の以下のTrellix Storiesの内容です。

原文:Trellix Global Defenders: Follina — Microsoft Office Zero-Day (CVE-2022-30190)

著者: Taylor Mullins, Robin Noyce, Benjamin Marandel