DoS攻撃(サービス拒否攻撃)・DDoS攻撃(分散型サービス拒否攻撃)はネットワークへの過剰な負荷をかけることにより、サイトの遅延などを起こす攻撃です。具体的にどのような攻撃の種類があるのか、TCP/IPモデルの分類をベースに攻撃対象となる通信プロトコルごとに代表的な攻撃を解説していきます。

目次

1.DoS攻撃とDDoS攻撃

1-1 概要

DoS攻撃/DDoS攻撃はともに意図的に過剰な負荷をかけるなどの行為により、ネットワークの遅延やサイトへのアクセスをできないようにする攻撃を指します。

DoS攻撃では、1台のシステムから攻撃を行います。一方、DDoS攻撃では、複数のシステムから標的となるサーバーやネットワーク機器などに対して、一斉に攻撃します。

また、DDoS攻撃はDoS攻撃と異なり複数の攻撃元(複数のIPアドレス)から行われるため、より大きなトラフィックを送り付けることが可能となり、攻撃対象に対してより大きな負荷がかかります。

1-2 攻撃の種類

DoS攻撃/DDoS攻撃(サービス拒否攻撃)のやり方として、大量のトラフィックの送信によってサービス停止を引き起こす規模によるフラッド型の攻撃と脆弱性を突いてサービス停止を引き起こすエクスプロイトによる脆弱性型に分けて解説していきます。

エクスプロイトとは、システムの脆弱性を攻撃するプログラムのことを指します。主にInternet Explorer、Firefox、ChromeなどのWebブラウザーの脆弱性を狙ったり、ブラウザーからアクセス可能なプログラムであるAdobe Flash Player、Adobe Reader、Javaなどのセキュリティホールも悪用したりします。

以下ではそれぞれの攻撃手法の詳細を紹介していきます。

2. 大量のトラフィック送信によるDoS攻撃(フラッド型)

大量のトラフィックによる DoS 攻撃の場合、トラフィックの統計的な分布や量と比べると異常な値を示します。このような変化がある場合、不正な行為が実行されている可能性があります。量による攻撃は、攻撃対象ごとに次のように分類できます。

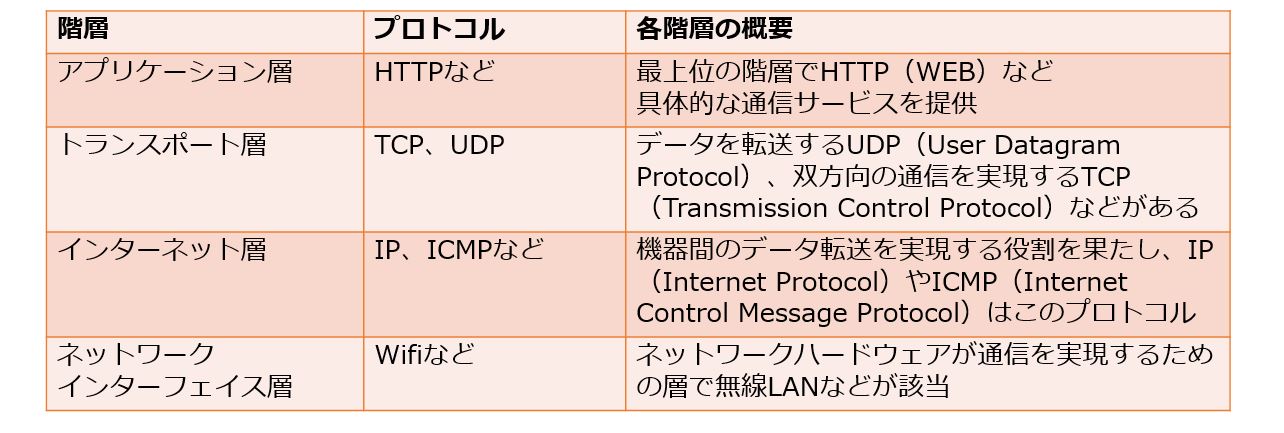

以下はTCP/IPモデルによる分類ですが、攻撃対象とするプロトコル(ネットワーク上での通信に関する規約を定めたものをいいます)によっていくつかの攻撃手法があります。

2-1 HTTP(Hyper Text Transfer Protocol)を狙った攻撃

HTTPはブラウザとWebサーバの間で情報をやり取りする通信方式です。大量のパケットを攻撃対象に送信することでサービス拒否状態を引き起こします。ボットからターゲットのWEBサーバーに大量のリクエストを実行するHTTP GET/POST Flood攻撃などがあります。

2-2 TCP (Transmission Control Protocol)を狙った攻撃

TCPは、IPと同様にインターネットにおいて標準的に利用されているプロトコルです。

2-2-1 SYN/FIN攻撃

TCP SYN 攻撃では、偽装された IP アドレスから攻撃対象に大量の接続要求(SYNパケット)が送信され、TCP FIN 攻撃では、攻撃対象に大量の切断要求(FINパケット)が送信されます。これによりサーバ上でオーバーフローが発生し、帯域幅を使い果たしサービス拒否状態を引き起こします。

2-2-2 Full Connect攻撃

TCP Full Connect 攻撃では、有効な送信元 IP が使用され、完全な TCPハンドシェイクプロセス(データ転送を行う前のコネクションの確立)が実行されます。攻撃者は、実際の IP と TPC を使用して TCP Full Connect 攻撃を実行します。通常、この攻撃にはボットネットが使用されます。複数のボットネットから TCP Full Connect 攻撃を実行することで、サーバのリソースを使い果たし、サービス拒否状態を引き起こします。TCP FullConnect 攻撃は、分散システム上のボットネットから実行される DDoS 攻撃といえます。

2-2-3 RST攻撃

TCP RST 攻撃では、実行中の TCP セッションを強制的に終了させるために不正なRST(リセット)パケットが大量に送信されます。この攻撃では、パケットの受信、チェック、破棄を行うシステムリソースが大量に消費され、サービス拒否状態になります。

2-3 UDP(User Datagram Protocol)を狙った攻撃

UDPはIPやTCPなどと同様にインターネットにて標準的に利用されているプロトコルです。

2-3-1 UDPフラッド

UDP フラッド攻撃では、大量の UDP パケットが攻撃対象のシステムに送信されます。攻撃を受けたシステムは、ICMP パケットを大量に送信するため、リソースが使い果たされ、サービス拒否状態になります。UDP の場合、データ転送時に接続をセットアップする必要はありません。ネットワークに接続していれば誰でも攻撃が可能です。また、特定のアカウントにアクセスする必要もありません。

2-3-2 DNS(Domain Name System)フラッド

DNS(インターネットを使った分散型のデータベースシステム) は UDP を使用し、DNS フラッド攻撃では、大量の DNS 要求がサーバに送信されます。大量の DNS 要求により、DNS インフラのリソースが大量に消費され、サービス拒否状態になります。

2-4 ICMP(Internet Control Message Protocol)を狙った攻撃

ICMPはIPプロトコルの疎通状態や問題がある場合にエラーを返す役割をするプロトコルです。

ICMP攻撃では、ネットワークで要求または応答パケットを大量に発生させます。攻撃対象に要求を大量に送信すると、システムが過密状態になり、要求に応答できなくなります。応答パケットが大量に発生した場合には、リモートの攻撃者がユーザのネットワーク内のIPアドレスを偽装している可能性があります。

2-5 無線LANを狙った攻撃

アクセスポイントに意図的に過剰なトラフィックを送り、使用できなくすることでユーザーがWifiにアクセスできなくなります。

3. エクスプロイトによるDoS攻撃(脆弱性型)

エクスプロイトによる攻撃では、ネットワークやシステムの脆弱性が狙われます。

3-1 LAND 攻撃

送信元と宛先の IP アドレスとポート番号が一致するパケット(送信元と宛先を同じに偽装したパケット)を送信して、応答しようとすると自分に送信してしまい、それを受けた応答も自分に返信するという無限ループ状態にして、過負荷にすることでシステムを不安定な状態にします。

3-2 TearDrop攻撃

この攻撃では、断片化された IPパケットを偽装した、IPの実装上の問題を突いた攻撃手法です。これにより、一部の IP スタックがクラッシュしたり、無限ループに入り、サービス拒否状態になります。

3-3 Ping of Death 攻撃

脆弱な TCP/IP スタックが存在するシステムに最大許可サイズ (65,536 バイト) を超えたパケットを送信し、システムをクラッシュさせます。以前多くのOSで発生しましたが、現在ではほとんどのシステムで対策が講じられています。

4. DoS攻撃・DDoS攻撃への対策

4-1 フラッド型への対策

フラッド型の攻撃の場合、普段と異なる特定の時間や一部のIPから異常なトラフィックが出たりしますので、異常値把握のため日常的にトラフィックの監視を行う必要があります。

国内のサービスを中心に展開している場合は、海外のIPアドレスからの通信は遮断する、(偽装されている場合は特定が困難ですが)IPアドレスを監視して、異常値を示すIPアドレスからの通信を制限するという対策も必要です。

4-2 脆弱性型への対策

まずは自社の脆弱性を診断し、どの部分にどのような脆弱性があるのか把握する必要があります。

顕在化している脆弱性がある場合はパッチの適用や適切なソリューションを選択して、脆弱性を突かれないようにOSは最新版にしておく、マルウェアの侵入を防ぐためにウィルス対策ソフトは入れておくなど組織内の端末の管理を行います。

また、ゼロデイ脆弱性などは不可避的に発生しますので侵入を前提とした多層防御の体制を構築することも必要です。

5. まとめ

DoS攻撃/DDoS攻撃は攻撃を防ぐことが難しいとされているだけに、防御を固めておきたいところでもあります。自社のサービスがダウンした場合の逸失利益と対策に必要なコストとのバランスを見て決めていく必要がありますが、攻撃手法を把握してどの通信レイヤーの対策を強化するか優先順位を決めていくことも重要です。

著者:マカフィー株式会社 マーケティング本部

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)