2020年度オンライン公開講座「はじめてのサイバーセキュリティ堅牢化演習」

〜 システムの正常稼働を維持しながら攻撃に対抗 〜

2020年、COVID-19により世界中で、人々を取り巻く環境や経済活動は様変わりしました。コロナ禍において、在宅時間の増加により、家庭でのインターネットの利用時間は急増し、家庭が職場の一部となりつつあります。それによりオフィス外から業務を行うため、さまざまなクラウドサービスの導入が進み、従来のセキュリティ対策と併せてクラウドへのセキュリティ対策が急務となっています。また、継続して標的型攻撃等によるデータ侵害の被害報告が相次いでおり、もはや一定の攻撃は避けられないものという前提に立ち、その上で被害を最低限に防ぐための対策を講じていくことが求められています。マカフィーは、私たちの家族、社会、そして国家の安全を護るために進化を続けることを使命とし、サイバー脅威から護るための製品やソリューションの技術面の進化と同時に、インターネットやさまざまなデバイスを利用する、ひとりひとりのセキュリティに関する知識や関心の向上を促進することも、大変重要な役割だと考えています。2020年もそのような啓発活動の一環として、毎年恒例の明星大学情報学部の公開講座に協力させていただきました。

例年は夏期にキャンパス内で開催される公開講座ですが、2020年は、12月20日(日)にオンライン形式にて(配信は明星大学のキャンパス内より)開催となりました。第6回目となる今回は、「はじめてのサイバーセキュリティ堅牢化演習」をテーマに、対象システムの脆弱性を調査して、脆弱性を修正するミッションに挑む内容でした。

上述のとおり、現在では一定のサイバー攻撃は避けられず、いかに素早く検知して攻撃を封じ込め、事後の適切な対応を取るかが重要と考えられています。その封じ込めの際、通常業務やサービスをなるべく維持しながら、攻撃者に利用されそうな脆弱性に対処することが必要になります。こうした対処方法を堅牢化(ハードニング)と呼びます。

講座では、守るべきシステムとして「オンラインショッピングサイト」を想定し、参加者の皆さんはサイト運営者の立場になり、通常の利用者による購買活動を維持しながら攻撃者による介入を排除し、実際のサイト運営の裏側についても理解いただける内容でした。

まず、明星大学情報学部情報学科の丸山一貴准教授より、この公開講座の成り立ちや今回のテーマについて、当日のスケジュール等含むご挨拶をされた後、「インシデントハンドリング」というテーマで、講義が開始されました。

冒頭に、「昨年はこのように大学のキャンバスで開催しましたが・・・」と、2019年の講座の様子に触れられた後、今年はコロナ禍での開催ということで、オンライン形式という新しい形での開催となりましたが、リアルに集まれない分、2週間ほど前からSlackでやりとりいただき準備を進めて当日を迎えたことなど、今回の背景についてお話がありました。

目次

インシデントハンドリング

1.サイバーセキュリティとは?

「今回のタイトルは“インシデントハンドリング”。まずサイバー攻撃がどんな段階を踏んで進んでいくのかということについて、お話しし、“インシデントハンドリングとは”、という件について、“またそれに対しどんな備えが必要なのか”、について段階を踏んでお話します。」と、本題に入られました。まず、サイバーセキュリティとは、について「毎年この話から始めるのですが」と、今年も恒例の“サイバーセキュリティ基本法第二条”をみなさんに見ていただきながら丸山准教授の講義がスタート。“法令なので、わかりにくいかもしれませんがとても良いことが書かれていますので”と前置きしつつ、

この条項では、「電子的磁気的な情報、つまりコンピューター等で取り扱う情報について、漏洩-漏れたり、滅失―消えたり、棄損―壊されたりするのを防止し、安全管理をしなければならない、物理的な施設などでは警備員を置いたりして対策するわけですが、コンピューター、ネットワークなどデータを扱う中でも同様に必要だということです。そしてそれはコンピューター1台に対してだけでなく、複数の装置全体で安全かつ信頼できる状態にする必要があるわけです。そしてその状態が適切に維持管理されているということが重要で、そういった状態をサイバーセキュリティという」と定義されていることを紹介されました。

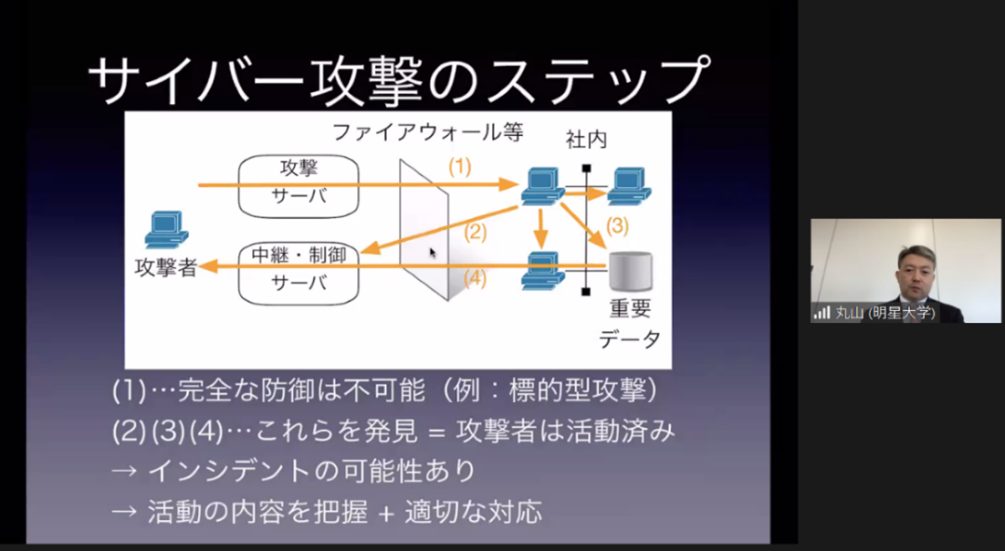

さらにサイバー攻撃のステップについても触れられ、「コンピューターを購入後、アップデートがされると思いますが、時間の経過とともに状況は変化するため、きちんと保つことが大事。サイバー攻撃や社内からの情報の持ち出しなど安全な状態を破るもの(1) が成功するとインシデントになります。実際は何度か侵入を試みて、ファイアーウォールなどをかいくぐって侵入し、攻撃元と連絡を取りながら(2)貴重な情報を調査し(3)、それを持ち出すわけです(4)。」と続けられ、「こういうふうにステップを踏んで攻撃が進められるため、ステップの途中で状況を把握しせき止める、(4)は回避しなければならないわけです。」と述べられました。

最近、大きく報道されたところでいうと、ゲーム会社がランサムウェアでデータを人質に取られて身代金を要求され支払わされたりとか、Paypayの場合はアクセス権限の設定ミスから加盟店情報が流出したりなど、本来気を付けていれば何とかなったものがこういう著名な大企業のサービスであっても見落としなどが発生することはあり、そういった際にスムーズに対処するということが非常に重要になってきました。

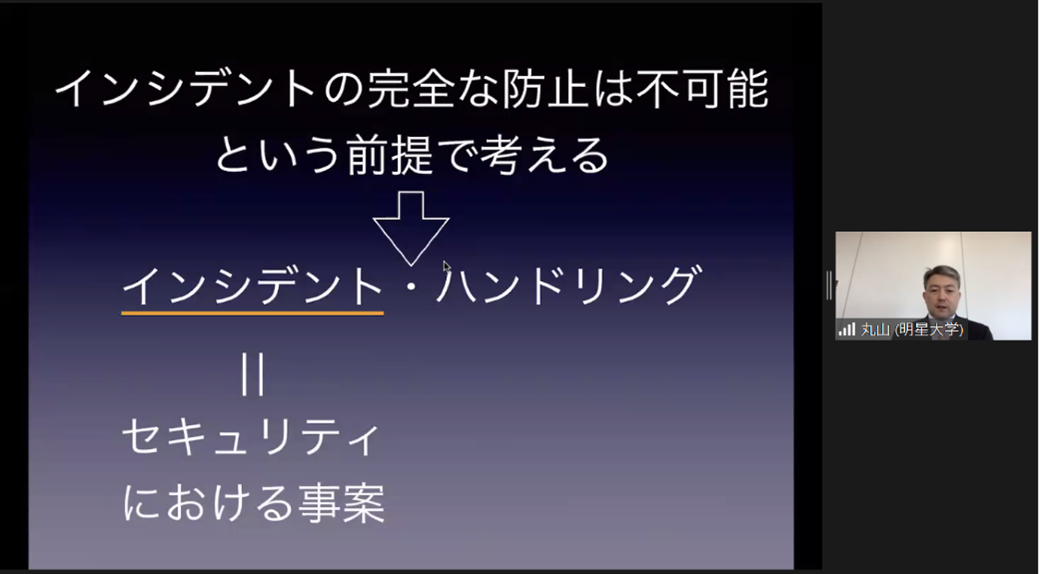

2.インシデントハンドリングとは

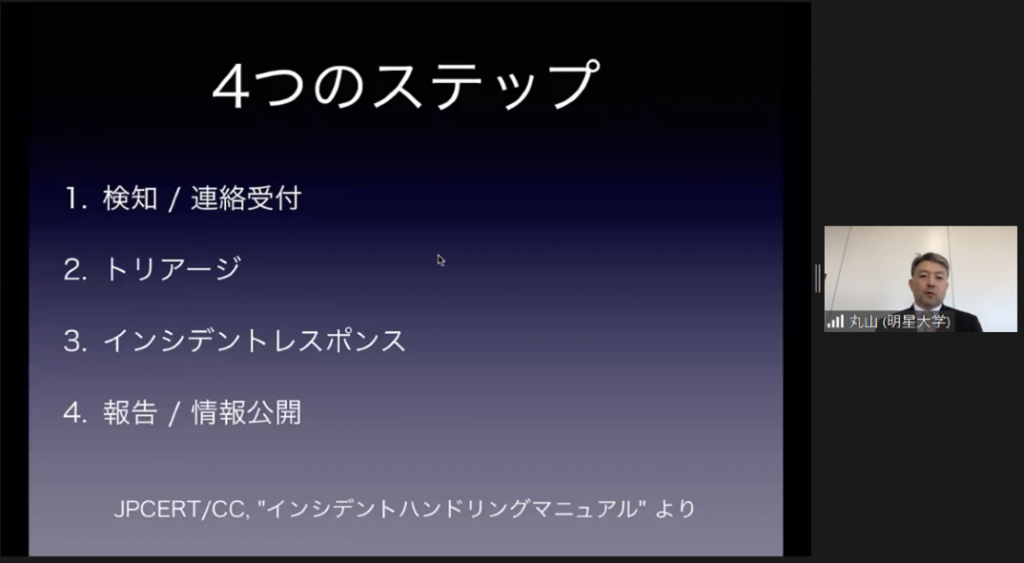

さらに、100%安全ということは無く、何か起きたときにどうするか、というのがインシデントハンドリングである、とお話され、事案に対して具体的にどう対応するのか、その状況を制御、コントロールするのか、悪化しないようにするのか、ということを言い、一般的には通常4つのステップがあると言われている、と説明を進められました。

最初のステップが、問題が起きたことを検知するというステップで、「検知するシステムを設定していたり、外部にからの連絡で気づく場合があり、いずれにしても、検知した後に誰が連絡を受けて、誰に伝えるか、というのをきちんと決めておくことが重要」、とお話されました。「例えば代表電話に連絡が入り、受け取った人がどこに転送してよいかわからず、情報システム担当者に伝達されなかった、とか、外部からの連絡をメールで受けることにしていた場合、スパムなどに紛れてしまうケースもあります。そういうことが無いようにしなければなりません。」

そして次のステップはトリアージです。「コロナ禍でこのキーワードを報道で耳にすることが多いですが、インシデントと思われるものを発見した後、実際にそれに対処が必要か、必要だとして緊急性はどのくらいあるのか、についてです。例えば、対応が必要ないような場合もありますし、緊急で今すぐ対応しないと個人情報漏洩やサービス停止など大変なことになってしまう場合もあります。そういったことを判断するという部分が第2のトリアージというステップです。」と続けられました。

さらに、トリアージの結果、対応が必要な場合は第3のステップーインシデントレスポンスです。「本日は堅牢化演習ということで、この技術的な部分にスポットをあてて取り組みます。」と本日のテーマとして扱う部分として紹介。

最後に第4のステップとして、「対応が上手くいったら、外部から連絡を受けた場合であればそこに報告をしたり、実際に被害につながっていた場合、情報公開としてリリースを出したり、大学の場合は文部科学省、金融であれば金融庁など対応する監督官庁へ報告を行い、情報公開して次にどのように生かすかというフェーズに入ります」、と4つのステップについて説明されました。

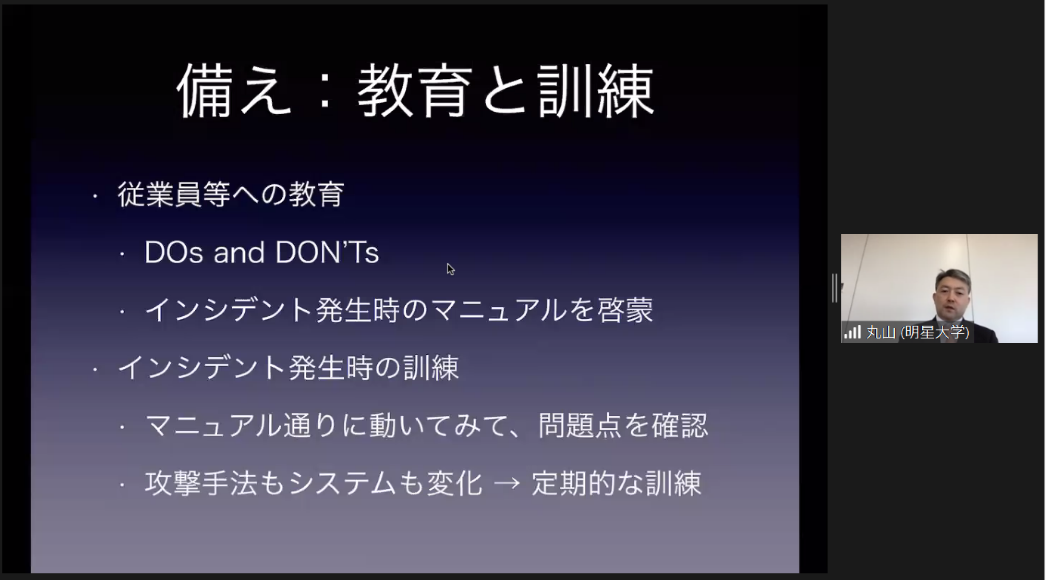

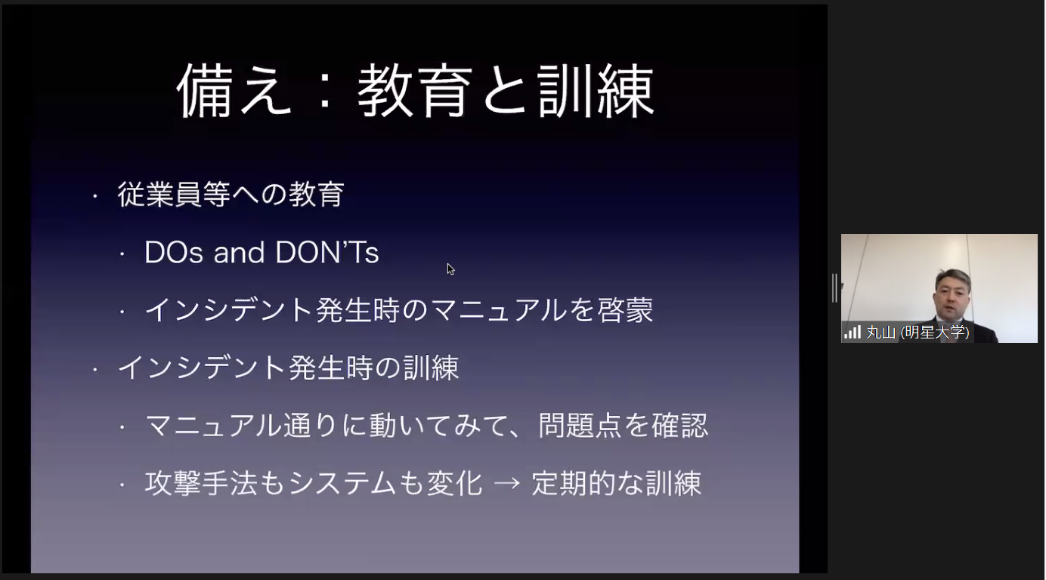

そういったことが起きた場合、具体的に対応しなくてはなりませんが、それに対してどのような備えがあるかということを3種類お伝えします。ひとつめは教育と訓練です。

こういうことがあったらこうする、ということを理解させたり、やっていいこととやってはいけないことを明確にしておき、ITに詳しくない人でもわかるようにしておく、というのが重要で、「マニュアルに沿って訓練し、問題点を洗い出し、修正が必要な場所は更新していく、また、攻撃も対策も時間の経過によって変化するため見直しや訓練は定期的に行うことも重要」、と説明されました。

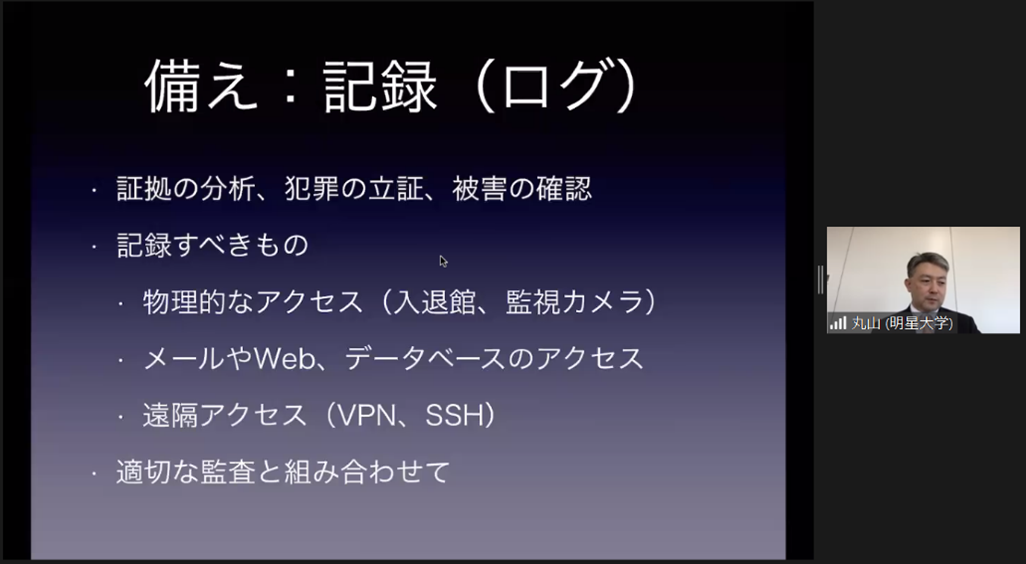

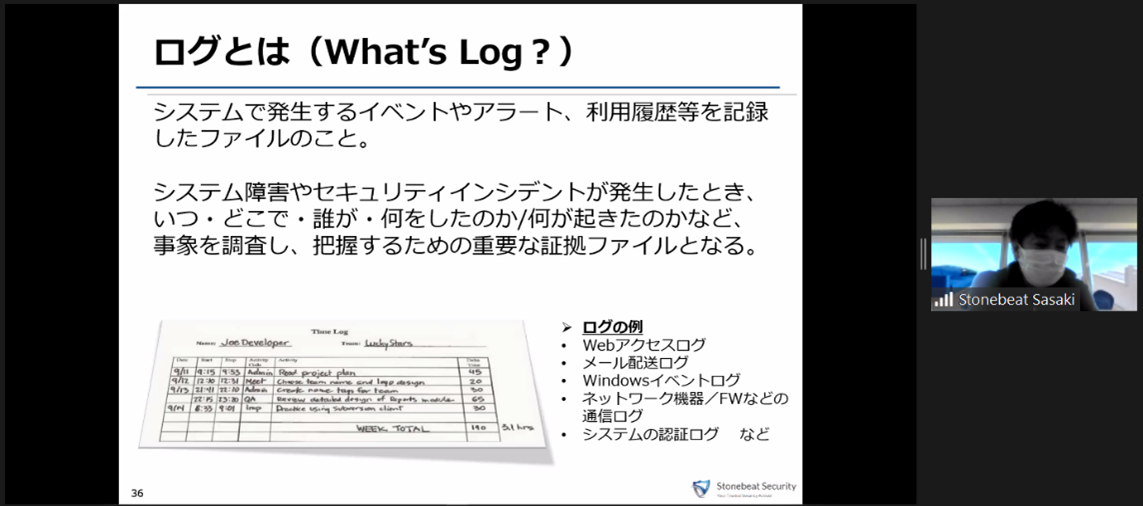

2つ目の備えは”ログ“、記録についてです。実際に被害が発生したら、犯罪の特定や損害賠償が必要になるため、 証拠を保全したり、分析したりするために記録をきちんととっておくことが必要になります。物理的なアクセス、入退館記録や監視カメラ映像等、記録して残しておくことが必要です。攻撃の入り口や経路になるメールやWeb,データベースへのアクセス、またリモートワークの増加による社外や学外からのアクセスなども記録する必要があります。また「記録をしたら溜めておくだけでなく、チェックも必要で、それを監査と言い、組み合わせて利用していくことが重要。」と述べられました。

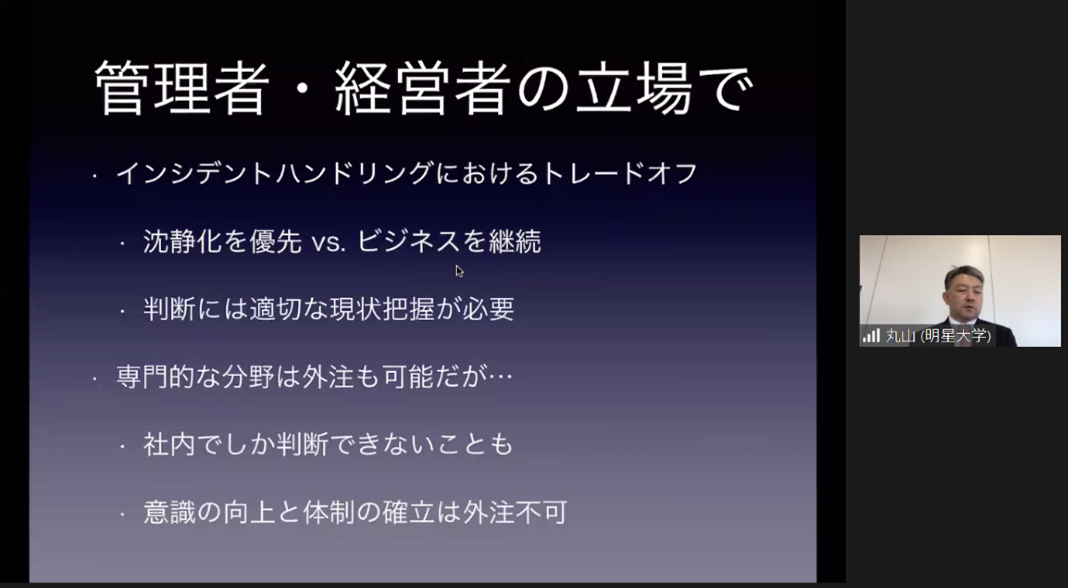

3つめは管理者・経営者の方々の立場で何を考えるべきか、という点です。インシデントハンドリングではトレードオフがあり(主にインシデントレスポンス)、何かトラブルがあった際、沈静化を優先すると、オンラインで提供するビジネスの場合はサービス停止により売上に影響が出てしまう、あるいはビジネスを継続する方を優先すると、その影響で個人情報が洩れてしまえばその後のビジネスの継続が難しくなってしまいます。緊急性や危険性をきちんと理解した上で判断する必要があります。そのためには、「実際の現場のITスタッフの報告を理解できる能力が管理者・経営者にも今求められています。」ということをご理解いただきたいと述べられ、「専門的な分析は外注することが多いかもしれませんが、社内でしか判断できないことー情報の重要性やサービスの停止、情報の保管期間など、判断まで含めて外注するわけにはいかないため、専門的な技術提供やアドバイスは外部から受け、状況を理解して判断することが出来る能力を持った現場の担当者や管理者・経営者を育成していく、ということが重要な課題となっており、全て外注では成り立たないのです」、と先生のお話を締めくくられました。

サイバーセキュリティにおける堅牢化とは

続いて、マカフィー プロフェッショナルサービス シニアトレーナーの高谷宏幸より、「サイバーセキュリティにおける堅牢化とは」と題し、講義を行いました。

冒頭、自己紹介として、高谷が所属するマカフィーのプロフェッショナルサービス部門の業務内容、特に”トレーニングサービス”について触れ、インシデントハンドリングの際のソフトやツールの使い方、原理の理解のためのトレーニング、最近は直接サイバーセキュリティに関わる方々だけでなく、従業員の理解を深めることや、経営層の方々の知識を高めるような訓練も実施していることなども、ご紹介させていただきました。

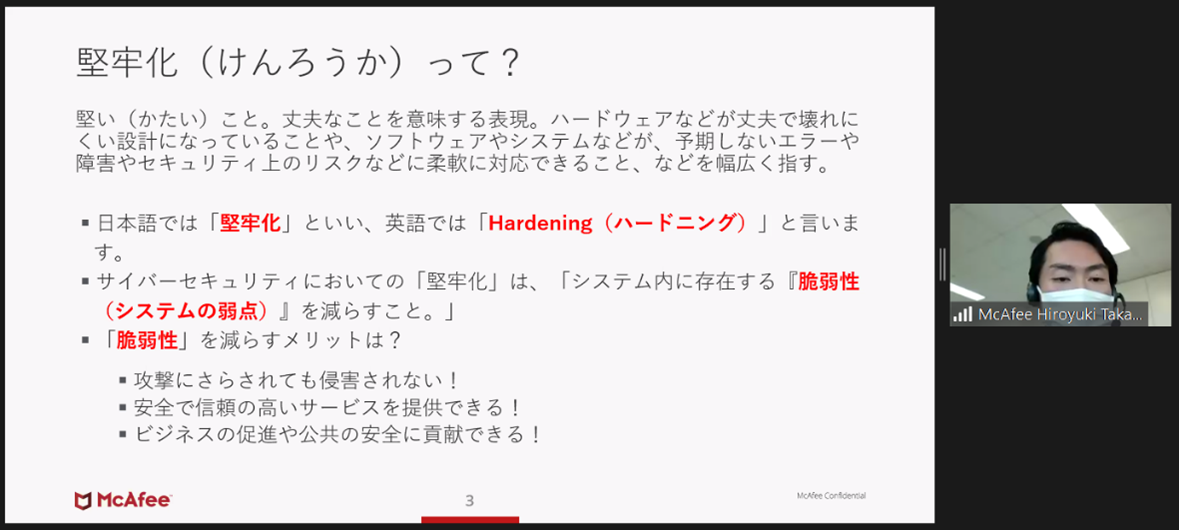

「堅牢化―名前のごとく、堅いこと、丈夫なこと、システムを作ったり運営したりするにあたり、何かしら問題が起きることを想定し、こういうことが起きるかもしれない、と対策するなど、その部分があらかじめ起きないようにされると思います。しかし攻撃や問題が発生すると、自分たちが意図していなかったところから発生するだけでなく、いろいろな方が携わってシステムや仕組みが出来上がるため、どこかしら欠陥を残してしまいサイバー犯罪者につけ狙われてしまう、ということが出てきます。」と、高谷は早速、“堅牢化”についての解説に入りました。

実際強化はしていても、何かしら問題があって脆弱な部分が残ってしまうような場合があり、それを前提にどうやって対応しようかという“考え方”をあらかじめ頭に持っていないと、即座に対応できずいざ起きたときに慌ててしまいます。そうならないように組織として、堅牢化をしっかりしていかなければならない、という背景があります。これは単にシステムを強化するだけでなく、何か起きた時に素早く問題を解決していく、会社としての強化として考えなければならない、ということで最近“堅牢化”という言葉を目にする機会が増えています。

「もともと、システムを納品・導入する際に、堅牢化ということで、システムを強化する設計をしていると思います。ですが、セキュリティ対策はしていてもそこをかいくぐってしまう場合があり、リスクが残っている場合もあるのでそういった部分をやってみよう、というのが今回の主旨になっていると思います。演習でみなさんいろいろと対応されることになります。」と続け、堅牢化―英語ではハードニングと言うことなどにも触れ、解説しました。「サイバーセキュリィにおいては、堅牢化というのは、脆弱性を減らすこと、を指します。減らすことで、システムや財産を盗まれたり壊されたりしないようにする、ということです。その部分を見つけていただき、見つけたものをどういうふうに対策するかというのを堅牢化で考えていきましょう、ということになります。」

脆弱性を減らすメリットとしては、 実際に被害を受ける前に対策を取れるため侵害されない、あるいは実際に晒された場合でも、より被害を最小化することが可能になります。そういった形でいろいろな攻撃に対し強化されることで信頼が高められ、安全で信頼のおけるシステムを提供、利用することができます。それによりビジネスを拡大することや自身が便利なシステムを使い続けることができる、などのメリットが享受されるわけです。さらに世間一般の安全に貢献される、ということでこの堅牢化というものが注目されている背景があります。

「みなさん、ふだんこういうシステムを開発されている方は、システムの障害やこういった攻撃は受けたくないため、いろいろと防御策を張っています。それでもその防御策をかいくぐってきますというのが現実の社会なわけです。これを理解しておく必要があります。」と高谷は述べ、「例えば、開発した人に責任を転嫁するような人もいるわけです。そういうことではなく、みんなで取り組んでいく、というのが非常に現代社会では重要。何か起きたときに自分たちだけでは解決できないことも山ほどあるため、さまざまな専門家の協力を得ながらその対策を取っていく必要があります。」と、正しい理解が重要である点を強調しました。

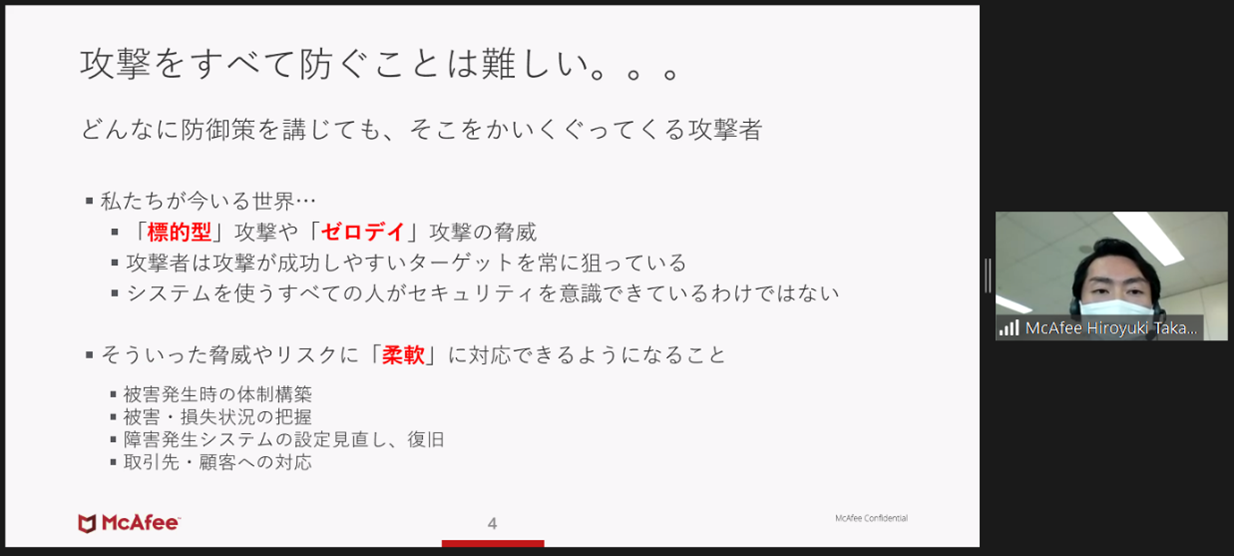

私たちが今いる世界は、標的型攻撃やゼロデイマルウェアなど脅威にさらされているわけで、先ほども先生もお話されていたように、セキュリティの製品が脆弱性を持ってしまい、攻撃にさらされて情報が洩れてしまったような場合や、大手のWebサイトなどでも常日頃から脅威にさらされていて、実際の被害に遭ってしまうような場合など、普段から起きているわけです。攻撃者は成功しやすい対象を常に探しまわっています。自分たちが日常的に使用しているシステムも脅威にさらされているわけですが、それを意識しながら使っている人がどれくらいいるでしょうか、ということです。セキュリティに関わっている方ではない方もシステムを使っているわけです。「システムやネットワーク、インターネットは、日常の現実社会を動かしていくために使っていくので、その部分を意識しながら、運営する立場であれば、運営方法を考えていかなければならない、というのが意識的に大事になってきます」 と述べ、さらに、「そういった脅威やリスクに柔軟に対応できるようになることを身に着けるために、本日のハードニングの演習をしていただく、という流れになってくるわけです。」と柔軟な対応についての説明に移りました。

実際に強化してもそれを上回る形でそのような脅威に遭遇する場合に、それに対して柔軟に対応できるようになる必要があります。そのためには、準備が重要である点を説明。たとえば、組織であれば、被害が発生した際に、誰がどういう役割でどのように担うのかを予め決めておく必要があります。それがないと同じようなことを重複して行ってしまったりと無駄な作業が発生したり被害が拡大したりと、対応が後手後手にまわってしまいますので、体制をきちんと決めておくことが重要になります。体制を構築する際は、役割に対して必要なスキル、技術や考え方等含め熟練度を上げる必要がありますので、フォレンジックやハッキング手法のトレーニングで技術を習得したり、従業員であれば日頃使用しているシステムを安全に使えるようにすることも大切です。

つぎに実際何か起こった際に、被害の状況を把握する、という段階です。体制構築の中で、役割を割り当てられた人が被害や損失の状況を把握し、コミュニケーションしていくことが重要になります。実際にどのような被害が出ているのかヒアリングしたり、システムに携わっている関係者に連絡が行き届いているか、といったことを押さえる必要があります。そして、障害が発生したシステムについて、設定を見直したり再設定して復旧作業を行っていく流れになります。

さらに実際にそのシステムを使っている人、お客様などに影響が及んでいる可能性がありますので、状況を説明し、迅速な対応をしなければなりません。「担当を明確にしておかないと、ビジネスに影響が出てしまうなど、信用が失われて、次にシステムを使ってもらえなくなる、というような状況になりますので、そういった部分も考慮した対応ができるような準備が必要です。」と柔軟な対応のための準備のポイントについてお話させていただきました。

最後に、「ハードニングの訓練は、実際のところ問題点を洗い出して結果として報告するだけでなく、自分たちが提供するビジネスをいかに素早く復旧させて元に戻していくかが非常に重要視されるような訓練となるわけです。現実社会では、実際にやることはいろいろとありますので、想像力を働かせて演習のハードニング環境の中で、さまざまな対応に取り組んでいただき、複数で問題に対処する能力を身に着けていくことなども含め、今回の気づきとして持ち帰っていただき、今後のサイバーセキュリティに関する部分で活用いただければと思います。」と締めくくりました。

はじめてのサイバーセキュリティ堅牢化演習

休憩を挟んでいよいよ演習へ。今回はオンラインで実施ということで、すでに演習参加の皆さんには事前課題に取り組んでいただいており、それを踏まえての当日の内容でした。実際の演習の際には、Zoomのブレイクアウトセッション機能を使用して用意されたチームごとの小部屋に分かれ、コミュニケーションを取りながら進められました。なお、聴講参加の方々は、Zoom上での進行状況の中継を通じての聴講となりました。

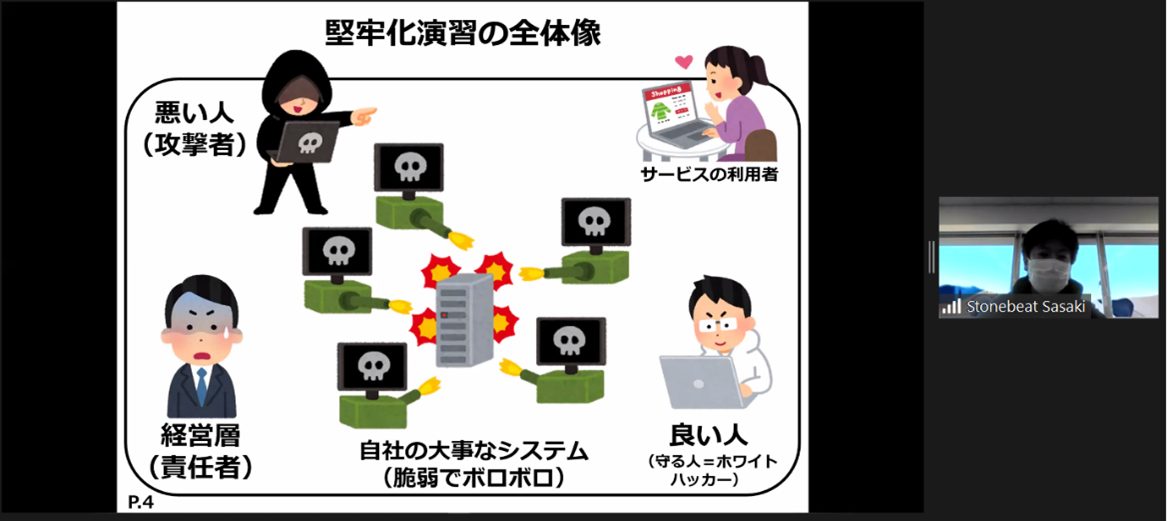

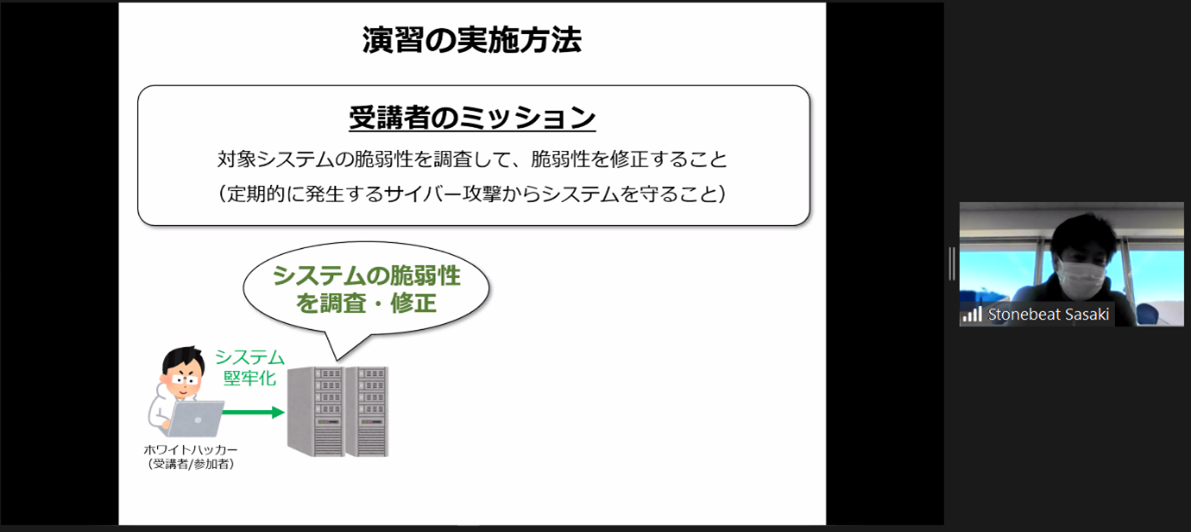

まず、堅牢化演習の導入として、演習の環境や進め方、また今回の演習の全体概要について、ストーンビートセキュリティ株式会社の佐々木氏からお話されました。巧妙化するサイバー攻撃の一つの例として、システムの穴をねらって攻撃をしてくる攻撃者と、それに対し実際に守る人がシステムを堅牢化していく、攻撃者と守る側のせめぎあいのようなものを体験いただく形式の演習であり、システムはECサイトを模したもので構成されていることから説明が始まりました。ECサイトの利用者が購入すると得点が入り、反対に攻撃者の攻撃が成功すると減点となる仕組みで、いずれも一定間隔で行われ、このECサイトのシステムを堅牢化していく、セキュリティホールなど脆弱性があるのを修正していくというのがミッションです。

ダッシュボード画面で各チームの脆弱性への対応状況、現在の得点がリアルタイムでわかるようになっており、その画面へのアクセス方法や画面の様子を解説され、続いて演習環境への接続ステップの確認に入りました。ログイン方法や仮想マシンについてなどにも触れながら、Slackで情報のやりとりが行われ、実際の演習環境への接続等の準備が進行。途中、Slack上の補足資料や事前課題でお伝えしていた内容と異なる点、その他注意すべきポイントについてなども説明されました。また、演習の中でシステムの状況を確認したり、サーバーの中で作動するサービスに対し外部から攻撃が行われている場合にログを見ながら把握するため、ログの確認方法について手順を追ってお話されました。

【演習】脆弱性の調査レポートを参考に、迅速に脆弱性を修正せよ!

事前課題の補足と変更点等の解説が終わり、いよいよ演習の開始です。今回参加者の皆さんは、設立3年目の急成長するベンチャー企業のセキュリティを担当するチームのメンバーという設定です。さらなる成長を目指す中、もしセキュリティ事故が発生すると社会的信用や利用者からの信頼を失い、ビジネスに大きな影響が出かねない。そこで、システムの脆弱性を徹底的に調査することになり、外部の専門家にペネトレーションテストを依頼。その結果を受け取ったところ、“E判定(非常に危険な状態)”ということが判明。最優先で対策を取るよう社長から指示が下りたというシナリオで、調査レポートを参考にしながら脆弱性を修正するというミッションに取り組みました。

基本的には調査レポートで報告された問題点や懸念事項を確認し、書かれている推奨対策(ヒント)を読み解きながら対応を進めるわけですが、さらに不明な点についてはインターネットで検索して調べながらチームで協力して理解を深め対策を進めていただきたいというアドバイスも伝えられました。禁止事項や注意事項が伝えられた後、一斉に作業開始となりました。

調査レポートを参考に演習スタート!

ここから各チームは、ブレイクアウトセッションに入り、その中でやりとりしながら対策が進められました。一方で聴講の方々は、それぞれのチームの様子を見ることが出来ないため、佐々木氏からどのようなことが行われているのか、デモのような形で解説が行われ、ログに関する話や、流れてくる攻撃への対処法について中継のように伝えられました。

事前課題に取り組んだ成果を発揮し、着々と対策を進められるチームもあれば、なかなか調子の出ないチームもあり様々でしたが、そういった対策の進捗状況はダッシュボードで全て確認することができました。

各チームは中学生から大学生の参加者で構成され、数時間に及ぶ演習では、多くのチームが8つの課題への対策を完了、さらに報告書に記載されている課題以外にも気づいた点を報告し、備考への対応まで終えられたチームもありました。

競技時間は80分間で締め切り、対策した内容や気づきなど情報を整理してレポートを作成し、提出して終了となりました。提出後、佐々木氏より各課題について、丁寧に解説が行われました。その後の休憩中に結果とレポートをもとに審査が行われ、優秀チームが表彰されました。今回選定されたポイントとしては、ほぼ全て対処し自分たちの疑問について気づきをもって堅牢化に努めていた点、チームで連携して取り組んでいた点、この二点で評価したとのことでした。表彰では学生の皆さんで構成されたチームに、賞品が贈られました。

まとめの中で丸山准教授は、「聴講参加の方も少し専門的な内容もあったので、難しかったかもしれませんが、こういう世界があるんだという気づきを得ていたけたらと思う次第です。本当に技術的に高度な内容というのは、何もかも自分たちで対応するというのは難しく、外部の専門家に委託するなど、自組織と他組織、社内でも得意分野によって役割分担するなど、組み合わせしながら、対応いただければと思います。」と伝えられ、さらに「今回、参加された方の中には少し難易度が高かいと思われた方、あるいは得意でメンバーを牽引していただいた方もいらっしゃったと思いますが、チームにはいろいろな人が居るのが現実で、そういった中で上手にコミュニケートしながら問題に取り組んでいくことが必要です。今後何かの機会に、“講座で使ってみたな”とか思い出していただき、皆さんが一歩踏み出すきっかけにこの講座がなれば幸いです。」と述べられました。加えて、「今年は初めてのオンライン開催ということで、いろいろと知恵を絞って開催に至りました。参加者の皆さんは、従来は当日集まってその場でお話する形でしたが、Slackを通じて事前にコミュニケーションを取ることができたりするのは、オンラインにしてよかった点のひとつでもありました。」と添えられました。また佐々木氏からは 「難しい部分もあったかもしれませんが、こういう世界もあるんだというふうに興味を持っていただけたら幸いです。将来、こういった取り組みをきっかけにセキュリティの仕事に就いていただける方がいると大変うれしく思います。」と述べられ、コロナ禍でオンライン開催となった、第6回公開講座は閉会となりました。

著者:マカフィー株式会社 マーケティング本部