ゼロトラスト(ZT)は、”Never Trust, Always Verify(決して信頼せず、常に検証する) “の原則に基づき、多くの組織で採用されている概念です。ネットワークの場所や資産の所有権のみに基づいて、資産やユーザーアカウントに暗黙の信頼を与えることはありません。しかし、ユーザーがアクセスしているものがポリシーの範囲内であることを、SOCチームはどのようにして確認できるのでしょうか。また、複数のセキュリティ・システムへのアクセスを管理する場合、どのようにしてそれを検証するのでしょうか。SOCチームは、想定外のセキュリティリスクの増大に対処しています。SOCチームは日々、組織を守るために戦っていますが、ユーザーが自宅やオフィス、出張先から企業のアプリケーションにアクセスするようになると、さらにその傾向が強まります。攻撃対象領域が増えると、悪者はより簡単に企業ネットワークに忍び込むことができるようになります。

どうすれば、セキュリティ担当者はもっと楽になるのでしょうか?ここで、AWSとTrellixを使用すると、組織全体のリスクを容易に把握し、対応することができます。お客様は、動的な攻撃に対応し、より大きな安心を得ようとする中で、より一元的な可視化と、セキュリティ問題の迅速な解決を求めています。

TrellixはExtended Detection and Response (“XDR”) 革命の最前線におり、検知、対応、修復を一つの生きたセキュリティソリューションに統合する全く新しい方法を開拓しています。TrellixのXDRプラットフォームは、エンドポイント、メール、ネットワーク、クラウド、その他のセキュリティ製品の幅広いポートフォリオとシームレスに統合されています。さらに650以上のセキュリティおよびビジネスアプリケーションと統合することで、インテリジェントな脅威の検知、分析、および自動応答を提供します。

図1:Trellixプラットフォーム:生きた学習型XDRエコシステム

現在、TrellixはAWS Verified Accessをサポートすることで、お客様のアプリケーションごとの設定に可視性を与え、いつポリシーが設定・変更されたかを確認することができます。これにより、SOCアナリストは、エコシステム全体で見られるセキュリティ脅威を、お客様のAWS環境における主要な構成設定や変更と関連付けることが非常に容易になり、お客様のZero Trustアーキテクチャにとって重要かつタイムリーな情報を提供できるようになります。

目次

AWS Verified Accessとは?

AWS Verified Accessは、IT管理者がVPNを使用せずにAWSまたは自社内の企業アプリケーションへの安全なアクセスを容易に提供できるようにする新機能です。IT管理者は、Verified Accessを使用して、ユーザーの企業アプリケーションへのアクセスを制御するための一連のポリシーを定義することができ、複数のセキュリティシステムを通じてアクセスを管理する必要がなくなります。これらのポリシーは、ユーザーのアイデンティティ、デバイスのセキュリティステータス、およびユーザーの潜在的なセキュリティリスクを監視する行動分析などのリアルタイムデータに基づいて設定することができます。これにより、管理者は、ユーザーが特定のセキュリティ要件を満たした場合にのみアクセスを許可し、潜在的に脆弱なデバイスからのアクセスを防止することで、お客様のアプリケーションのセキュリティを向上させることができます。Verified Accessは、企業が従業員に社内アプリケーションへの安全なアクセスを提供する方法を簡素化します。

Verified AccessとHelixは、セキュリティ運用にどのように役立つのでしょうか?

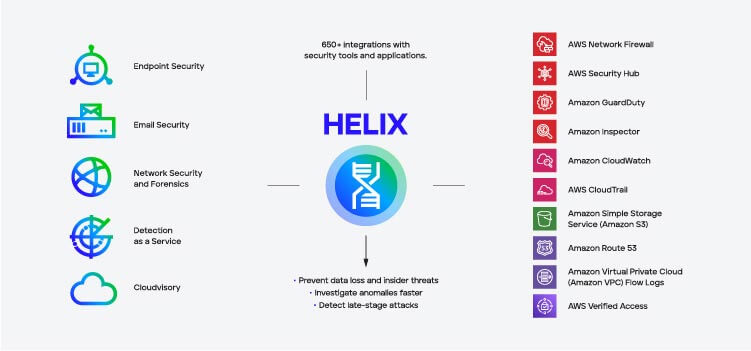

図2:Trellix Helixは、複数のAWSサービスからデータを取り込んでいる

相互利用のお客様は、Trellix Helixを活用し、他の9つのAWSサービスと統合して、AWSからメタデータを取り込むことにより、迅速に可視化することができます。このデータは、脅威インテリジェンスで強化され、行動分析および機械学習で評価され、最も実用的なアラートに優先順位が付けられます。Trellix Helixは、AWSデータに対するコンテンツとルールを提供し、セキュリティアナリストがセキュリティイベントをより迅速に理解できるよう支援します。このVerified Accessとの新たな統合は、侵害されたエンドポイントを資格情報が漏洩しAWSアカウントに影響を与える可能性のあるユーザーに関連付けるなど、セキュリティ調査を支援するのに役立ちます。

それでは、ゼロトラストはXDRでどのように機能するのでしょうか。XDRは、企業のゼロトラストフレームワークを改善し強化します。セキュリティ脅威の可視化と軽減はこれまでと同様に重要ですが、ゼロトラスト展開の分散化された動的な特性により、すべての潜在的な攻撃を見抜くという課題は高まっています。Trellixはテレメトリからリスクを発見し、それをツールとプロセスで共有し、ビジネスが安全に業務を遂行するために必要な認証とアクセスレベルを決定することで、ゼロトラストアーキテクチャをより良いものにします。Trellixの柔軟なXDRプラットフォームは、Trellixの全てのテクノロジーと650以上の他社のセキュリティツールやアプリケーションの広範なエコシステムを接続し、シームレスなSecOps体験を1か所で提供します。

図3:TrellixとAWSによるZero Trustフレームワークの強化

エンドポイントアクティビティ、メールメッセージ、ネットワークトラフィック、クラウドセキュリティポスチャー、データセキュリティ、AWS情報、その他多くのソースに対する可視性は、資産がもはや企業の境界や所有権に限定されなくなったため、ゼロトラストでは非常に重要です。Trellixセキュリティソリューションは、重要なベクトルを分析、保護し、それをTrellix セキュリティオペレーションプラットフォームに供給、お客様のビジネスを保護するために高度な検知、追跡機能、自動応答を提供します。

TrellixとAWSによりSOCチームの負荷軽減を実現

AWS Verified AccessとTrellixのスピードと効率性を利用して、今すぐセキュリティ問題への対応を開始しましょう。Trellix HelixはAWS Marketplaceで入手可能です。Trellix Helixの詳細と無料トライアルを開始するには、AWS@Trellix.com またはAmazon Web Services | Trellixにご連絡ください。

本記事は、2022年11月28日~12月2日にネバダ州ラスベガスで開催されたAWS Re:Inventに合わせて発表した内容です。

※本ページの内容は2022年11月30日(US時間)更新の以下のTrellix Storiesの内容です。

原文: Trellix Enhances Zero Trust with AWS Verified Access

著者: Christopher Unick