ウイルス対策ソフトでマルウェアを検出した際に、その詳細情報を見ると「トロイの木馬」と表示されることがあります。トロイの木馬は、トロイア戦争での故事にならって命名されたマルウェアで、コンピュータウイルスとほぼ同時期に登場した古参のものです。ユーザに気づかれずにPCに侵入し、様々な悪意のある活動をするため、注意が必要です。ここでは、トロイの木馬とその対策について紹介します。

目次

1.トロイの木馬とは

トロイの木馬と聞いて、トロイア戦争に登場する「トロイの木馬」(トロイアの木馬とも呼ばれる)をイメージする人もいるかもしれません。コンピュータウイルスのトロイの木馬の名前は、まさにトロイア戦争のトロイの木馬に由来しています。

コンピュータウイルスのトロイの木馬は当初、正規のソフトウェアのふりをしてインストールさせ、PCに侵入し不正な行為を行うというものでした。これをトロイア戦争のトロイの木馬になぞらえたのが由来です。トロイの木馬には様々な種類がありますが、それについては後述します。まずは、トロイの木馬の活動を確認しましょう。

1-1 トロイの木馬の活動

トロイの木馬は、基本的には正規のソフトウェアのふりをしたマルウェアで、それと知らずにユーザがインストールしてしまうことで感染します。感染すると、ユーザに気づかれないように様々な動作を行います。最近では、マルウェアに感染させる際に、最初にトロイの木馬を送り込むケースが増えています。PCに侵入すると「バックドア」を開いてサイバー攻撃者の指示を待ち、指示を受けて活動するわけです。

トロイの木馬自身には、感染を拡大する機能はありません。ただし、サイバー攻撃者の指示により感染機能を持つマルウェアを追加ダウンロードすることはできます。気づかれずに侵入し、サイバー攻撃者の指示を待つという点では、「ボット」もトロイの木馬の一種といえます。トロイの木馬もボットもファイルサイズが非常に少ないため、IoT機器をターゲットにするものも急増しています。

1-2 トロイの木馬の種類とリスク

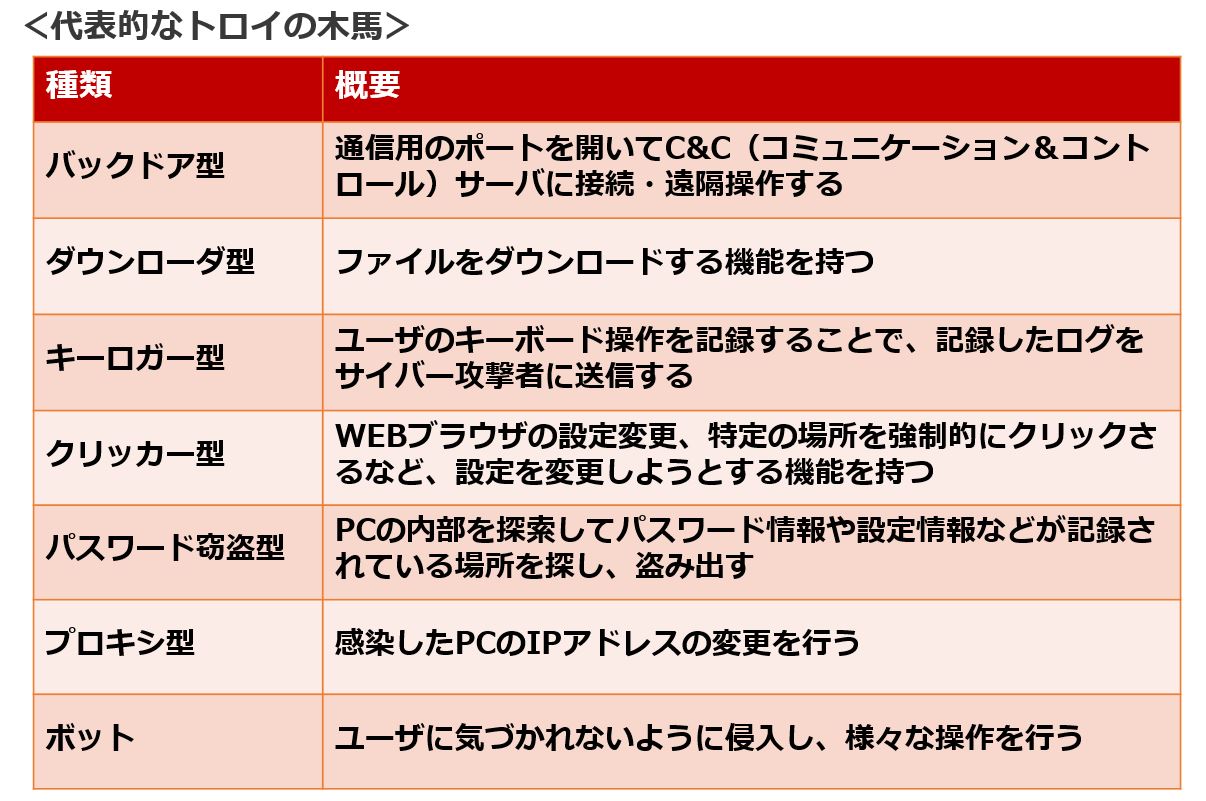

トロイの木馬は歴史が古く、様々なタイプがあります。一口にトロイの木馬と言っても種類によって引き起こされる被害も異なり、リスクも様々です。ここでは、代表的な種類とどのようなリスクがあるのか概要を紹介します。

トロイの木馬は身を隠し、通常はユーザーに気づかれずに活動しますので、ユーザー側が「何かおかしい」と気づくケースは少ないと思われます。動作しているときは総合セキュリティソフトによる検知が可能ですので、対策ソフトの導入などによってリスクを回避しましょう。

2.トロイの木馬とウイルス・ワームとの違い

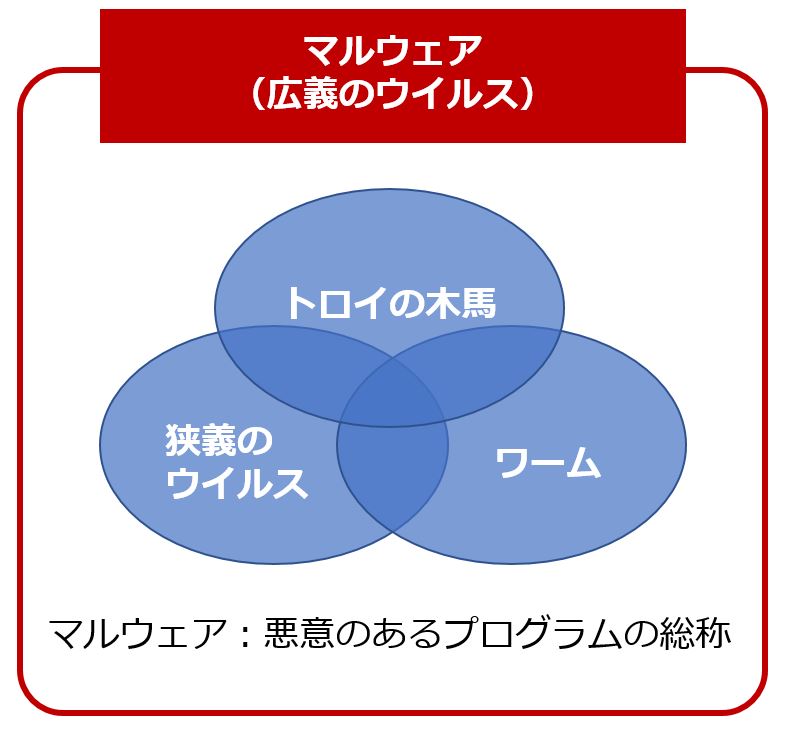

PCに入り込んで不正な行為を行う不正プログラム全般を「マルウェア」、あるいは「広義のウイルス」と呼びます。マルウェアは、「トロイの木馬」「狭義のウイルス」「ワーム」に大別できます。

2-1 トロイの木馬と狭義のウイルスの違い

ウイルスは、ファイルを媒体としてPCに感染し、感染の拡大を行うマルウェアです。トロイの木馬と異なり、自己増殖し、単独で活動できないため宿主を必要とします。感染経路は、メールの添付ファイルや、Webサイトからのダウンロード、CD、DVD、USBメモリなどの外部記録媒体があります。また、ウイルスはユーザがファイルを開くという能動的な操作が必要で、逆に言えばファイルを開かない限り感染しません。

2-2 トロイの木馬とワームの違い

ワームはトロイの木馬と異なり、自己増殖し、単独で活動します。感染するとネットワークを介して爆発的に増殖し、隠れて行動するトロイの木馬に比べて、ユーザーが感染に気付きやすい傾向があります。

関連記事3.代表的な感染経路

3-1 メールやWEBサイト

トロイの木馬は、他のマルウェアと同じように、メールやWebサイト、あるいは掲示板やSNSなどを経由して感染します。例えば、標的型攻撃メールやフィッシングメール、スパムメールなど、ユーザがうっかり開いてしまうようなメールを作成し、添付ファイルを開いたり、メールの本文にあるリンクをクリックさせようとします。あるいは、Webサイトにアクセスすることでトロイの木馬をダウンロードしてしまう場合もあります。

3-2 脆弱性の悪用

特に最近では、PCの脆弱性を悪用して感染させるケースが一般的になっています。脆弱性を悪用されると、添付ファイルを開いても普通に内容が表示されるので、ユーザは問題のないファイルと思ってしまいます。しかし、その裏で脆弱性を悪用してトロイの木馬に感染させるのです。これはWebサイト経由の場合も同様で、脆弱性によってはWebサイトを表示するだけで感染してしまいます。

3-3 アップデートプロセスの悪用

ソフトウェアの正規のアップデートプロセスを悪用するケースも確認されています。これは、サイバー攻撃者がソフトウェアメーカーのアップデート用のサーバに不正アクセスして改ざんし、不正なWebサイトに転送させるよう設定します。転送先の不正なWebサイトから、トロイの木馬を仕込んだアップデートファイルをダウンロードさせるわけです。

4.感染事例

4-1 遠隔操作

トロイの木馬の感染事例では、2012年に「PC遠隔操作事件」が発生しています。これは、掲示板に犯罪予告の書き込みがあり、IPアドレスなどの情報から数名が逮捕されました。しかし、実は犯罪者はひとりであり、数名のユーザのPCにトロイの木馬を感染させて遠隔操作を可能にし、書き込みを行っていました。誤認逮捕されたユーザは、掲示板サービスで「便利なソフト」という書き込みを見つけ、それをダウンロード、インストールしていました。このソフトが実はトロイの木馬だったのです。

4-2 ビジネスメール詐欺

最近、話題になっている「BEC:Business E-mail Compromise(ビジネスメール詐欺)」で、トロイの木馬が関与した可能性が指摘されています。BECとは、経営者になりすましたメールを経理担当などに送り、特定の銀行口座に大金を振り込ませるサイバー犯罪です。

BECでは、サイバー攻撃者が経営者のメールを長期間にわたって盗み見し、企業買収など大きなビジネスのタイミングに合わせて偽の送金指示のメールを送ります。ビジネスのタイミングを熟知しているので、正規の送金依頼のメールが送られた直後に、「先ほどの振込先が間違っていました」として、サイバー攻撃者の口座に振り込ませるわけです。トロイの木馬の悪用によりメールを盗み見ることもできてしまいます。

5.トロイの木馬の発見、駆除

総合セキュリティソフトがトロイの木馬を検知したときは、ほとんどの場合、駆除が可能です。トロイの木馬の種類によっては駆除できない場合もありますが、総合セキュリティソフトであればトロイの木馬のファイルを特定してくれるので、そのファイルやフォルダを手作業で削除すれば問題ありません。ただし、別のファイルからトロイの木馬が生成されるケースもあるので、総合セキュリティソフトで定期的にフルスキャンをかけましょう。

6.トロイの木馬への対策

6-1 セキュリティソフトの導入

トロイの木馬は、マルウェアと同様の感染経路で感染します。このため、マルウェア対策をすればトロイの木馬にも対応できます。具体的には、総合セキュリティソフトを導入し、常に最新の状態に保つことです。PCはなるべく毎日起動するようにして、セキュリティソフトがアップデートできるようにしましょう。

6-2 脆弱性への対策

脆弱性対策も重要です。とりわけ利用者の多い「Windows」や「Office」といったマイクロソフト製品、「Flash Player」やPDF関連のアドビ製品、そしてオラクルが提供している「Java」などはサイバー攻撃者に狙われやすいため、これらのソフトがアップデートされたときには、なるべく早く適用するようにしましょう。マイクロソフト製品とアドビ製品は毎月第二水曜日、オラクル製品は四半期ごとに定期アップデートが提供されます。

アップデート情報は、独立行政法人情報処理推進機構(IPA)および一般社団法人 JPCERT コーディネーションセンター(JPCERT/CC)などのサイトで公開されていますし、脆弱性情報をメールで受け取ることもできます。最近は、脆弱性情報の公開から、その脆弱性を悪用する攻撃の発生までの時間が短くなってきています。しっかりと対策してトロイの木馬を防ぎましょう。

7.まとめ

マルウェアやコンピュータウイルスは常に進化を続け、攻撃のタイミングをうかがっています。増え続ける攻撃手法や新たな脆弱性に対しては情報収集を怠らないことも大切です。また、とりわけトロイの木馬は自覚症状がないケースもあるため、感染経路や被害事例を知ったうえでセキュリティ製品などで対策を講じることが望ましいでしょう。

著者:マカフィー株式会社 マーケティング本部

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)