7月のバグレポートをお届けします。今月は、安全な環境を脅かす攻撃キャンペーンで、実際に使用されているソフトウェアの脆弱性の新しいリストをお届けします。

早速ですが、今月の脆弱性は以下のとおりです。

CVE-2023-36884

今月もまた深刻なOfficeのバグが発生しました。しかし、CVE-2023-36884はAPTグループSTORM-0978によって広く悪用され、被害者のホストをランサムウェアに感染させ、恐喝攻撃を行っているため、特に危険です。また、ウクライナに対するロシアの国家支援攻撃に関連するバックドア「RomCom」のステルス化されたインストールも確認されています。この攻撃は、世界中の産業スパイやランサムウェアの標的となる企業を狙った広範囲かつ危険なものであったため、Microsoftの脅威インテリジェンスは、この攻撃に関するブログを公開しました。CVE-2023-36884を利用した攻撃はロシアから発信されているようで、意外にもウクライナと関係のある組織を標的にしているようです。これには、ウクライナ世界会議のような明白な標的だけでなく、ウクライナで事業を行っているアメリカの金融機関のような、ウクライナとのつながりがあまり明白でない組織も含まれ、通信会社も標的にされています。

対象

配慮すべき人々のチェックリストに、1)MicrosoftのOfficeスイートを使用している、2)サイバー犯罪者に身代金を要求されることを好まない組織が含まれていることを考えると、多くの人々が配慮する必要があります。ウクライナやウクライナのパートナーと何らかのビジネスを行っている企業にとっては、この脆弱性を特に深刻に受け止める必要があります。

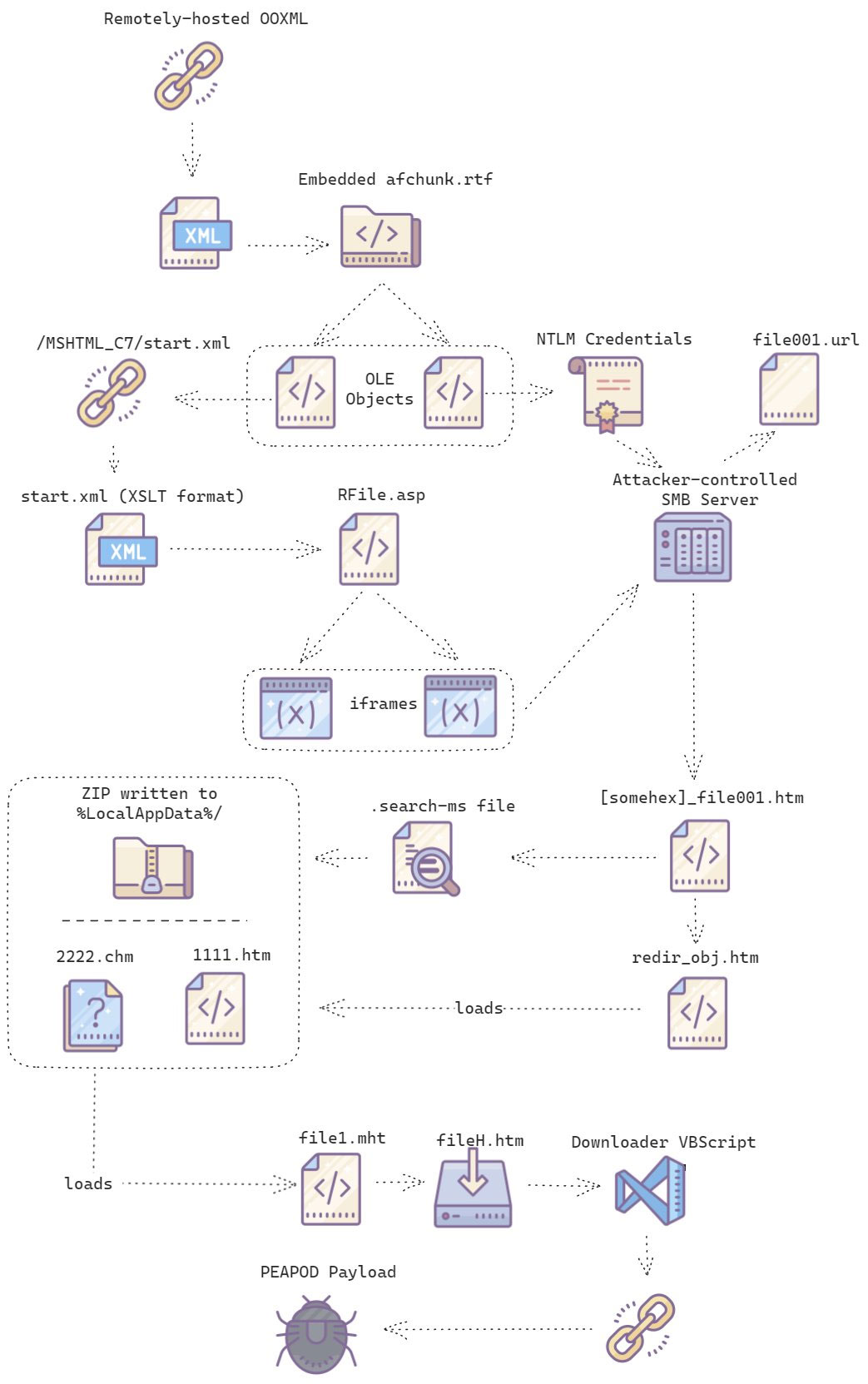

脅威リサーチャーのPaul Rascagnères氏は、彼の同僚である上級脅威インテリジェンスアナリストのCharlie Gardner氏によって作成された感染経路を示すグラフィックを公開しています。この脆弱性は広く悪用されているため、影響を受ける可能性のある組織は、この図とMicrosoftのブログの投稿をよく確認し、侵害の可能性のある指標を確認する必要があります。

この脆弱性の感染チェーンを示す画像 ( 提供:Charlie Gardner提供)

対処法

本来であれば、すぐにWindowsをアップデートするようお伝えしたいところだが、2023年7月24日現在、Microsoftはこの脆弱性を「修復不可能」としています。今現在、この脆弱性に対する修復策が存在しないため、状況の改善を祈るばかりです。

しかし、影響を受ける可能性のある組織が利用できる緩和策がいくつかあります。Microsoftが提案するもののリストを以下に示します。

CVE-2023-3519

私たちは通常、ゲートウェイデバイスをネットワークへの侵入を阻む強固な障壁と考えています。エッジ デバイスの脆弱性を熟知している人なら、これが当てはまらないことはよくあることをご存知でしょうが、CVE-2023-3519のような状況はまったく新しいレベルの悪質なものです。Citrixゲートウェイに望ましくないのは、認証されていないリモートコードの実行ですが、どういうわけかそれに関係なく、このような事態に陥っています。

さらに悪いことに、この脆弱性は実際に悪用されています。公開されている概念実証のエクスプロイトはありませんが、スキャナーはGitHubにあり、スキルの低い攻撃者が脆弱なデバイスの大規模なスキャンを試みていることを示唆しています。さらに、脅威インテリジェンスの研究者は、感染したエンドポイントデバイスからPHPのWebシェルが発見されたことを報告しており、この脆弱性が悪用されやすいことをさらに裏付けています。

対象

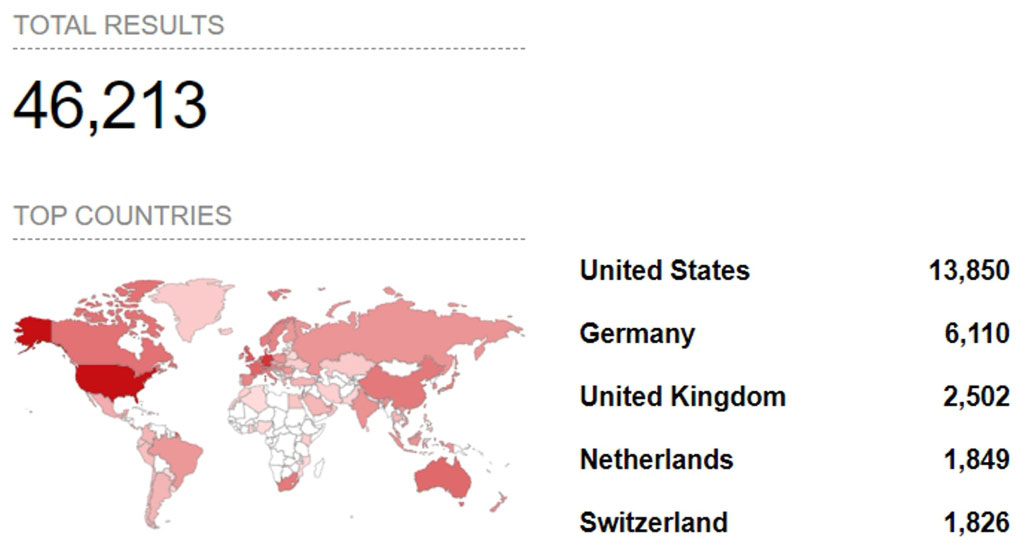

Citrixによると、この脆弱性を悪用できるのは、デバイスをゲートウェイとして設定している場合のみです。しかし、Shodanで検索してみると、このゲートウェイ設定は何千ものCitrixデバイスで一般的に使用されていることがわかります。

Shodan のタイトル「citrix ゲートウェイ」の結果

以下の Citrix(正式には NetScaler)デバイスのいずれかがゲートウェイとして設定されている組織は、この脆弱性に十分注意する必要があります。

- 13.1-49.13 以前の NetScaler ADC および NetScaler Gateway 13.1

- 13.0-91.13 以前の NetScaler ADC および NetScaler Gateway 13.0

- NetScaler ADC 13.1-FIPS(13.1-37.159以前)

- NetScaler ADC 12.1-FIPS(12.1-55.297以前)

- NetScaler ADC 12.1-NDcPP(12.1-55.297以前)

対処法

この場合、Citrixが配布するアップデートをここで適用するしかありません。

しかし、この脆弱性は一般的なWebシェルをドロップすることが知られており、潜在的な侵害がないか調査することができます。この脆弱性に関連する一般的な侵害ファイルのリストを以下に示します。

- alfav3-encoded.php

- alfav4.1-decoded.php

- alfav4.1-encoded.php

- andela.php

- bloodsecv4.php

- obfuscated-punknopass.php

- punk-nopass.php

- punkholic.php

- r57.php

- smevk.php

- TwemlowsWebShell.php

- wso2.8.5.php

- insight-new-min.js

- info.php

- by.php

- c99ud.php

- cmd.php

- configkillerionkros.php

- mini.php

- prod.php

- log.php

- logout.php

- vpn.php

- config.php

- shell.php

- little.php

- rshell.php

- php-reverse-shell.php

CVE-2023-29298

AdobeはColdFusionを「実績のあるもの」と説明していますが、ColdFusionが長年抱えてきた脆弱性はほんの一握りでした。

Webアプリケーションプログラミングフレームワークの脆弱性は、CVE-2023-29298において、攻撃者が管理用 「CFM 」エンドポイントにアクセスすることができる認証バイパスに相当するものが発見されました。これにより、攻撃者はWDDXパケットの処理における逆シリアル化の脆弱性であるCVE-2023-38203を使ってリモートでコードを実行することが可能になりました。

対象

ColdFusionを実行している人は、この脆弱性と、今後さらなる脆弱性が発生する(可能性が非常に高い)ことを認識しておく必要があります。以下の特定のバージョンは、CVE-2023-29298、およびCVE-2023-38203を連鎖させるエクスプロイトに対して脆弱であると考えられます。

- ColdFusion 2018 Update 16 以前

- ColdFusion 2021 Update 6 以前

- ColdFusion 2023 GA リリース (2023.0.0.330468)

Shodanの検索では、ColdFusionを使用していると断定できるホストが約3,000件(記事執筆時点)表示されます。しかし、ColdFusionの証拠が常にHTTPヘッダーに表示されるとは限らないため、脆弱なホストはもっと存在する可能性があります。また、ColdFusionは企業のイントラネットでもよく使用されています。

また、CVE-2023-38203は効果的に修復されていますが、CVE-2023-29298自体は、利用可能なパッチで部分的にしか修復されていないようです。

対処法

Adobeはリモートコード実行のバグ(CVE-2023-38203)にパッチを適用できましたが、この記事の執筆時点では、認証の問題はまだ修正中です。CVE-2023-38203が存在しない限り、攻撃者がCVE-2023-29298でできることはほとんどないため、この問題を解決する上ではかなり安心できるように思えますが、そうではありません。

もし攻撃者がCVE-2023-38203の修復をバイパスする方法を発見すれば、それ自体が以前に知られていた脆弱性CVE-2023-29300のバイパスであり、システムは再びリモートコード実行の危険にさらされることになります。WDDXメッセージの逆シリアル化はColdFusionのコアコンポーネントであるため、脆弱性の根源であるコアテクノロジーを製品から削除することは非常に困難であるため、このような性質の問題が再発する可能性が非常に高くなります。

AdobeのColdFusionを、RCEエクスプロイトに対してより脆弱でない数多くの代替製品のいずれかに置き換えることを提案できるのでしょうか。

※本ページの内容は2023年8月2日(US時間)更新の以下のTrellix Storiesの内容です。

原文: The Bug Report – July 2023 Edition

著者: John Dunlap