ここまで猛威を振るっているランサムウェア、感染したことがない場合は、やはり実感がわかないかもしれません。

被害を被ったら、やはり真剣に対策を検討するようになるのが人間というものかもしれません。

ベンダー側にいる人間にとっては、聞きなれてしまった単語ですが、使う側や企業や組織で管理されている方々からすると、毎日、最前線で戦っているといっていい状況です。

今回は、自分の復習も含め、ランサムウェアに関して調べたものを、概要と現状の対策というもの、まとめて発信してみようと思います。

1.ランサムウェアとは

マルウェア(悪意のあるソフトウェア)の1種。感染したコンピューターは、利用者のアクセスを制限します。制限を解除することを条件に、金銭(身代金)を要求します。ランサムウェアという単語は、Ransom(身代金)とSoftware(ソフトウェア)を組み合わせて作られました。

1−1.ランサムウェアの5つの種類

ランサムウェアは大きく分けると以下の5つに分類されます。

1. 暗号化型ランサムウェア

2. ロック画面が表示されるランサムウェア

3. マスターブートレコード(MBR)を標的とするランサムウェア

4. Web サーバーを暗号化するランサムウェア

5. モバイルデバイスを標的としたランサムウェア

ではそれぞれ見ていきましょう。

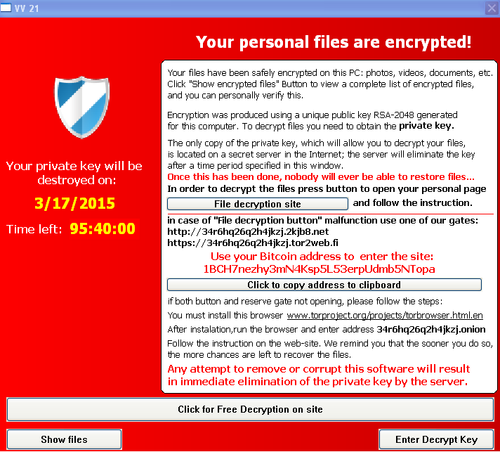

1−1−1.暗号化型ランサムウェア

暗号化型ランサムウェアは、個人ファイルやフォルダ(ドキュメント、スプレッドシート、画像、動画)を暗号化します。感染したファイルは、暗号化されると削除されます。そして、アクセスできなくなったファイルと同じフォルダに身代金の支払い方法が記載されたテキストファイルが残されます。

これらのファイルを開こうとするそのときまで、ユーザーは問題に気付かない可能性があります。

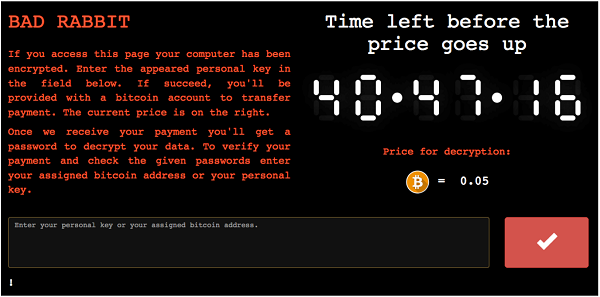

次のような「ロック画面」が表示されるタイプの暗号化型ソフトウェアもあります。

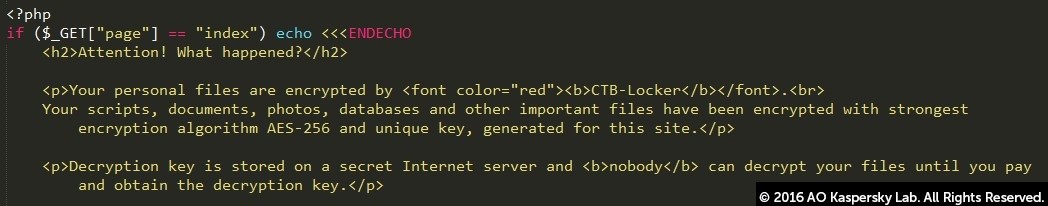

Crypt Locker に感染した場合

詳細はこちら

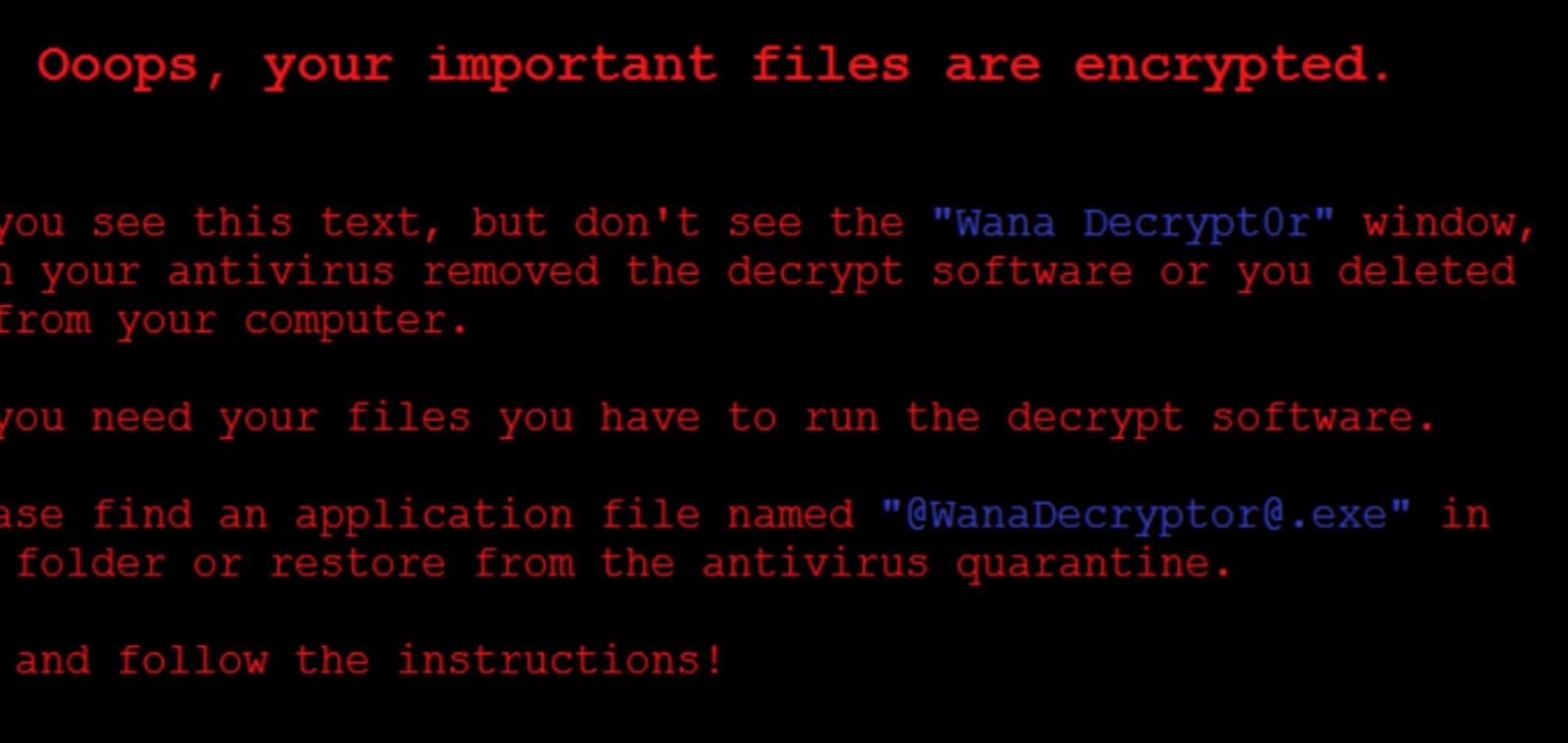

WannaCry に感染した場合

詳細はこちら

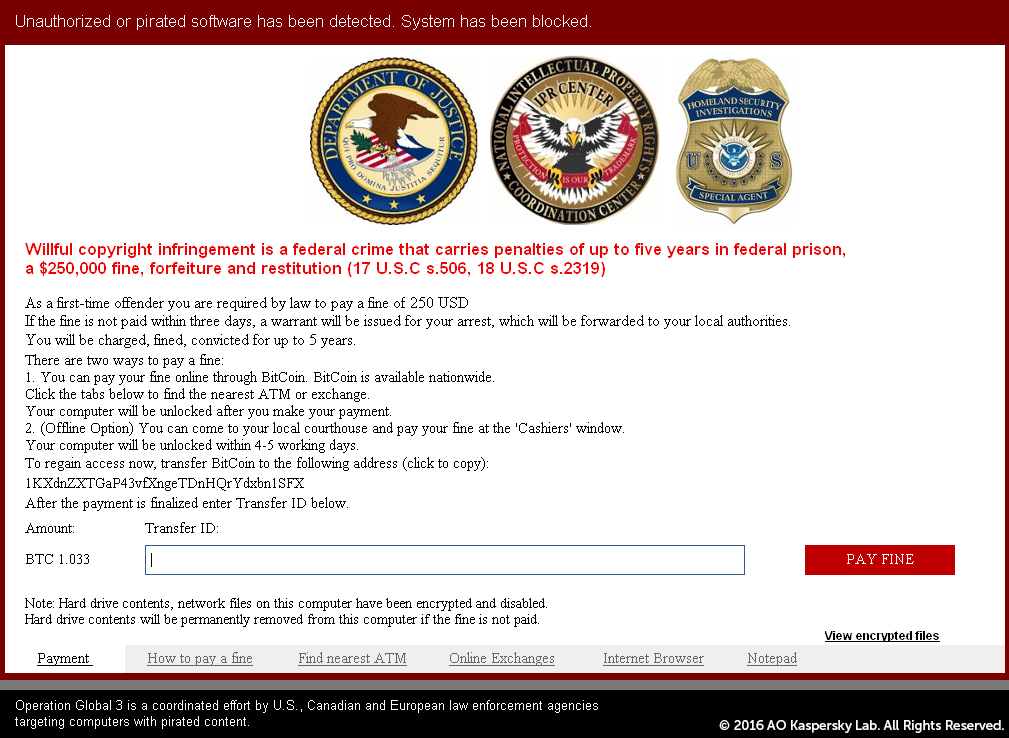

1−1−2.ロック画面が表示されるランサムウェア

このランサムウェアは、PCの画面をロックし、身代金を要求します。

PCの全画面に画像が表示され、他のすべてのウィンドウがブロックされます。

個人ファイルは暗号化されません。

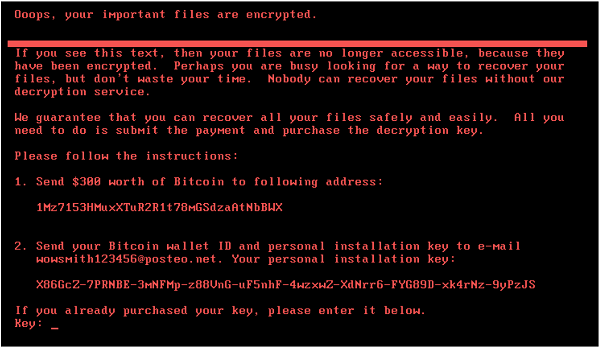

1−1−3.マスターブートレコード(MBR)を標的とするランサムウェア

マスターブートレコード(MBR)は、PCのハードドライブに含まれているもので、オペレーティングシステムを起動するために使用されます。

MBR を標的とするランサムウェアは、通常の起動プロセスを妨げるために PC の MBR を変更します。

代わりに、画面には身代金要求が表示されます。

Petya に感染した場合、PC再起動後に表示されるメッセージ

Bad Rabbit に感染した場合の支払いページ

詳細はこちら

1−1−4.Web サーバーを暗号化するランサムウェア

このランサムウェアは、Web サーバーを標的とし、Web サーバー上の多数のファイルを暗号化します。

多くの場合、コンテンツマネジメントシステムの既知の脆弱性を利用して Web サービスにランサムウェアを配置します。

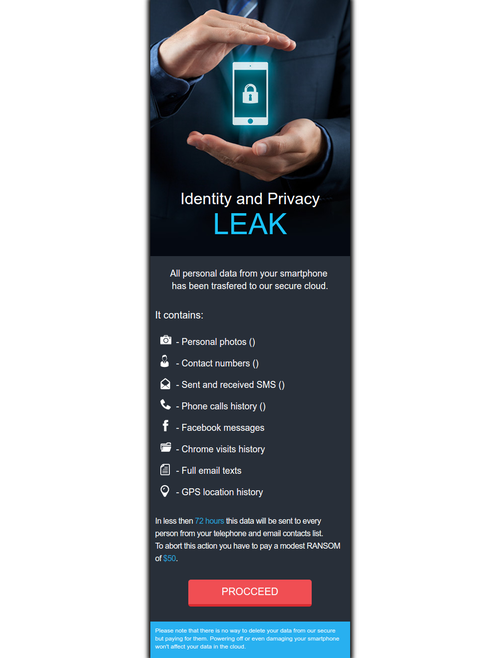

1−1−5.モバイルデバイスを標的としたランサムウェア

モバイルデバイス(主に Android)が 「ドライブ バイ・ダウンロード」 によって感染する可能性があります。

また、Adobe Flash やウイルス対策製品などの広く利用されているサービスを装った、偽アプリによって感染する可能性もあります。

LeakerLocker に感染した場合

詳細はこちら

1−2.ランサムウェアの感染の仕組み、(ランサムウェアの感染経路)

主に電子メールを介する感染経路とWebサイトを介する感染経路という二種類の感染経路が考えられます。これは、通常のマルウェアの感染経路と同じです。電子メールを介した場合は、メールの添付ファイルやメール本文のURLを介して悪意あるWebサイトに繋がり、何らかの脆弱性を利用した攻撃によって感染します。

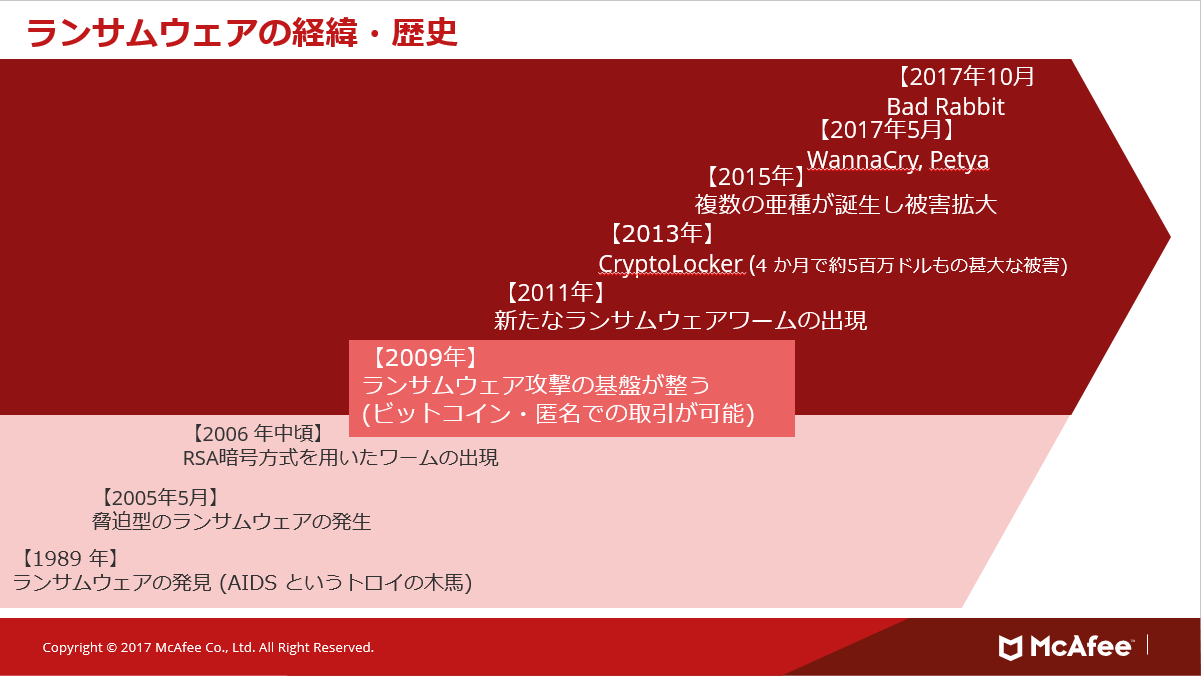

1−3.ランサムウェアの経緯・歴史と被害例

ここでは1989年の初めてのランサムウェアの発見から、現在に至るまでの歴史を重要なポイントに沿って紹介していきます。これだけ広がった理由としては、2009年にビットコインの匿名での取引が可能になったことで、金銭取得手段が容易になった点が挙げられます。また、エクスプロイトキットに代表されるような、簡単にマルウェアを作成できるツールが闇市場に出回ったことも、感染拡大を加速させている一因です。

【1989 年】ランサムウェアの発見

世に知られた最初のランサムウェアは、ジョセフ・ポップによって作成された AIDS というトロイの木馬(別称:PC Cyborg)です。

【2005年5月】脅迫型のランサムウェアの発生

脅迫型のランサムウェアが発生しました。

【2006 年中頃】RSA暗号方式を用いたワームの出現

Gpcode、TROJ.RANSOM.A、Archiveus、Krotten、Cryzip、MayArchive などのワームが、長い鍵長で暗号強度を高めたRSA暗号方式を使い始めました。

【2009年】ランサムウェア攻撃の基盤が整う

ビットコインが登場して匿名での取引が可能になったことで、ランサムウェア攻撃の重要な基盤が整いました。

【2011年】新たなランサムウェアワームの出現

Windows ライセンス認証の通知を模倣したランサムウェアワームが発生しました。

【2013年】たった4 か月で約5百万ドルもの甚大な被害

Stamp.EK エクスプロイトキットに基づいたランサムウェアワームが発生し、Mac OS X に特化したランサムウェアワームも登場しました。CryptoLocker がこの年最後の 4 か月で約 5 百万ドルを荒稼ぎしました。

【2015年】複数の亜種が誕生し被害が拡大

「サービスとしてのランサムウェア」が登場します。これにより、コンピューターがあれば誰でも攻撃が可能になりました。複数のプラットフォームで複数の亜種が大きな被害を引き起こしています。

【2017年5月】WannaCry, Petya 等の被害拡大

技術的には、WindowsにあるSMB v1の脆弱性を突いた、新たなアプローチで被害が拡大した。

150か国の23万台以上のコンピュータに感染したといわれている。

英国 NHS (国民保健サービス) が攻撃をうけ、MRIや血液貯蔵冷蔵庫など、7万台の機器が影響を受けたとされる。また、およそ40の医療施設でシステムが使えなくなるなど被害を受けた。攻撃を受けた病院では患者の情報にアクセスできなくなり、手術を中止したり、診察の予約をキャンセルしたほか、救急搬送されてきた患者を受け入れられず、ほかの病院へ搬送する事態となった。

日本でも、日立製作所、東日本旅客鉄道、イオントップバリュー、本田技研工業、日本マクドナルド、での被害が報告されています。

【2017年10月】BadRabbit

ロシアやウクライナなどの地域を中心として、「Bad Rabbit」と呼ばれるランサムウェアの感染被害が確認され、多くの機関において業務に支障が出るなどの深刻な影響が発生。

2.ランサムウェアを対策する11の手順

ランサムウェアからシステムを保護するには、問題点と拡散方法をよく理解する必要があります。

以下に、ランサムウェアによる被害を最小限に抑えるために、企業が行うべき手順とポリシーを示します。

【手順1】攻撃発生時の行動計画の作成

重要なデータのある場所と侵入経路の存在を確認しておく必要があります。緊急管理チームと協力して、業務継続と障害時復旧の訓練を行い、目標復旧地点と時間を検証する必要があります。これらの訓練により、通常のバックアップ テストでは表面化しない、見えない影響を確認することができます。

【手順2】最新のパッチをシステムに常に適用する

ランサムウェアが悪用する脆弱性の多くはパッチの適用で解決できます。オペレーティング システム、Java、Adobe Reader、Flash、アプリケーションにパッチを適用し、最新の状態を維持しましょう。パッチ適用の手順を決め、パッチが正常にインストールされていることを確認してください。

【手順3】アプリケーションホワイトリストを利用したリスクを回避

古いシステムや機器にパッチが適用できない場合には、アプリケーションホワイトリストを利用してリスクを回避しましょう。これにより、システムをロックし、未承認のプログラムの実行を阻止できます。ファイアウォールや侵入防止システムを使用して、これらのシステムとデバイスをネットワー

クの他の部分から分離しましょう。これらのシステムで不要なサービスやポートを無効にすると、侵入の可能性があるポイントの露出を減らすことができます。

【手順4】エンドポイントの保護

エンドポイント保護と高度な保護機能を使用しましょう。多くの場合、クライアントではデフォルトの機能しか有効になっていません。高度な機能(一時フォルダーからの実行ファイルの実行を阻止する、など)を実行すると、より多くのマルウェアを検出し、ブロックすることができます。

【手順5】安全なネットワークドライブにデータを保存する

可能であれば、ローカル ディスクへの重要データの保存を禁止する。データを安全なネットワークドライブに保存する必要があります。感染システムの復旧が簡単になるため、ダウンタイムを短縮することができます。

【手順6】スパム対策ツールの導入

大半のランサムウェアは、リンクや特定の種類の添付ファイルを含むフィッシング詐欺メールで攻撃を開始しま

す。.scrファイルや他の不明なファイル形式にランサムウェアが組み込まれている場合、これらの添付ファイルをブロックするスパム ルールを簡単に設定できます。.zipファイルを許可している場合には、.zipファイルを2つ以上のレベルでスキャンし、不正なコンテンツが存在するかどうか確認しましょう。

【手順7】不要なプログラムとトラフィックをブロックする

Torの必要がなければ、ネットワーク上でTorアプリケーションとトラフィックをブロックしてください。Torをブロックすれば、ランサムウェアが指令サーバーからRSA公開伴を取得できなくなり、ランサムウェアによる暗号化を防ぐことができます。

【手順8】重要なデバイスの保護

ネットワークセグメントを追加して、重要なデバイスを保護する。

【手順9】バックアップの隔離

バックアップを安全な場所に隔離する。本稼働ネットワークのシステムからアクセスできない場所に、バックアップ システム、ストレージ、テープを保管してください。ランサムウェアの感染が広がると、バックアップ データにも感染する可能性があります。

【手順10】残り部分の隔離

重要なシステムに仮想インフラを利用し、本稼働ネットワークの残りの部分から隔離する。

【手順11】ユーザーのセキュリティ意識の向上

ユーザーの意識向上に継続的に取り組む。大半のランサムウェアはフィッシング詐欺メールで攻撃を開始します。ユーザーのセキュリティ意識を高めることは非常に重要です。統計によると、攻撃者が送信した詐欺メールの10通に1通は攻撃に成功しています。未確認の送信元や不明な送信元から受信したメールと添付ファイルを開いてはなりません。

3.今後のランサムウェアの進化とランサムウェア システム閉鎖の効果

3−1.今後も進化していくランサムウェア

未来を適切に予測することは不可能ですが、Wannacry の台頭に代表されるようなアウトブレーク、攻撃側は今後も様々な脆弱性や盲点をついていくことは容易に予想されます。ベンダー側ではいたちごっこの争いを続けつつ、新たなブレークスルーを模索しているのが状況だと思います。現在取れる、最善の対策と備えをすることで、何か発生した際に手を打てる状況にしておくことが求められます。

3−2.ランサムウェアシステムの閉鎖

閉鎖: いくつかのランサムウェア システムの閉鎖に成功しています。また、現在進行中の作戦もあります。主な成果としては、7月のShade、9月のWildFireの閉鎖があります。捜査当局とセキュリティベンダーは今後も脅威インテリジェンスの共有を進め、これらの脅威に連携して対応していきます。

脅威レポートの統計情報でも、LockyやCryptoWallなどの減少により、ランサムウェアの数は大幅に減少しています。

3-3.でも、暗い話題だけではない

セキュリティ ベンダーでも復旧ツールを提供しています。

マカフィー

Tesladecrypt: Teslacrypto というランサムウェアで暗号化された以下のファイル属性を復元できるツール (.mp3, .micro, .xxx, and .ttt.) 詳細はこちら。

2017年10月にリリースした最新ツール McAfee Ransomware Recover (Mr2)

ファイルを復号化するために必要な鍵と復号化ロジックが定期的に更新されます。

ユーザーファイル、アプリケーション、データベース、アプレット、およびその他のオブジェクトのロックを解除することができます。使い方(英語)はこちら。

ベンダー間の枠を超えた取り組み紹介 No More Ransom

2016年夏、ユーロポールとマカフィーが中心となり、ランサムウェアの撲滅にセキュリティベンダーと捜査機関が連携して取り組むため、No More Ransom!の設立を発表しました。この組織は、被害防止の助言、調査支援、復号ツールの提供などを行っています。

4.まとめ

組織のセキュリティ担当者という立場であれば、セキュリティ対策全体を俯瞰したうえで、どこを強化するかを考えて取り組くんでください。

今後、マルウェアが進化して、ランサムウェアという形態や言葉ではない、何か新たな脅威が出てくることを想定した対策が必要です。たとえば、風邪を引いてしまって、薬を飲んだり、ビタミンCをたくさんとって、汗をかいて十分睡眠をとる、などは事後対策ですが、風邪をひかないように、食事や睡眠、汗をかいたとしても体を冷やさないよう心掛けるなど、事前対策の取組も重要です。

会社や組織、業種、業態によっても、注力するポイントが異なってくる可能性もあります。なので、限られた予算とリソースのなかで、どれが一番効果的かを判断したうえで、どこまで対処できるかを想定したうえで、対策をしていくことだと思います。

マカフィーでは、セキュリティコンセプトとして脅威対策ライフサイクルを提唱しています。

脅威を完全に保護することは不可能である現実をベースに対策を考えていくコンセプトです。セキュリティ対策の捉え方の1つとして活用ください。

著者:マカフィー株式会社 マーケティング本部

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)