大企業に対するランサムウェア攻撃が見出しを占めることがよくあります。Kaseya、コロニアルパイプライン、MOVEitのような組織に対する知名度の高い攻撃は、ランサムウェアのギャングが狙うのは大企業だけだと思わせるかもしれません。私たちの調査によると、ここれが常に当てはまるわけではありません。

大規模な組織だけが危険にさらされていると考えていると、攻撃を受ける可能性を過小評価することになりかねません。最近のランサムウェアインシデントの分析を利用して、あなたの組織が他のランサムウェア被害者と類似していることを確認し、攻撃が発生する前にサイバーセキュリティのギャップを埋めることができるようにしましょう。

| 私たちの調査とランサムウェア攻撃の構造について詳しくは 、南北アメリカで8月23日、EMEAとAPACで8月24日に開催されたRansomware Detection and Response Virtual Summitをご覧ください。 |

目次

ランサムウェア統計の手法と情報源

どんな組織でもランサムウェアの被害に遭う可能性があります。Trellix Advanced Research Centerでは、「平均的な被害者」がどのようなものかを知るために、2023年6月初旬(Clopギャングよる大規模なMOVEit侵害の直前)までに、犯罪者リークサイトから公に恐喝されたランサムウェア被害者に関する数年分のデータを収集しました。この取り組みにより、確認された世界のランサムウェア被害者9,000人近くの驚異的なリストが作成されました。

私たちは、被害者名のリストに、企業部門、所在地、収益規模、企業規模など、組織に関する詳細情報を追加しました。統計を適用することで、典型的な被害者のプロフィールについて興味深い洞察を得ることができました。経験上、すべての被害者がこのようなサイトに掲載されるとは限らないので、世の中にはもっと多くの被害者がいるはずです。なお、このブログで示した調査結果は、私たちが収集したデータのみに基づいています。

このブログでは、ランサムウェア被害者の興味深い世界を掘り下げ、その属性を明らかにします。自社と類似した被害組織を調べることで、自社がリスクにさらされているかどうかを確認することができます。ほとんどの場合、これらの組織は同様のITセキュリティ予算を持ち、同様の管理策を導入しているはずです。ソクラテスの言葉を引用してみます。 「知的な人はあらゆるもの、あらゆる人から学び、平均的な人は経験から学ぶ。愚か者はすでにすべての答えを持っている」。おそらくあなたも、何が攻撃を引き起こしたのか、また防御戦略にはどのような対策が欠けていたのかを、同業者から学んだことがあるかもしれません。

ランサムウェアの被害にまつわる謎を解き明かし、このデジタル脅威と闘い、貴重なデータを守るために力を尽くしましょう。

ランサムウェアグループごとの被害者数

収集されたデータは、2年間で97の異なるランサムウェアグループにまたがっています。以下の短縮されたリストを見ると、Lockbitランサムウェアが、そのリークページで被害者を公然と恐喝することに関しては、明らかなリーダーであることがわかります。これらの数字は、2023年6月末のMOVEit Clop攻撃の直前に収集されたものであり、ClopはLockbitをはるかに上回っていることに注意してください。

| ランサムウェア グループ | 割合 |

| lockbit3 | 15.86% |

| clop | 14.57% |

| lockbit2 | 11.25% |

| alphv | 4.09% |

| conti | 3.72% |

| pysa | 3.43% |

| hive | 2.16% |

| blackbasta | 2.12% |

| royal | 2.12% |

| vicesociety | 2.11% |

| hiveleak | 2.01% |

| avaddon | 1.59% |

| bianlian | 1.41% |

| everest | 1.32% |

| blackbyte | 1.27% |

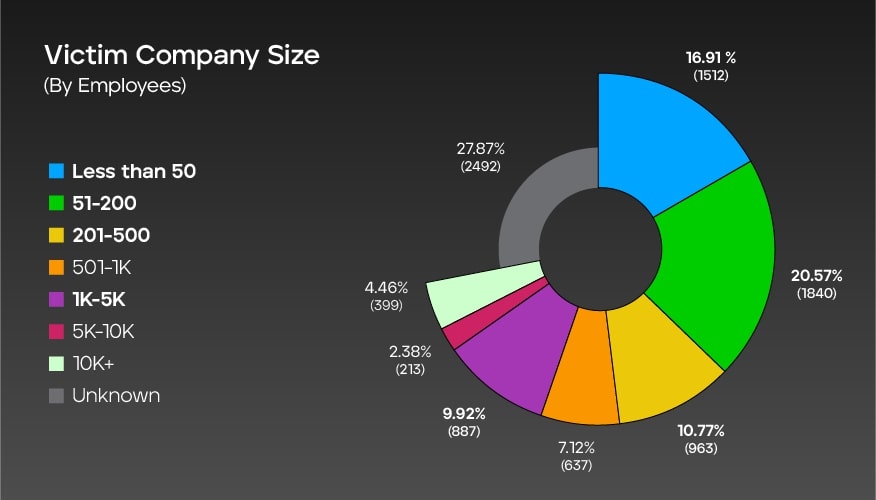

世界の従業員数別企業規模

図1 被害企業の規模

このグラフは、世界のランサムウェア被害者の分布を、被害企業の規模(従業員数で測定)に基づいて表したものです。このデータから、被害者の多くは従業員51~200人の企業(20.57%)で、次いで従業員50人未満の企業(16.91%)であることがわかります。大企業になるほど、その割合は以下のように減少します。

- 7.12% (501-1,000人)

- 9.92% (1,000~5,000人)

- 2.38% (5,000~10,000人)

- 4.46% (10,000人以上)

さらに、「不明」と表示されたカテゴリーがあり、全体の27.87%を占めており、一部の被害者の企業規模が不明であることを示しています。このデータで考慮されているランサムウェア被害者の総数は8,943人です。

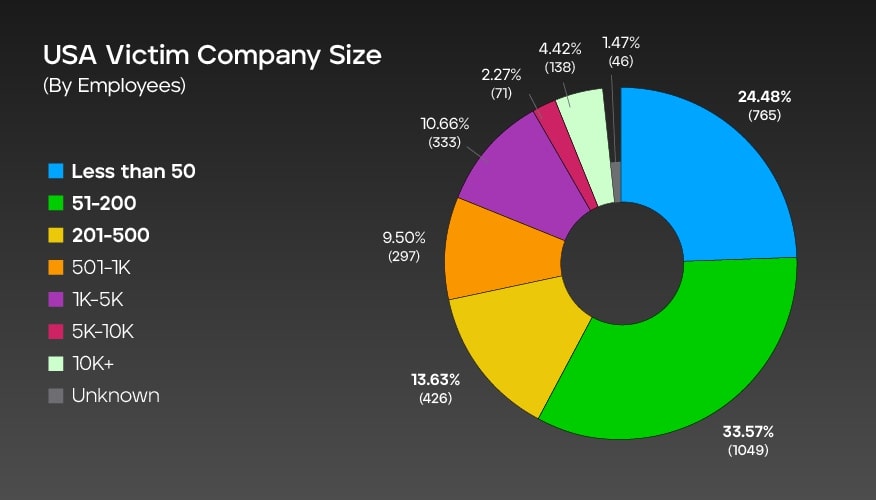

従業員数による企業規模:米国

図2. 従業員数による企業規模:米国

米国におけるランサムウェア攻撃の文脈で、従業員数で測定した被害企業の規模に基づく分布をグラフに示します。このグラフから、被害企業の大半(33.57%)は従業員数51~200人の企業であることがわかります。

次に多いのが従業員50人未満の中小企業で、全体の24.48%を占めています。被害企業の数は規模が大きくなるにつれて減少し、最も割合が低いのは大企業です。被害企業の規模が不明なものもありますが、本データに含まれる3,125社の従業員数を確認することができました。

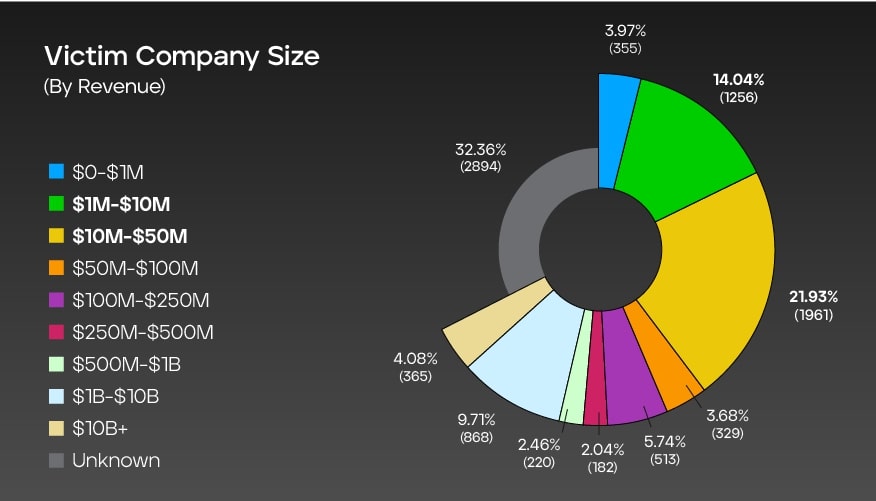

世界の売上高別企業規模

図3. 世界の売上高別企業規模

このグラフは、ランサムウェア攻撃による被害者の収益規模に基づく包括的な内訳を示しています。このグラフは、8,943件のデータセットに含まれる割合の分布とともに、各収益範囲について記録されたインシデントの数を示しています。注目すべきは、「不明」カテゴリーが32.36%で最大のシェアを占めていることで、被害者の収益情報が開示されていない、または不明のままであることを示しています。

特定された収益範囲の中では、1,000万ドルから5,000万ドルの収益がある企業が最も被害を受け、インシデントの21.93%を占めました。100万ドル以上1000万ドル未満と10億ドル以上100億ドル未満はそれぞれ14.04%と9.71%で、僅差で続いています。

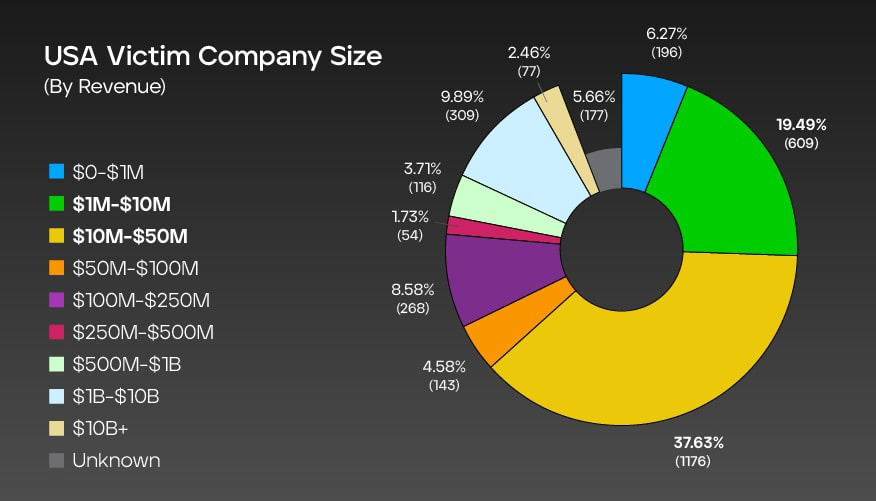

売上高別の企業規模:米国

図4. 売上高別の企業規模:米国

このグラフは、米国におけるランサムウェア攻撃被害者の概要を、収益規模別に分類したものです。合計3,125件のうち、収益範囲ごとに記録されたインシデントの件数と、対応する割合の分布が表示されています。

売上高1,000万ドルから5,000万ドルの企業が最も影響を受け、インシデントの37.63%を占めました。100万ドルから1000万ドルの企業は19.49%で僅差で続きました。売上高が0ドルから100万ドルの中小企業はインシデントの6.27%を占め、売上高が100億ドルを超える大企業は2.46%を占めました。

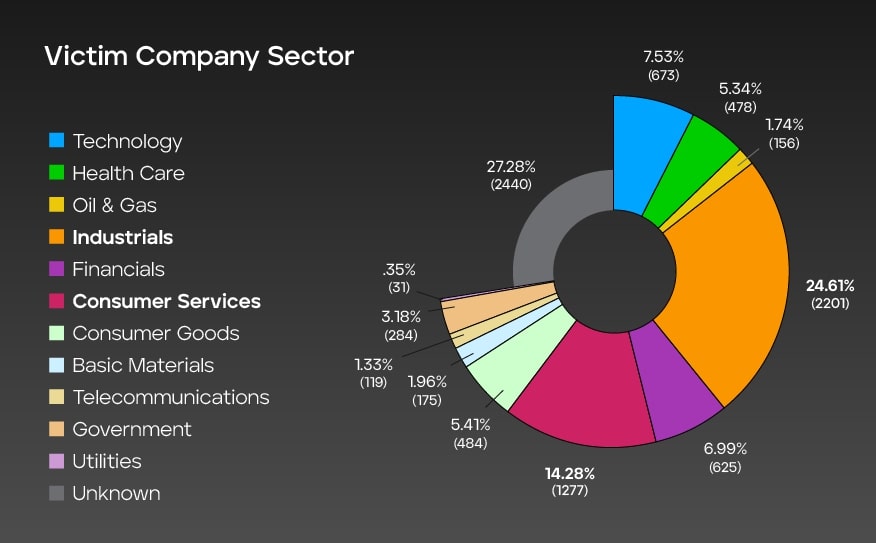

世界的に影響を受けている部門

図5. 世界的に影響を受けている部門

このグラフは、さまざまなセクターにおけるランサムウェア攻撃被害者の分布を示しています。各セクターで記録されたインシデントの件数と、8,943件のデータセットに占める割合が示されています。

産業部門と消費者サービス部門が大きな被害を受けており、それぞれインシデントの24.61%と14.28%を占めています。テクノロジー、ヘルスケア、金融など、その他の部門でも顕著な数の攻撃が発生しています。興味深いことに、「不明」のカテゴリーが27.28%と最も高い割合を占めており、これは被害者の部門が特定されていない、あるいは公表されていない事例を示しています。

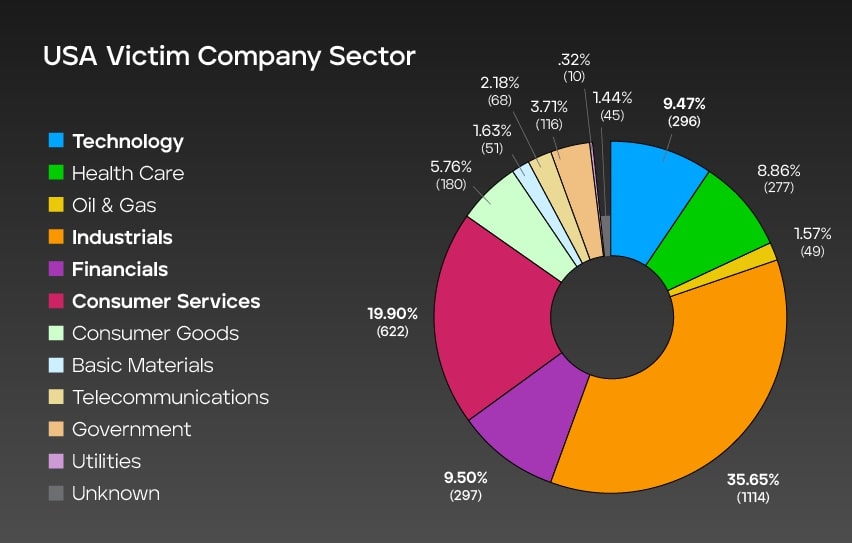

米国で影響を受けた部門

図6. 米国で影響を受けた部門

このグラフは、米国におけるランサムウェア攻撃の被害者を業種別に分類し、各業種で記録されたインシデントの件数と、合計3,125件のうち対応する割合の分布を示す、貴重な洞察を提供するものです。このデータでは、産業部門と消費者サービス部門に大きな影響があることが強調されており、それぞれインシデントの35.65%と19.90%を占めています。金融部門とテクノロジー部門が僅差で続き、インシデントの9.50%と9.47%を占め、ランサムウェア攻撃が様々な業界に広く及んでいることを示しています。

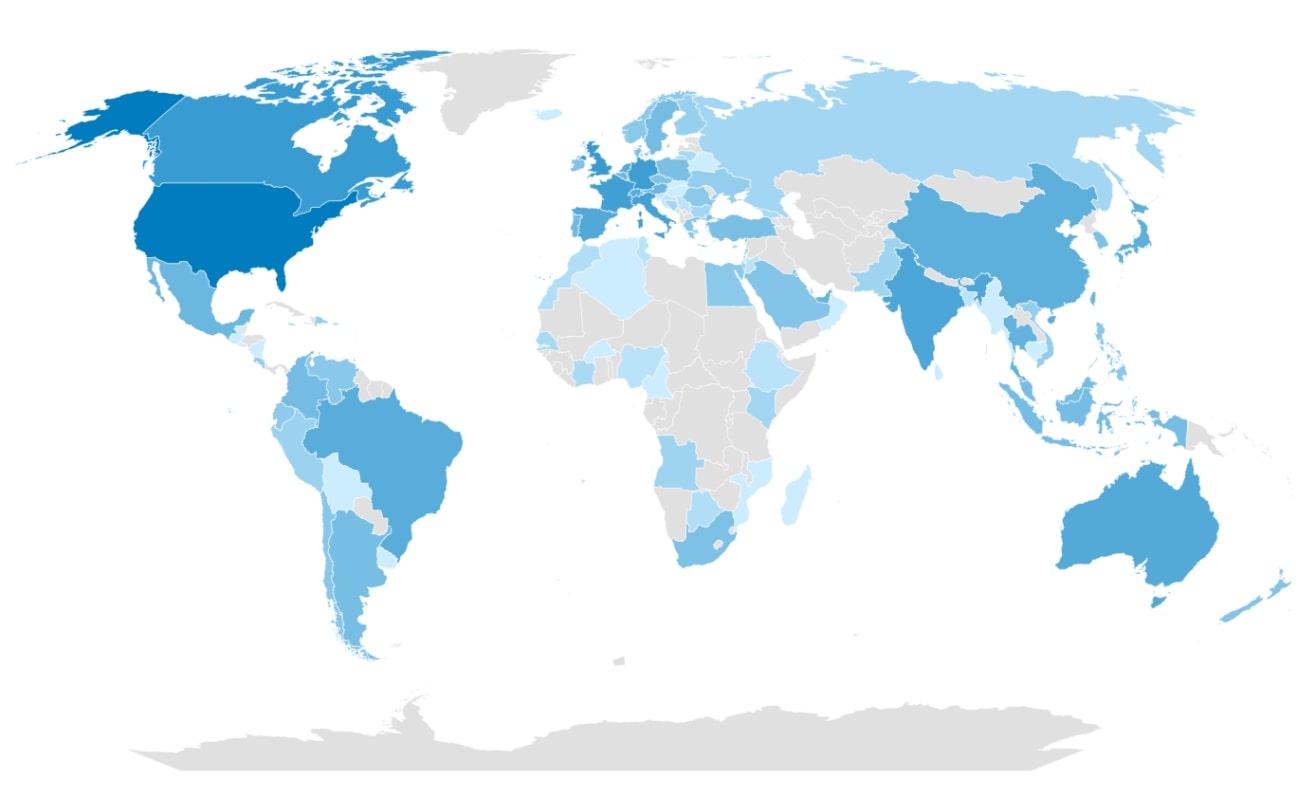

世界中で公開されたランサムウェア被害者

図7. 世界中で公開されたランサムウェアの被害者

被害者8,493人の広範なデータセットから得られた上記のヒートマップは、ランサムウェア攻撃が主に米国の被害者に焦点を当てていることを明確に示しており、英国、ドイツ、カナダ、イタリアがその後に続いています。しかし、ランサムウェアの活動は特定の国に限定されるものではないことを認識することが重要です。特定の国の割合が低いとはいえ、ランサムウェアグループの攻撃力が低下しているわけではありません。むしろ、攻撃の標的がより正確になっているか、被害者が事件の報告に消極的であることを示唆している可能性があります。

結論

当社の分析により、ランサムウェアの被害者層におけるいくつかの重要な傾向とパターンが明らかになりました。第一に、ランサムウェア攻撃は、世界的にさまざまな規模の組織に影響を及ぼす広範な脅威であり続けていることが明らかになりました。攻撃を受けるのは大規模な組織だけではありません。収集されたデータポイントに基づき、次のように結論付けられます。

- 従業員5~500人の規模の組織が最も標的にされている。

- 米国の被害者の半数以上の平均年間収入は100万ドルから1億ドルだった。

- 被害者は世界中にいたにもかかわらず、データセット内の被害組織のほとんどは米国にあり、主に消費者サービス、テクノロジー、金融、産業部門に属していた。

これら最初の2つの結論から、ランサムウェアの被害者の中には、大企業やエンタープライズではなく、中小企業や中堅企業が多いという大きな傾向があることは明らかです。これが、メディアや法執行機関の注目を避けようとするランサムウェアグループの積極的な標的設定によるものなのか、この規模の企業の方が攻撃者にとって単に身代金の価値のために侵入・侵害しやすいだけなのか、あるいは別の理由によるものなのかは不明です。しかし、COVID-19の大流行後、多くの中小企業や大企業が、リモートワークやハイブリッドワークをサポートするためのデジタル変革の一環として、クラウドツールやクラウドサービスの採用を開始しました。そのため、これらの攻撃者は、今日の中小企業でさえも、内部ネットワークを足がかりに、より広範なクラウドインフラストラクチャへの攻撃ベクトルを提供する魅力的なターゲットと見なしている可能性があります。

現在の組織は、セキュリティ管理でカバーすべき攻撃対象の拡大に直面しています。そして、この攻撃対象領域は、組織がよりデジタル化され、接続されるようになるにつれて、より複雑化し、管理が困難になります。当社の「Mind of the CISO」レポートによると、組織はIT予算の約34%をサイバーセキュリティに充てています。これらのサイバーセキュリティ予算を、インテリジェントで包括的かつ効果的なセキュリティ保護を提供するツールやサービスに割り当てる必要があることは明らかです。

このランサムウェア被害者ブログの読者の皆様には、ご自身の組織をここに挙げた被害者の統計と比較し、また、ランサムウェアの攻撃から組織を守るためにどのような状況に置かれているのかをよりよく理解するために、私たちのレポート「Mind of the CISO」の調査結果と現在のセキュリティ対策を比較検討されることをお勧めします。Trellixは、ランサムウェアのパンデミックを緩和するために、必要とされているワールドクラスのAIを搭載したプラットフォームと、検知および予防ツールのXDRを提供しています。

| さらに詳しい情報が必要な場合は、ランサムウェアの検知と対応に関するRansomware Detection and Response Virtual Summitのセッション「ランサムウェア対策強化ウェブセミナー 防御・検知・対応の実践」にご参加いただくか、Trellix Advanced Research Centerが今後発表する詳細なレポートにご期待ください。 |

※本ページの内容は2023年7月31日(US時間)更新の以下のTrellix Storiesの内容です。

原文: Uncover the Hidden Story of Ransomware Victims – They’re Not Who You Think

著者: Trellix Advanced Research Center