高度化し巧妙化しているサイバー攻撃。具体的にどのような攻撃手法があり、どのように巧妙化してきているのでしょうか。ここではサイバー攻撃の種類を概観しながら、攻撃手法の歴史から見た、攻撃目的・攻撃対象の変化・傾向を解説し、今のサイバーセキュリティ対策に必要な考え方を考察します。

目次

1.サイバー攻撃の種類

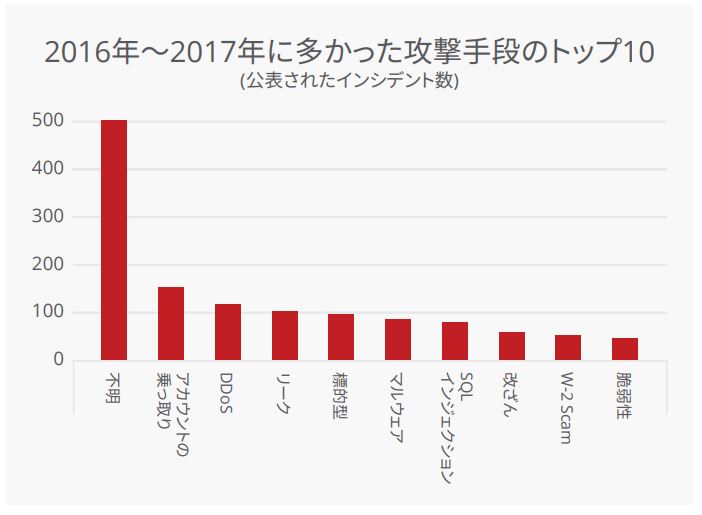

近年ランサムウェアに代表されるサイバー攻撃に関する情報を目にすることが多くなってきました。ニュースになることが増えたためランサムウェアにばかり目が行きそうですが、アカウントの乗っ取りや標的型など対象を明確にした攻撃も多く発生しています。

出所:McAfee Labs 2017

出所:McAfee Labs 2017

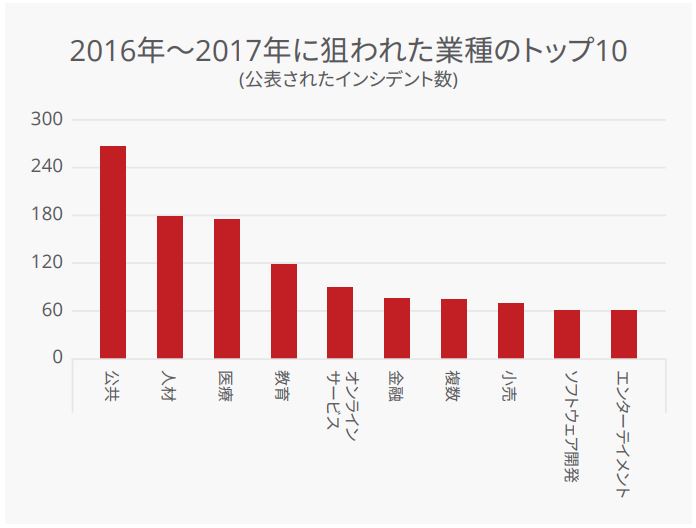

また、業種では公共や人材・医療をターゲットとした攻撃が多くみられます。

出所:McAfee Labs 2017

出所:McAfee Labs 2017

金銭を狙った攻撃以外にも顧客情報の搾取など情報漏洩の観点でも注意が必要です。具体的にどのような脅威があるのか、代表例を見ていきましょう。

1-1 マルウェア

マルウェアとは、『悪意のある』ソフトウェアのことです。「Malicious」(悪意のある) +「Software」(ソフトウェア)を組み合わせて作られた造語です。マルウェアには、ウィルス、ワーム、トロイの木馬、スパイウェアなどがあります。

1-1-1 ウィルス

他のプログラムに寄生して、そのプログラムの動作を妨げたり、ユーザーが意図しない挙動を行うプログラムです。

1-1-2 ワーム

プログラムには寄生せず、独立してそのプログラムの動作を妨げたり、ユーザーが意図しない挙動を行うプログラムです。多くの場合、ネットワークを経由して攻撃先のシステムのセキュリティホールを利用、侵入します。感染すると、システムやネットワークの性能を劣化させたり、コンピューター内のファイルを削除するなどの破壊活動を行ったり、別のコンピューターへ侵入するといった活動を実施します。

1-1-3 トロイの木馬

攻撃者が意図する活動を、侵入先のコンピューター上でユーザーが気が付かない状況で行うプログラムです。ギリシア神話におけるトロイア戦争の伝説に語られるトロイの木馬になぞらえて名前が付けられました。ウィルスと違って、自己増殖機能はありません。

1-1-4 スパイウェア

破壊目的ではなく、侵入先のコンピューターから機密情報などの内部情報を秘密裏に外部に送ります。

1-1-5 ボット

ボットとは、元々、別のコンピューターに接続して命令を実行する単純なスクリプトやコマンドの集合、あるいはプログラムという意味です。ボットそのものには、有害で悪質なものという意味はありませんでしたが、最近は、マルウェアの一種として説明されることがほとんどです。

1-1-6 ランサムウェア

ランサムウェアは、マルウェアの1種で、同意なくユーザーのコンピューターにインストールされ、オフィスドキュメントや圧縮ファイル、音楽、画像などのファイルを、勝手に暗号化処理を行い、読みとれない状態にします。そして、その後に「ファイルの復元」を条件に金銭を要求するポップアップウィンドウが表示されます。このファイルを人質にして、身代金を要求するという行為から、ランサムウェアという単語は、Ransom(身代金)とSoftware(ソフトウェア)を組み合わせて作られました。

1-1-7 バックドア

元の用語であるbackdoor を訳すると、裏口ということになり、正規の方法ではないやり方で、裏口から侵入するということを意味します。バックドアを仕込むためには、対象となるシステムのセキュリティホールを使って、トロイの木馬と呼ばれるソフトウェアを送り込む方法や、そもそも設計・開発段階で組み込む方法などがあります。

1-2 標的型攻撃

標的型攻撃とは、明確な意志と目的を持った人間が、特定の組織や人に対して行うサイバー攻撃の一種です。通常は、カード情報などの金銭に関わる情報、企業での特許などの知的財産や製品開発情報などの特定の情報を不正に取得するというような目的を持って、実行されます。

1-2-1 DoS攻撃

DoS攻撃(Denial of Services Attack , サービス拒否攻撃) とは、サーバーやネットワーク機器などに対して実施される攻撃手法の1つです。DoS攻撃とは意図的に過剰な負荷をかけるなどの行為により、ネットワークの遅延やサイトへのアクセスをできないようにする攻撃を指します。具体的には、F5キーを集団で一斉に連打し、リロードをすることでターゲットのWebサイトに過剰な負荷をかけて停止させてしまうF5攻撃などがあります。

1-2-2 DDoS攻撃

DDoS攻撃 (Distributed Denial of Service Attack,分散型サービス拒否攻撃) とは、上記で紹介したDoS攻撃を分散型の攻撃方法に進化させたものです。DDoS攻撃では、サーバーやネットワーク機器などに対して意図的に過剰な負荷をかけるなどの攻撃を行い、ネットワークの遅延やサイトへのアクセスができないようにします。DoS攻撃では、1台のシステムから攻撃を行います。一方、DDoS攻撃では、複数のシステムから標的となるサーバーやネットワーク機器などに対して、一斉に攻撃します。

1-2-3 ゼロデイ攻撃

ゼロデイアタック (Zero Day Attack)とも呼ばれ、ソフトウェアにセキュリティ上の脆弱性(セキュリティホール)が発見されたときに、問題の存在自体が広く公表される前にその脆弱性を悪用して行われることをいいます。

1-2-4 水飲み場攻撃

水飲み場型攻撃は、標的型攻撃の一つで、英語ではwatering hole attackといいます。Water hole とは、野生動物などが水を飲みにやってくる水飲み場をさします。水飲み場型攻撃では、攻撃対象となる企業や組織のユーザーが普段アクセスするウェブサイト(つまり、水飲み場)を特定し、そのサイトを改ざんし、ドライブバイダウンロード攻撃(Webブラウザーを通じて、ユーザーに気付かれないように悪意のあるソフトウェアをダウンロードさせる攻撃手法)などを利用してマルウェアに感染させようとします。

1-2-5 フィッシング

フィッシングとは、「実在する企業や個人を装った電子メールを送信して、クレジットカードの番号や個人のIDデータ、パスワードなどの機密情報を取得しようとする詐欺行為」です。

1-2-6 ソーシャルエンジニアリング

ソーシャルエンジニアリングは、管理者、ユーザーなどから、盗み聞き、盗み見など「社会的」(それが社会的なのかどうは横に置き)な手段によって、パスワードなどの重要な情報を入手することです。

1-3 WEBアプリケーション関連の攻撃

1-3-1 SQLインジェクション

SQLインジェクションとは、データを不正に取得するなど悪意を持ったSQL文を注入され(埋め込まれて)、データベースを不正に操作されることをいいます。SQL(エスキューエル)とは、リレーショナルデータベースに対して、データを追加、削除するなどの操作を行うための言語です。リレーショナルデータベースで著名なオラクルデータベース、MS SQL Server、MySQL、PostgreSQLなどを操作するためには、SQLを利用します。インジェクションとは、英語ではInjectionであり、「注入」という意味です。 SQLインジェクションでは、このSQLを利用することを利用して、不正なSQL文を実行させることで個人情報などを入手します。インターネット上でWebサイトを利用したサービスの提供が一般的になっています。一般消費者向けサイトでは、例えば、ログインID、パスワード、クレジットカード情報など重要な個人情報が入力、保存していることが多くあり、SQLインジェクションにより情報の不正利用が行われることがあります。

1-3-2 クロスサイトスクリプティング(XSS)攻撃

ブラウザ上においてサイト管理者の意図しないHTMLやJavaScriptなどのスクリプトを利用した手法です。例えば掲示板や資料請求の入力フォームなどで、クロスサイトスクリプティング脆弱性を持つWebサイトを構成する動的なHTMLやJavaScriptに、悪意のあるHTML/スクリプトを組み込みます。これにより、偽ページへアクセスさせフィッシング詐欺を試みたり、Cookieの奪取によってセッションを乗っ取ったりするなどの被害が発生します。

1-3-3 バッファオーバーフロー

バッファオーバーフロー(buffer overflow)は、読んで字のごとく、「buffer(バッファー)」が、「overflow (あふれ出す)」ことをさし、メモリー領域を破壊すること、あるいはそれに従って予期しない動作が起きることをさします。プログラム内であらかじめ確保しているメモリー領域のことをバッファと呼びます。このバッファの大きさを超えるデータを送り込み、データをそのバッファから“あふれ”させ、システム上で悪意のあるプログラムを実行させることをいいます。

1-3-4 エクスプロイト キット

エクスプロイトとは、システムの脆弱性を攻撃するプログラムのことを指します。主にInternet Explorer、Firefox、ChromeなどのWebブラウザーの脆弱性を狙ったり、ブラウザーからアクセス可能なプログラムであるAdobe Flash Player、Adobe Reader、Javaなどのセキュリティホールも悪用したりします。そして、エクスプロイトは、ペイロードと呼ばれるデータを破壊する操作を実行する コードを配布します。このエクスプロイトをすぐに利用できるソフトウェア パッケージにしたものをエクスプロイト キットといいます。非常に簡単にパッケージを利用でき、マルウェアの散布をできることから、多くのサイバー犯罪者は、エクスプロイト キットを使用しています。

1-4 パスワード関連の攻撃

1-4-1 辞書攻撃

辞書攻撃とは、辞書や人名リストなどに掲載されている単語や、それらを組み合わせて、パスワードなどを推測する方法の一つです。辞書攻撃では、膨大な単語のリストを使用し、受け入れられるパスワードが見つかるまで、それらをすべて試します。最初に、名前や名詞のような分かりやすい、または不十分な選択肢から開始します。次に、単語のリスト、単語の組み合わせ、単語の合成へと進みます。

1-4-2 ブルートフォースアタック

ブルートフォースアタックとは、暗号やパスワードを解読するための方法の1つです。英語でbrute-forceという単語であり、「~を力ずくで行う」という意味です。これが転じて、セキュリティ用語では「パスワードなどを力ずく(総当たり攻撃)で片っ端から試して見つけること」となります。

1-4-3 パスワードリスト攻撃(アカウントリスト攻撃)

攻撃対象とは違うサービスから攻撃者が入手・流出(リスト化)したIDとパスワードで、他のWEBサービスなどにアクセスをし、利用者のアカウントで不正ログインする攻撃です。複数のサイトでログインID・パスワードの使いまわしをする傾向が強く、一度不正ログインをされてしまうと他のサイトで被害にあうケースがあります。

2.サイバー攻撃の歴史

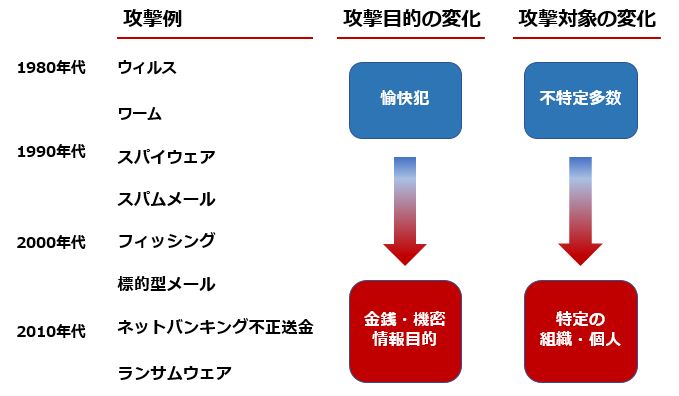

ここまでサイバー攻撃の種類・手法を紹介してきましたが、近年のサイバー攻撃はどのように変化してきているのでしょうか。サイバー攻撃の大まかな変遷を概観すると以下のようになります。近年は攻撃目的や攻撃対象が明確になり、より巧妙な手法で機密情報や金銭を搾取する傾向が見られます。

3.攻撃目的と攻撃対象の変化

上記で見てきた通り、攻撃手法は巧妙化してきていますが、その背景には攻撃目的の変化・攻撃対象の変化があります。

3-1 攻撃目的の変化

1980年代はパソコンの画面に不具合を表示させるなど、相手を驚かせるような愉快犯、自分の技術を誇示する自己顕示目的と思われるものが中心でした。それが、改ざんしたWEBサイトからクレジット情報など抜き取るフィッシングやランサムウェアに代表される身代金型の攻撃に代わり、機密情報や金銭を目的とした攻撃へと変化してきました。また、攻撃手法が闇ウェブで売買されるなど、攻撃手法そのものも商業目的で利用している攻撃者もいます。

3-2 攻撃対象の変化

このような目的の変化に伴い、かつては不特定多数を対象とした攻撃が中心でしたが、いわゆる標的型攻撃へと変化してきており、特定の個人や組織を対象とした攻撃にかわってきました。特定の企業の特定の部署に対して取引先を装いマルウェアが仕込まれたメールを送付するなど、攻撃者はターゲットを定めて事前調査をし、関係者しかわからない件名や名前を使い、相手を油断させるなど手の込んだ攻撃を行うケースもあります。このように攻撃者は組織化・商業化してきています。

4.セキュリティ対策の今

このような変化に対応するため、セキュリティ対策も常に進化しています。かつての侵入されないための対策から、侵入を前提として実害を防ぐ対策へとシフトしています。

4-1 多層防御で侵入しにくい環境にする

ウィルス対策ソフトなどの端末のセキュリティ強化だけでは足りません。玄関に施錠だけしている家庭と施錠・監視カメラ・センサーライトが設置されている家庭であれば、後者のほうが空き巣に入られるリスクは低くなります。企業のセキュリティも同様で、より侵入のリスクを低減するために多層防御をしていく必要があります。ファイアウォールだけではなく、IPS(Intrusion Prevention System)/IDS(Intrusion Detection System)の導入による不正侵入の検知・防御や組織内のエンドポイント(デスクトップパソコン、ラップトップパソコン、タブレット、スマートフォンなど)対策など多段階で守りを固めていくことが重要です。攻撃者が金銭目的で商業化してきているということは、その攻撃の費用対効果も見ていると考えることができます。侵入に手間のかかるセキュリティ環境を構築することで攻撃対象にされにくい状態にしていきましょう。

4-2 標的にされているという意識を持つ

技術的に防御を固めてもこれで万全というものはありません。〇〇部の××さん宛に取引先の△△さんを装ってメールを送ってくるなど、攻撃者は標的を具体的に定めて金銭や情報といった明確な目的をもって攻撃してきます。前述のような技術的対策だけでなく社員の教育といった人的対策も必要です。

攻撃者に狙われると侵入を100%防ぐことは難しく、かつてはウィルス対策ソフトなど入口対策でサイバー攻撃はある程度防げましたが、入り口を多階層の防御で強固にし、侵入された場合には、素早く検知・修復する、持ち出しをさせないといった対策をし、侵入されてしまった後も被害が拡大しないように社内のセキュリティポリシーを徹底しておくことが必要です。

著者:マカフィー株式会社 マーケティング本部

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)