本調査分析は、Intezerの上級セキュリティ研究者であるJay Rosenberg氏と、McAfeeの上席セキュリティリサーチャー兼プリンシパルエンジニアのChristiaan Beekによる共同研究によるものです。Intezerからも当記事は投稿されています。

サイバー犯罪グループの Lazarus(ラザルス)、Silent Chollima(サイレント・チョリマ)、Group 123(グループ123)、Hidden Cobra(ヒデゥン・コブラ)、DarkSeoul(ダークソウル)、Blockbuster(ブロックバスター)、Operation Troy(オペレーション・トロイ)、10 Days of Rain(10デイズ・オブ・レイン)からの攻撃は、すべて北朝鮮からのものだとみられています。しかし、それらが北朝鮮の仕業だとどうやって証明できるでしょうか?そして2009年7月4日に起きたDDoSとディスクワイピング攻撃は、サイバー領域で過去最も大規模なサイバー攻撃となったWannaCry(ワナクライ)とどんな関係があるのでしょうか?

実際、MYDOOM(マイデューム)の亜種のBrambul(ブラムブル)から、最近のFALLCHILL(フォールチル)、WannaCry、さらに仮想通貨交換への攻撃まで、北朝鮮が主要な脅威の攻撃者として世界の舞台に立った瞬間から、それまでとは明確に異なる攻撃の歴史が始まりました。

攻撃者ははうかつにも攻撃の痕跡を残す傾向があり、痕跡の点と点を結びつけることで全体像を明らかにすることができます。北朝鮮の攻撃者は、マルウェア兵器開発の初期段階から発展段階を通じて多くの手がかりを残してきました。

このブログでは数か月にわたる調査の、特に北朝鮮に関係するサンプル、共有ネットワークインフラストラクチャ、およびバイナリ内に隠れていた暴露データの間にある重要な類似点を描き出すコード分析を中心に紹介します。これらパズルのピースすべてを組み立てることで、北朝鮮による多くの攻撃がそれぞれ関連することを明らかにし、北朝鮮のサイバー軍の特別部隊によって使われたさまざまなツールを分類しています。

重要な背景

このブログは、この数年間に起こった歴史、政治、経済的変化を深く掘り下げるには字数のスペースが限られています。それでも、過去と現在のサイバー攻撃等を大局的に見るにあたって、いくつかの攻撃に焦点を当てることは重要だと考えています。

北朝鮮は、他の国と同様に、できるだけ自給自足で自立していたいと考えている国です。しかし、こと石油や食糧、貿易のための外貨などは十分に持ち合わせおらず、獲得する方法を見いださなければなりません。合法的な国際経済から自分の国が隔絶されたとき、国民の一人としてあなたならどう対処しますか? 生き残るためには、外貨を獲得しなければなりません。最古から知られている方法の1つは、ギャンブル(カジノ)とドラッグです。2005年に米国は、違法行為に関わる北朝鮮企業を閉鎖させたいと考えていました。米国は、北朝鮮と関係し、マネーロンダリング目的で運営されていると目を付けたアジアの複数の銀行を調査しました。そのうちの1つは、平壌でのカジノ経営を皮切りに北朝鮮政府と緊密な関係にある億万長者の賭博王が経営していました。マカオに本拠を置くその銀行は、2015年にベトナムの銀行のSWIFT金融システムに対する攻撃で再び脚光を浴びます。盗まれた資金の受取人としてマルウェアコードに2回掲載されたのです。

コードの再利用

マルウェアコードを再利用する理由はたくさんあり、サイバー犯罪の世界では一般的にみられます。よくあるランサムウェア攻撃を例に取ると、攻撃がうまく行かなくなると、一旦一部のベーシック動作を切り替えて別のパッカーを使い、防御ソフトウェアを回避しようと試みます。標的型攻撃では、攻撃者はできる限り長く検出されないようにして、ツールを保持していたいと考えています。再利用されたコードを特定すれば、既知の脅威や過去の攻撃との「先祖代々の関係」に関する貴重な手がかりを得ることができます。今回の調査および分析でコード再利用の分析に注力したのは、このためです。

長年にわたるサイバー脅威の調査の結果、北朝鮮が複数のサイバー攻撃を実行してきたことがわかっています。北朝鮮では、コンピュータへの習熟度によってどのサイバーユニットで働くかが決まります。一方、国家の資金として外貨を稼ぐために職場に送り込まれた従業員によって実行される攻撃も把握しています。そこでは金融機関へのハッキング、ギャンブル・セッションのハイジャック、違法コピーやコピーガードを外したソフトの販売のようなサイバー犯罪を実行しています。お金を稼ぐためのこれらすべての行動はユニット180の業務とされています。このユニットの任務は、ハッキング技術を使って違法に外貨を獲得することです。より大規模な攻撃を行うときは、国家権益に関わる他国の情報収集を行ったり、場合によっては混乱を生じさせたりすることが目的となります。こうした活動の多くは、重要な国家機関や軍事目標の攻撃を主任務とするユニット121が実行します。

私たちの調査研究では、大規模な国家的動機型の攻撃に焦点を当てました。そこでは、コードの再利用が重複していることがわかりました。私たちは、国家が支援するグループが活動していると確信しています。

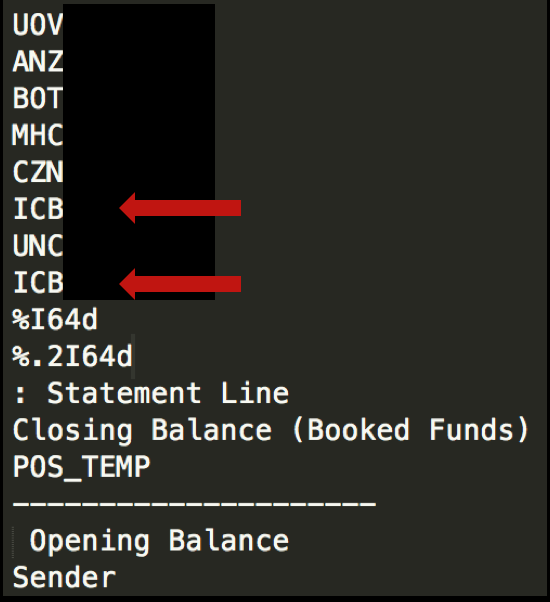

タイムライン

過去に調べたほとんどのマルウェアサンプルと注目に値する攻撃をまとめてタイムライン化しました。主にオープンソースのブログや論文を使ってタイムラインを構築し、マルウェアアーチファクトを調査の出発点としました。

分析と考察

類似点の概要

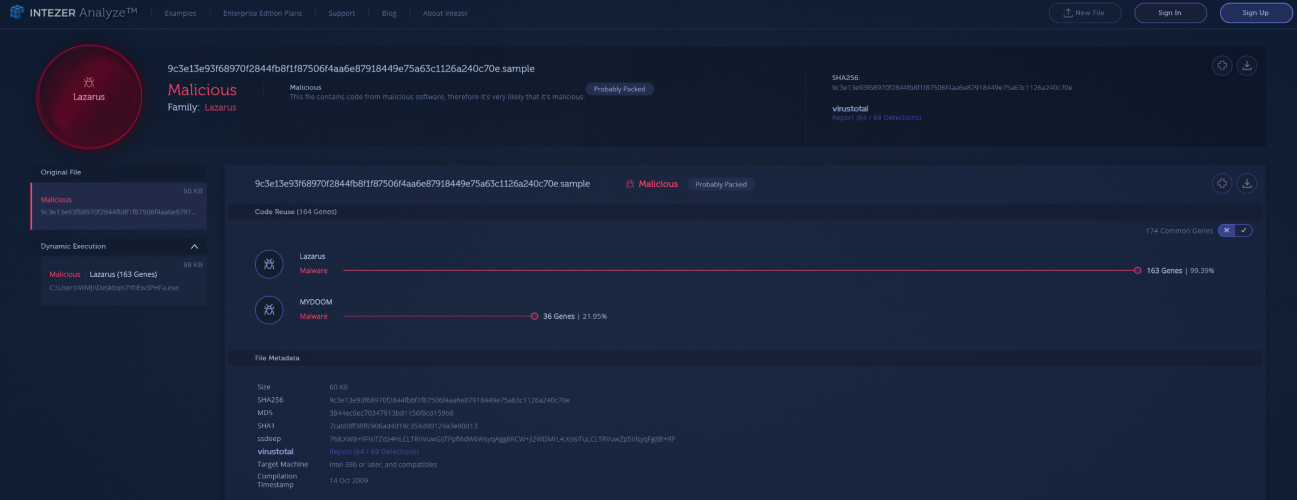

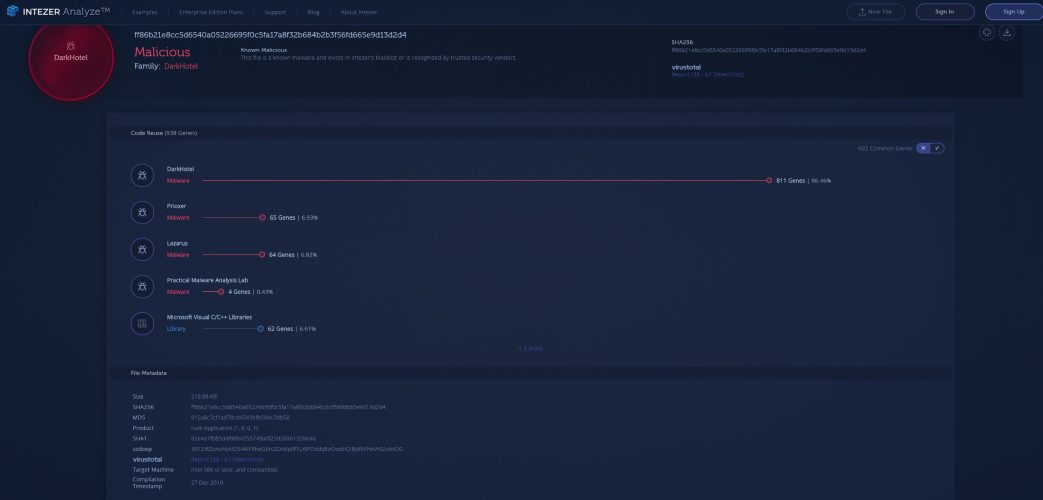

調査を通じ、北朝鮮のサイバー作戦に関連していると考えられる多くのさまざまなマルウェアに共通する「ファミリーネーム」を見つけました。この脅威と、さまざまな攻撃における類似点を正しく理解するために、Intezerのコード類似性検出エンジンを使用して、膨大な数のマルウェアファミリーが相互にどうリンクしているかをグラフ化しました。

下のグラフは、相関関係の全体像を示しています。それぞれの点はマルウェアファミリーもしくはハッキングツール(「Brambul」、「FALLCHILL」など)を表し、点と点を結ぶ接線は2つのファミリー間のコードの類似性を表しています。太線はより強い類似性を表しています。考慮すべき類似点は、共通のコードおよび/またはライブラリを排除した一本だけの接線だけです。これは、次のグラフとともに私たちの調査全体にも当てはまります。

私たちは、北朝鮮が関係するほとんどすべての攻撃の間でかなりの量のコード類似点を容易に見つけることができました。研究で扱ったサンプルは数千のサンプルに上りますが、ほとんどは分類されていないものでした。グラフ化にあたって使用したのはそのうち数百のサンプルデータセットです。このため実際にはグラフで示されたよりもさらに多くの接線が存在している可能性があります。

技術的分析の詳細

今回の調査では、これまで知られていなかった北朝鮮のバイナリに存在する多くのコード類似点を見つけました。これらの攻撃とマルウェアの一部は、少なくとも公的には互いに関連するものとしては示されていませんでした。ここで、コードの再利用の4つの事例を紹介します。これらはいずれも北朝鮮に関連するマルウェアでのみ確認されたものです。

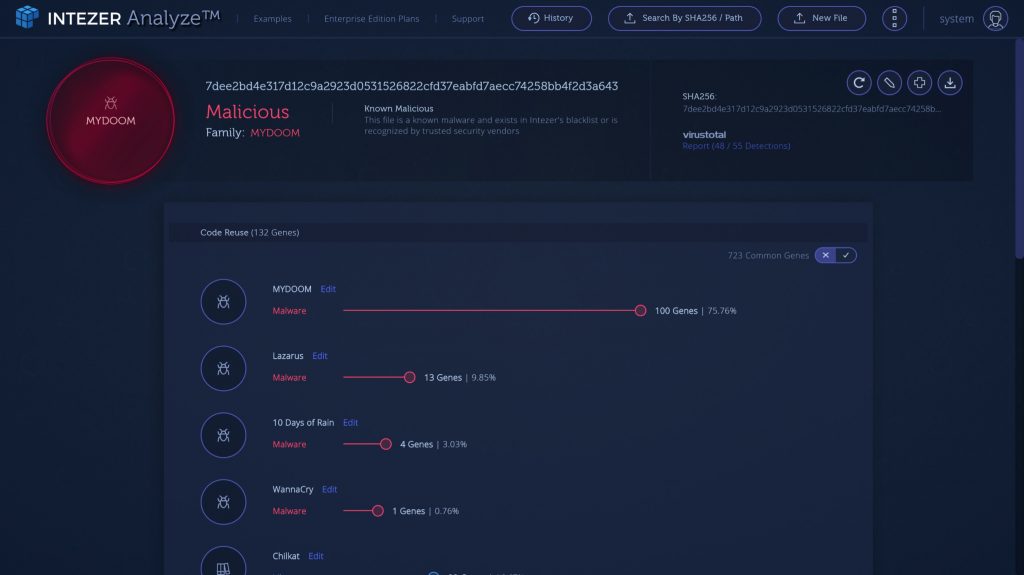

1.共通のSMBモジュール

共通コードの例1は、2017年のWannaCry、2009年のMYDOOM、Joanap(ジョアナップ)、DeltaAlfa(デルタアルファ)のSMBモジュールで見られました。これらのファミリーの共有コードは、CodeProjectのAESライブラリです。これらの攻撃はLazarusに起因しています。これは、グループが少なくとも2009年から2017年の間、コードを再利用したことを意味します。

下のスクリーンショットは過去にWannaCryとMYDOOM以外の攻撃で見つけたSMBモジュールで、まさにそのコードブロックを表示しています。

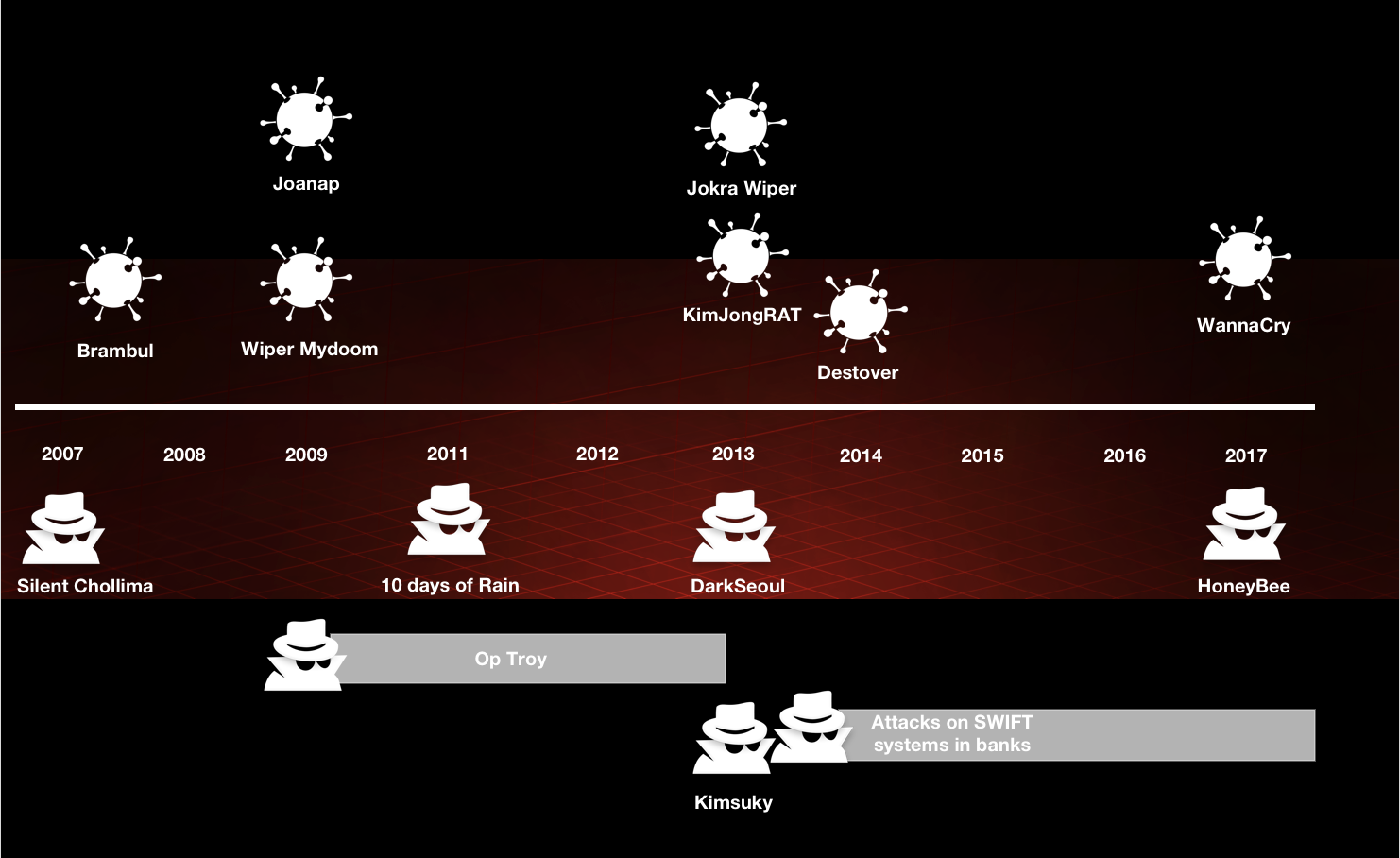

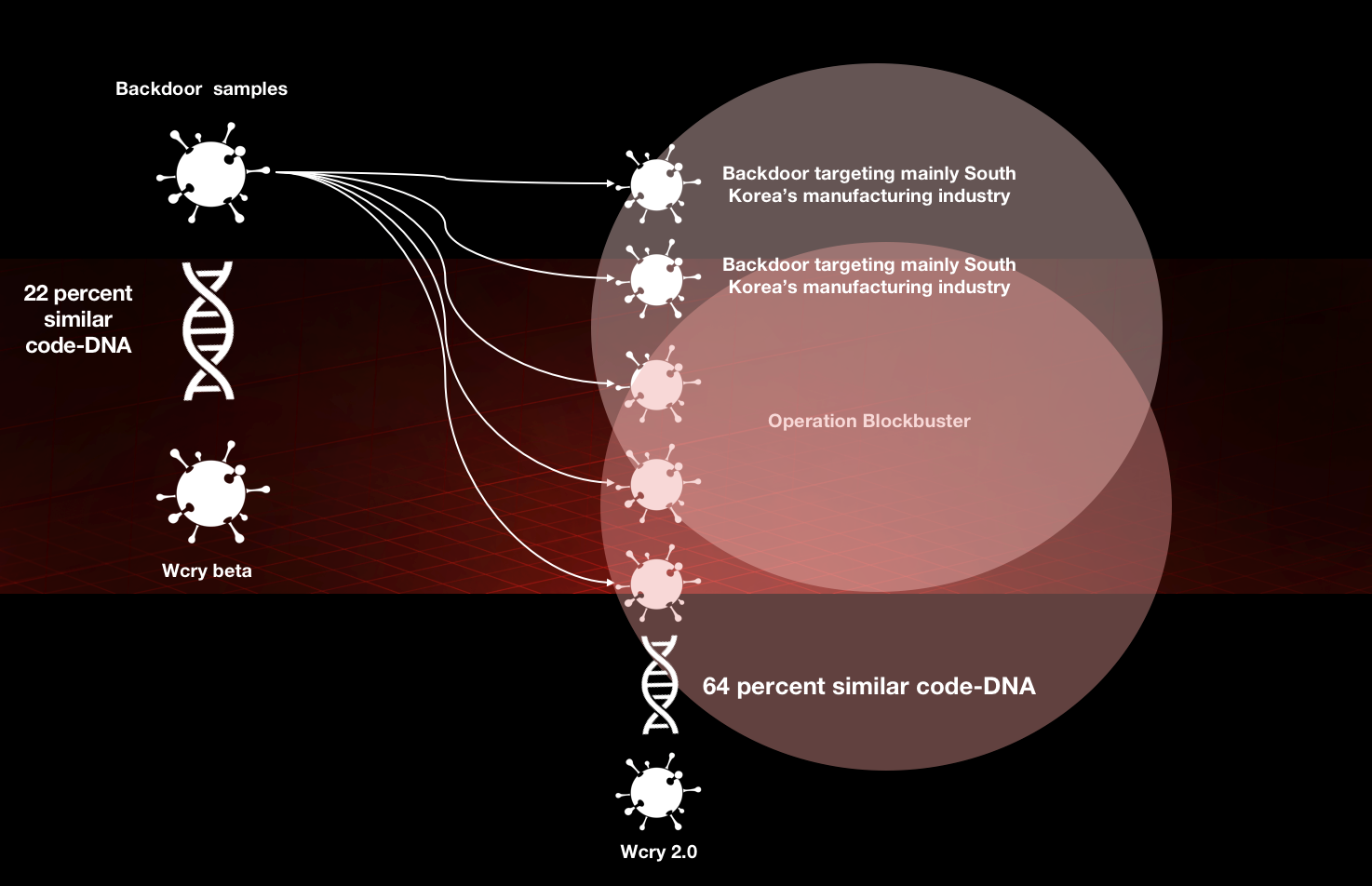

これまで、WannaCryについては多くのことが書かれ、活発な議論がされてきましたが、独自にコードを分析して、私たちのデータベースと突き合わせると、下のような図を描くことができます:

調査では、WannaCryの発見済みの3つの主要な亜種を使って比較しました。最初が2017年2月のベータ版、次に4月のバージョン、そして2017年5月に世界を襲った悪名高いバージョンです。

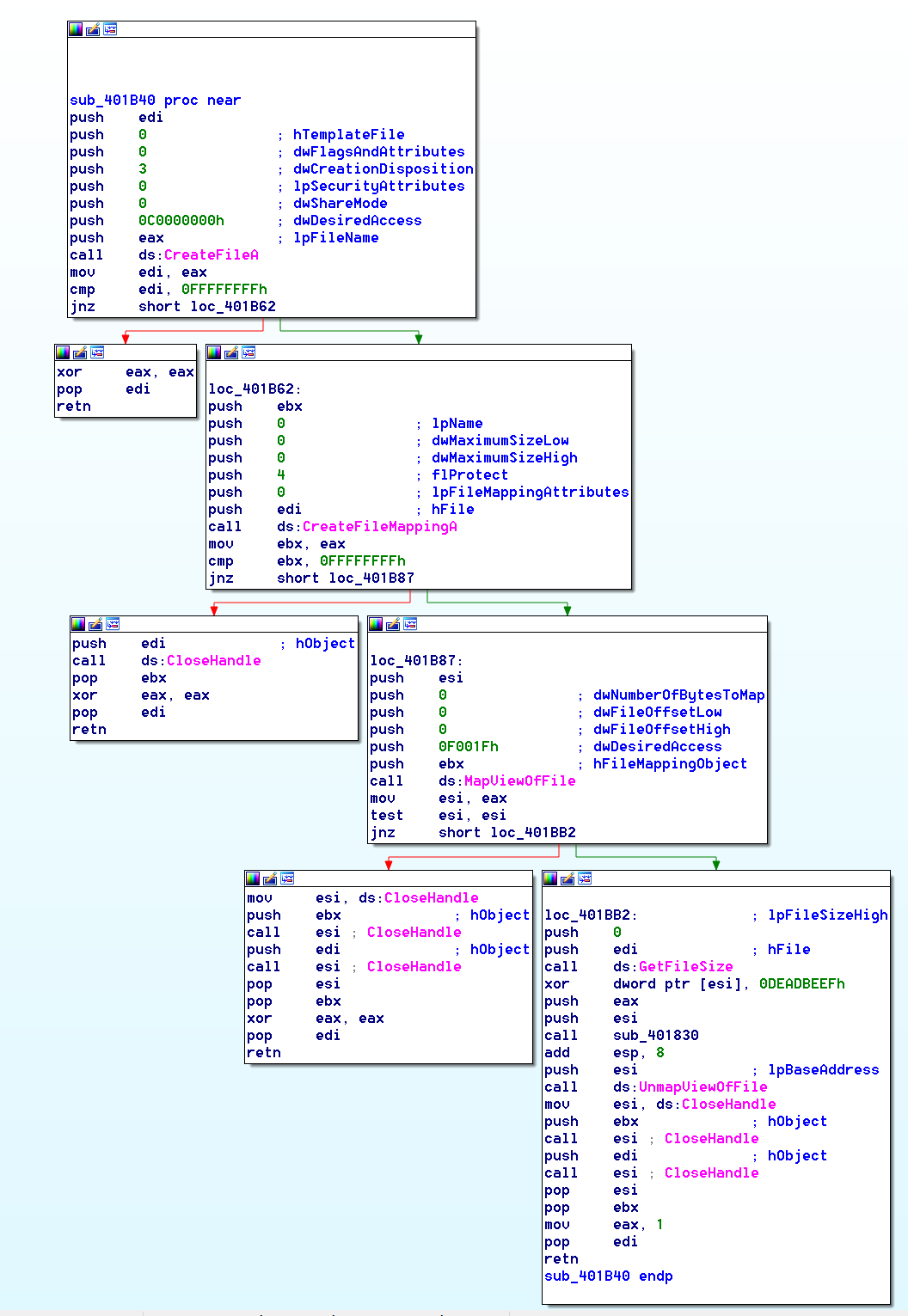

2.共通のファイルマッピング

例2は、ファイルのマッピングと、最初の4バイトに同じXORキー0xDEADBEEFを使用するコードを示しています。このコードは、NavRAT(ナブラット)、Gold Dragon(ゴールド・ドラゴン)に加え、韓国の賭博ハッキング攻撃の特定のDLLにも見つかりました。これら3つのRATは、北朝鮮のGroup 123と提携していると考えられています。NavRATと韓国の賭博ハッキング攻撃のDLLの間にはより多くのコードを共有していました。

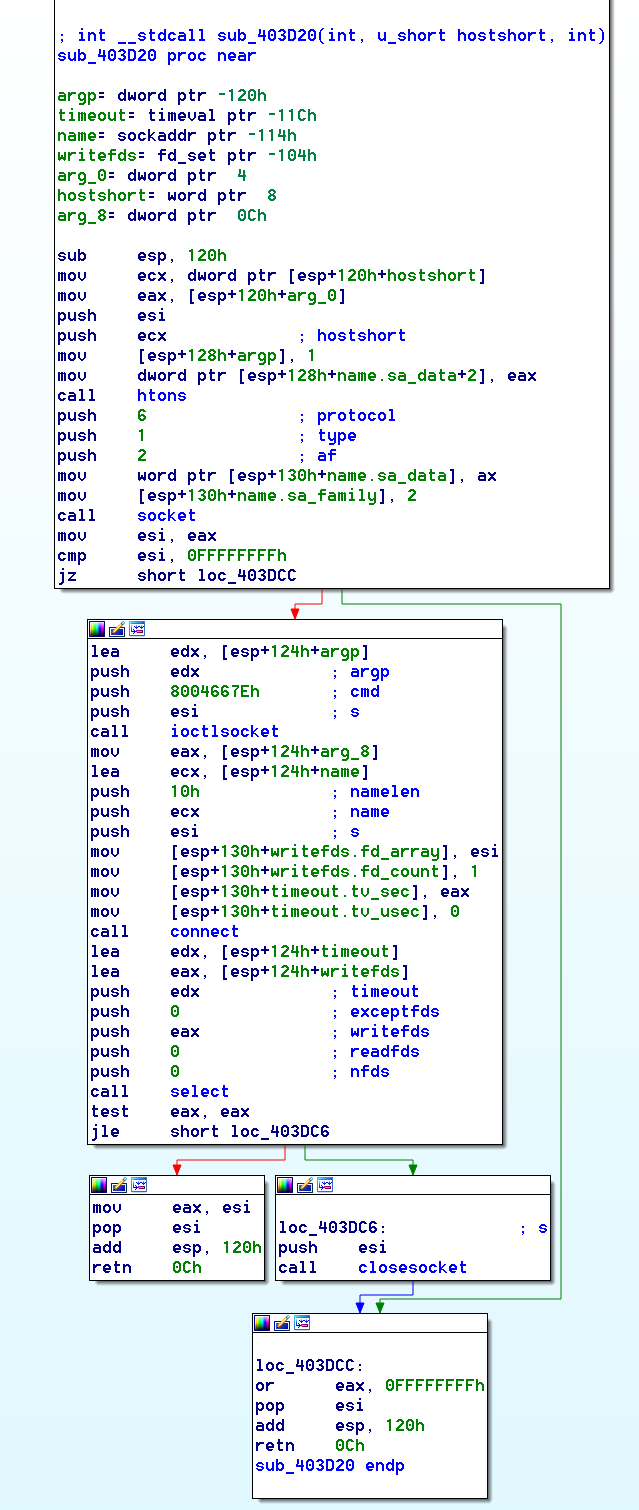

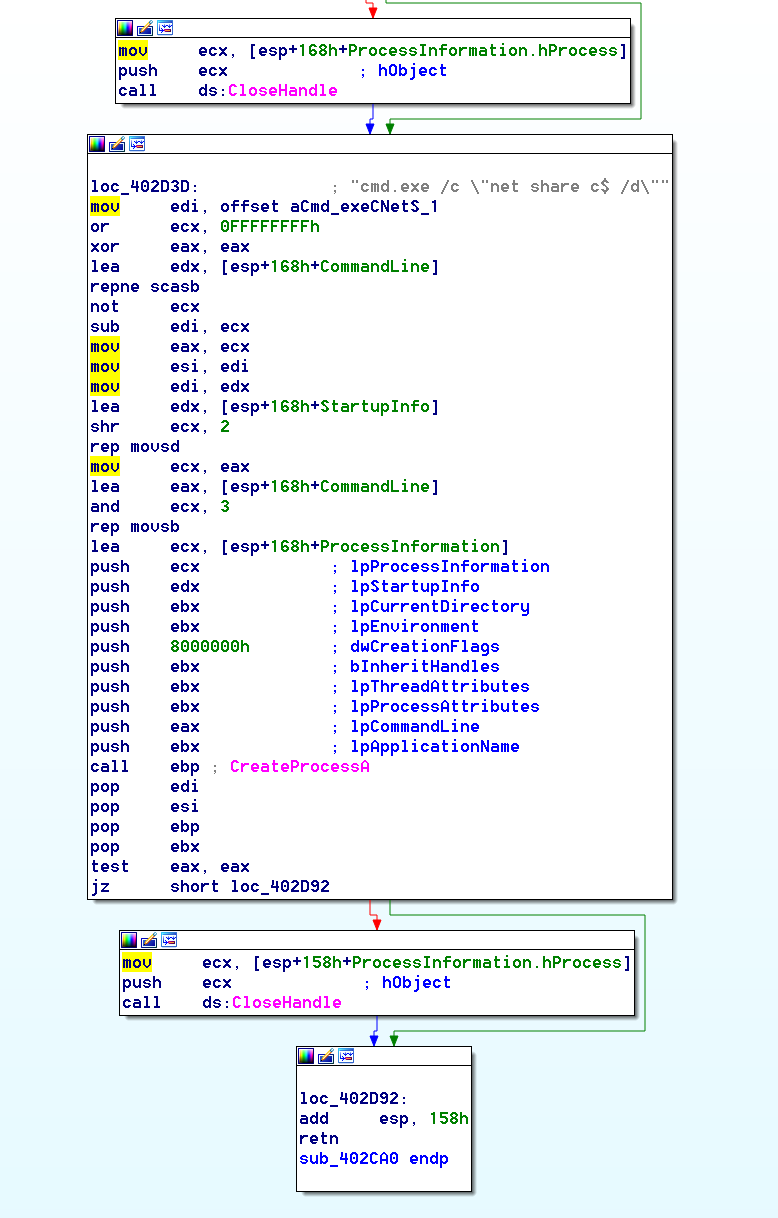

3.ユニークなネットシェア

例3はネットシェアでcmd.exeを起動するもので、SierraBravo(シエラブラボ)でも知られる2009年のBrambulや、2011年のKorDllBotでも確認されました。これらのマルウェアファミリーもまたLazarusグループにつながっていると見られています。

以下は、取り上げたマルウェアファミリーで再利用されたと判定したコードブロック例

4.Dark Hotel攻撃

2014年、カスペルスキーは、7年以上にわたってアジアのホテルで長期的に継続している攻撃について報告しました。攻撃者はツールを駆使してホテルの宿泊客のコンピュータに侵入していました。報告によると、マルウェアファミリーのDarkHotel(ダークホテル、別名Tapaoux)とともに、ゼロデイ脆弱性とC&Cサーバーが利用されていました。

調査では北朝鮮のサンプルに焦点を当てていましたが、ある時点でコレクションの中のDarkHotelのサンプルがヒットしたことに気付きました。 コードを調べて比較したところ、たとえば、Operation Troyのマルウェアサンプルと、いくつかのコードが重複したり再利用されていることを確認しました。

グループの特定

コード比較とコードブロックの識別から判明したことを適用することで、マルウェアファミリーとそれを使用するグループの間の新しい関連性の可能性が明らかになりました。

分析したさまざまなマルウェアから、北朝鮮との関係が指摘されるグループ間のコードの再利用と共有を説明することが可能です。

Lazarusグループのマルウェアは、長年に渡って検知されているマルウェアファミリーの多くを結ぶコードコネクションを持っているとみられます。Lazarusは、多くの北朝鮮によるサイバー攻撃の総称であり、異なるキャンペーンで使用されているマルウェアファミリー間の関連性を明確に示しています。

グループ123(NavRAT、Gambling、Gold Dragon)によって作成されたであろうマルウェアは互いにつながりがありますが、Lazarusとは別のグループです。専門とする領域が異なり、ユニットも異なりますが、特定の攻撃では共同作業を行う並列構造があるようです。

MITRE ATT&CK

マルウェアサンプルの調査結果から、さまざまなマルウェアファミリーで使用された以下の手法について特定ができました。

たとえば、MITREモデルのDiscoveryカテゴリを見てみると、いわゆる第1段階のドロッパー型マルウェアであることがわかります。攻撃者は標的の端末にサンプルを投下、到達した標的のネットワークや、標的が持つユーザー権限・アクセス権限に関する情報を収集します。

PowerShellを使用しドロッパーをダウンロードして実行した2018年の攻撃は、この実例です。情報がC&Cサーバーに返送されると、攻撃者は収集した情報を評価し、次のステップを決定します。次のステップとは、たとえば、リモートアクセスツール(RAT)をインストールし、ネットワーク上の横方向の動きを可能にして攻撃の目標を達成することなどが含まれます。

おわりに

業界では、セキュリティベンダーと研究者は、同じマルウェア、グループ、または攻撃について議論する際に、異なる名称を使用することがよくあります。このため、全てのマルウェアや攻撃のグループ化がとても難しくなります。コードの再利用を手がかりとするなどの科学的アプローチを取ることで、私たちは結果を分類することができました。今回発表したこの調査及び分析が、北朝鮮によるマルウェアや攻撃に関する「混乱」を治安機関が整理するのに役立つと考えています。

私たちの調査した長年に渡るサイバー攻撃では、多くのコード再利用がはっきりと確認されました。これは、北朝鮮が、それぞれの領域に特化したサイバー攻撃の技術とツールを持つグループを持ち、多様な技術やツールを必要とする大規模攻撃を行う際は共同作戦を実行できることを示しています。

今回の発表に関わる何か月にも渡る調査、データ収集や分析結果にとても満足しています。さまざまなスキル、データ、テクノロジーを組み合わせることで、相関関係を描くことに成功し、これまでわからなかった関係性を明らかにすることができました。サイバーセキュリティ業界は、より多くの連携や情報の共有により大きな利益を得ています。マカフィーとIntezerの今回の取り組みが、コミュニティの益々の連携を促進することを願っています。

最後に、コレクションになかったサンプルを提供してくださったCostin Raiu氏に感謝します。

出典:

- Glenn Simpson, Gordon Fairclough, and Jay Solomon, “U.S. Probes Banks’ North Korea Ties.” Wall Street Journal, last updated September 8, 2005.

- Christiaan Beek, “Attacks on SWIFT Banking system benefit from insider knowledge.”

- Atif Mushtaq, “DDOS Madness Continued…”

- Ryan Sherstobitoff and Jessica Saavedra-Morales, “Gold Dragon Widens Olympics Malware Attacks, Gains Permanent Presence on Victims’ Systems.”

- Alex Drozhzhin, “Darkhotel: a spy campaign in luxury Asian hotels.”

- Warren Mercer, Paul Rascagneres, and Jungsoo An, “NavRAT Uses US-North Korea Summit As Decoy For Attacks In South Korea.”

- Sergei Shevchenko and Adrian Nish, “Cyber Heist Attribution.”

- Mydoom code reuse report.

- NavRAT code reuse report.

- SierraBravo code reuse report.

- Dark Hotel code reuse report.

- Kang Jang-ho, “A foreign currency earned with a virtual currency … What is the life of a North Korean hacker?”

- “Operation Blockbuster” report およびその担当チーム

※本ページの内容は、2018年8月9日(US時間)更新の以下のMcAfee Blogの内容です。

原文: Examining Code Reuse Reveals Undiscovered Links Among North Korea’s Malware Families

著者:Jay Rosenberg and Christiaan Beek