※この内容は2017年5月17日のMcAfee Blogの抄訳です。

厄介なWannaCryランサムウェアの影響により、世界中のセキュリティ担当者はここ数日間、非常に忙しい日々を過ごしていると思います。このWannaCryランサムウェアは、数週間前にShadow Brokerを名乗るハッカー集団が公開したWindowsのServer Message Block(SMB) v1の脆弱性(MS17-010)を悪用して広範囲に拡散しました。マカフィーでは、このランサムウェアについて、これまでにマカフィーの研究者による詳細な分析やその他のレポートなどで報告してきました。

そして本日、マカフィーでは別のマルウェア ファミリーがWannaCryと同じエクスプロイトを悪用して、引き続き脆弱性を抱えたシステムに拡散していることを新たに検知しました。Adylkuzz(アディルカズ)と呼ばれるこのマルウェアは、CoinMinerという種類のマルウェアで、ユーザーの許可なくシステム上のリソースを使って仮想通貨のコインを“掘り起こし”ていくものです。このCoinMinerの特定亜種であるAdylkuzzは、仮想通貨であるMoneroコインを“掘り起こし”ます。

このCoinMinerは決して新しい亜種というわけではありません。その証拠に、マカフィーでは2014年10月にはこのマルウェアのサンプルを発見しています。しかし、今年4月からこのマルウェアが再び増加しています。オンラインのニュースなどによると、このマルウェアはMS17-010の脆弱性を悪用してシステムに感染した後、バックドア型マルウェアであるEternalBlue/DoublePulsarをインストールします。

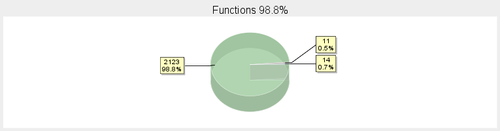

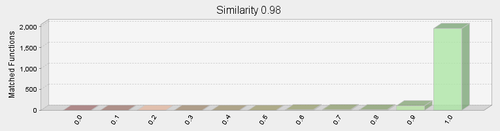

マカフィーがこれまでに何度か発生したAdylkuzzによる攻撃で、それぞれのサンプルのコードを比較したところ、この数年で大きな変化はありません。例として、2014年10月に発見されたサンプルと今年4月に始まった攻撃で使用されている散布を比較した下記のグラフをご覧ください。

比較されているそれぞれのサンプルが持つ機能の数を比較したところ、その差はとても小さなものでした。

- 全く同じとみられる機能の数:1,553

- 同等と見られる機能の数:18

- 異なる機能の数:167

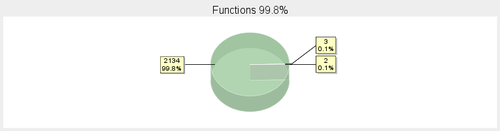

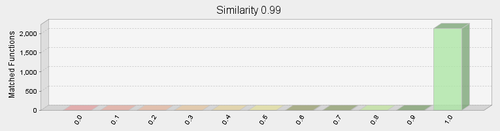

また、マカフィーが入手した最新のサンプルと今年4月の攻撃で使用されたサンプルの比較でもほぼ同じ結果となっています。

- 全く同じとみられる機能の数:1,617

- 同等と見られる機能の数:0

- 異なる機能の数:178

この結果、このマルウェアは大きく変化しておらず、また前述のSMB v1の脆弱性を悪用するためのコードが含まれていないことから、一部の人間が、攻撃用コードを作成するためのMetasploitなどのツールを使ってリモートホストをスキャンし、バックドアであるDoublePulsarを経由してCoinMinerマルウェアをインストールさせているものとマカフィーでは考えています。なお、MS17-010のエクスプロイトの移植版がすでにMetasploitで利用できます。

このマルウェアは古いものであるため、これまでの長きにわたってマカフィーでは確実に検知してきています。Packed-GV!<partial_md5>やRaiden detection RDN/Generic.grpなど、ほとんどのサンプルを検知可能です。

マカフィーでは、さらなる感染を防ぐために、このMS17-010のエクスプロイトが利用するネットワーク ポート(TCP/445とUDP/137)をブロックするための一般的なガイドラインを参照いただくことを推奨しています。

このマルウェアに関して、新たな情報が入り次第ご報告します。

※本ページの内容は 2017年5月17日更新のMcAfee Blog の抄訳です。

原文: Adylkuzz CoinMiner Spreading Like WannaCry

著者: Guilherme Venere

【関連記事】

ランサムウェア WannaCryとこれから

ランサムウェアWannaCryに関するさらなる分析

WannaCry: 旧来のワームと新しいワーム

拡大するWannaCryランサムウェアの分析

WannaCryランサムウェアが世界中で拡大、74ヵ国を攻撃

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)