Android版バンキング型トロイの木馬SpyLocker(英文)が発見されてから、Intel Securityではこの脅威を注意深く監視してきました。SpyLockerは、最初はAdobe Flash Playerを騙る偽アプリケーションとして登場し、オーストラリア、ニュージーランド、トルコの銀行の顧客をターゲットにしていました。最近、私たちはこのマルウェアが配布方法を変えていることに気づきました。サイバー犯罪者は、Flash Playerの新バージョン配布を騙る不正ウェブサイトに加えて、ハッキングされたサイト(WordPressやJoomlaを含む)を使用し、このマルウェアを「ポルノ再生ソフト」として配布しています。

ユーザーがウェブサイトにアクセスすると、即座に以下のファイルがダウンロードされます。

マルウェアが仕込まれたサイトのPornDroidというテーマと、pornvideo.apkというファイル名には、見覚えがあります。この配布方法は、2014年末に登場したAndroid版ランサムウェアPolice Locker(英文)が採用していた手法に非常によく似ています。ひょっとしてPolice LockerとSpyLockerは関連があるということなのでしょうか。そこで私たちは、両方のマルウェアの古いサンプルを調べてみることにしました。調査の結果、両者を結びつけるカギと思われるものが見つかりました。

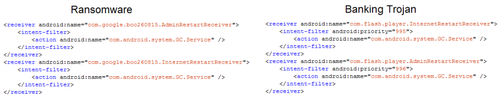

これらのサンプルは、目的こそ異なりますが(ランサムウェアとバンキング型トロイの木馬)、両者には類似点があり、そこから、ランサムウェアの作成者が、ある時点で関心の対象をネットバンキングのユーザーにシフトさせたことがうかがえます。たとえば、いずれのサンプルでも、2つのレシーバーで同一のインテントフィルターと同一のクラス名が使われています。

2つのサンプルでは、これらのレシーバー以外にも、Autorun、AdminService、DeviceAdminCheckerなど、さらに多くのクラスが共通して使用されています。

SpyLockerは、ハッキングされたウェブサイトによる配布方法に加えて、アダルトサイトを使用してユーザーを引きつけ、マルウェアの自動ダウンロードを動作させようとしています。

ダウンロードされたファイルのファイル名がpornvideo.apkであっても、インストールされると、見た目は(オリジナル版と同様に)Flash Playerアプリのように見えます。

または、最近では「アップデート版」を謳っています。

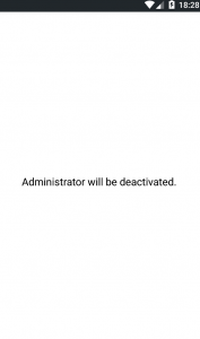

アプリが実行されると即座にアイコンがホームランチャーから消えて、マルウェアがデバイスの管理者権限を要求しつづけ、これによってマルウェアを削除しにくくします。

ユーザーがアプリのデバイス管理者権限を非アクティブ化しようとしても、マルウェアはデバイスをロックして以下の画面を表示し、ユーザーが画面の背後にある非アクティブ化ボタンを押せないようにします。

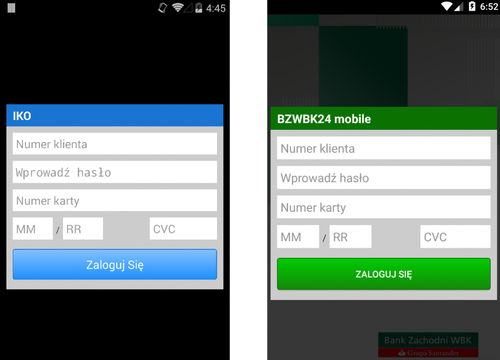

SpyLockerは、元々オーストラリア、ニュージーランド、トルコの銀行をターゲットにしていましたが、現在ではその他のヨーロッパ諸国でも、バンキングアプリや金融アプリが起動されるのを監視し、フィッシング目的のオーバーレイを表示してバンキングサービスの認証情報を詐取しようとします。以下に示すのは、ポーランドの銀行をターゲットにしたオーバーレイの例です。

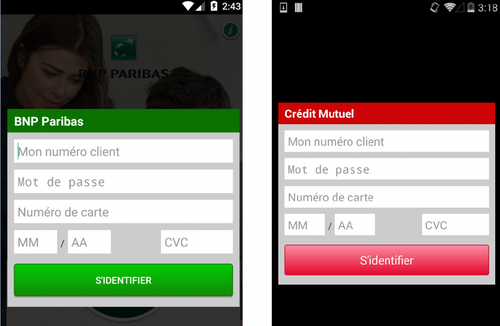

フランスのユーザーも、最近登場したSpyLockerの亜種のターゲットになっています。

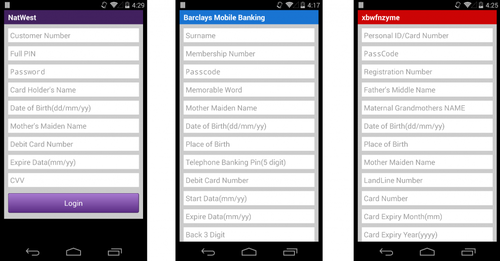

英国の銀行をターゲットにした亜種では、また別の、より完成度の高いフィッシングオーバーレイが見つかりました。

SpyLockerの最近の亜種では、リモートサーバーからフィッシングオーバーレイを表示する代わりに、アプリ本体にオーバーレイが実装されています。これはおそらく、リモートサーバーが利用できない場合に被害者のデバイスをロックしないようにするためでしょう。実装されたオーバーレイから、私たちはイタリアの銀行をターゲットにする計画があることを発見しました。ただし、これまで私たちが発見した亜種にはオーバーレイインターフェースは実装されていません。一方、ロシアの銀行をターゲットにしたオーバーレイインターフェースはすでに実装されていますが、ターゲットの銀行のリストにパッケージ名が含まれていないため、現時点では使用されていません。しかし、新しい亜種にいつ搭載されてもおかしくありません。

またSpyLockerは、Googleをはじめ、InstagramやeBayなどの人気の高いアプリについてもその実行を監視し、Googleをターゲットにしたフィッシングオーバーレイを表示します。その目的は、Googleアカウントの電子メールアドレスやパスワードを取得することだけではありません。

現在では、オーバーレイ・ユーザー・インターフェースの各フィールドの入力内容が検証される仕組みになっています。被害者が情報を入力しないか、入力した情報が不正確な場合は(クレジットカードであれば、アルゴリズムによって番号が正しいことを確認します)、オーバーレイはスキップできません。このようにして、被害者が正しい情報を入力するまでデバイスを乗っ取り続けます。クレジットカード番号のフィールドでは、カードの種類を検証し、それに続いて電子取引に必要な認証の第2要素を取得するためのもう1つのフィールドを表示します。

SpyLockerはフィッシング機能を持つだけではなく、常に暗号化データをリモートサーバーに送信します。

この暗号化データはJSON(JavaScript Object Notation)形式で記述され、感染したデバイスの現在の状態を報告します。

データには、デバイス情報、デフォルトのSMSアプリ、マルウェアがデバイス管理者権限をアクティブにしているか、現在ロックされているか、デバイスにターゲットとする銀行のアプリがインストールされているか、受信したSMSの傍受が有効化されているか(smsgrab)、デバイスのルート権限が取得されているか、といった情報が含まれます。また、この同じデータ形式を用いて、受信ボックス(inboxmessage)のSMSメッセージ、送信済みのSMSメッセージ(sentmessage)、通話履歴(callhistory)、インストール済みのアプリ(instapps)をリモートサーバーに漏洩することもできます。

SpyLockerなどのAndroid版バンキング型トロイの木馬は、常に進化しています。新しいターゲットや配布方法を追加し、フィッシングの手口を改良して、詐欺的な電子取引を可能にするために、さらに多くのデータを取得しようとしています。この脅威から身を守るために、モバイル端末にセキュリティソフトウェアを導入してください。また、Androidのアップデートは、ウェブサイトへの訪問時に自動的にダウンロードされるAPKファイルによって配布されることはないということを覚えておいてください。さらに、未知の提供元からダウンロードしたアプリケーションは信用するべきではありません。

マカフィーモバイルセキュリティは、Android/SpyLockerのようなAndroidをターゲットにした脅威を検出し、感染している場合はモバイルユーザーに警告する一方、データ損失を防止します。マカフィーモバイルセキュリティの詳細については、以下のサイトを参照してください。http://www.mcafeemobilesecurity.com(日本語)

ターゲットとなっている金融アプリのパッケージ名

トルコ

- com.akbank.softotp

- com.akbank.android.apps.akbank_direkt_tablet

- com.akbank.android.apps.akbank_direkt

- com.teb

- com.ziraat.ziraatmobil

- com.tmobtech.halkbank

- com.pozitron.iscep

- com.garanti.cepsubesi

- com.ykb.android

- finansbank.enpara

- com.finansbank.mobile.cepsube

ポーランド

- eu.eleader.mobilebanking.pekao

- eu.eleader.mobilebanking.pekao.firm

- hr.asseco.android.mtoken.pekao

- eu.eleader.mobilebanking.raiffeisen

- pl.pkobp.iko

- pl.mbank

- pl.ing.ingmobile

- com.comarch.mobile

- com.getingroup.mobilebanking

- pl.bzwbk.bzwbk24

- wit.android.bcpBankingApp.millenniumPL

オーストラリア

- au.com.nab.mobile

- com.commbank.netbank

- com.cba.android.netbank

- org.stgeorge.bank

- org.banking.tablet.stgeorge

- au.com.bankwest.mobile

- com.bendigobank.mobile

- org.westpac.bank

- au.com.mebank.banking

- com.anz.android.gomoney

ニュージーランド

- nz.co.anz.android.mobilebanking

- nz.co.asb.asbmobile

- nz.co.bnz.droidbanking

- nz.co.kiwibank.mobile

- nz.co.westpac

フランス

- net.bnpparibas.mescomptes

- fr.lcl.android.customerarea

- fr.laposte.lapostemobile

- fr.creditagricole.androidapp

- fr.banquepopulaire.cyberplus

- com.cm_prod.bad

- com.caisseepargne.android.mobilebanking

ロシア

- ru.sberbankmobile

- ru.vtb24.mobilebanking.android

- ru.alfabank.mobile.android

- com.idamob.tinkoff.android

- ru.bpc.mobilebank.android

- ru.bankuralsib.mb.android

英国

- com.barclays.android.barclaysmobilebanking

- uk.co.santander.santanderUK

- com.rbs.mobile.android.natwest

ターゲットとなっているアプリ

- com.android.vending

- com.google.android.music

- com.google.android.apps.plus

- com.android.chrome

- com.google.android.apps.maps

- com.google.android.youtube

- com.google.android.apps.photos

- com.google.android.apps.books

- com.google.android.apps.docs

- com.google.android.apps.docs.editors.docs

- com.google.android.videos

- com.google.android.gm

- com.whatsapp

- com.skype.raider

- com.google.android.play.games

- com.paypal.android.p2pmobile

- com.ebay.mobile

- com.instagram.android

- com.instagram.layout

※本ページの内容は2016年5月26日更新のMcAfee Blog の抄訳です。

原文: Android Banking Trojan ‘SpyLocker’ Targets More Banks in Europe

著者: Carlos Castillo(mobile malware researcher)

【関連情報】

- モバイル ライフを保護するセキュリティ対策

- 2016年モバイル脅威レポート(PDF)

- ランサムウェア関連情報 まとめ

- 第4回:今だから学ぶ! セキュリティの頻出用語 : ランサムウェアとは?

- 第5回:今だから学ぶ! セキュリティの頻出用語 : マルウェアとは?

- 第16回:今だから学ぶ! セキュリティの頻出用語 : フィッシング とは?

- 第18回:今だから学ぶ! セキュリティの頻出用語 : トロイの木馬

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)