Amazon Web Services(AWS)は、amazonのような大手のクラウド プロバイダーの定評ある企業向けインフラなのだから、セキュリティは「十分に対策されているもの」と考えがちです。AWSでワークロードを設定する際、おそらくアクセス制御やファイアウォールのポート制限などの項目を設定しているでしょう。それでまったく問題ありませんし、むしろ必要なことです。ですが、クラウドの外側はそれで十分でしょうか?

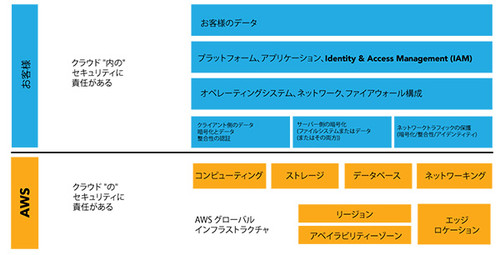

その答えは「いいえ」であってほしいと思います。amazonも同じ意見です。既存のAWSユーザーやAWSを検討している方は、amazonがセキュリティに関する責任を負うべき範囲と、ユーザーの責任範囲を記した「責任共有モデル」について知っておかなくてはなりません。それぞれの責任範囲を示したものが以下の図です。

図1. AWSの責任共有モデル。詳しくは、こちら(https://aws.amazon.com/jp/compliance/shared-responsibility-model/)をご覧ください。

データ センターセキュリティ、サーバーセキュリティ、あるいは仮想インフラのセキュリティに詳しい方は、この図を見ても驚かないでしょう。データの暗号化、ホスト ベースのアンチマルウェアの実行、アクセス制御の設定は、みなさんの主要な業務のはずですから。

忘れてはならないのは、クラウドにもネットワークがあるということです。脅威の影響を受けやすいのは、皆さんの会社のデータセンター ネットワークと同様であり、さらにクラウド固有です。高度なマルウェアは、クロスサイト スクリプティング 、ボットネット、SQLインジェクション攻撃と共に、ネットワーク トラフィックを通ってAWSワークロードに侵入することができます。クラウドのインフラにも特有の脆弱性があります。AWS内のいずれかの仮想サーバーが攻撃を受けた場合、このマルウェアは同じ環境内の他の脆弱なサーバーにも拡散する恐れがあるのです。このような横方向の通信経路は「East-West」トラフィックと呼ばれ、仮想化環境で急増しています。また、動的に変化している環境全体でのセキュリティ オーケストレーションや、プロセスの自動化など、クラウドで特有な管理上の問題もあります。企業が実行しているワークロードを単純に可視化しなければならないのは言うまでもありません!

安心してワークロードをクラウドに移行するには、実際に移行してからではなく、計画段階でこうしたセキュリティ上の課題を解決しなければなりません。もしあなたがデータセンターやクラウド インフラの担当者ならば、早期にセキュリティ チームを巻き込みましょう。セキュリティ担当者ならば、クラウドのセキュリティによって組織に必要な俊敏性が制限されるなどと考えないでください。

この短編ブログのパート2では、私たちからのテクノロジー提案として、AWSクラウド ネットワークの保護方法や、これを無償で評価できる新しい方法をご紹介します。

※本ページの内容は McAfee Blog の抄訳です。

原文: Network Security in the Amazon Web Services Cloud – It’s Your Responsibility!

著者: Carlos Castillo

No computer system can be absolutely secure. The product plans, specifications and descriptions herein are provided for information only and subject to change without notice, and are provided without warranty of any kind, express or implied. McAfee and the McAfee logo are trademarks or registered trademarks of McAfee, LLC or its subsidiaries in the US and other countries. Other marks and brands may be claimed as the property of others. Amazon Web Services and AWS are trademarks of Amazon.com, Inc. or its affiliates in the United States and/or other countries. The Chef™ Mark and Chef Logo are either registered trademarks/service marks or trademarks/ service marks of Chef, in the United States and other countries and are used with Chef Software Inc.’s permission. We are not affiliated with, endorsed or sponsored by Chef Software Inc. Puppet is a trademark or registered trademark of Puppet, Inc. and are used in compliance with their trademark policy. No endorsement by Puppet, Inc. is implied by the use of this mark. Copyright © 2017 McAfee, LLC.

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)