サイバー攻撃は何らかの意図(悪意)をもった者が、その目的を達成するために使う手段です。そもそも何の目的で攻撃を行うのか。ここではサイバー攻撃を行う目的・攻撃者の種類を概観し、攻撃者の意図を考察してみます。

目次

1. サイバー攻撃の目的

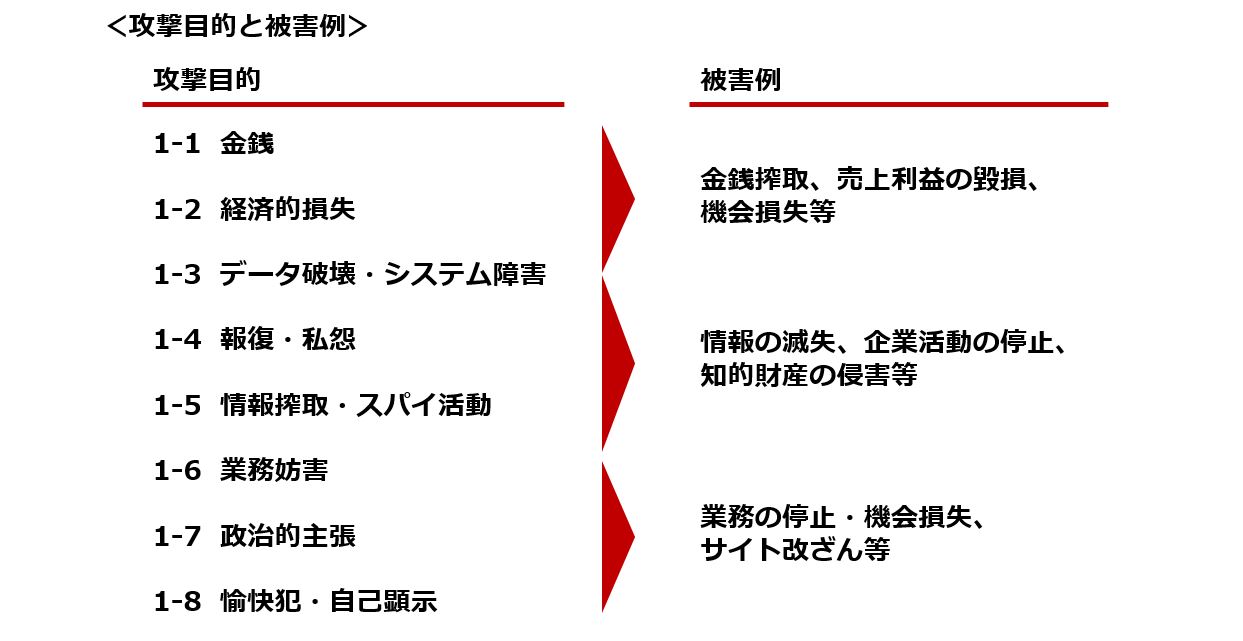

サイバー攻撃といっても目的は様々です。まずは代表的な攻撃の目的とそれに対応する被害例を概観してみます。自社のどのような資産が狙われやすいのか、どのような攻撃を受けるリスクが高いのかを把握していきましょう。

攻撃目的と大まかな被害例は以下の通りです。

1-1 金銭

サイバー犯罪者が金銭を搾取するために行うケースです。身代金目的の攻撃と言われているランサムウェアをイメージする人が多いかもしれません。それ以外にも金銭の支払い要求に応じないとDos攻撃(Denial of Services Attack , サービス拒否攻撃) によりサーバーをダウンさせると脅迫し、金銭を搾取するようなケースやバンキングマルウェアを使った不正送金などもあります。

1-2 経済的損失

EDoS攻撃(economic denial of sustainability attackと呼ばれる経済的ダメージを与えることを目的とした攻撃もあります。クラウドの従量課金型サービスを利用しているサイトに過剰トラフィックを送り予算以上の金銭的負担をさせる、ECサイトなどを対象にサーバーダウンに追い込み、機会損失させることにより売上を毀損させるといった目的のために行われる場合があります。

1-3 データ破壊・システム障害

データの消去やシステムダウンといった破壊や障害を目的としたものです。ネットワークに侵入してファイルを破壊したり、システム自体をダウンさせて情報にアクセスできなくなるケースもあります。

1-4 報復・私怨

解雇された社員による報復や組織に不満を持つ社員による攻撃が挙げられます。個人的な恨みですので、金銭・情報搾取など何かを奪うことが重要なのではなく、困らせることが目的といえます。退職前に会社の情報を盗んだり、DoSアタックツールなどを買って外部からDos攻撃を仕掛けるなど専門知識がなくても目的を達成できてしまいます。

1-5 情報搾取・スパイ活動

企業の機密データや個人情報搾取を目的としたものです。情報搾取の先には、データの売買や個人のログイン情報を悪用した金銭の搾取、ネットバンキングを使った不正送金など最終目的が金銭の場合もあります。

映画のような話ですが、産業スパイや国家レベルの諜報活動等のようなスパイ活動もあります。多くの場合、組織の機密情報や知的財産がターゲットと考えられます。

1-6 業務妨害

主に嫌がらせが目的で、お店の前に大量のごみを投棄して業務を妨害するのと同様、ネットワークに意図的に過剰負荷をかけて業務を妨害するような行為です。例えばDoS攻撃を仕掛けてネットワークの遅延やサービス停止に追い込むことで業務妨害をしたり、サイトを改ざんするなどします。

1-7 政治的主張

国や公共団体、大企業のサイトがDDoS攻撃 (Distributed Denial of Service Attack,分散型サービス拒否攻撃) を受けたという報道を聞くこともありますが、こういった攻撃が政治的な意図を持って行われることもあります。下記(2-4)で解説するハクティビストと呼ばれる組織・集団が予告したうえで攻撃を行うことがあります。日本でも捕鯨やイルカ漁に対する抗議として、それに反対することを社会に伝えるために、関連する組織などのWEBサイトに攻撃を仕掛け、社会に対してメッセージを発信されたことがあります。金銭や情報ではなく、注目されることが目的といえます。

1-8 愉快犯・自己顕示

ネット上でサイバー攻撃のツールや手法が公開・売買されていたりします。好奇心からそれを利用して攻撃を仕掛けたり、自分のスキルを試すために攻撃を行ったりする自己顕示目的による攻撃もあります。

2. 攻撃者の種類

どのようなサイバー攻撃者がいるかを知ることは、彼らのメリットを理解することにもつながります。攻撃者の動機を知って効果的な対策を打ってくために、5つの代表的な攻撃者の種類を見ていきます。

2-1 サイバー犯罪者

攻撃者といった場合、イメージするのが悪意を持った第三者ではないでしょうか。自社に対するサイトの改ざんやDos攻撃や標的型攻撃など様々な攻撃手法を使い、金銭目的や情報搾取、嫌がらせなど動機は様々です。下記では特定の目的・標的を持ったサイバー攻撃者について見ていきます。

2-2 組織の関係者(内部犯行)

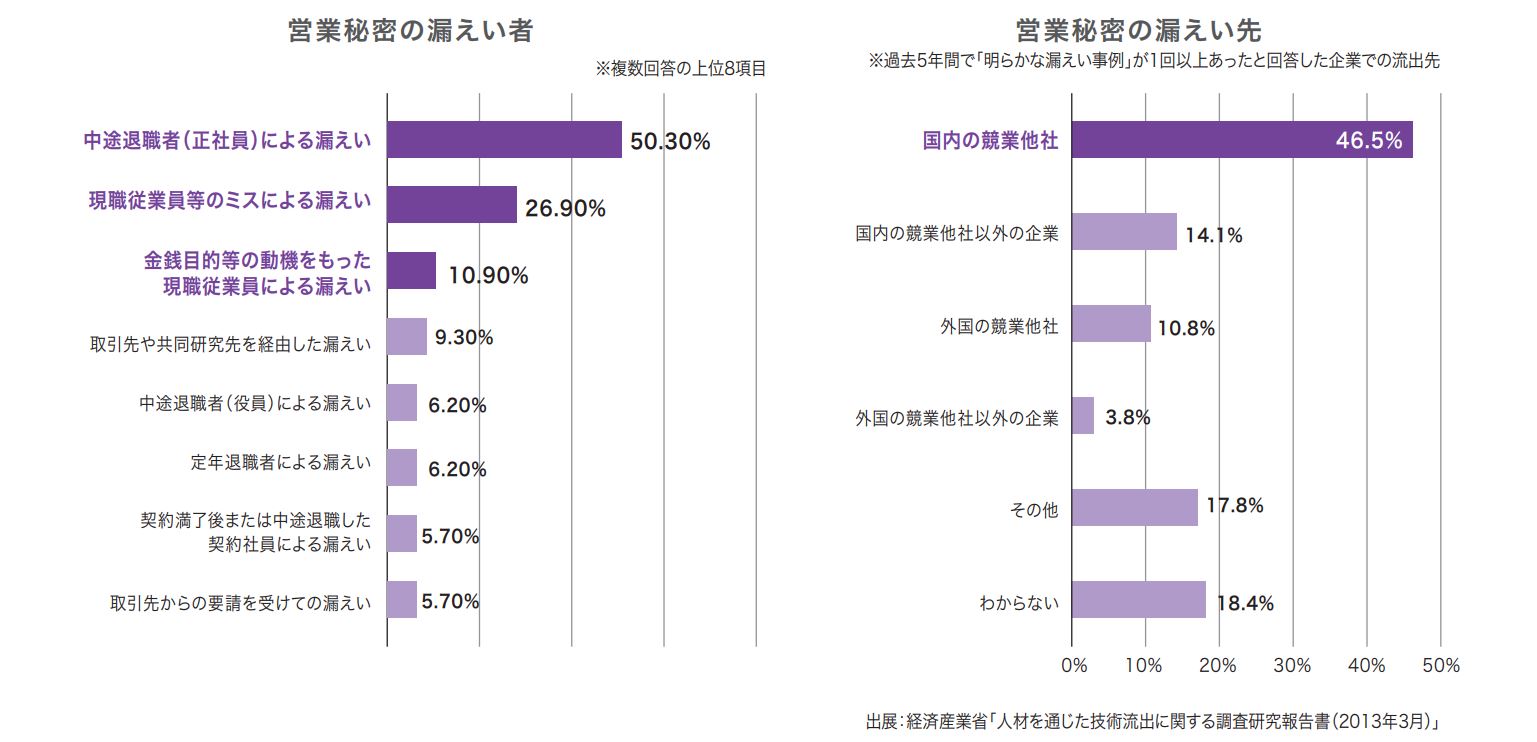

意外な落とし穴になりがちなのが、企業内部者による犯行です。会社への恨みや金銭目的からライバル企業へデータ提供を行うケースなどがあります。

経済産業省の「人材を通じた技術流出に関する調査研究報告書」によると営業秘密の漏えい者は中途退職者によるものがトップで、営業秘密の漏えい先は国内の競合他社がトップです。

また、動機のトップ3は「不当だと思う解雇通告を受けた」「給与や賞与に不満がある」「社内の人事評価に不満がある」(IPA「組織内部者の不正行為によるインシデント調査 調査報告書」)となっており、重要情報に比較的容易にアクセスしやすい内部犯行も注意が必要です。

また、動機のトップ3は「不当だと思う解雇通告を受けた」「給与や賞与に不満がある」「社内の人事評価に不満がある」(IPA「組織内部者の不正行為によるインシデント調査 調査報告書」)となっており、重要情報に比較的容易にアクセスしやすい内部犯行も注意が必要です。

2-3 産業スパイ

産業スパイは通常、機密データや知的財産をターゲットに活動します。ソーシャルエンジニアリング(情報通信機器を使わずにパスワード情報などを盗み出す手法で心理的な隙やヒューマンエラーを突いて情報を入手する方法)や標的型攻撃などを駆使して情報を搾取します。

2-4 ハクティビスト

ハクティビストとは、ハクティビズム(政治的または社会的な主張をもとにその意思表示や目的の実現のためにハッキング活動を行うこと)の活動家を指します。ハクティビズムは自らの主張を知らしめるために、注目を浴びることを目的とすることが多く、通常は標的型攻撃のように隠れて活動しません。公然と予告を行うことすらあります。

2-5 国家の支援を受けたハッカー(サイバー戦争)

「国境なきランサムウェア被害!被害当事者と攻撃当事者、両視点を考察」でも紹介した元北朝鮮ハッカーのように国家単位でハッカー部隊を育成しているケースもあります。

サイバー空間は陸・海・空・宇宙に続く「第5の戦場」と呼ばれることもあり、この国境なきサイバー空間で起こる国家間の争いを「サイバー戦争」と呼びます。国家の重要インフラへの攻撃など脅威の深刻化が懸念されています。

3. サイバー攻撃(脅威)の変遷

サイバー攻撃は複雑化・巧妙化しています。IPAが毎年発表している10大脅威を見ても、かつては脆弱性を狙ったものや愉快犯的なものが中心でしたが、標的型や機密情報の搾取、攻撃手法の商用化など多岐に渡っています。

|

|

10大脅威(2017年) |

10大脅威(2006年) |

|

1位 |

標的型攻撃による被害 |

事件化するSQLインジェクション |

|

2位 |

ランサムウェアによる被害 |

Winnyを通じたウイルス感染による情報漏えいの多発 |

|

3位 |

ビジネスメール詐欺による被害 |

音楽CDに格納された「ルートキットに類似した機能」の事件化 |

|

4位 |

脆弱性対策情報の公開に伴う悪用増加 |

悪質化するフィッシング詐欺 |

|

5位 |

脅威に対応するためのセキュリティ人材の不足 |

巧妙化するスパイウェア |

|

6位 |

ウェブサービスからの個人情報の窃取 |

流行が続くボット |

|

7位 |

IoT機器の脆弱性の顕在化 |

ウェブサイトを狙うCSRFの流行 |

|

8位 |

内部不正による情報漏えい |

情報家電、携帯機器などの組込みソフトウェアにひそむ脆弱性 |

|

9位 |

サービス妨害攻撃によるサービスの停止 |

セキュリティ製品の持つ脆弱性 |

|

10位 |

犯罪のビジネス化 |

ゼロデイ攻撃 |

※出典:IPA 情報セキュリティ10大脅威

この背景には金銭や特定の機密情報の搾取といった目的の明確化があり、その目的の変化が、かつての不特定多数を対象にした攻撃から標的型による特定組織を対象にした攻撃への変化(手法の変化)につながっているともいえます。攻撃者の目的は直接的には見えにくいですが、その意図は攻撃手法から垣間見ることもできます。攻撃手法の変化やマルウェアの種類の変化など攻撃のHOWの傾向を見ていくこともセキュリティ対策上必要です。

4. 本当の目的は?

ランサムウェアは金銭目的とよく言われますが、攻撃対象のパソコンをロックして利用不能にしてしまった結果、被害者側が金銭の支払いもできない状況になることもあり、この場合、金銭の搾取という目的は達成できていません。しかし、本当の目的が妨害や混乱であればその目的を達成しているといえます。2017年にウクライナで起こった大規模なサイバー攻撃はBadRabbitと呼ばれるランサムウェア攻撃で政府機関・地下鉄・空港などが被害を受け様々な機能がマヒし、多くの人が「妨害」を受け、「混乱」に陥りました。世間では金銭目的と言われる攻撃も、実は違う目的であったり、本丸は別にあってカモフラージュだったりするかもしれません。

攻撃の目的が広くなり捉えにくくなっている傾向もありますので、決めつけずに想定される可能性を考えて対策を検討していく必要があります。

5. まとめ

攻撃は手段であって目的ではありません。攻撃者の目的を理解することは、組織の効率的・効果的なセキュリティ対策の構築にも役に立つはずです。どのような攻撃者が、どのような目的をもって攻撃をしてくるのか、そのターゲットになりそうな自組織の情報資産は何か、こういった視点を持つことも効果的なセキュリティ対策に欠かせません。

著者:マカフィー株式会社 マーケティング本部

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)